|

1

|

2

|

3

|

||||||||

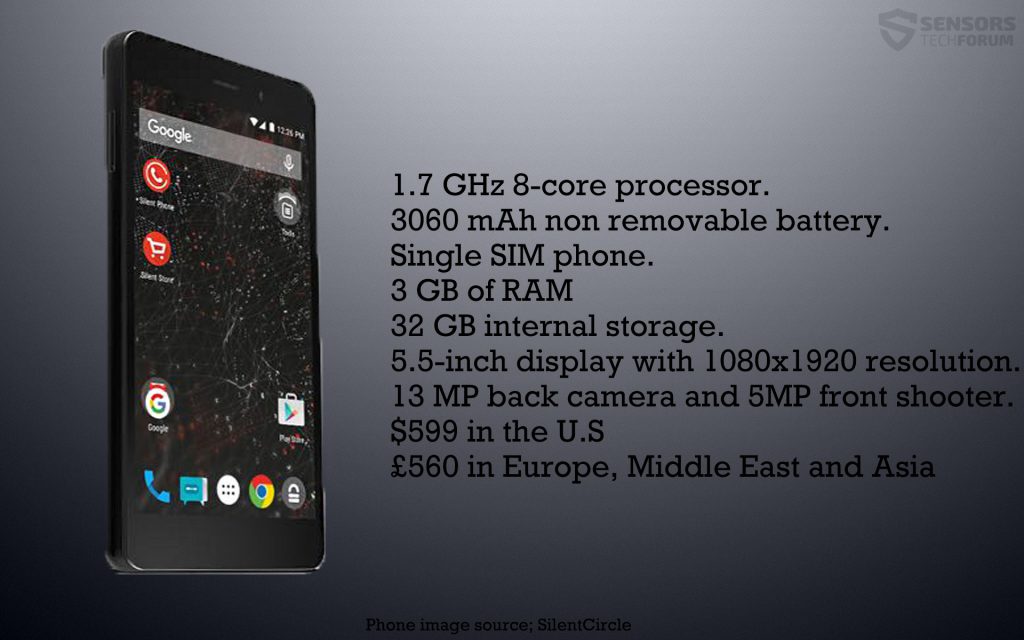

Blackphone 2

voir commentaire |

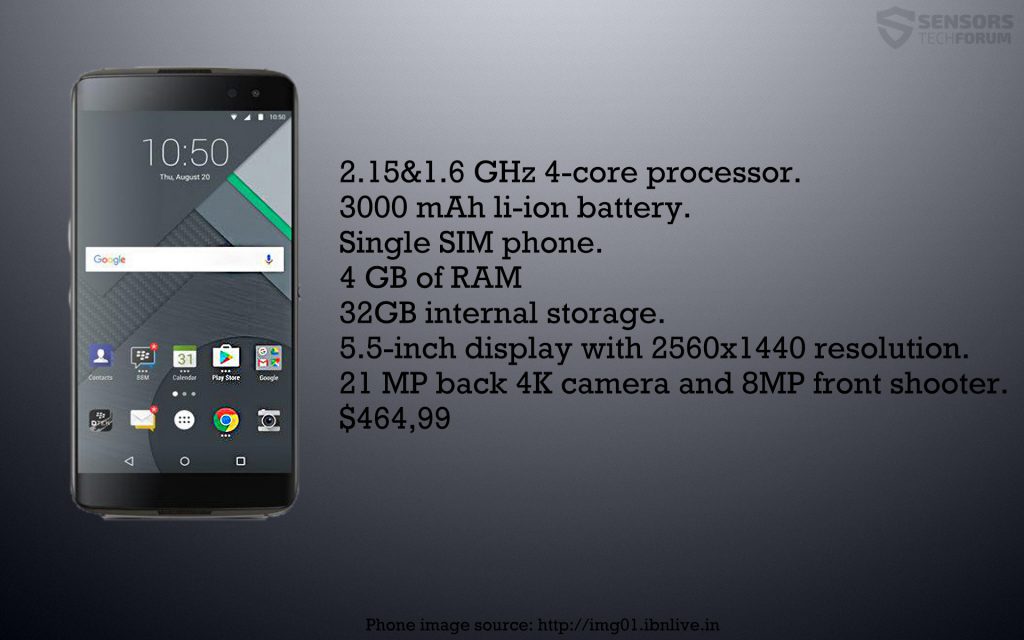

BlackBerry DTEK60

voir commentaire |

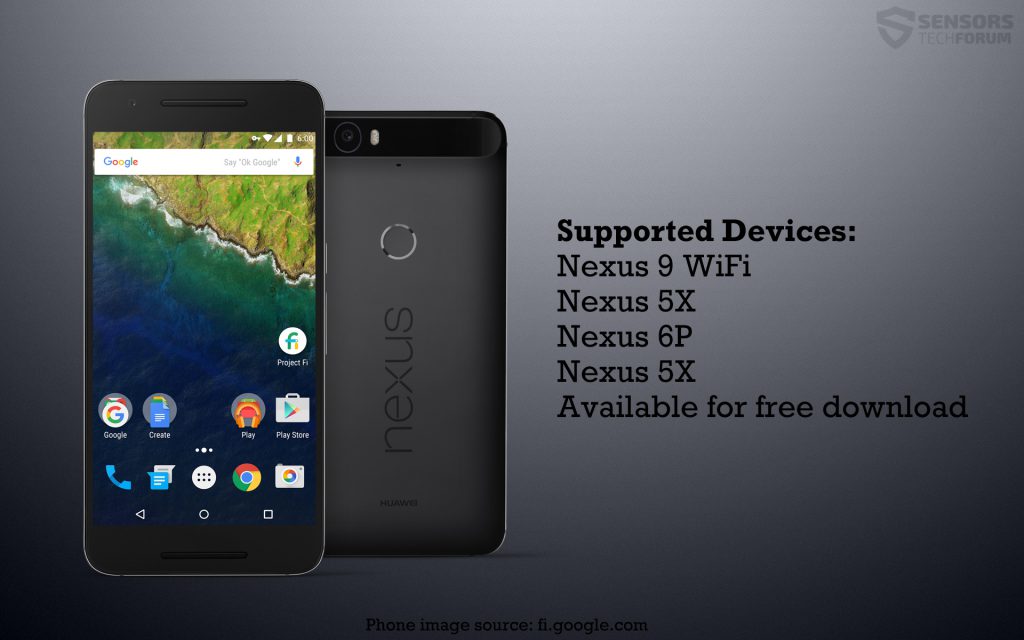

CopperheadOS Nexus

voir commentaire |

Sirin Solarin

voir commentaire |

Google Pixel

voir commentaire |

K iPhone 7

voir commentaire |

téléphone turation

voir commentaire |

Boeing Noir

voir commentaire |

UnaPhone Zenith

voir commentaire |

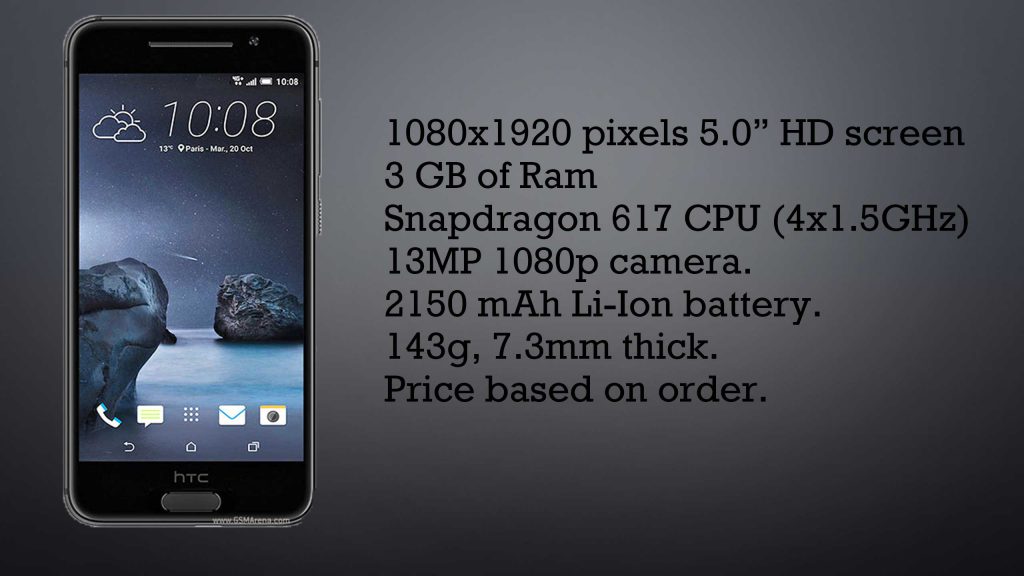

D4 HTC A9

voir commentaire |

|

|

le plus bas plan (toile)

$735

|

le plus bas plan (toile)

$399

|

le plus bas plan (toile)

Gratuit

|

||||||||

|

Score total

|

Score total

|

Score total

|

||||||||

|

OS

|

Systèmes d'exploitation

|

Systèmes d'exploitation

|

||||||||

|

VPN

|

VPN

|

VPN

|

||||||||

|

Uptime

AES-128

|

Uptime

AES-256

|

Uptime

AES-256

|

||||||||

|

suivi bloc

|

suivi bloc

|

suivi bloc

|

||||||||

|

VPS

|

VPS

|

VPS

|

|

Vous cherchez des appareils plus récents? Consultez notre nouveau commentaire sur Quelles sont les Smartphones les plus sûrs 2018:

Smartphones sont devenus une extension de notre main, une partie importante de notre vie quotidienne. Et quand il vient à la vie privée et à la sécurité, il est toujours un sujet délicat pour discuter, surtout à cause de la «révolution» qui a eu lieu un certain temps, concernant employé Wikileaks et ex-NSA Edward Snowden. Et lorsque vous insérez Règle 41, un ensemble de lois adoptées par le Congrès pour la surveillance de masse, la sécurité Smartphone devient un sujet très volatile au mess avec trop. Ainsi, lorsque les caractéristiques de sécurité des smartphones sont en discussion, plusieurs domaines clés doivent être claires:

- Allez-vous utiliser une carte SIM?

- Allez-vous des comptes d'utilisateurs et d'autres services qui recueillent des renseignements?

- Comment l'utilisation de votre smartphone va être comme - la vie privée axée ou le mépris de la vie privée?

- Approuvez-vous la sécurité bio métrique ou vous êtes contre?

Malheureusement, nous vivons à une époque telle que même un comportement sécurisé ne signifie pas nécessairement la sécurité du smartphone. Il vient vraiment à quel type de sécurité que vous êtes intéressé par. S'il est des voleurs et des cyber-criminels alors cet article pourrait être en mesure de vous aider. Cependant, si vous attendez un dispositif entièrement sécurisé contre tous les gouvernements et à l'isolement complet de vos données, vous devriez vous concentrer davantage sur la cryptographie ou… en utilisant une machine à écrire.

Quelles menaces existent Out There?

Fondamentalement, au 21ème siècle, tous les aspects de nos données est enregistré en ligne, pour la plupart - des renseignements personnels, l'information financière et d'autres choses importantes, y compris le paiement avec votre smartphone. Cela a entraîné un tout nouveau type de cyber-menaces par rapport à cette. Les menaces sont aujourd'hui allant de financier-vol malware aux virus que même activer votre micro. En outre, menaces ransomware ont également commencé à être vu sur appareils Android et sont susceptibles d'être vu sur IOS et d'autres dispositifs largement utilisés trop. Sans parler de plusieurs autres menaces, comme le phishing et les fraudeurs qui peut vous coûter, si vous êtes négligent.

Quels Smartphones sont les plus sûrs et privés?

Il y a beaucoup de smartphones qui sont sûres d'une manière différente. Certains ont plus de fonctionnalités orientées vie privée et d'autres sont plus axés sur le chiffrement et le démarrage sécurisé. Il existe également des dispositifs qui ont des prix différents et que ces prix ne signifie pas nécessairement plus de sécurité. À la fin, il revient à l'utilisateur du téléphone. Si, nous allons commencer avec notre liste.

|

Probablement ce qui est le téléphone d'affaires le plus célèbre avec plusieurs couches de sécurité et de multiples systèmes d'exploitation en cours d'exécution sur elle a récemment remporté des prix pour son comportement de sécurité orientée.

Intimité

En ce qui concerne la vie privée, cet appareil intelligent a un OS très spécifique qui est fondamentalement, il est une compétence de base dans le secteur. Le système d'exploitation est appelé silencieux OS (ou privé) et est créé à partir du sol pour être privé. Une caractéristique du téléphone est intégré et cette fonctionnalité crypte activement toutes les communications de message texte et application unique. Cette caractéristique de la vie privée étend même aux appels faisant ainsi, permettant à l'information au cours de l'appel téléphonique à chiffrer, prévenant ainsi les oreilles indiscrets de l'écoute.

De plus, pour plus de contrôle de la vie privée, le système d'exploitation permet de gérer chaque application et de décider quel type d'information cette application va extraire de vous.

Sécurité

Pour plus de cyber-sécurité globale, le système d'exploitation de ce dispositif utilise une application de pré-chargement, ce qui signifie qu'il a la capacité d'exécuter des applications dans un environnement contrôlé, donnant la possibilité d'être en charge de ce que vous partagez en tant qu'information.

Un autre aspect très intéressant du système d'exploitation silencieux est qu'il dispose d'une fonction, appelés espaces. Cette fonctionnalité inclut des environnements virtuels que vous pouvez créer séparément les uns des autres. Par exemple, si vous souhaitez stocker vos données personnelles sur un Android (comme un téléphone séparé), vous pouvez ajouter un espace et l'appeler "Personal". Dans cet espace,, vous pouvez ajouter vos informations personnelles, comme des photos, documents et ces informations resteront dans cet espace uniquement. Si un autre espace de votre téléphone est compromise ou quelqu'un a un accès physique, il ou elle ne sera pas en mesure de voir les données personnelles dans l'espace "Personal". Cette caractéristique unique de l'Blackphone permet une méthode unique pour personnaliser votre environnement de manière sécurisée et de garder les applications et fichiers sécurisés. Vous pouvez également utiliser Spaces pour visiter des sites Web suspects auxquels vous ne faites pas confiance, sans compromettre les données dans votre espace personnel.

La société décrit également l'appareil comme ayant un support très réactif. Ils promettent jusqu'à 72 heures de délai pour corriger une vulnérabilité détectée qui est essentielle à la sécurité de l'appareil.

|

Récemment, BlackBerry est sorti avec deux téléphones spécifiquement axée sur la sécurité. Ils courent également Android OS, mais avec de multiples fonctions de sécurité et sont axés principalement sur les utilisateurs professionnels qui apprécient la vie privée et à la sécurité.

La sécurité

De même, à toutes les sociétés de cette liste, BlackBerry décrit également son téléphone comme un téléphone de sécurité de premier ordre. Cependant, cela est très relatif, en particulier dans le domaine de la cyber-sécurité. L'un des avantages de ce téléphone en termes de sécurité est que l'appareil lui-même est pris en charge très bien et les mises à jour sont immédiatement émis au sujet des corrections de bogues et des correctifs de vulnérabilité.

Outre le durcissement du noyau du téléphone, l'appareil vise également à empêcher toute modification de son firmware. Malgré cela fonctionne sous Android 6 en ce, la chaussure est fixée plus que la séquence de chiffrement régulière, il passe par.

L'objectif principal pour lequel ce téléphone est créé est aperçu et modification. Tout comme l'ancien modèle (DTEK50), il dispose d'un logiciel DTEK qui fournit un aperçu de l'état de la sécurité de l'appareil et de l'information et des outils pour prendre les mesures nécessaires si un problème de sécurité a été détectée.

En bref, pour le prix de cet appareil, ses performances et ses fonctionnalités de sécurité qui sont livrées avec lui, il est un choix très correct en effet.

|

Quand on parle de cyber-sécurité Smartphone, il y a certainement une discussion sur le système d'exploitation avant tout. Dans le cadre de cette, nous avons inclus une solution très intéressante, malgré un peu de technicité - un système d'exploitation entièrement axé sur la sécurité et disponible pour tous les appareils Nexus. Cette solution très pas cher peut être mis en œuvre si vous avez les compétences techniques et la patience de le faire. Les fichiers du système d'exploitation sont même disponibles en téléchargement pour différentes versions d'usine spécifiques des appareils.

Sécurité

Pour la sécurité, les créateurs du système d'exploitation ont également utilisé plusieurs fonctionnalités de sécurité intéressantes qui ne reculent en rien à des solutions encore plus chères. L'un d'eux est l'algorithme de cryptage AES-256-XTS de niveau militaire et utilisé pour crypter toutes les données du système de fichiers du téléphone.. De plus, pour les métadonnées du chiffrement enchaînement des blocs version (mode CBC) des AES-256-XTS est utilisé.

Pour améliorer la sécurité en plus, le système d'exploitation dispose d'un démarrage vérifié de ses modules de firmware et des partitions des systèmes d'exploitation.

En outre, un service, appelé Zygote pour Android est également utilisé pour lancer différents processus. La différence avec cette utilisation est que non seulement les commandes fork sont utilisées comme c'est généralement le cas pour Android, mais aussi l'exec commandes ainsi. En bref, il s'agit d'un type de service conçu uniquement pour lancer des applications et ce système d'exploitation a en outre amélioré son utilisation, améliorant ainsi la sécurité de lancement des applications.

Mais le système d'exploitation de loin ne s'y arrête pas. Il comprend d'autres caractéristiques nécessaires, comme le bac à sable d'applications et de services qui s'exécutent en arrière-plan. Cette fonction sandbox est prise en charge par le moteur de SELinux et a de multiples améliorations Dans trop.

Il y a aussi une caractéristique très particulière liée à l'attribution du système. Les CopperheadOS utilise un port de ce qui est encore considéré comme le système d'exploitation le plus sûr dans le monde - OpenBSD.

Le système d'exploitation a également le soutien actif qui patches exploits zero-day et autres vulnérabilités si elle est découverte. Ces patchs rendent difficile à manipuler et d'obtenir un accès administratif à l'appareil, même si elle est ciblée.

Fondamentalement, comme une ligne de fond, ce système d'exploitation peut être installé si vous regardez les guides débutants en ligne. Autre que l'installation est pas difficile que de réinstaller toute autre mesure Android sur un appareil Nexus enraciné. Solution de sécurité très technophile et bon marché, aussi puissante que possible.

|

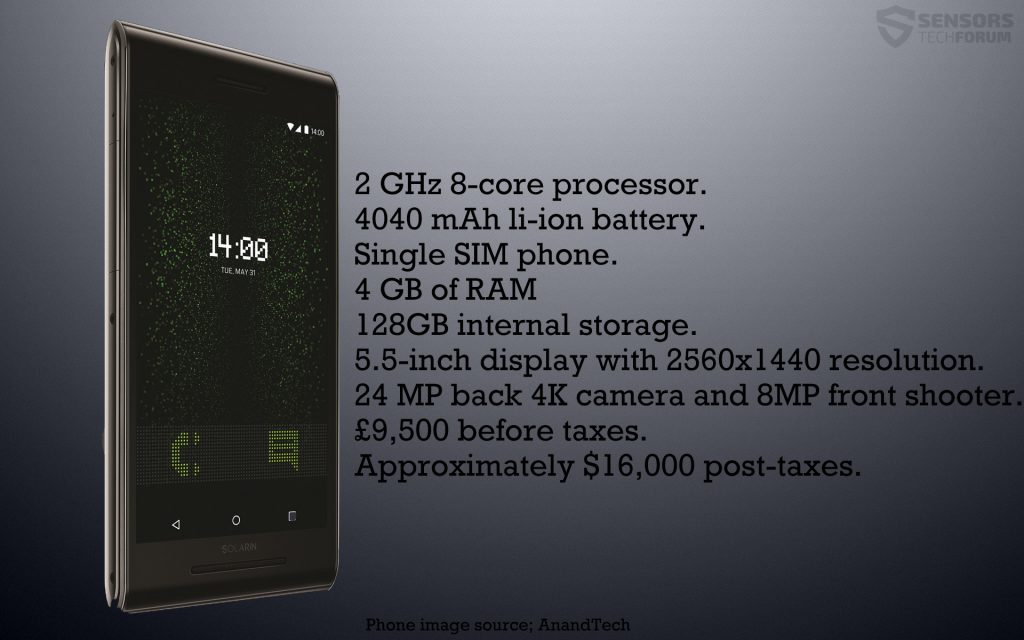

Le marché des smartphones est très concurrentiel et les gens sont toujours à la recherche de «briller» différemment et de réussir de cette façon. Sirin Labs fait partie de ces organisations qui proposent des smartphones hautement sécurisés, mais pour un prix qui est pas le moins cher, pour dire le moins.

Sécurité

En ce qui concerne les fonctions de sécurité du téléphone, Sirin Labs ont mis l'accent sur la fourniture d'une protection active du dispositif mobile. Cela signifie que le dispositif est non seulement un autre téléphone avec des fonctionnalités de protection. Il est en permanence protégé contre les différentes attaques sur son réseau, il est l'hôte ou des attaques via l'accès physique. La protection active est en temps réel et est offert par une entreprise connue sous le nom Zimperium. Il est le service comprend:

- La détection des menaces et leur manipulation par les administrateurs de sécurité expérimentés.

- Détection des menaces inconnues en incluant l'analyse des comportements sophistiqués.

Une autre fonctionnalité de sécurité active issue de la collaboration avec le célèbre Protonmail garantit que l'utilisateur dispose d'une adresse e-mail cryptée comportant 2 cryptage du mot de passe - un pour se connecter au compte, l'autre pour décrypter la boîte elle-même.

Par ailleurs, une fonction de sécurité étonnante de ce téléphone est une technologie appelée Security Shield fourni par une société appelée Équipe de carbone. Cette technologie permet à la voix sur IP cryptée (VoIP) les appels téléphoniques et l'envoi de messages chiffrés avec AES-256 ainsi que FIPS 140-2 cryptages. Ces chiffres sont souvent utilisés par le gouvernement pour verrouiller top secret des fichiers qui sont les yeux seulement. Ce mode est activé par un simple interrupteur à l'arrière du téléphone. Niveau militaire sécurisé et très élégant en effet.

|

Croyez-le ou non, quand il vient à des appareils Android, il est pas une mauvaise idée de mentionner les dispositifs phares les plus commercialisés, principalement parce qu'ils sont incités à être sécurisé. Ceci est dû au fait que largement connue et célèbre, les dispositifs sont une cible pour tous les types de hackers pour casser. Voilà pourquoi la précaution et des précautions supplémentaires doivent être prises lors de la gestion de ces dispositifs. Et 7 de la compétition iPhone de Google Pixel a pas d'exclusion de cette.

Sécurité

La société a mis au point plusieurs fonctions de sécurité du Pixel, principalement liées à la dernière OS Android - le Nougat 7.1. Google a mis en œuvre ce que beaucoup appellent un FBE - cryptage basé sur des fichiers. On ne sait pas quel type d'algorithme utilisé, mais le fonctionnement de ce cryptage est très similaire à l'algorithme de chiffrement RSA qui génère une clé unique,. De la même manière que cela fonctionne est avec les fichiers utilisés par le dispositif Google Pixel. Ces fichiers sont encodés avec une clé différente pour le déverrouillage, correspondant au fichier spécifique. La société a également combiné la sécurité avec la commodité, ce qui signifie qu'ils ont inséré différentes caractéristiques du téléphone qui sont souvent utilisés, comme les alarmes, Appels téléphoniques, et d'autres accessibles beaucoup plus rapidement, malgré le cryptage.

Autres caractéristiques de sécurité de la version Nougat d'Android incluent la fonctionnalité de démarrage directe du téléphone et comme mentionné, le cryptage beaucoup plus fort. Une chose relativement nouvelle pour le système d'exploitation Android est le supplément de sécurité de démarrage vérifié qui peut empêcher tout appareil corrompu de démarrer.. Cela peut rendre un peu plus difficile la racine.

Aussi, le support du pixel a été fait pour être tout à fait sensible, principalement parce que la société a mis en œuvre une nouvelle technologie en ce qui concerne la correction des bugs. Imaginez que vous utilisez votre téléphone Pixel Google et un bug qui se passe. Maintenant, vous ne devez pas envoyer les informations de bug, mais l'équipe d'assistance Google reçoit les données de bugs et les données de bugs seulement, dès que vous obtenez une connexion Internet sur l'appareil. Au lieu d'avoir à envoyer manuellement info bug, ou d'être invité à envoyer l'information, maintenant le processus est géré automatiquement et discrètement. Et l'ensemble du processus est axé sur la confidentialité, ce qui signifie que seules les informations de bug est extrait et rien d'autre de votre téléphone.

Intimité

En ce qui concerne la vie privée, Google a pris bien soin de ce dispositif. Il donne un contrôle complet sur tout type d'autorisations qui sont demandées par les différentes applications. Les applications sont également limitées pour faire toute forme de modifications sur l'appareil, même si elles ont une sorte de permissions. De plus, la société a mis l'accent sur la réduction de la quantité de données que le dispositif donne de distance lorsqu'il est utilisé par différentes applications. Nous pensons que cette fonctionnalité est très utile, parce qu'il y avait de nombreux rapports de Des applications malveillantes qui ont été même en utilisant des logiciels malveillants pour obtenir des autorisations et des informations de suivi donc différent.

En outre, vous concernant cacher, le nouveau système d'exploitation dispose également d'un service intégré VPN qui est très approprié pour les utilisateurs professionnels, un segment ciblé par le terminal BlackBerry mentionné précédemment. Bien pensé, Google!

|

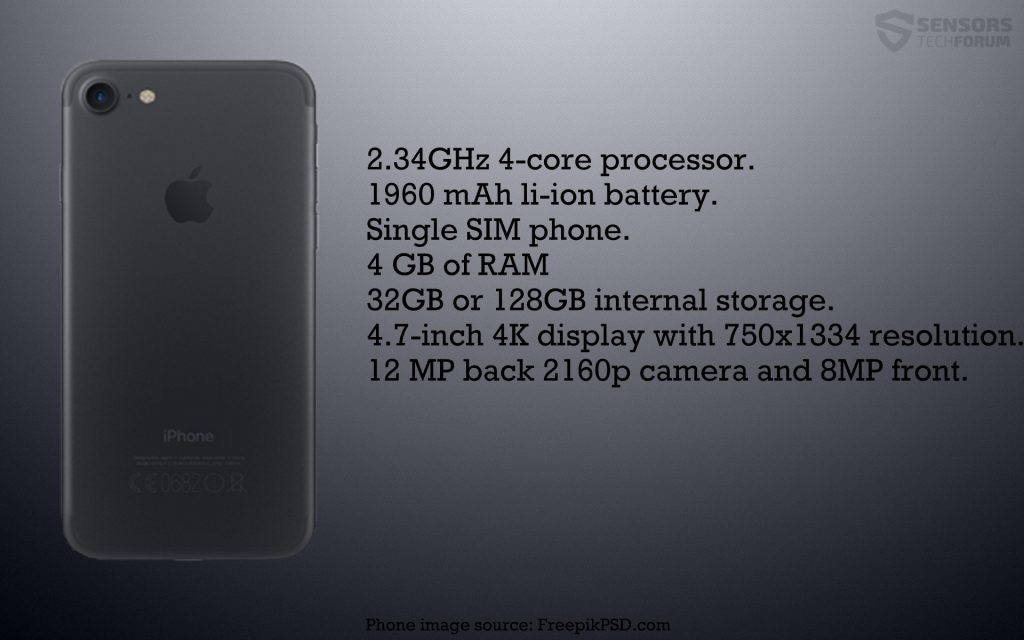

Dans le cas contraire l'éléphant dans la pièce - Apple. La société a été soumis à une forte pression en ce qui concerne La sécurité et la confidentialité de leurs appareils, et il a même en venir à s'impliquer dans la cour avec le FBI. Mais les dernières iOS et les nouvelles de c'est la sécurité être plus faible que les versions précédentes.

Non seulement cela, mais beaucoup privé les entreprises de sécurité aussi bien que experts indépendants ont également investi beaucoup d'effort pour voir si les appareils d'Apple peuvent être effectivement piraté ou non.

Mais Apple ne s'est pas contenté de rester là pendant que cela se passait. La société immédiatement et réagit rapidement à tout ce qui a été jeté sur eux, résultant en un téléphone avec des fonctionnalités de sécurité qui sont assez étonnants.

Sécurité

Outre les fonctionnalités habituelles et la numérisation des empreintes digitales caractéristique de l'iPhone, il y a plusieurs autres extras ajoutés ainsi biométriques. L'un d'eux est la possibilité d'effectuer un balayage rétine pour déverrouiller votre appareil. De plus, Apple a également offert un emploi aux hackers et crackers iPhone primaires, comme Luca Todesco, Nicolas Allegra, et Patrick Ward, Betanews rapport. Ceci est fait dans le but d'accroître la sécurité de leurs produits et de renforcer leur programme de primes bug.

En plus d'avoir les caractéristiques de sécurité régulières qui sont très bien affinés, le téléphone comprend également différents outils de chiffrement qui sont également le cryptage complet pour les différents fichiers sur le périphérique, ainsi que le service de messagerie crypté, fait via l'application iMessages.

La version modifiée pour encore plus de sécurité – K iPhone

Si vous êtes encore dans le doute sur la sécurité iPhone, une entreprise connue sous le nom KryptAll aurait modifié l'iPhone, en changer le firmware et en ajoutant leur voix personnelle sur l'application IP. Cela permet de passer des appels téléphoniques cryptés à n'importe qui et de passer des appels anonymes. L'inconvénient est que pour une sécurité maximale d'un dispositif KryptAll ne doit communiquer avec un autre dispositif KryptAll afin d'être privé. Mais la vie privée est certifié et même la loi et la société eux-mêmes peuvent ne pas écouter vos appels. Et il doit être, les appareils coûtent environ $4,500 dollars pour la K iPhone 7.

Si, si vous voulez plus que la sécurité avancée de l'iPhone 7 et veulent être suprême en ces termes, le K iPhone est pour vous, si vous avez l'argent supplémentaire, à savoir.

|

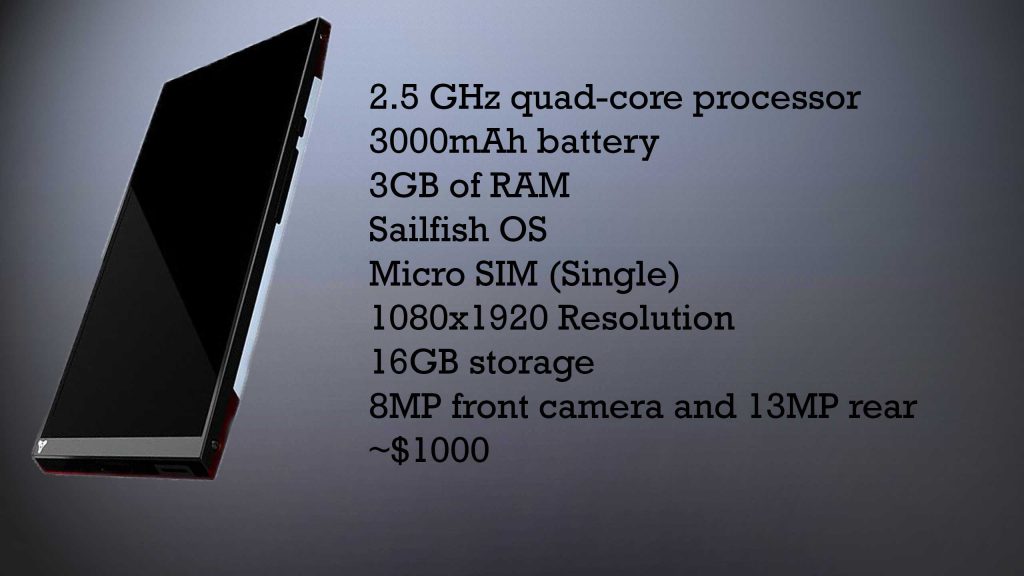

L'unicité de ce téléphone est sa principale force qui diffère de la concurrence. Le téléphone a été le premier Turing smartphone sécurisé créé par les industries robotiques Turing.

Confidentialité et sécurité

Le dispositif audacieux d'abord commencé avec une version modifiée d'Android OS personnalisée, mais il est avéré qu'ils ne croyaient pas qu'il était assez sûr, plus tard sur un commutateur a été fait pour le logiciel de ce dispositif. Le nouveau système d'exploitation est appelé Sailfush OS et il vient de la société basée en Finlande Jolla. Le téléphone utilise une carte micro-SIM et il peut se connecter via GPS, Bluetooth, Wi-Fi, 3Sol, et 4G. Il a également les capteurs standard, comme la boussole, accéléromètre, capteur de lumière ambiante, ainsi que gyroscope. La mission de l'entreprise pour le téléphone, en matière de sécurité, est principalement orienté dans sa création afin de protéger les données des cybermenaces, neuf ou ancien. Le système d'exploitation OS pélerin auquel ils commuté est un système d'exploitation basé sur Linux et il utilise le noyau Linux en combinaison avec un paquet de tôles Mer. Le premier smartphone qui a reçu le système d'exploitation a été le smartphone Jolla qui est fabriqué par la société qui a également fait le système d'exploitation.

Lorsque nous prenons en considération la partie logicielle du système d'exploitation, la première chose qui vient à l'esprit est l'architecture Linux du Sailfish OS, qui est considéré comme un environnement généralement sûr. Il y a plusieurs avantages de la norme Mer de ce dispositif qu'elle a en combinaison avec le noyau Linux. La première de celles-ci est que le système d'exploitation peut être porté (installé) sur une variété de dispositifs qui sont les tiers. Cela est contraire à certains systèmes d'exploitation, comme Ubuntu mobile qui est conçu uniquement pour fonctionner sur du matériel spécifique et ne peut être installé que sur certains smartphones. Elle est réalisée principalement par un environnement virtuel (VirtualBox) avec lequel pélerin OS SKD est mis en oeuvre. Cependant, puisque le système d'exploitation peut être installé sur un certain nombre d'appareils tiers, cela peut inciter les consommateurs à se concentrer sur le système d'exploitation, plutôt que le téléphone utilisant.

Image Source: trustedreviews.com

Image Source: trustedreviews.com

Un autre avantage de ce système d'exploitation est qu'il est un libre, et repose sur des gestes au lieu des boutons, ce qui est assez unique, intéressant, et le nouveau. Et bien qu'il soit gratuit et open-source, c'est l'interface utilisateur (UI) est une source fermée, plus de sécurité de plus en plus. En outre, le système d'exploitation est conçu de manière à ce que l'utilisateur de différents téléphones peuvent distribuer des applications, et il existe également plusieurs magasins d'applications qui peuvent être utilisés en même temps, ce qui est pratique parce que vous pouvez utiliser vos applications préférées et ont simultanément la sécurité.

La société est cependant destiné aux utilisateurs à long terme que nous avons vu dans de retour 2016 quand ils ont donné tous ceux qui ont pré-commandé un téléphone Turing, un dispositif non fini libre, et lorsque le dispositif final est sorti, ils n'avaient pas à rendre l'inachevé. Alors, ils ont obtenu plus qu'ils ont payé pour, ce qui est étonnant.

En ce qui concerne le téléphone lui-même de, nous comprenons ce qui le rend si différent que la concurrence. Les regards du téléphone sont sûrement superbe et plein de détails pointus. Mais le téléphone ne regarde pas seulement, il est en fait fait d'un matériau indestructible, appelé liquidmorphium, qui est plus forte que l'acier et de l'aluminium et est susceptible d'être la prochaine nouvelle tendance en termes de production smartphone. Pour une sécurité maximale, le téléphone dispose également d'un port modifié, similaire au port de foudre appareils Apple. Il ne dispose pas d'une prise casque ou toute autre chose qui est standard et tout passe par ce port unique.

|

En ce qui concerne la sécurité de smartphone, le fabricant d'avions a pris à un niveau sauvage et mentale, la création de cette machine à la recherche incognito du secret. Le smartphone a des caractéristiques insensées, parmi lesquels la fonction autodestructrice si quelqu'un essaie de falsifier votre téléphone - pas pour les débutants en effet.

Confidentialité et sécurité

Pour la sécurité, du téléphone, Boeing a choisi d'utiliser Android. Ceci est particulièrement intéressant, car le système d'exploitation mobile est difficile de ne pas pirater. C'est pourquoi l'entreprise n'a pris que le code source du système d'exploitation et l'a reconstruit à partir de zéro. Et la société ne partage pas beaucoup d'informations sur le logiciel de sécurité dans ce. Ils sont même en catimini sur les vis utilisées pour maintenir le téléphone en même temps. Une autre frustration pour les pirates, si elles sont optimistes est que le téléphone lui-même se termine essentiellement si quelqu'un tente d'y accéder, à côté de toi.

Le téléphone est produit principalement aux États-Unis et sa taille est un peu plus grande que l'iPhone 5 (13.2×6.9 centimètres). Le téléphone dispose également d'une utilisation à double SIM et il est scellé lors de la fabrication avec des boyaux de infalsifiables. Le téléphone dispose également d'un port PDMI qui peut être utilisé pour l'USB, HDMI, Afficher, et autres connexions via ce port, qui ne sont pas très souvent rencontré.

Ce qui est intéressant est que le Boeing Noir est configuré pour fonctionner avec de nombreux modules complémentaires sur son côté arrière qui peut assurer à servir son but et être efficace dans certaines situations particulières. Certains des dispositifs qui peuvent être fixés au Boeing Noir sont:

- scanners biométriques.

- canaux radio personnalisés qui sont garantis.

- récepteurs GPS.

- radios satellite.

- batterie plus puissante.

- Énergie solaire pièces jointes.

Il est très clair que la base clients sont à la recherche de Boeing et ce sont des gens avec des secrets. Quand nous commençons à des représentants du gouvernement qui ont absolument besoin de tels dispositifs dans leur EDC (Chaque jour Carry) kits, aux hommes d'affaires et autres personnes sensibles à la vie privée. Fondamentalement, si nous devons résumer ce téléphone en quelques mots, il serait « le M4 Carabine avec rail Picatinny » du marché des smartphones. Le téléphone a quelques spécifications techniques qui révèlent qu'il n'y a pas haut de la cran en termes de spécifications techniques. Mais, le but de c'est pas celui-ci, droite?

|

Ce « propre, téléphone élégant et impressionnant » que la compagnie derrière elle décrit fonctionne sur un Android spécialement modifié 6.0 version, appelé UnaOS™. Il promet des fonctionnalités de sécurité avancées, il offre également dual sim et la connectivité réseau avancée, parfait pour les administrateurs système ou réseau qui veulent rester reliés entre eux et assurer en même temps.

Sécurité et confidentialité

En ce qui concerne le réseau du téléphone, le UnaPhone Zenith supporte la connectivité jusqu'à 150 MBPS. En termes de sécurité matérielle, l'appareil a une empreinte digitale avec une fonction de réveil de l'écran noir et AppLock utilisant la même empreinte digitale. Quand on parle de la vie privée et à la sécurité du système d'exploitation lui-même, il y a plusieurs éléments clés pour répondre. UnaOS est un système d'exploitation fortement modifié qui limite les fuites de données et l'exploitation minière pour assurer une meilleure confidentialité et arrête les attaques et le piratage., assurer la sécurité supérieure.

L'inconvénient est qu'il n'y a pas d'applications Google compréhensibles, en raison des problèmes de confidentialité et les logiciels espions de certaines applications Google ombreux. En fait, la société a également supprimé le framework et les bibliothèques de Google sur l'appareil, parce qu'ils ont établi que presque 90% des appareils Android utilisés aujourd'hui sont vulnérables à de telles attaques. D'autres vulnérabilités qui existent avec les appareils Android tels que Fake ID, Certifier porte, détournement d'avion d'installateurs, Stagefright, et Master Key sont également patchés. Mais l'entreprise ne s'y arrête pas et il a également patché et de continuer à patcher les vulnérabilités moins connus qui sortent.

Une autre caractéristique de sécurité forte est que l'entreprise s'est assurée d'améliorer la confidentialité en limitant la connexion aux adresses IP suspectes pendant la navigation sur le Web.. Toutes les adresses IP qui sont en quelque sorte liés à DoD et le DOJ, ainsi que les connexions Google relatives au suivi de l'information sont interdits à partir du téléphone, ce qui signifie que le gouvernement est beaucoup moins susceptible de vous espionner avec cet appareil.

Une autre caractéristique de sécurité du système d'exploitation est qu'il a une configuration personnalisée qui empêche l'enracinement et l'augmentation des privilèges par des applications tierces et des logiciels malveillants.. Mais vous ne pouvez pas installer des applications tierces de toute façon, de sorte que vous aurez pas besoin de vous inquiéter même à ce sujet. Si, une stratégie intéressante pour l'utilisateur axé sur la sécurité - suppression des fonctionnalités au détriment de la confidentialité.

|

Une entreprise va par le nom de Cog Systèmes D4 a choisi la plate-forme du HTC One A9 pour mettre en œuvre leur kit de sécurité et rendre le dispositif dans une forteresse mobile. Si vous avez utilisé HTC et sont heureux avec sa conception et le matériel, alors c'est sans aucun doute un choix sûr pour vous.

Confidentialité et sécurité

La société a pris l'approche modulaire de changer progressivement le dispositif mobile. D'abord, D4 a bien sûr changé le cryptage par défaut de l'A9 avec une beaucoup plus forte qui a été testé pour contourner et jusqu'à présent, il ne peut pas être contournée. Une autre caractéristique impénétrable qu'ils ont utilisé est d'ajouter un plus fort service VPN, le rendant incapable pour les yeux indiscrets de vous détecter. Avec le service VPN, la société a ajouté réseaux privés virtuels imbriqués pour un maximum d'efficacité et de choix. De plus, en termes de sécurité, la société a créé une protection séparée du noyau du dispositif qui devrait être en mesure d'attraper un pirate non préparé. Et une autre amélioration qui est faite est dans la zone de démarrage, l'ajout d'un démarrage sécurisé.

De plus, D4 a également ajouté des canaux sécurisés de communication pour répondre aux clients des exigences élevées. pour la facilité d'utilisation, le dispositif a encore conservé son utilisation de la facilité, ce qui signifie que les nouvelles fonctionnalités sont faciles à utiliser avec et aussi automatique que possible. Jettes dans le magasin clé isolée, ils ont mis en place et vous obtenez un appareil HTC impressionnant qui peut même aider les employés du gouvernement font leur travail.

Honorable Mentions

Ktim B DarkMatr

La société de sécurité DarkMatter vise à assurer la cybersécurité en plusieurs couches avec leur dernier smartphone Katim. Le téléphone lui-même a la capacité de travailler avec une application-magasin avec ses propres applications sécurisées ainsi que le cryptage de soutien et des images auto-suppression après un certain temps.

Selon la compagnie DarkMatter, il est devenu plus évident que les cyber-menaces se développent rapidement et un téléphone sécurisé développé par des experts cybersec qui peuvent sécuriser vos communications mobiles de tous les regards indiscrets est d'une grande importance. En plus de cela, nous avons les dispositifs IdO qui entrent encore plus dans notre monde et leur interconnexion avec le dispositif mobile est également à considérer. Mais à quel prix?

Smartphones sont utilisés plus pour une utilisation en ligne ces jours-ci que les appels téléphoniques réels qu'ils ont été faits pour effectuer il y a plusieurs années. Le téléphone est encore à être révélé dans son prix plein et caractéristiques, mais pour le moment il reste une mention honorable dans notre examen, car il est encore sorti d'ici la fin de 2017, regorge de nouvelles fonctionnalités de sécurité qui sera très intéressant de voir. Certains d'entre eux, comme les messages autodestructrices et l'auto-destruction du téléphone lors de l'altération sembler assez attrayante pour les fonctionnaires du gouvernement ou d'autres personnes qui vivent dans le secret.

Le nouvel iPhone X (Novembre 2017)

Et tandis que le cryptage et d'autres mesures de sécurité des derniers IOS combinés avec des fonctionnalités de l'iPhone X sont tout nouveau et courageux, nous ne pouvons nous empêcher de remarquer d'autres éléments de sécurité et de confusion. L'un d'entre eux est le courrier iOS qui ne présente pas les en-têtes des e-mails lorsque vous les recevez, de sorte que vous ne pouvez pas voir même qui vous envoie l'e-mail, augmenter les chances de vous être victime d'un e-mail-phishing lance l'attaque. Et tandis que l'IOS est un système d'exploitation mobile très sécurisé par défaut, c'est sûrement quelque chose que Apple devrait envisager.

Une autre faiblesse avec le dernier iPhone est avec Safari, Le navigateur web d'Apple par défaut. Il a venir à la lumière que l'équipe Safari ont effectivement retiré des mesures de sécurité, telles que l'affichage manuellement ce qui est le certificat du site que vous essayez d'accéder. Ces indicateurs de sécurité sont un must dans d'autres navigateurs web, mais nous avons encore à comprendre pourquoi vous ne pouvez pas vérifier si le site que vous visitez est le vrai ou un faux qui vise à voler vos informations.

La qualité de l'iPhone est élevé et cela va pour les caméras du dispositif aussi bien avec leurs nouveaux algorithmes qui calculent en temps réel. Lorsque nous regardons à l'avant et les caméras de recul du point de vue de la sécurité, cependant, il est important de savoir que les métadonnées de chaque image prise de la dernière X iPhone peut inclure l'emplacement physique où cette photo a été prise, ce qui signifie que quelqu'un peut savoir où vous vous trouvez juste en prenant un regard sur les métadonnées de votre selfie. Dans l'ensemble, et tous les, les experts en sécurité ne conseillerai ce téléphone si vous êtes une personne paranoïaque.

InfoWatch TaigaPhone

Image Source: Mir24.tv

Jusqu'à présent, la société a partager pas beaucoup sur le téléphone lui-même, mais à ce stade, nous savons que TaigaPhone aura:

- 5 écran pouces avec une résolution HD.

- 2Go de RAM et 16 Go de stockage interne.

- caméra arrière sera 8 MP et seront de 4MP.

- Le téléphone fonctionne avec 2 cartes SIM.

- Les voyants LED deviennent actifs si vous êtes en cours d'enregistrement ou chinés.

- Le téléphone ne coûtera environ $250.

InfoWatch ne révèlent pas grand-chose au sujet de la TaigaPhone, mais nous ne savons jusqu'à présent que le dispositif fonctionnera un système d'exploitation fortement modifié qui sera Android basée et aura beaucoup d'applications intégrées pour la sécurité, très probablement connecté avec Kaspersky et. Il sera intéressant de voir comment le téléphone effectue en termes de sécurité par rapport aux autres appareils sur cette liste, en particulier avec les prétentions audacieuses que ce sera une « plus sûr », selon la compagnie.

Conclusion

En ce qui concerne la façon dont la ligne de fond va, il existe différents dispositifs qui offrent différents types et niveaux de sécurité via différentes normes et différents services et ils sont tous très sécurisé. Si vous êtes un utilisateur qui ne sont pas si sensibles sur la sécurité et la vie privée et ne sont pas avertis tech, vous devriez aller avec une option moins sophistiquée, comme l'iPhone. Cependant, si vous voulez la sécurité haut de gamme et vous aimez la modification et de la surveillance, nous vous conseillons d'aller avec le Blackphone, qui est notre choix pour le dispositif le plus sécurisé ici. Si vous voulez une solution moins coûteuse, vous pouvez simplement utiliser les CopperheadOS, surtout si vous avez un Nexus. Il est une solution beaucoup moins cher, surtout si vous savez comment l'installer. Et si vous ne le faites pas, vous pouvez facilement payer un expert. Il vous en coûtera beaucoup moins que $16000 dollars, pour sûr. À la fin, nous ne pouvons pas dire que l'un dispositif est de loin supérieure à celle de l'autre, malgré cela il y a des téléphones très chers dans cette liste. Ceci est principalement parce qu'il se résume à vous, l'utilisateur et la façon dont vous vous comportez et ce que vous exigez. Parce que même le dispositif le plus sûr dans le monde ne peut pas vous sauver si vous êtes négligent.

Avertissement légal: Sachez que les opinions exprimées sur ce site sont uniquement les nôtres et ils ne sont pas biaisées vers une société de logiciels spécifiques ou toute autre organisation. Les avis sont également basés sur nos recherches, qui comprend des données de première main ainsi que des informations de seconde main et il a eu lieu environ 30 jours avant cet article a été publié.

la liste semble être dépassée et certains fournisseurs ont quitté le marché, et au moins un nouveau venu. la semaine dernière, i migré vers ano-phone (EU version). il est bon jusqu'à présent.

Hey Juliane,

Il s'agit d'un 2017 liste :) Avez-vous vérifié la 2018 un? sensorstechforum.com/which-are-the-most-secure-smartphones-in-2018

salut Milena,

Merci pour votre réponse.

Cependant, semble pareil, manque encore les dispositifs actuels sur le marché.