Dal momento che false e-mail contenenti allegati dannosi sono molto popolari tra gli autori di malware a causa della maggior parte degli utenti infettati tramite questo metodo, abbiamo deciso di fornire alcuni suggerimenti utili di protezione. Questi suggerimenti non vi farà 100% impenetrabile contro l'infezione, ma sarà sicuramente bloccare tutte le minacce di entrare nel computer, nel caso in cui non si può decidere quale file è legittimo e che uno è dannoso.

Dal momento che false e-mail contenenti allegati dannosi sono molto popolari tra gli autori di malware a causa della maggior parte degli utenti infettati tramite questo metodo, abbiamo deciso di fornire alcuni suggerimenti utili di protezione. Questi suggerimenti non vi farà 100% impenetrabile contro l'infezione, ma sarà sicuramente bloccare tutte le minacce di entrare nel computer, nel caso in cui non si può decidere quale file è legittimo e che uno è dannoso.

Perché e-mail?

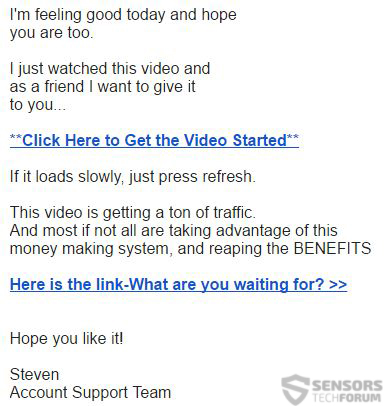

Esistono molti metodi per essere infettati da malware, ma i casi di infezione più frequentemente riscontrati sono causati tramite e-mail. Questi tipi di situazioni mirano a causare infezioni inviando messaggi falsi accompagnati da un allegato dannoso. E quel che è peggio è che i cyber-criminali sono diventati così bravi a farlo, che persino imitano pulsanti finti, come il falso richiesta di amicizia LinkedIn qui di seguito indicati:

E alcune e-mail sono così sofisticati che solo aprirle può iniettare un incorporato nelle immagini o altri contenuti della e-mail il codice JavaScript. Questo codice può causare direttamente l'infezione.

Ma la minaccia più diffusa rimane la posta elettronica con allegati di posta elettronica dannosi, chiedere agli utenti di aprirle, e fingere di essere di un'essenza importante per l'utente:

Questa forma vecchia scuola di ingegneria sociale può ingannare gli utenti inesperti che hanno ricevuto una fattura. E sta diventando sempre più sofisticate, anche nominando utenti con il nome del loro account di posta elettronica. Abbiamo testato questo con un account e-mail falso che si chiamava "In bocca al lupo" e lo spam che è stato inviato per l'account di g-mail è stato il seguente messaggio:

"Ciao sig. In bocca al lupo

Con la presente intendiamo notificare al confermare la seguente operazione. (vedi allegato)"

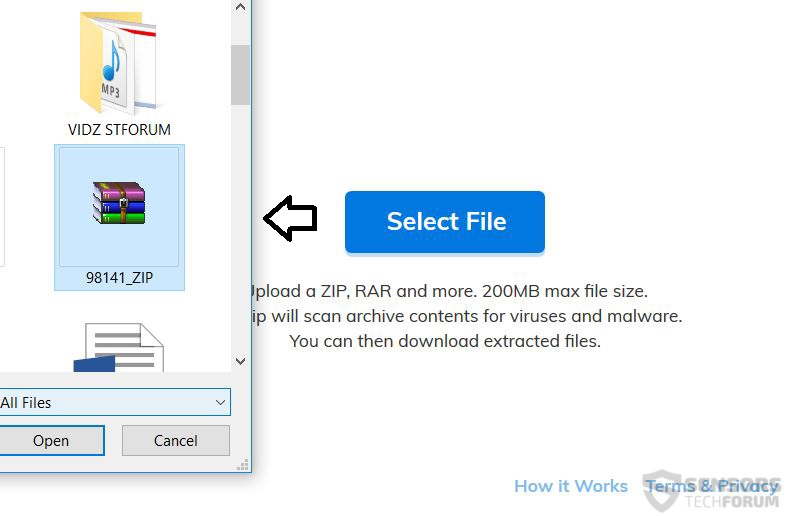

E l'attacco era naturalmente un nome casuale .chiusura file, detto 98141_ZIP.zip archivio:

Quando il file .ZIP dannoso viene aperto, vediamo la solita doc documento di Microsoft Word, che ha sicuramente tutte le prime-notato proprietà di un file word del tutto legittima.

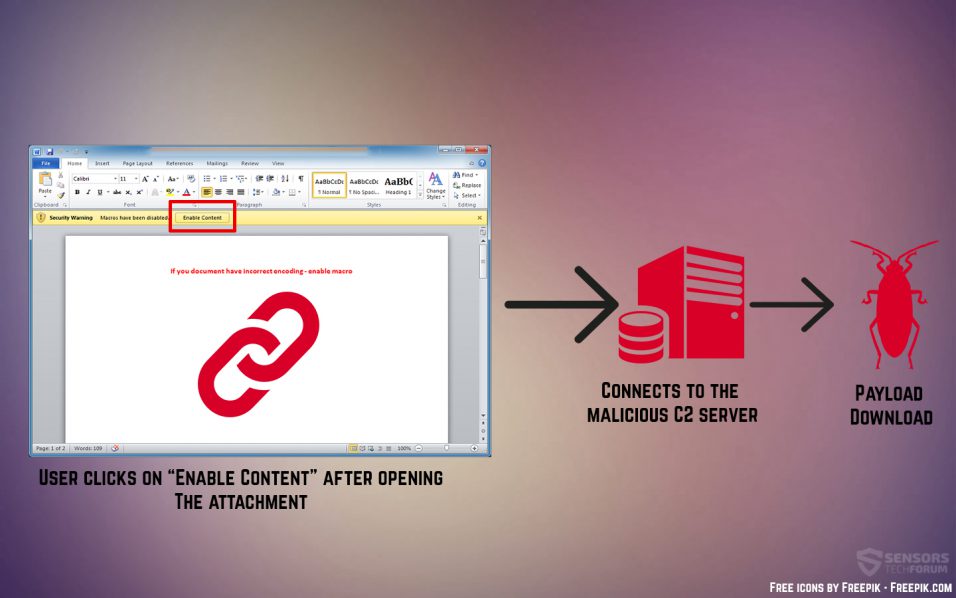

Tuttavia, quando abbiamo aperto questo file word, esso può essere codificato e avere un messaggio che ci chiederà di attivare le macro. Proprio queste macro possono contenere lo script dannoso, che in questo caso provoca un'infezione con l'ultima istanza del noto Rosso di Cerber ransomware 2017 variante. L'infezione è causata nel modo seguente:

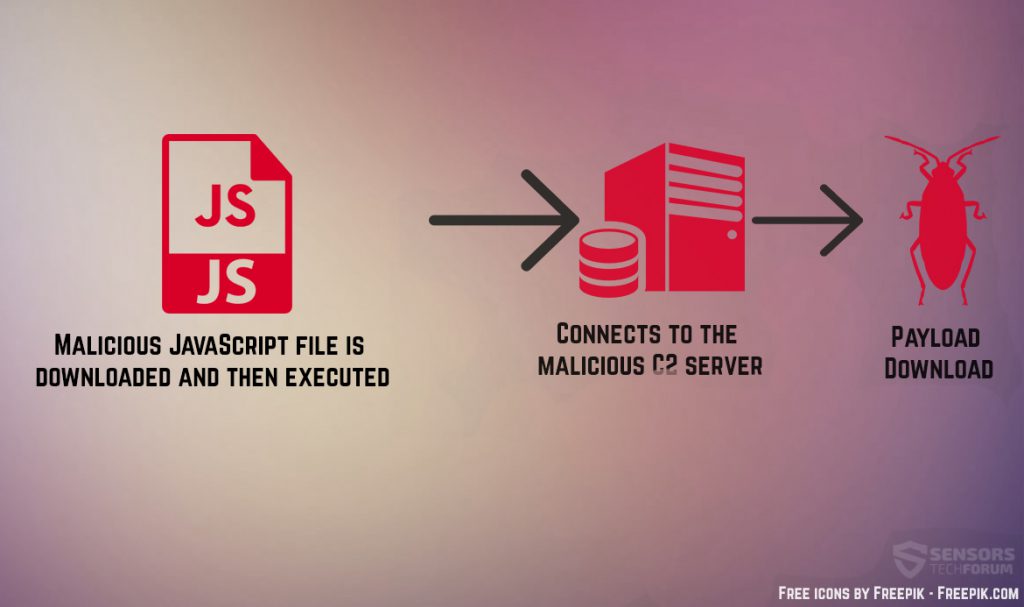

Sfortunatamente, questo non è l'unico tipo di caso cercare. C'è anche la situazione di utilizzo di un JavaScript mallicous, VBS o altro tipo di file eseguibile, che possono causare direttamente l'infezione al momento dell'apertura, come visualizzato:

Questi tipi di file sono anche contenuti in archivi ZIP o .RAR nella maggior parte dei casi, anche a doppia archiviata (archivio in archivio) per evitare il rilevamento antivirus durante il messaggio che viene inviato.

Come posso proteggermi da malintenzionati e-mail e allegati?

Supponiamo che avete ricevuto una e-mail fraudolente che contiene l'archivio 98141_ZIP.zip, che si crede è legittimo, ma nonostante questo si sente incerto se questa e-mail possono contenere malware. A questo punto si può:

- Scrivi torna a colui che lo ha inviato e porre domande.

- Scaricare e aprire il file e rischiare di essere infettati da malware.

- Non aprire mai l'e-mail.

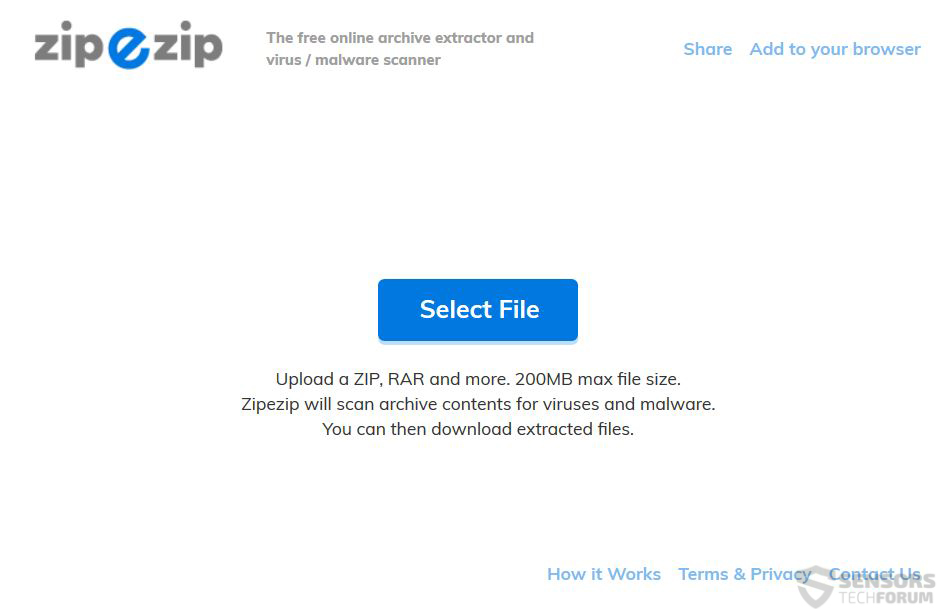

Questo non è tutto ciò che si può fare, tuttavia. Esiste una opzione di più e che è quello di scaricare l'archivio .zip sul computer, senza nemmeno aprirlo. La maggior parte dei file dannosi contenuti in archivi sono innocui se contenute all'interno del .zip o .rar. Questo è dove è possibile utilizzare il primo scanner online esclusivamente gli archivi .zip e .RAR, detto ZipeZip.com. Esso consente di selezionare un file fino a 200 MB e la scansione prima di dover aprire il file in questione.

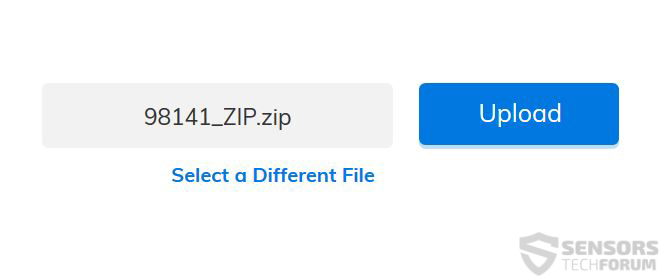

L'archivio può essere scansionato con un semplice click sul "Seleziona il file" pulsante e localizzarla. Non appena viene selezionato il file, esso può essere rapidamente caricato cliccando sul "Caricare" pulsante.

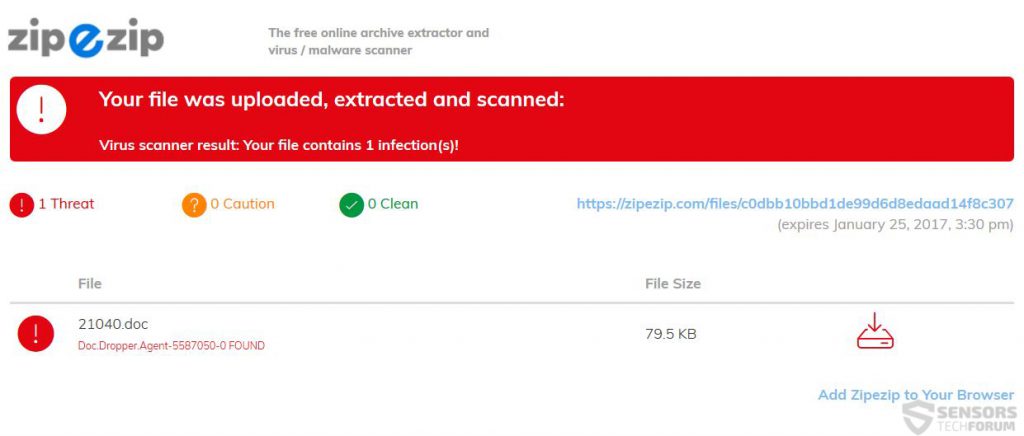

Da lì, il sistema di Zip-E-Zip si mette al lavoro, Comincia a controllare la sua banca dati avanzata per rilevare i file dannosi all'interno del .cerniera lampo o .RAR archivio. Poco dopo il caricamento del file, riceverete una risposta alla domanda "E 'questo archivio dannoso?":

Poi, si può tranquillamente decidere cosa fare con la posta elettronica dannoso. È possibile inviare ai ricercatori di malware per l'analisi o semplicemente eliminarlo.

Cosa succede se c'è un dannoso un link sulla e-mail?

Alcune e-mail, Oltre l'invio di file dannosi, contengono anche collegamenti Web dannosi. Di solito sono bloccati dai provider di posta elettronica, ma alcuni, più sofisticato e altamente offuscato, tendono a superare con successo.

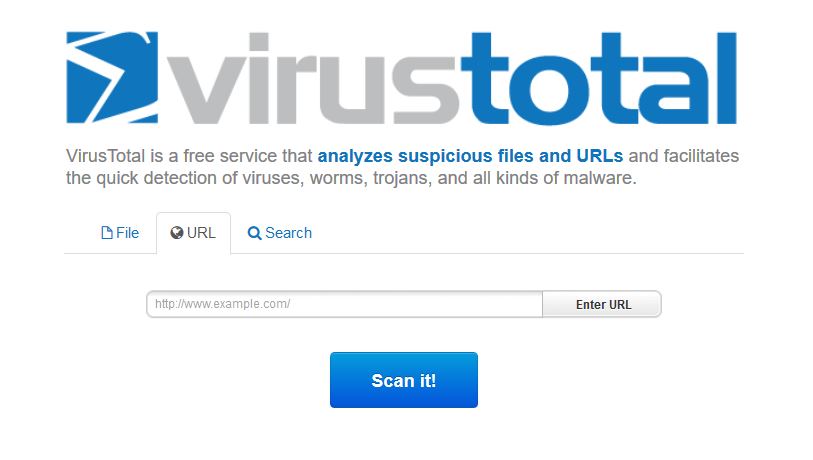

Nel caso in cui non si è sicuri se l'URL è dannoso, si può semplicemente aprire VirusTotal'S sito web, dopo di che incolla il sito e cliccare sul "Scansione" pulsante. Questo vi permetterà di vedere se il collegamento web può infettare con malware o se si tratta di un sito di phishing(falso) uno che ha lo scopo di ottenere l'inserimento di password e nome utente su una pagina web copycat:

VTChromizer Web Link Checker per Chrome

Sfortunatamente, le estensioni sono disponibili solo per Google Chrome, ma presto potrebbero essere disponibili per altri browser come pure.

Altro Protezione Importante Consiglia

Oltre a sapere come controllare correttamente qualcosa prima realtà di aprirlo e infezione, vi consigliamo di fare in modo di combinare quello che sai con le seguenti tecniche importanti, come menzionato da XSolutions:

1. Usa un software di filtraggio dello spam per aprire le tue e-mail con maggiore protezione. Solitamente, programmi di posta elettronica esterna come Microsoft Outlook e Mozilla Thunderbird hanno filtri anti-spam, ma puoi trovarne anche molti altri.

2. Scaricare e installare un avanzato programma anti-malware e assicurarsi che sia sempre aggiornato in modo che possa bloccare il malware e altro software indesiderato di causare l'inevitabile.

3. Per uso pubblico, quando si registra su un sito da visitare una volta o solo per controllare qualcosa, utilizzare un e-mail usa e getta, che non è il tuo indirizzo e-mail personale e importante.

4. Se si riceve una e-mail si crede è sospetto, nemmeno non cliccare sul link che "Cancellati" prima la scansione. Gli autori di malware hanno lo scopo di integrare i loro script su ogni URL e pulsante che hotlink.

5. Pulire regolarmente il backup della cartella Junk e anche eliminare i messaggi in modo permanente in modo che essi non possono più essere ripristinati.

6. Impostare l'account di posta elettronica per creare messaggi di apparire nel testo semplice invece di mostrare qualsiasi supporto all'interno di esso.

7. Impara come memorizzare in modo sicuro i dati, anche se si diventa infettato da malware.

La linea di fondo

Le istruzioni e le informazioni fornite in questo articolo non sono una garanzia completa che qualsiasi malware verrà arrestato perché questi non sono di gran lunga l'unico metodo per replicare il malware. I cyber-criminali a volte bersaglio reti, utilizzando worm e altri virus a causare un'infezione automaticamente. Ma questi strumenti sarà sicuramente aiuterà a evitare l'effetto dopo-sgradevole di aprire un allegato di posta elettronica dannoso.