Cette analyse a été créé pour vous informer et vous montrer des instructions comment vous pouvez supprimer les GANDCRAB 5.1 virus ransomware à partir de votre ordinateur et comment vous pouvez essayer restaurer les fichiers, chiffrée par celui-ci.

Cette analyse a été créé pour vous informer et vous montrer des instructions comment vous pouvez supprimer les GANDCRAB 5.1 virus ransomware à partir de votre ordinateur et comment vous pouvez essayer restaurer les fichiers, chiffrée par celui-ci.

Nouvelle variante du notoirement dangereux GANDCRAB ransomware le virus a été récemment détecté. La ransomware est une version 5.1 et il vise à chiffrer les fichiers sur les ordinateurs attaqués par et puis définissez une extension de fichier aléatoire soit dans des lettres minuscules ou majuscules. GandCrab cryptovirus a été actif depuis un certain temps maintenant et a été libéré en tonnes de nouvelles variantes qui visent tous à amener leurs victimes à une page web TOR, où le virus de la rançon leur extorque de payer une rançon en BitCoin et même cryptocurrencies DASH. Si votre ordinateur a été infecté par GANDCRAB v5.1 ransomware virus, nous vous suggérons de lire cet article pour mieux comprendre et apprendre comment vous pouvez le supprimer de votre ordinateur, en plus essayer de récupérer vos données.

Menace Résumé

| Nom | GANDCRAB 5.1 |

| Type | Ransomware, Cryptovirus |

| brève description | Nouvelle de la version [wplinkpreview url =”https://sensorstechforum.com/remove-gandcrab/”]GANDCRAB ransomware famille de virus. Objectifs pour chiffrer vos fichiers et vous demander de payer une rançon pour les récupérer. |

| Symptômes | Les fichiers sont chiffrés avec une extension de fichier en majuscules ou en minuscules qui va de 6 à 8 lettres aléatoires. Une demande de rançon est tombé avec l'extension de fichier pour son nom et il se termine par « -DECRYPT.txt ». |

| Méthode de distribution | URL Malcious, Email Attachments, Executables |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Expérience utilisateur | Rejoignez notre Forum pour discuter GANDCRAB 5.1. |

| Outil de récupération de données | Windows Data Recovery Stellar Phoenix Avis! Ce produit numérise vos secteurs d'entraînement pour récupérer des fichiers perdus et il ne peut pas récupérer 100% des fichiers cryptés, mais seulement quelques-uns d'entre eux, en fonction de la situation et si oui ou non vous avez reformaté votre lecteur. |

GANDCRAB v5.1 Ransomware - Mise à jour Octobre 2019

Les toutes dernières informations concernant GandCrab 5.1 virus ransomware est que le FBI a publié Maître déchiffrage Les clés du virus, ce qui signifie que GandCrab est terminée avec. Le tweet vient de Benjamin Carr Ph. D qui a indiqué que le Beaurau fédéral d'enquête ont publié les clés:

https://twitter.com/BenjaminHCCarr/status/1154192546161201152

Selon les informations, les clés de déchiffrement maître peut permettre à tout le monde tout à fait d'ouvrer leurs propres fichiers décrypteurs et décode, crypté par version GandCrab v5.1 et v5.2.

GANDCRAB v5.1 Ransomware - Mise à jour Février 2019

GandCrab 5.1 semble garder ses campagnes et en cours d'exécution pour activité malveillante en Février, 2019. Ci-dessous vous pouvez voir l'un des nouveaux messages électroniques qui sont envoyés comme moyen d'attirer plus de victimes à ce ransomware dévastateur:

J'ai fait le transfert

Bonjour, J'ai fait transférer sur votre compte bancaire

Je vais joindre la facture sur WeTransfer avec mot de passe, Je ne pense pas que vous pouvez les extraire de mobiles, s'il vous plaît extraire de bureau

hxxp://104.248.163.221/invioce.php

Mot de passe rar: invoice123

s'il vous plaît, faites-moi savoir

Cordialement,

marque

Comme vous pouvez le voir, un lien est fourni, ce qui conduit à un domaine malveillant, qui télécharge automatiquement et exécute GandCrab 5.1. Abstenez-vous sur des liens qui semblent en cliquant suspect, même si l'apparence de l'expéditeur comme pour être quelqu'un que vous connaissez.

GANDCRAB v5.1 Ransomware - Infection

GandCrab 5.1 virus ransomware est considéré comme une menace persistante de la GandCrab famille ransomware qui utilise beaucoup de différents [wplinkpreview url =”https://sensorstechforum.com/file-types-used-malware-2019/”]types de fichier de procéder à une infection. Le logiciel malveillant continue de se propager à l'aide des fichiers malveillants .JS, mais peut également être reproduit à la suite d'autres méthodes de distribution et le virus de ransomware est capable de également infecter les utilisateurs à l'aide des sites voyous, fissures, programmes financés par la publicité et les téléchargements suspects. La dernière méthode qui GandCrab v5.1 a commencé à utiliser pour infecter vicitms actuellement contucted par e-mails malveillants qui portent des fichiers d'image autour de faux, intégré dans des dossiers .ZIP qui sont attachés à des e-mails, ressembler à ce qui suit:

2019/01.28 10:40

Giovanni Prix Giovanni33@4311.com

Attachement: PIC0101302924102-jpg.zip (69 KB)

Corps de l'e-mail: ;)

Une fois que les victimes ouvrir le fichier .zip, ils extraient le fichier PIC0101302924102-jpg.JS, qui est un type de fichier JavaScript et si elle est exécutée, une infection par GandCrab v5.1 est inévitable. Une fois que ce fichier est déclenché, il engendre les processus malveillants suivants:

→SHA256:dffc26736e57470e4c56e4adf3f0425080c43a136d0dd72c22075fde3efd2239

Nom:TempoJB62.exe

SHA256:be0c8cdc1937d05242c672e3e61097dd1b48466839ac0a64e883d159a8df7343

Nom:2510619273.exe

Pour le moment, les chercheurs continuent à découvrir de nouvelles et de nouvelles charges utiles qui appartiennent au virus ransomware de GandCrab. Nous avons trouvé les fichiers de charge GandCrab suivants et les énumérés ci-dessous, donc si vous rencontrez ces fichiers, assurez-vous de les analyser avant de les ouvrir, puisque vous risquez d'être infecté par GandCrab Ransomware vous:

fichiers malveillants infectant avec GANDCRAB 5.1 Ransomware:

→ SHA-256:85671f4675ccc98133a5a6de2e4faeb6df119ad9460f3651e231eaba4ce2b872

Nom de fichier:3449440902.exe

Taille du fichier:185.5 KB

SHA-256:c1a66da25419855f684261ac55f796127d84ca7bb9e089b1eb18afde66d1da7c

Nom de fichier:GandCrab v5.1.exe

Taille du fichier:421 KB

SHA-256:07de185bb18610f471a31358c74c2e2da0dc505ade21cbe9cae5c8ba3fd66add

Nom de fichier:putty.exe

Taille du fichier:595 KB

SHA-256:47b9249590b764e24d0da606efa1858d41bdd57886329014b61f44701668c080

Nom de fichier:Analyse de Retiens

Taille du fichier:630 KB

SHA-256:befb77f972b225791b9f84644939be3e599f0bc361b7a20ad4cde696361c78ba

Nom de fichier:Technologyword

Taille du fichier:694.5 KB

SHA-256:5b13e0c41b955fdc7929e324357cd0583b7d92c8c2aedaf7930ff58ad3a00aed

Nom de fichier:output.115120150.txt

Taille du fichier:609 KB

SHA256:c7197601b0e5cf5a38abe626007ffd05d36d4f205b6b62ab5d6f940590d42c8d

Nom de fichier: 4.exe

SHA-256:9e90a004a26fe2f58f4c725a7034fa6c4fd95000dc86c573e2036a75e83c0705

Nom de fichier:1.exe

Taille du fichier:288.5 KB

Non seulement cela, mais les chercheurs, comme Valthek ont également découvert de nouveaux échantillons de GandCrab ransomware qui ont été compilées plus tôt en Janvier 2019, la principale différence qu'ils créent une fenêtre cachée avec les « amme AnaLab_sucks » et il a une minuterie pour rester un peu et créer une menace qui initie la procédure normale de GandCrab. D'autres utilisateurs ont demandé des outils pour déchiffrer les fichiers, codé par GandCrab ransomware, mais les chercheurs ont toujours pas été en mesure de trouver de nouvelles informations.

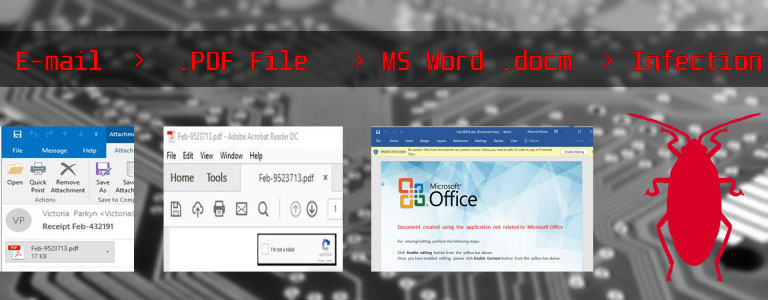

Une autre méthode d'infection, qui a récemment été détecté par des chercheurs est d'utiliser Microsoft Word pour infecter les macros vicitms. Les scripts pirates de l'air du Ursnif données de vol de cheval de Troie en combinaison avec GandCrab ransomware dans la nature, donc si vous avez GandCrab, Il est probable que votre ordinateur peut être infecté par un cheval de Troie trop. La façon dont ces infections ont tendance à avoir lieu est l'utilisateur d'avoir à télécharger Malicious macros, ce qui pourrait éventuellement conduire à une d'environ 180 versions de fichiers MS Word qui ciblent les victimes avec VBS scrips, qui exécutent des commandes Windows PowerShell et exécuter l'infection par GandCrab ransomware sur les systèmes ciblés. Et pour cacher ces scripts, ils sont codés en base64 qui exécute la prochaine étape de l'infection par GandCrab qui télécharge des fichiers principaux est de charge utile sur l'ordinateur infecté sans le virus détecté.

La méthode d'infection primaire qui a été utilisé jusqu'à présent en ce qui concerne GANDCRAB 5.1 infection est e-mails qui sont composés de la manière suivante:

À partir de: Deanna Bennett <>

Sujet: Facture de paiement #93611

Attachement: DOC402942349491-PDF.7Zcher client,

Pour lire votre document s'il vous plaît ouvrir la pièce jointe et répondre le plus rapidement possible.

Cordialement,

TCR Soutien à la clientèle

En plus des sujets « Paiement de facture de 93611 » ci-dessus, nous avons également détecté d'autres e-mails de faux sujet:

- Document #72170

- Facture d'achat #21613

- Commande #87884

- Paiement #72985

- Billet #07009

- Votre document #78391

- Votre commande #16323

- Votre billet #23428

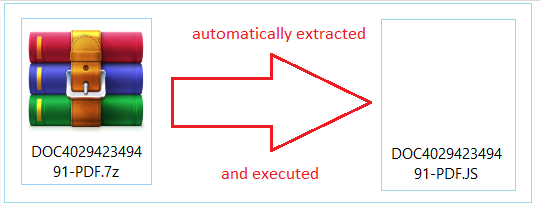

Les e-mails contiennent une pièce jointe de courrier électronique qui est souvent malveillant .JS(JavaScript), une .docx (Microsoft Word) ou .PDF (Adobe Reader) fichier qui mène à un fichier .docx. Le fichier est nommé au hasard, comme l'exemple associé à GANDCRAB que nous avons détecté des spectacles précédents:

→DOC402942349491-PDF.7Z

DOC402942349491-PDF.docx

DOC402942349491-PDF.js

DOC402942349491-pdf.pdf

Love_You_2019_300232289-txt.ZIP

Love_You_2019_300232289-txt.JS

Si le fichier malveillant est de la .Type JS (JavaScript), extraire simplement et exécuter entraînera à infecter votre ordinateur, comme nous l'avons démontré ci-dessous:

Si le fichier malveillant est un document, puis l'infection passera par des macros malveillants qui sont intégrés dans le document PDF Microsoft Office ou Adobe et ils veulent que vous Activer le contenu ou Activer la modification afin de voir ce qui est dans le document. En cliquant sur ce bouton « Activer l'édition » des résultats dans les activités d'infection suivantes ait lieu:

En outre par e-mail, le processus d'infection par GANDCRAB 5.1 ransomare peut avoir lieu en ligne. Des chercheurs de Fortinet ont GANDCRAB précédemment détecté pour infecter les utilisateurs en prétendant être une fissure logicielle des programmes suivants:

- Image to PDF fusion.

- Securitask.

- SysTools PST Merge.

Plus d'informations sur GANDCRAB infecter les victimes par des fissures de logiciels se trouve dans l'article connexe sous:

GANDCRAB 5.1 - Malicious Rapport d'activité

Le fichier principal d'infection GANDCRAB 5.1 ransomware le virus a été rapporté que la IOCs suivante (De compromis identificateurs):

→Nom:1.exe

Taille: 361.50 Kb

MD5: E387BD817E9B7F02FA9C2511CC345F12

SHA256:39514226b71aebbe775aa14627c716973282cba201532df3f820a209d87f6df9

SHA1: 98b3ec47b64198e3604c738f8c1f4753e0afa8c7

Une fois que ce fichier est supprimé sur votre ordinateur, il peut déclencher immédiatement le composant Windows « Wmic.exe » en tant qu'administrateur afin de supprimer les copies de volume d'ombre de votre PC. Cela vous évitera de récupérer vos fichiers via le service de récupération de Windows. GANDCRAB 5.1 déclenche la commande suivante en tant qu'administrateur invite de commande Windows:

→ “C:\Windows system32 wbem wmic.exe” ShadowCopy supprimer

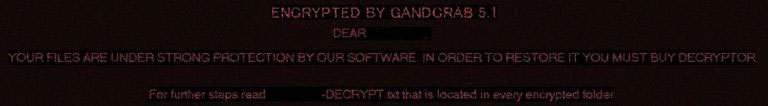

Aussitôt que GANDCRAB 5.1 a supprimé les fichiers sauvegardés, le ransomware commence à déposer son fichier de demande de rançon, qui a le message suivant aux victimes du virus:

- = GANDCRAB V5.1 = -

EN AUCUN CAS NE PAS supprimer ce fichier, Jusqu'à ce que tous les données sont récupérées

IGNORER SO WIL RÉSULTAT DANS VOTRE SYSTÈME CORRUPTION, SI VOUS AVEZ DES ERREURS DE DÉCRYPTAGEAttention!

Tous vos fichiers, documents, Photos, bases de données et d'autres fichiers importants sont cryptés et ont l'extension:

La seule méthode de récupération de fichiers est d'acheter une clé privée unique. Seulement nous pouvons vous donner cette clé et seulement et que nous pouvons récupérer vos fichiers.

Le serveur avec votre clé est dans un réseau fermé TOR. Vous pouvez y arriver par les moyens suivants:

------------------------------

| 0. Télécharger le navigateur Tor - https://www.torproject.org/

| 1. Installer Tor Browser

| 2. Tor Browser ouvert

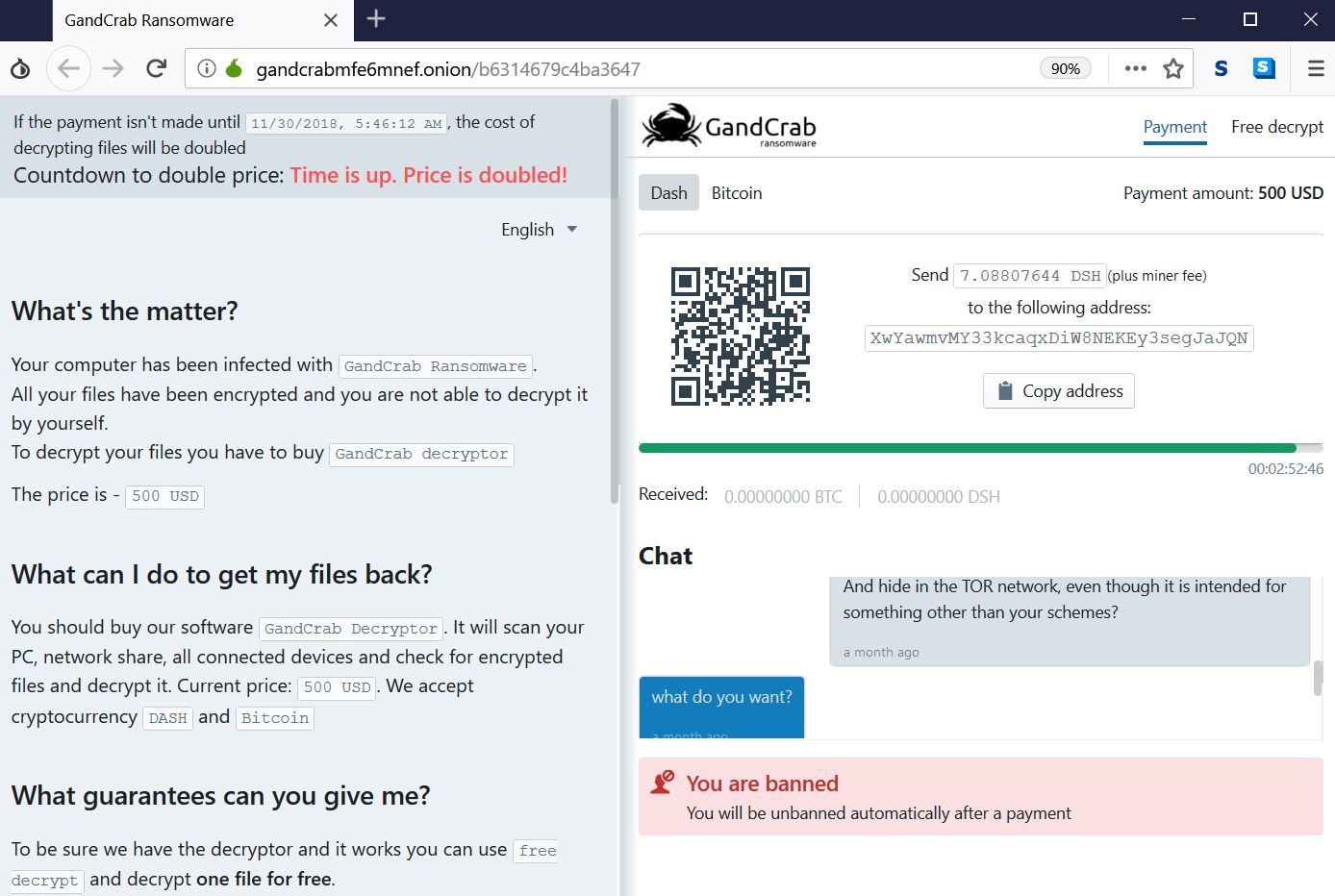

| 3. Ouvrir le lien dans le navigateur TOR https://gandcrabmfe6mnef.onion/ b6314679c4ba3647 /

| 4. Suivez les instructions sur cette page------------------------------

Sur notre page, vous verrez des instructions sur le paiement et obtenir la possibilité de décrypter 1 déposer gratuitement.

ATTENTION!

POUR endommager les données:

* Ne pas modifier des fichiers chiffrés

* NE CHANGEZ PAS CI-DESSOUS DE DONNÉES

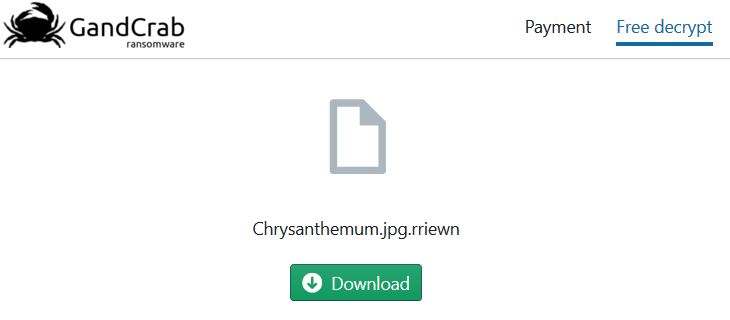

La demande de rançon de cet échantillon particulier GANDCRAB 5.1 que nous avons analysé conduit les victimes à la rançon note suivante page web, qui peut être ouvert que dans le navigateur TOR indiqué dans les instructions:

Lorsque la minuterie de délai de paiement de la victime expire, GandCrab peut également afficher la version suivante de la demande de rançon, qui dit que le prix a doublé.

La demande de rançon a les instructions suivantes aux victimes:

Quel est le problème?

Votre ordinateur a été infecté par GandCrab Ransomware.

Tous vos fichiers ont été cryptés et vous n'êtes pas en mesure de le déchiffrer par vous-même.Pour décrypter vos fichiers que vous devez acheter GandCrab décrypteur

Le prix est – 500 USD

Que puis-je faire pour obtenir mes fichiers?

Vous devez acheter notre logiciel GandCrab déchiffreur. Il va scanner votre PC, partage réseau, tous connectés périphériques et recherchez des fichiers cryptés et décrypter. Prix actuel: 500 USD. Nous acceptons DASH et Bitcoin crypto-monnaie

Quelles garanties pouvez-vous me donner?

Pour être sûr que nous avons le décrypteur et il fonctionne, vous pouvez utiliser Décrypter gratuitement et décrypter un fichier gratuitement.

Mais ce fichier doit être une image, parce que les images ne sont généralement pas de valeur.

Je n'ai pas Bitcoin (BTC) ou DASH (DSH). Comment puis-je effectuer le paiement?

Facile. La liste des services les plus populaires:BuyBitcoin

CoinMonitor.io

LocalBitcoins

CoinMama

Changelly.com

PAYEER

CEX.IOLa liste complète des services d'échange pour Bitcoin ici et pour DASH ici.

Créer un compte

Chargez la balance avec une carte de crédit ou paypal

Acheter montant demandé des pièces (Bitcoin ou DASH)

Faire retrait à notre adresse

Et en plus de ces activités, [wplinkpreview url =”https://sensorstechforum.com/remove-gandcrab-5-1-6-ransomware/”]GANDCRAB ransomware peut aussi éventuellement changer le fond d'écran sur l'ordinateur infecté par l'image suivante:

Et dans la page de demande de rançon, les offres de virus 1 fichier crypté en téléchargement gratuit, juste pour que la victime peut voir que cela fonctionne. Ce qui signifie essentiellement que le virus peut contenir des capacités de Troie pour copier des fichiers de la machine infectée et de les télécharger sur TOR:

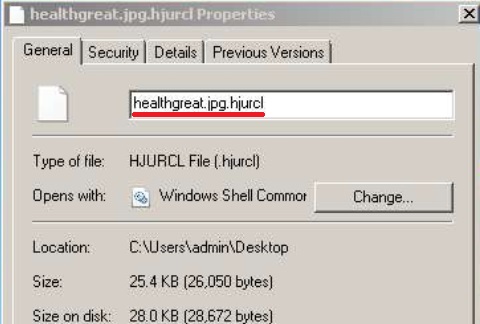

GANDCRAB 5.1 – Processus de cryptage

Le principal algorithme de chiffrement qui est utilisé par GANDCRAB 5.1 est le Salsa20 chiffrer. Contrairement aux algorithmes de chiffrement RSA et AES, le Salsa20 est beaucoup plus rapide et peut crypter tous les fichiers autour sous un temps minute. Juste comme autres versions GandCrab, v5.1 utilise également l'extension de fichier aléatoire qui volontiers des annonces aux fichiers cryptés après les encrypte. Les fichiers sont brouillés et ressembler à l'image ci-dessous montre:

Les skips ransomware chiffrement des fichiers s'ils sont situés dans les répertoires Windows suivants:

→\Données de programme

\Fichiers de programme

\Tor Browser

Ransomware

\Tous les utilisateurs

\Paramètres locaux

Le processus de chiffrement GANDCRAB ransomware est réalisée d'une manière que le virus crée probablement des copies des fichiers originaux et puis ces copies encrypte en remplaçant les blocs de données à partir du fichier avec les données brouillées. Les cyber-criminels peuvent supprimer les fichiers d'origine et étant donné qu'ils effacent les copies d'ombre et, il semble y avoir peu de chances de récupérer les fichiers, à moins que vous payez les truands, que nous vous conseillons fortement de ne pas faire.

Retirer GANDCRAB 5.1 et essayez de restaurer des fichiers

Avant de commencer à penser, même sur la suppression GANDCRAB 5.1 ransomware, nous vous recommandons de faire une copie de sauvegarde de vos fichiers, même si elles sont cryptées, parce que si vous essayez de remvoe cette variante de GANDCRAB, les chances sont de votre PC pourrait ne pas fonctionner correctement et briser votre système d'exploitation de manière irréversible.

Pour la suppression de GANDCRAB 5.1, nous avons préparé les étapes ci-dessous. Assurez-vous de suivre les deux premières étapes que si vous avez une certaine expérience dans l'élimination des logiciels malveillants et de savoir ce que vous faites. Autrement, nous recommandons ce que la plupart des experts en cybersécurité conseillent les victimes - pour analyser votre ordinateur pour la malware GANDCRAB fichiers avec un programme anti-malware avancée et supprimer tous les fichiers malveillants et les objets qui lui appartiennent automatiquement.

Pour la récupération de fichiers, nous vous suggérons de vérifier l'étape « Essayez de restaurer des fichiers cryptés par GANDCRAB 5.1 » au dessous de. Ils contiennent des méthodes multiples qui expliquent ce que la méthode de récupération est le meilleur pour vous et même si les méthodes fournies ne viennent pas avec un 100% garantir de récupérer vos fichiers, vous pourriez théoriquement être en mesure de restaurer au moins certains de vos fichiers.

- Étape 1

- Étape 2

- Étape 3

- Étape 4

- Étape 5

Étape 1: Rechercher les GANDCRAB 5.1 avec outil de SpyHunter Anti-Malware

Suppression automatique des rançongiciels - Guide vidéo

Étape 2: Désinstaller GANDCRAB 5.1 et logiciels malveillants connexes de Windows

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Suivez les instructions ci-dessus et vous supprimerez avec succès la plupart des programmes indésirables et malveillants.

Étape 3: Nettoyer les registres, créé par GANDCRAB 5.1 sur votre ordinateur.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, créé par GANDCRAB 5.1 Là. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Avant de commencer "Étape 4", S'il vous plaît démarrer en mode normal, dans le cas où vous êtes actuellement en mode sans échec.

Cela vous permettra d'installer et utilisation SpyHunter 5 avec succès.

Étape 4: Démarrez votre PC en mode sans échec pour isoler et éliminer GANDCRAB 5.1

Étape 5: Essayez de restaurer des fichiers Chiffré par GANDCRAB 5.1.

Méthode 1: Utilisez STOP Decrypter par Emsisoft.

Toutes les variantes de ce ransomware peuvent être décryptées gratuitement, mais nous avons ajouté le décrypteur utilisé par des chercheurs qui est souvent mis à jour avec les variantes qui finissent par devenir décryptés. Vous pouvez essayer de décrypter vos fichiers en utilisant les instructions ci-dessous, mais si elles ne fonctionnent pas, puis, malheureusement, votre variante du virus ransomware n'est pas déchiffrable.

Suivez les instructions ci-dessous pour utiliser le décrypteur Emsisoft et décrypter vos fichiers gratuitement. Tu peux télécharger l'outil de décryptage Emsisoft liée ici puis suivez les étapes indiquées ci-dessous:

1 Clic-droit sur le décrypteur et cliquez sur Exécuter en tant qu'administrateur comme indiqué ci-dessous:

2. D'accord avec les termes de la licence:

3. Cliquer sur "Ajouter le dossier" puis ajoutez les dossiers où vous voulez que les fichiers décryptés comme indiqué ci-dessous:

4. Cliquer sur "Décrypter" et attendez que vos fichiers à décoder.

Note: Crédit pour le décrypteur va EMSISOFT chercheurs qui ont fait la percée avec ce virus.

Méthode 2: Utiliser un logiciel de récupération de données

infections Ransomware et GANDCRAB 5.1 but de crypter vos fichiers en utilisant un algorithme de cryptage qui peut être très difficile à déchiffrer. Voilà pourquoi nous avons proposé une méthode de récupération de données qui peuvent vous aider à faire le tour de décryptage direct et essayer de restaurer vos fichiers. Gardez à l'esprit que cette méthode ne peut pas être 100% efficace, mais peut aussi vous aider un peu ou beaucoup dans différentes situations.

Cliquez simplement sur le lien et sur les menus du site en haut, choisir Récupération de données - Assistant de récupération de données pour Windows ou Mac (en fonction de votre système d'exploitation), puis téléchargez et exécutez l'outil.

GANDCRAB 5.1-FAQ

Qu'est-ce que GANDCRAB 5.1 Ransomware?

GANDCRAB 5.1 est un ransomware infection - les logiciels malveillants qui pénètrent silencieusement dans votre ordinateur et bloquent l'accès à l'ordinateur lui-même ou chiffrent vos fichiers.

De nombreux virus rançongiciels utilisent des algorithmes de cryptage sophistiqués pour rendre vos fichiers inaccessibles. Le but des infections par rançongiciels est d'exiger que vous payiez un paiement de rançon pour avoir accès à vos fichiers..

What Does GANDCRAB 5.1 Ransomware Do?

Les ransomwares en général sont un logiciel malveillant qui est conçu pour bloquer l'accès à votre ordinateur ou à vos fichiers jusqu'à ce qu'une rançon soit payée.

Les virus Ransomware peuvent également endommager votre système, corrompre les données et supprimer des fichiers, entraînant la perte permanente de fichiers importants.

How Does GANDCRAB 5.1 Infecter?

Par plusieurs moyens. GANDCRAB 5.1 Un ransomware infecte les ordinateurs en étant envoyé par e-mails de phishing, contenant un virus attaché. Cette pièce jointe est généralement masquée comme un document important, comme une facture, un document bancaire ou encore un billet d'avion et cela semble très convaincant aux utilisateurs.

Another way you may become a victim of GANDCRAB 5.1 is if you télécharger un faux installateur, crack ou correctif provenant d'un site Web de mauvaise réputation ou si vous cliquez sur un lien de virus. De nombreux utilisateurs signalent avoir contracté un ransomware en téléchargeant des torrents.

How to Open .GANDCRAB 5.1 fichiers?

Toi can't sans décrypteur. À ce point, la .GANDCRAB 5.1 les fichiers sont crypté. Vous ne pouvez les ouvrir qu'une fois qu'ils ont été déchiffrés à l'aide d'une clé de déchiffrement spécifique à un algorithme particulier..

Que faire si un décrypteur ne fonctionne pas?

Ne panique pas, et sauvegarder les fichiers. Si un déchiffreur n'a pas déchiffré votre .GANDCRAB 5.1 fichiers avec succès, alors ne désespérez pas, parce que ce virus est encore nouveau.

Puis-je restaurer ".GANDCRAB 5.1" dossiers?

Oui, parfois les fichiers peuvent être restaurés. Nous avons proposé plusieurs méthodes de récupération de fichiers cela pourrait fonctionner si vous souhaitez restaurer .GANDCRAB 5.1 fichiers.

Ces méthodes ne sont en aucun cas 100% garanti que vous pourrez récupérer vos fichiers. Mais si vous avez une sauvegarde, vos chances de succès sont bien plus grandes.

How To Get Rid of GANDCRAB 5.1 Virus?

Le moyen le plus sûr et le plus efficace pour supprimer cette infection par rançongiciel est d'utiliser un programme anti-malware professionnel.

Il va rechercher et localiser GANDCRAB 5.1 ransomware, puis supprimez-le sans causer de dommages supplémentaires à votre important .GANDCRAB 5.1 fichiers.

Puis-je signaler un ransomware aux autorités?

Au cas où votre ordinateur serait infecté par une infection ransomware, vous pouvez le signaler aux services de police locaux. Il peut aider les autorités du monde entier à suivre et à déterminer les auteurs du virus qui a infecté votre ordinateur.

Dessous, nous avons préparé une liste de sites Web gouvernementaux, où vous pouvez déposer un rapport au cas où vous seriez victime d'un cybercriminalité:

Autorités de cybersécurité, responsable de la gestion des rapports d'attaque de ransomware dans différentes régions du monde:

Allemagne - Portail officiel de la police allemande

États Unis - IC3 Centre de plaintes contre la criminalité sur Internet

Royaume-Uni - Action Fraud Police

France - Ministère de l'Intérieur

Italie - Police d'État

Espagne - Police nationale

Pays-Bas - Forces de l'ordre

Pologne - Police

le Portugal - Police judiciaire

Grèce - Unité de la cybercriminalité (Police hellénique)

Inde - Police de Mumbai - Cellule d'enquête sur la cybercriminalité

Australie - Australian High Tech Crime Center

Les rapports peuvent recevoir une réponse dans des délais différents, selon vos autorités locales.

Pouvez-vous empêcher les ransomwares de crypter vos fichiers?

Oui, vous pouvez empêcher les ransomwares. La meilleure façon de le faire est de vous assurer que votre système informatique est mis à jour avec les derniers correctifs de sécurité., utiliser un programme anti-malware réputé et pare-feu, sauvegardez fréquemment vos fichiers importants, et évitez de cliquer sur liens malveillants ou télécharger des fichiers inconnus.

Can GANDCRAB 5.1 Ransomware Steal Your Data?

Oui, dans la plupart des cas, un rançongiciel va voler vos informations. It is a form of malware that steals data from a user's computer, le crypte, puis demande une rançon pour le décrypter.

Dans de nombreux cas,, la auteurs de logiciels malveillants ou les attaquants menaceront de supprimer les données ou le publier en ligne à moins que la rançon est payée.

Un ransomware peut-il infecter le WiFi?

Oui, un ransomware peut infecter les réseaux WiFi, car des acteurs malveillants peuvent l'utiliser pour prendre le contrôle du réseau, voler des données confidentielles, et verrouiller les utilisateurs. Si une attaque de ransomware réussit, cela pourrait entraîner une perte de service et/ou de données, et dans certains cas, pertes financières.

Dois-je payer un rançongiciel?

Aucun, vous ne devriez pas payer les extorqueurs de rançongiciels. Les payer ne fait qu'encourager les criminels et ne garantit pas que les fichiers ou les données seront restaurés. La meilleure approche consiste à disposer d'une sauvegarde sécurisée des données importantes et à être vigilant quant à la sécurité en premier lieu.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, les pirates peuvent toujours avoir accès à votre ordinateur, données, ou des fichiers et peut continuer à menacer de les exposer ou de les supprimer, ou même les utiliser pour commettre des cybercrimes. Dans certains cas,, ils peuvent même continuer à exiger des paiements de rançon supplémentaires.

Une attaque de ransomware peut-elle être détectée?

Oui, les rançongiciels peuvent être détectés. Logiciel anti-malware et autres outils de sécurité avancés peut détecter les ransomwares et alerter l'utilisateur quand il est présent sur une machine.

Il est important de se tenir au courant des dernières mesures de sécurité et de maintenir les logiciels de sécurité à jour pour s'assurer que les ransomwares peuvent être détectés et empêchés..

Les criminels du ransomware se font-ils prendre?

Oui, les criminels rançongiciels se font prendre. Les organismes d'application de la loi, comme le FBI, Interpol et d'autres ont réussi à traquer et à poursuivre les criminels de ransomware aux États-Unis et dans d'autres pays.. Alors que les menaces de rançongiciels continuent d'augmenter, il en va de même pour l'activité d'application.

À propos du GANDCRAB 5.1 Recherche

Le contenu que nous publions sur SensorsTechForum.com, ce GANDCRAB 5.1 guide de suppression inclus, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à supprimer les logiciels malveillants spécifiques et à restaurer vos fichiers cryptés.

Comment avons-nous mené la recherche sur ce ransomware?

Notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, et en tant que tel, nous recevons des mises à jour quotidiennes sur les dernières définitions de logiciels malveillants et de ransomwares.

En outre, la recherche derrière le GANDCRAB 5.1 la menace de ransomware est soutenue par VirusTotal et l' projet NoMoreRansom.

Pour mieux comprendre la menace des ransomwares, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

En tant que site dédié à fournir des instructions de suppression gratuites pour les ransomwares et les malwares depuis 2014, La recommandation de SensorsTechForum est de ne prêter attention qu'aux sources fiables.

Comment reconnaître des sources fiables:

- Vérifiez toujours "À propos de nous" page web.

- Profil du créateur de contenu.

- Assurez-vous que de vraies personnes sont derrière le site et non de faux noms et profils.

- Vérifiez Facebook, Profils personnels LinkedIn et Twitter.

Salut bon après-midi, virus tengo grandcrab 5.1 l'extension .utxuoip et modifier mes fichiers partitionnés, parce que le système d'entraînement sans affection parce que je suis gelé avec deepfreeze mais toutes les partitions fichiers enlèvement, et a essayé de récupérer si le virus avait supprimé, mais je trouve rien, Il est comme s'il suffit de modifier tous les fichiers existants et chiffrés, Aidez-moi, s'il vous plaît

Salut

c'est la note après que je suis infecté par gandcrab V5.1

:(

Et l'espoir contre-outil pour le chiffrement peut être…

Créer un lien vers le bloc-notes THT dans les dossiers encripted:

dropbox.com/s/5qskms1rkgtjtxg/QEZAKCPQH-DECRYPT.txt?dl = 0

salut,

Malheureusement, il n'y a pas décrypteur pour cette version du ransomware. Vous pouvez essayer des méthodes de restauration de données alternatives comme décrit dans l'article, mais il n'y a aucune garantie qu'ils travailleraient.