Artículo, diseñado para ayudar a la eliminación de ransomware archivo .MOLE y para mostrar cómo restaurar archivos cifrados por este virus.

Artículo, diseñado para ayudar a la eliminación de ransomware archivo .MOLE y para mostrar cómo restaurar archivos cifrados por este virus.

Infección ransomware, utilizando el .TOPO extensión de archivo se ha detectado en el medio de abril 2017. El virus tiene como objetivo para cifrar los archivos en los ordenadores afectados por ella. Entonces, la infección ransomware deja tras de sí una nota de rescate en la que se exige a las víctimas a pagar una cuota considerable de rescate para restaurar archivos cifrados. El virus ransomware es considerada por los analistas de seguridad de ser parte de las variantes ransomware CryptoMix. En caso de que haya sido víctima de esta infección ransomware, le recomendamos leer el artículo se menciona a continuación cuidadosamente.

Resumen de amenazas

| Nombre | .virus TOPO |

| Escribe | Virus ransomware |

| Descripción breve | Objetivos para cifrar los archivos en computadoras comprometidas y después de cifrado, se mostrará una nota detallada de su rescate con las instrucciones de pago sobre la manera de descifrarlos.. |

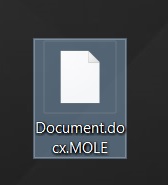

| Los síntomas | El virus .MOLE cifrará sus archivos y luego colocar la extensión .TOPO en ellos. |

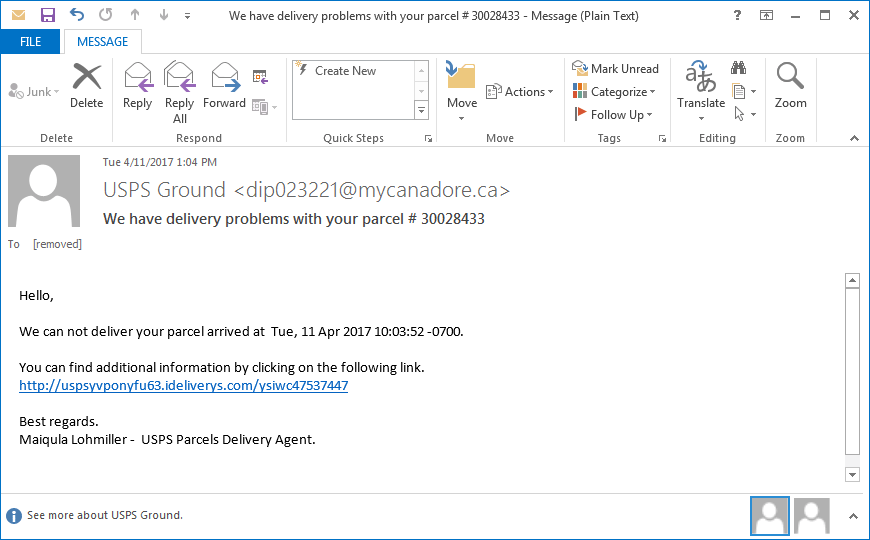

| Método de distribución | A través de correos electrónicos no deseados que finge ser legítimo servicio. Contienen un enlace web malicioso que conduce a una página web de phishing, donde se descarga el archivo malicioso se hacen pasar por un documento. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Experiencia de usuario | Unirse a nuestro foro para hablar sobre el virus .MOLE. |

| Herramienta de recuperación de datos | Ventanas de recuperación de datos de Stellar Phoenix darse cuenta! Este producto escanea los sectores del disco para recuperar archivos perdidos y no puede recuperarse 100% de los archivos cifrados, pero sólo unos pocos de ellos, dependiendo de la situación y de si está o no han reformateado la unidad. |

actualización de julio 2017! Nueva versión de Mole ransomware ha salido a la luz pública, llevar a la extensión de archivo .MOLE02. Puede obtener más información al respecto en el siguiente enlace web.

¿Cómo funciona la .MOLE ransomware Infect

El proceso de infección del virus .MOLE es muy particular, pero también son comunes. La infección ransomware utiliza varias plantillas de correo electrónico engañosos diferentes que dan la apariencia de un servicio legítimo, como el correo USPS Ground, por ejemplo. Los mensajes pueden engañar a las víctimas para que haga clic en una URL sospechosa:

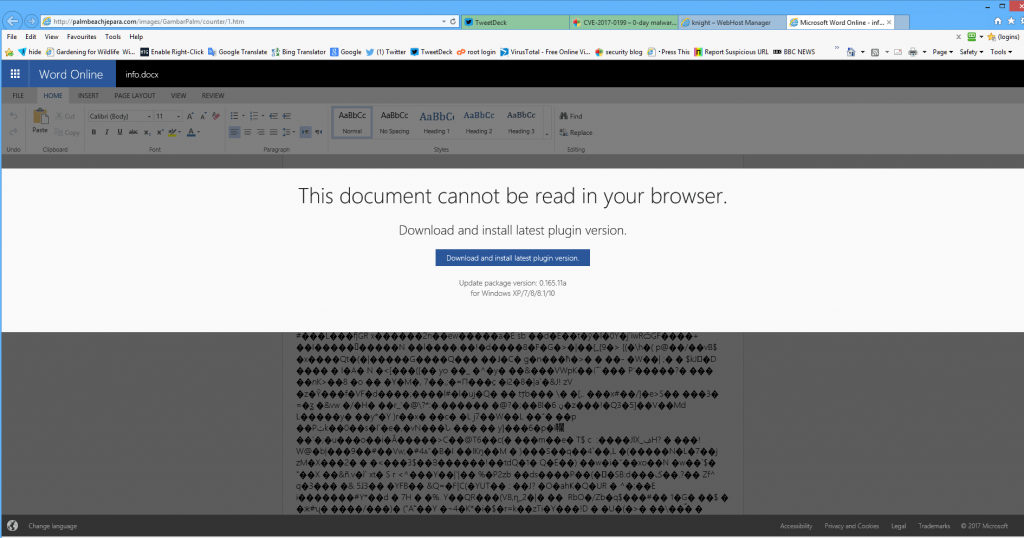

Después de la víctima en cuestión hace clic en la URL, él o ella se redirige a un sitio de phishing Office365, que pretende abrir un documento de Microsoft Word en línea. Sin embargo, el resultado de esto es que el documento de Word parece corrupto y muestra un mensaje “Este documento no se puede leer en su navegador”. Y el sitio de phishing quiere que el usuario descargue el documento con el fin de abrirlo en su / su equipo.

Lo que el usuario realmente se descarga sin embargo, es un gotero u otro tipo de malware intermediario, lo que provoca la infección con el virus de ransomware .MOLE. Una vez que el virus ha sido activado, se conecta inmediatamente a través de un puerto no seguro a un sitio de distribución. Desde allí, los archivos maliciosos de .MOLE ransomware se descargan en el ordenador de la víctima. Pueden estar ubicados en los siguientes directorios:

- %AppData%

- %Local%

- %LocalLow%

- %Itinerancia%

- %SystemDrive%

- %windows%

Después de que los archivos maliciosos se descargan, el virus comienza su actividad maliciosa.

.TOPO ransomware - Actividad malicioso

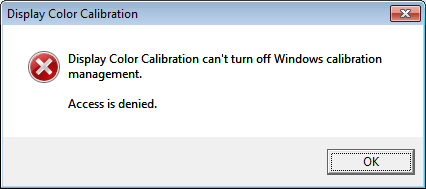

La actividad del virus de ransomware .MOLE se compone de varias acciones maliciosas. Es el primer paso es mostrar un falso mensaje de error después de que el usuario abre el documento de Microsoft Word fraudulenta, él cree que es de USPS u otro servicio. El falso mensaje de error está en la forma de un error emergente de Windows que tiene la siguiente notificación:

El cuadro emergente no tiene ningún otro botón, excepto en “OK” y después de que se hace clic, el malware inyecta un mensaje para poner en marcha un sistema de Windows con un privilegio elevado (como administrador).

→ "DO:\Windows SysWOW64 wbem Wmic.exe”llamado proceso de crear‘% USERPROFILE% pluginoffice.exe’

Después se puso en marcha tis comando, el virus de archivo .MOLE comienza a dejar de proceso relacionado con las características críticas de defensa de Windows, como Defensor y SmartScreen. Los procesos que se terminaron son los siguientes::

WinDefend

wuauserv

BITS

ERSvc

WerSvc

Después de los procesos se terminan, el virus puede iniciar el procedimiento de cifrado.

.Virus MOLE ransomware - Proceso de cifrado

El proceso de cifrado de la ransomware .MOLE se lleva a cabo a través de dos algoritmos de cifrado primarios - los cifrados RSA y AES. Esta combinación da lugar a dos tipos de claves generadas - una clave asimétrica (cifrado AES) y las teclas a continuación, públicas y privadas RSA a los archivos cifrados. La dificultad para descifrar estos archivos es que las claves únicas se generan por cada víctima. Estas claves se guardan en el directorio% Roaming% bajo un nombre aleatorio y la extensión .MOLE después de lo cual los privados se envían a los servidores de los ciber-criminales que están detrás de .MOLE ransomware.

Los tipos de archivo que .MOLE ransomware está programado per a la caza de cifrar y si detecta ellos son los siguientes:

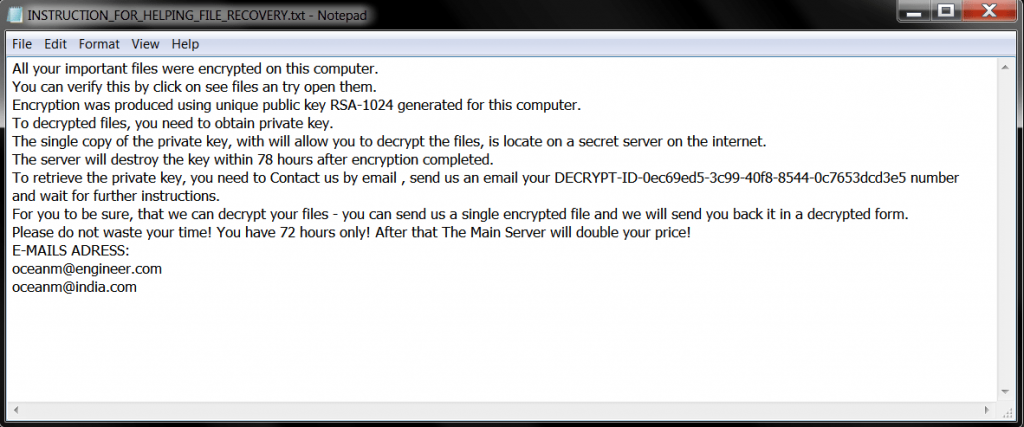

Después de que el proceso de cifrado es completa, .TOPO ransomware puede mostrar que ha caído previamente nota de rescate, Lo que es llamado “INSTRUCTION_FOR_HELPING_FILE_RECOVERY.txt” y tiene el siguiente contenido:

Retire .MOLE ransomware y restaurar los archivos

Para el proceso de eliminación de esta infección, expertos en seguridad aconsejan a los usuarios hacer copias de seguridad de sus archivos, antes de que se elimine el virus.

Entonces, recomendaciones han de seguir las siguientes instrucciones y aislar .ransomware TOPO en modo seguro si va a eliminar de forma manual. Si carecen de la experiencia para eliminarlo manualmente, sin embargo, recomendaciones son utilizar una herramienta anti-malware avanzado que tendrá automáticamente de la eliminación para usted.

Si los archivos han sido cifrados por el virus de ransomware, usted puede seguir adelante y tratar los métodos alternativos que hemos sugerido en el paso "2. Restaurar archivos cifrados por el virus .MOLE” abajo. Están diseñados para que, finalmente, restaurar al menos algunos de sus archivos cifrados, hasta que un descifrador libre es de esperar en libertad.

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Analizar en busca de virus con la herramienta de .MOLE SpyHunter Anti-Malware

Eliminación automática de ransomware - Guía de video

Paso 2: Uninstall .MOLE virus and related malware from Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, creado por el virus en su ordenador .MOLE.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por el virus no .MOLE. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Su arrancar el modo a prueba de PC para aislar y eliminar el virus .MOLE

Paso 5: Tratar de restaurar archivos cifrados por el virus .MOLE.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

ransomware infecciones y virus .MOLE apuntan a cifrar los archivos usando un algoritmo de cifrado que pueden ser muy difíciles de descifrar. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

.MOLE virus-FAQ

What is .MOLE virus Ransomware?

.El virus MOLE es un ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does .MOLE virus Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does .MOLE virus Infect?

A través de varias formas ... El virus MOLE Ransomware infecta las computadoras al ser enviado a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of .MOLE virus is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open ..MOLE virus files?

Tú can't sin descifrador. En este punto, la ..virus TOPO son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su ..virus TOPO archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar "..virus TOPO" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar ..virus TOPO archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of .MOLE virus Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

Buscará y localizará el virus ransomware .MOLE y luego lo eliminará sin causar ningún daño adicional a sus archivos importantes de virus .MOLE.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can .MOLE virus Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

Acerca de la investigación del virus .MOLE

El contenido que publicamos en SensorsTechForum.com, esta guía práctica de eliminación del virus .MOLE incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, la investigación detrás de la amenaza de ransomware .MOLE virus está respaldada por VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.

Quiero confirmar mi equipo tiene el virus topo?

uploads.disquscdn.com/images/da2a51cdc0ef00e788d0148994042b642037d953a17335b027ef5c8956ef240d.jpg

Sí que parece.. y el directorio% itinerancia% podría ser crucial para usted, ya que es la carpeta en la clave privada se salvó antes de enviar a los piratas informáticos..

Debido a que su sistema ya está infectado … jugar a un juego de azar…

copia de seguridad de todos sus datos.. instalar el software de monitorización de red como Wireshark. guardar nuevos archivos en su PC.. ver si el virus intenta descifrar si lo hace entonces definitivamente va a enviar la clave privada de nuevo.. a través Wireshark se puede tomar esa clave privada supongo. Buena suerte

¿Qué tipo de soluciones para resolver mi archivo?

Todos los datos de mi cambió el tipo de ser como este

uploads.disquscdn.com/images/18b345e8cc8a290947e4d5467d55c8529fd106ef1b57500e32eebae03e1a4c74.png