Digmine Facebook Messenger Miner Malware - Cómo quitar Se

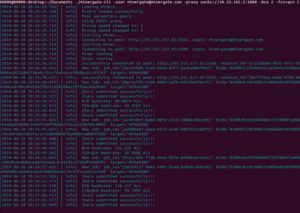

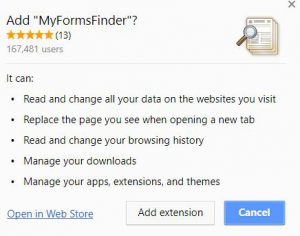

Este artículo ha sido creado para explicar cuál es exactamente la amenaza de malware Digmine y cómo eliminarlo de su ordenador de forma permanente. El malware ha evolucionado de manera espectacular, especialmente con la última tendencia criptomoneda y nuevo tipo de virus que son…