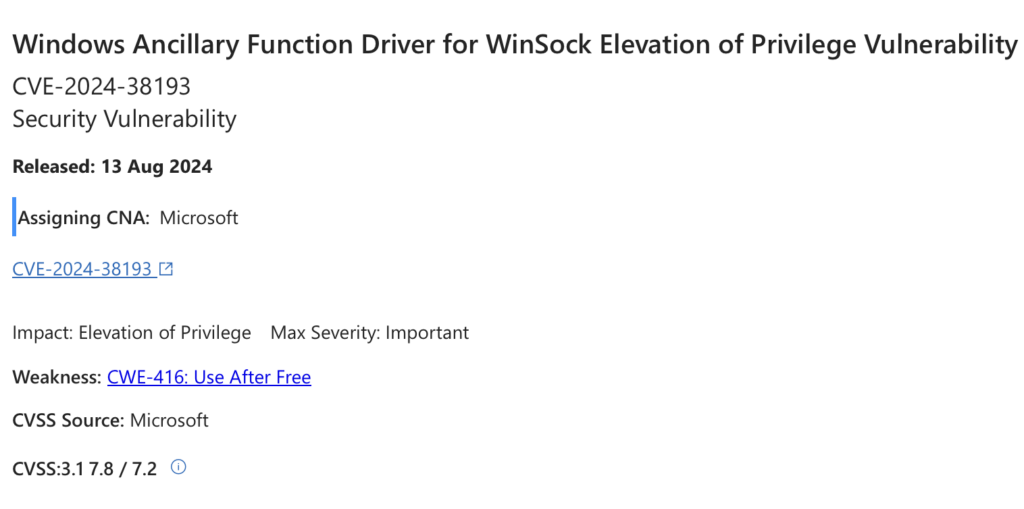

Una vulnerabilidad de seguridad recientemente parcheada en Microsoft Windows ha sido explotada activamente por El grupo Lázaro, un conocido grupo de piratas informáticos patrocinado por un estado asociado con Corea del Norte. La falla, identificado como CVE-2024-38193 y calificado con una puntuación CVSS de 7.8, es un error de escalada de privilegios en el controlador de funciones auxiliares de Windows (AFD.sys) para WinSock.

Explicación de CVE-2024-38193

El Grupo Lazarus ha explotado activamente una vulnerabilidad de seguridad recientemente parcheada en Microsoft Windows, un conocido grupo de piratas informáticos patrocinado por un estado asociado con Corea del Norte. La falla, identificado como CVE-2024-38193 y calificado con una puntuación CVSS de 7.8, es un error de escalada de privilegios en el controlador de funciones auxiliares de Windows (AFD.sys) para WinSock.

Esta vulnerabilidad crítica permite a los atacantes obtener privilegios a nivel de SISTEMA., Proporcionar acceso no autorizado a áreas sensibles de un sistema comprometido. Microsoft abordó esta falla como parte de su actualización mensual Patch Tuesday, Destacando la importancia de actualizar periódicamente los sistemas para mitigar los riesgos de seguridad..

Investigadores de Gen Digital, incluidos Luigino Camastra y Milánek, Se les atribuye el descubrimiento y reporte de la falla.. Generación digital, Conocido por poseer marcas de seguridad populares como Norton, Avast, Avira, AVG, Defensor de la reputación, y CCleaner, señaló que la vulnerabilidad era explotado ya en junio 2024. La vulnerabilidad permitió a los atacantes eludir las medidas de seguridad estándar y acceder a componentes restringidos del sistema que normalmente están fuera del alcance tanto de los usuarios como de los administradores..

Los ataques que explotaron esta vulnerabilidad se caracterizaron por la implementación de un rootkit conocido como FudModule, que está diseñado para evadir la detección. Aunque los detalles técnicos de los ataques siguen sin estar claros, Este método de explotación es similar a una vulnerabilidad anterior., CVE-2024-21338, que Microsoft parchó en febrero 2024. Esa vulnerabilidad, Una falla de escalada de privilegios del kernel de Windows en el controlador AppLocker (appid.sys), También fue apalancado por el Grupo Lazarus Para instalar el rootkit FudModule.

Estos ataques son importantes porque se extienden más allá del típico Bring Your Own Vulnerable Driver (BYOVD) táctica. En lugar de utilizar un controlador introducido por el atacante, El grupo Lazarus aprovechó fallos en los controladores existentes que ya estaban presentes en los hosts de Windows. Este método proporciona una forma eficiente de eludir los protocolos de seguridad., Lo que hace que sea más difícil para las soluciones de seguridad detectar y prevenir estas intrusiones..

Investigaciones posteriores sobre estos ataques revelaron que Kit de raíz FudModule Generalmente se distribuye a través de un troyano de acceso remoto. (RATA) llamada RATA DE CAOLÍN. Según una investigación previa de Avast, El Grupo Lazarus utiliza FudModule de forma selectiva, Implementarlo solo bajo condiciones específicas para evitar exposiciones innecesarias.

Mientras el Grupo Lazarus continúa apuntando a vulnerabilidades críticas, Sigue siendo esencial que las organizaciones y las personas se mantengan alerta y apliquen parches de seguridad con prontitud..

Esta vulnerabilidad crítica permite a los atacantes obtener privilegios a nivel de SISTEMA., Proporcionar acceso no autorizado a áreas sensibles de un sistema comprometido. Microsoft abordó esta falla como parte de su actualización mensual Patch Tuesday, Destacando la importancia de actualizar periódicamente los sistemas para mitigar los riesgos de seguridad..

Investigadores de Gen Digital, incluidos Luigino Camastra y Milánek, Se les atribuye el descubrimiento y reporte de la falla.. Generación digital, Conocido por poseer marcas de seguridad populares como Norton, Avast, Avira, AVG, Defensor de la reputación, y CCleaner, Señaló que la vulnerabilidad fue explotada ya en junio. 2024. La vulnerabilidad permitió a los atacantes eludir las medidas de seguridad estándar y acceder a componentes restringidos del sistema que normalmente están fuera del alcance tanto de los usuarios como de los administradores..

Ataques basados en CVE-2024-21338

Los ataques que explotaron esta vulnerabilidad se caracterizaron por la implementación de un rootkit conocido como FudModule, que está diseñado para evadir la detección. Aunque los detalles técnicos de los ataques siguen sin estar claros, Este método de explotación es similar a una vulnerabilidad anterior., CVE-2024-21338, que Microsoft parchó en febrero 2024. Esa vulnerabilidad, Una falla de escalada de privilegios del kernel de Windows en el controlador de AppLocker (appid.sys), También fue utilizado por el Grupo Lazarus para instalar el rootkit FudModule.

Estos ataques son importantes porque se extienden más allá del típico Bring Your Own Vulnerable Driver (BYOVD) táctica. En lugar de utilizar un controlador introducido por el atacante, El grupo Lazarus aprovechó fallos en los controladores existentes que ya estaban presentes en los hosts de Windows. Este método proporciona una forma eficiente de eludir los protocolos de seguridad., Lo que hace que sea más difícil para las soluciones de seguridad detectar y prevenir estas intrusiones..

Una investigación más profunda de estos ataques reveló que el rootkit FudModule generalmente se distribuye a través de un troyano de acceso remoto. (RATA) llamada RATA de caolín. Según una investigación previa de Avast, El Grupo Lazarus utiliza FudModule de forma selectiva, Implementarlo solo bajo condiciones específicas para evitar exposiciones innecesarias.

Mientras el Grupo Lazarus continúa apuntando a vulnerabilidades críticas, Sigue siendo esencial que las organizaciones y las personas se mantengan alerta y apliquen parches de seguridad con prontitud..