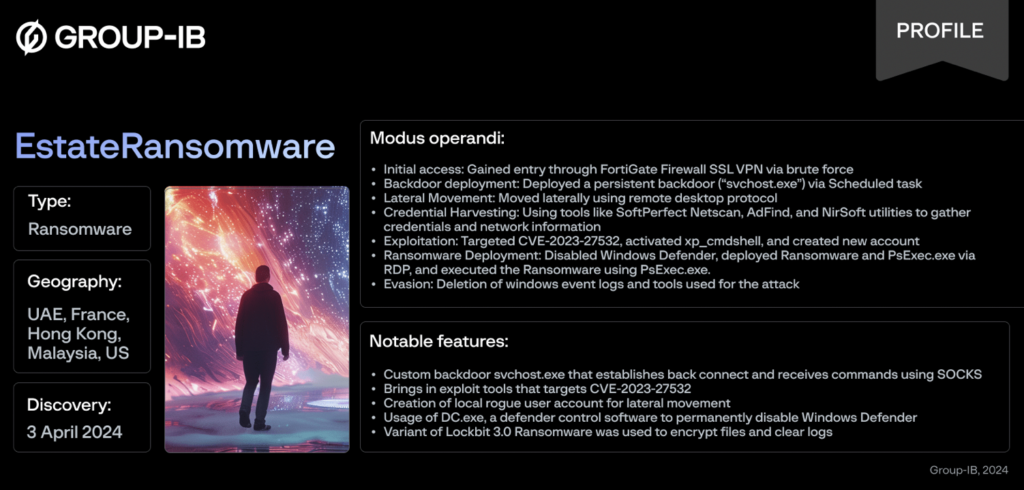

CVE-2023-27532, una falla significativa identificada en Veeam Backup & Software de replicación, expone a las organizaciones a riesgos de acceso no autorizado y muestra la necesidad vital de una vigilancia actualizada al minuto en las estrategias de protección de datos. Un nuevo ransomware jugador, llamado EstateRansomware, ha explotado recientemente la vulnerabilidad en ataques a gran escala.

CVE-2023-27532: Una inmersión profunda en la vulnerabilidad de Veeam Backup

En el Centro de recientes discusiones sobre seguridad por investigadores del Grupo IB es CVE-2023-27532, Una importante vulnerabilidad descubierta en Veeam Backup & Software de replicación. Esta falla ha llamado la atención de la comunidad de ciberseguridad debido a su impacto crítico en las estrategias de protección de datos.. CVE-2023-27532 es una laguna de seguridad que permite el acceso no autorizado al sistema, representando un grave riesgo para las empresas que confían en Veeam para sus soluciones de respaldo. Identificado y posteriormente parcheado por Veeam en marzo 2023, la vulnerabilidad requiere una acción inmediata por parte de los usuarios para proteger sus sistemas contra posibles exploits.

¿Por qué debería preocuparte esto?? Una infracción en sus sistemas de copia de seguridad de datos puede provocar no sólo pérdidas financieras sino también un impacto significativo en su reputación.. El parche lanzado por Veeam aborda esta vulnerabilidad, pero el riesgo es grande para aquellos sistemas que aún no están actualizados. Mantenerse informado sobre dichas vulnerabilidades y tomar medidas inmediatas es esencial para garantizar la seguridad de sus valiosos datos..

¿Qué es CVE-2023-27532 y por qué debería importarle??

CVE-2023-27532 refleja una falla de autenticación faltante para una función crítica dentro de Veeam Backup & Software de replicación. Esta vulnerabilidad, calificado con una puntuación CVSS de 7.5, indica un nivel de gravedad alto que podría permitir a los atacantes ejecutar acciones no autorizadas en el sistema. La esencia de esta vulnerabilidad reside en su potencial de explotación.. Los atacantes pueden aprovechar esta falla para obtener acceso ilimitado al sistema de respaldo., permitiéndoles manipular, borrar, o cifrar copias de seguridad de datos según sus objetivos maliciosos.

Las apuestas son altas, ya que la salvaguardia de las copias de seguridad es fundamental en una sólida estrategia de recuperación de datos, especialmente tras los ataques de ransomware. En caso de que sus copias de seguridad se vean comprometidas, la capacidad de restaurar datos críticos de forma rápida y eficiente disminuye drásticamente, potencialmente detener las operaciones comerciales. Por lo tanto, Reconocer y mitigar esta vulnerabilidad debería ser una prioridad absoluta para las organizaciones que buscan proteger su infraestructura digital contra amenazas cibernéticas sofisticadas..

Cómo EstateRansomware explota vulnerabilidades como CVE-2023-27532

El surgimiento del grupo EstateRansomware ha mostrado un nuevo nivel de amenaza para las organizaciones de todo el mundo., particularmente a través de su explotación de vulnerabilidades como CVE-2023-27532. Este grupo de ransomware ha mostrado un enfoque sofisticado ante los ciberataques, aprovechar esta vulnerabilidad específica para infiltrarse y comprometer los sistemas.

Su método comienza con la identificación de Veeam Backup desprotegido o sin parches. & Servidores de replicación. Una vez que se identifica un sistema vulnerable, los atacantes implementan herramientas especializadas para explotar CVE-2023-27532, posteriormente acceder al sistema. Una vez establecido el punto de apoyo inicial, EstateRansomware procede a recopilar credenciales e información de red, moverse lateralmente a través de la red para identificar y explotar objetivos adicionales.

La fase final de su operación implica implementar la carga útil del ransomware en toda la red., utilizando cuentas comprometidas. Al desactivar los mecanismos de defensa., los atacantes se aseguran de que su ransomware pueda ejecutarse sin obstáculos, lo que lleva al cifrado de archivos y datos críticos. Este paso es crucial ya que solidifica a los atacantes.’ influencia para exigir un rescate, bajo la amenaza de perder permanentemente el acceso a datos esenciales.

Proteger sus sistemas contra amenazas tan sofisticadas requiere un enfoque proactivo de la ciberseguridad. Actualizar periódicamente su software para incorporar los últimos parches es un paso fundamental. Para una mayor protección, considerar soluciones de seguridad sólidas como SpyHunter puede ofrecer una capa adicional de defensa. SpyHunter está diseñado para detectar y eliminar malware, incluyendo ransomware, proporcionando protección en tiempo real contra amenazas actuales y emergentes. En escenarios donde se explotan vulnerabilidades como CVE-2023-27532, contar con una solución de seguridad avanzada podría significar la diferencia entre una recuperación rápida y una interrupción operativa significativa.

El impacto de EstateRansomware en el software de copia de seguridad Veeam

La infiltración de EstateRansomware en las empresas ha generado importantes preocupaciones sobre la seguridad de los datos respaldados mediante Veeam Backup. & Software de replicación. Explotando la vulnerabilidad CVE-2023-27532, los atacantes lograron violar el supuesto bastión de la protección de datos, socavando la confianza en las soluciones de respaldo como última línea de defensa contra la pérdida de datos debido a ataques de ransomware. El impacto real incluye no sólo la posible pérdida de datos, sino también el efecto psicológico en las empresas al darse cuenta de que sus datos de respaldo pueden no ser tan seguros como se creía anteriormente.. Esto ha provocado un renovado enfoque en la seguridad de los sistemas de respaldo y la urgencia de aplicar parches para vulnerabilidades conocidas..

Consecuencias del ataque EstateRansomware

Las consecuencias del ataque EstateRansomware van más allá de las vulnerabilidades teóricas, manifestándose en interrupciones tangibles en las operaciones comerciales. Las empresas afectadas por esta cepa particular de ransomware experimentan no solo el cifrado de datos críticos, sino que también enfrentan la posibilidad real de que los datos sean extraídos y retenidos para pedir un rescate.. Las implicaciones de tales ataques son multifacéticas., incluido el tiempo de inactividad operativa, pérdida financiera por pagos de rescate o esfuerzos de recuperación, y daño reputacional. La interrupción también puede afectar las relaciones con los clientes., ya que la prestación del servicio puede verse interrumpida o gravemente comprometida. Por otra parte, La violación de datos confidenciales plantea problemas de privacidad y puede dar lugar a sanciones legales., especialmente para violaciones que involucran datos personales protegidos bajo regulaciones como GDPR o HIPAA.

Protección de sus datos contra EstateRansomware

En una era donde la seguridad digital es crucial, La llegada de EstateRansomware que explota una vulnerabilidad del software Veeam Backup ha dejado a muchas organizaciones vulnerables.. Proteger sus datos contra amenazas tan sofisticadas requiere un enfoque proactivo e informado. Entendiendo la naturaleza de la amenaza y tomando medidas decisivas., puede mitigar significativamente el riesgo de ser víctima de ataques de ransomware.

Pasos inmediatos para proteger las instalaciones de respaldo de Veeam

El descubrimiento de la vulnerabilidad CVE-2023-27532 en Veeam Backup & El software de replicación ha sido una llamada de atención para muchos. Estos son los pasos inmediatos que puede seguir para proteger sus instalaciones:

- Parche y actualización: Asegure su copia de seguridad de Veeam & El software de replicación está actualizado a la última versión., ya que contendrá parches para vulnerabilidades conocidas, incluido CVE-2023-27532.

- Configuraciones seguras: Revise su configuración de copia de seguridad y replicación para asegurarse de que estén configuradas de forma segura. Limitar los derechos de acceso únicamente al personal y los servicios esenciales..

- Prácticas de contraseña: Cambie las contraseñas con regularidad y asegúrese de que sean seguras y únicas.. Considere usar un administrador de contraseñas para generar y almacenar contraseñas complejas.

- Segmentación de red: Aísle sus sistemas de respaldo del resto de su red. Esto puede ayudar a prevenir la propagación de ransomware si su red está comprometida.

- Monitorear actividad sospechosa: Implemente herramientas de monitoreo para detectar accesos no autorizados o actividades inusuales dentro de sus entornos de respaldo..

Estrategias a largo plazo para protegerse contra ataques de ransomware

Defenderse contra ransomware como EstateRansomware no es una tarea única sino un proceso continuo. A continuación se presentan estrategias a largo plazo para mejorar la resiliencia de su organización contra tales amenazas.:

- Las copias de seguridad regulares: mantener regular, copias de seguridad cifradas de todos los datos críticos aislados de su red. Pruebe las copias de seguridad de forma rutinaria para garantizar la integridad y la recuperabilidad de los datos..

- Educación y entrenamiento: Realice periódicamente capacitaciones sobre concientización sobre seguridad para su personal.. Infórmeles sobre las últimas tácticas de phishing y fomente una cultura de seguridad dentro de su organización..

- Plan de respuesta a incidentes: Desarrollar y mantener un plan de respuesta a incidentes que incluya procedimientos para lidiar con infecciones de ransomware.. Revisar y actualizar periódicamente el plan para reflejar el cambiante panorama de amenazas..

- Protección contra amenazas avanzadas: Invierta en soluciones avanzadas de protección contra amenazas que ofrezcan capacidades de detección basadas en el comportamiento para identificar y bloquear intentos de ransomware antes de que puedan cifrar sus datos..

- Utilice software de seguridad: Para una protección integral contra malware y amenazas, considere utilizar una solución de seguridad confiable como SpyHunter. SpyHunter se especializa en detectar y eliminar malware, proporcionando una capa adicional de seguridad para sus sistemas.

Abordar la amenaza del ransomware requiere un enfoque de múltiples capas que combine tecnología, procesos, y gente. Al adoptar estas estrategias inmediatas y a largo plazo, puede reforzar sus defensas contra EstateRansomware y otras amenazas cibernéticas sofisticadas.

Cómo SpyHunter puede proteger sus datos del ransomware

Los ataques de ransomware como EstateRansomware pueden paralizar a las organizaciones, cifrar datos esenciales y exigir un rescate por su liberación. SpyHunter se erige como una fortaleza, ofreciendo múltiples capas de protección para salvaguardar sus datos del ransomware:

- Monitoreo en tiempo real: SpyHunter monitorea continuamente su sistema en busca de amenazas, proporcionando detección y eliminación inmediata de ransomware antes de que pueda bloquear sus datos.

- Eliminación de malware: Está equipado con capacidades de eliminación avanzadas para eliminar ransomware., spyware, troyanos, y otro malware de manera efectiva.

- Actualizaciones periódicas: Mantener el software actualizado garantiza la protección contra las últimas amenazas de malware., incluyendo nuevas variantes de ransomware.

- Interfaz amigable: SpyHunter está diseñado para usuarios de todos los niveles técnicos., facilitando la gestión y garantizando que su entorno digital sea seguro.

- Correcciones personalizadas: En caso de infecciones de malware complejas, SpyHunter ofrece soluciones personalizadas para abordar problemas únicos directamente.

Confiar en SpyHunter para sus necesidades de ciberseguridad significa invertir en tranquilidad, saber que sus datos están protegidos contra la amenaza cambiante del ransomware.

Configuración de SpyHunter para una protección óptima contra CVE-2023-27532

Para maximizar la efectividad de SpyHunter, especialmente contra amenazas sofisticadas que explotan vulnerabilidades como CVE-2023-27532, siga estos sencillos pasos:

- Instalar SpyHunter: Descargue e instale SpyHunter desde el sitio web oficial para asegurarse de obtener el software original..

- Ejecute un análisis completo del sistema: Tras la instalación, realizar un análisis completo del sistema para detectar y eliminar cualquier amenaza existente, incluyendo cualquier rastro de ransomware.

- Activar la protección en tiempo real: Active la protección en tiempo real para monitorear su sistema constantemente en busca de actividad maliciosa y prevenir infecciones de ransomware.

- Mantenga SpyHunter actualizado: Actualice periódicamente SpyHunter para recibir las últimas definiciones de malware y garantizar la protección contra nuevas amenazas..

- Revisar la configuración de seguridad: Ajuste la configuración de seguridad de SpyHunter según sus necesidades para una protección personalizada.

Configurando SpyHunter correctamente, refuerza sus defensas contra ataques de ransomware que explotan CVE-2023-27532 y otras vulnerabilidades, garantizar que sus datos permanezcan seguros y sus operaciones ininterrumpidas.

Conclusión: Mejore sus defensas contra EstateRansomware

Frente a las sofisticadas tácticas de EstateRansomware, Está claro que depender de protecciones obsoletas o software sin parches deja a las organizaciones vulnerables a ataques devastadores.. Fortalecer sus defensas cibernéticas requiere un enfoque de seguridad proactivo y en capas. Estos son los pasos clave para proteger su red y sus datos confidenciales de este tipo de amenazas de ransomware.:

- Actualizar y parchear periódicamente los sistemas: Asegúrese de que todo el software, componentes de infraestructura especialmente críticos como Veeam Backup & Replicación, están actualizados con los últimos parches. Esta acción, aunque aparentemente simple, puede reducir significativamente el riesgo de explotación.

- Mejore los controles de seguridad de la red: Implemente reglas de firewall sólidas y segmente su red para contener posibles infracciones. Limitar el movimiento lateral dentro de la red puede ayudar a evitar la propagación del ransomware.

- Emplear herramientas avanzadas de detección de amenazas: Utilice herramientas que ofrezcan capacidades de monitoreo y detección de amenazas en tiempo real.. Esto incluye el empleo de soluciones de seguridad que puedan identificar comportamientos inusuales en la red que indiquen una infracción..

- Realizar capacitación periódica en seguridad: Eduque a sus empleados sobre las últimas tácticas de phishing y fomente prácticas seguras en línea.. El error humano a menudo puede ser el eslabón más débil de la seguridad; por lo tanto,, crear conciencia es esencial.

- Adopte la autenticación multifactor (MFA): Implementar MFA en todos los puntos de acceso, especialmente para acceso remoto, para agregar una capa de seguridad adicional que pueda frustrar el acceso no autorizado.

- Realice copias de seguridad de datos críticos con frecuencia: Realice copias de seguridad y cifre periódicamente sus datos críticos. Asegúrese de que las copias de seguridad se almacenen fuera del sitio o en un entorno de nube seguro, haciendo más difícil que el ransomware comprometa sus capacidades de recuperación.

- Formule un plan de respuesta: Tenga listo un plan de respuesta a incidentes que describa los procedimientos para identificar, que contiene, erradicando, y recuperarse de un ciberataque. Esto garantiza una respuesta rápida y organizada., minimizando el daño.

En conclusión, mientras que la amenaza planteada por EstateRansomware y actores de ransomware similares sigue siendo alta, La adopción de un enfoque integral y proactivo de la ciberseguridad puede mitigar sustancialmente estos riesgos.. Manteniéndose informado, actualizar periódicamente los sistemas, empleando medidas de seguridad avanzadas, y fomentar una cultura de conciencia cibernética, Las organizaciones pueden construir defensas resistentes capaces de proteger sus valiosos activos contra el panorama de amenazas en constante evolución..