En la sociedad interconectada actual, El espectro de las amenazas a la ciberseguridad es más grande que nunca., con el ransomware emergiendo como uno de los desafíos más formidables. LockBit 3.0, también conocido como LockBit Negro, está a la vanguardia de este ataque digital, explotar las debilidades con una sofisticación que alarma incluso a los expertos más experimentados.

Este artículo profundiza en el funcionamiento de LockBit 3.0, arrojando luz sobre sus métodos de infiltración, la complejidad de sus ataques, y los pasos viables que puede tomar para defenderse de esta amenaza generalizada. Equipado con conocimientos y estrategias viables, Obtendrá el conocimiento necesario para fortalecer sus defensas digitales y salvaguardar sus datos valiosos contra la amenaza siempre presente del ransomware..

bit de bloqueo 3.0 Detalles del virus

| Nombre | virus LockBit. |

| Escribe | El ransomware, Cryptovirus |

| Ransom Exigir Nota | ooxlOmJxX.README.txt |

| Tiempo de eliminación | 5 Minutos |

| Herramienta de detección |

Comprueba si tu Mac se ha visto afectado por LockBit 3.0

Descargar

Herramienta de eliminación de software malintencionado

|

Entendiendo LockBit 3.0 El ransomware: Lo que necesitas saber

En años recientes, El mundo digital ha estado plagado de una variedad de amenazas a la ciberseguridad., entre los cuales el ransomware destaca como particularmente cruel. LockBit 3.0, también conocido como LockBit Negro, representa la última evolución de una serie de malware que ha estado aterrorizando a organizaciones de todo el mundo desde 2019. Esta variante avanzada de ransomware no solo cifra archivos sino que también utiliza métodos únicos para evadir la detección y garantizar su persistencia en los sistemas infectados..

¿Por qué LockBit? 3.0 Considerado un malware amenazante?

LockBit 3.0 ha ganado infamia en la comunidad de la ciberseguridad por varias razones. Primero, su adopción del Ransomware como Servicio (RAAS) El modelo le permite extender su alcance a lo largo y ancho.. Aprovechando este modelo, los creadores de LockBit 3.0 puede reclutar afiliados para distribuir el malware, aumentando así el número de infecciones.

Además, LockBit 3.0 exhibe capacidades avanzadas como deshabilitar ELIMINADO y eliminar Servicio de instantáneas de volumen, hacer que los esfuerzos de recuperación sean más desafiantes para las víctimas. Su método de operación, que incluye apuntar y cifrar la infraestructura crítica y los datos organizacionales, subraya el alto nivel de amenaza que representa.

Otro aspecto que amplifica el nivel de amenaza de LockBit 3.0 es su continuo desarrollo. Desde su concepción, LockBit ha evolucionado para incorporar técnicas de infección y evasión más sofisticadas.

Esta adaptabilidad garantiza que el ransomware esté un paso por delante de las defensas de ciberseguridad., complicando los esfuerzos de los investigadores y profesionales de la seguridad para proporcionar medidas de protección contra él..

Decodificando el LockBit 3.0 Proceso de ataque

El bit de bloqueo 3.0 ransomware lleva a cabo su ataque a través de un proceso bien estructurado:

- Acceso inicial: LockBit 3.0 Por lo general, ingresa a un sistema a través de puertos RDP expuestos o explotando vulnerabilidades del servidor sin parches.. Este punto de apoyo inicial es crucial para las siguientes etapas del ataque..

- Ejecución: Una vez dentro, El ransomware descifra su código fuente utilizando un token de acceso único antes de ejecutarse en la máquina de la víctima.. Este paso está diseñado para evadir los mecanismos de detección básicos que podrían identificar y bloquear actividades maliciosas..

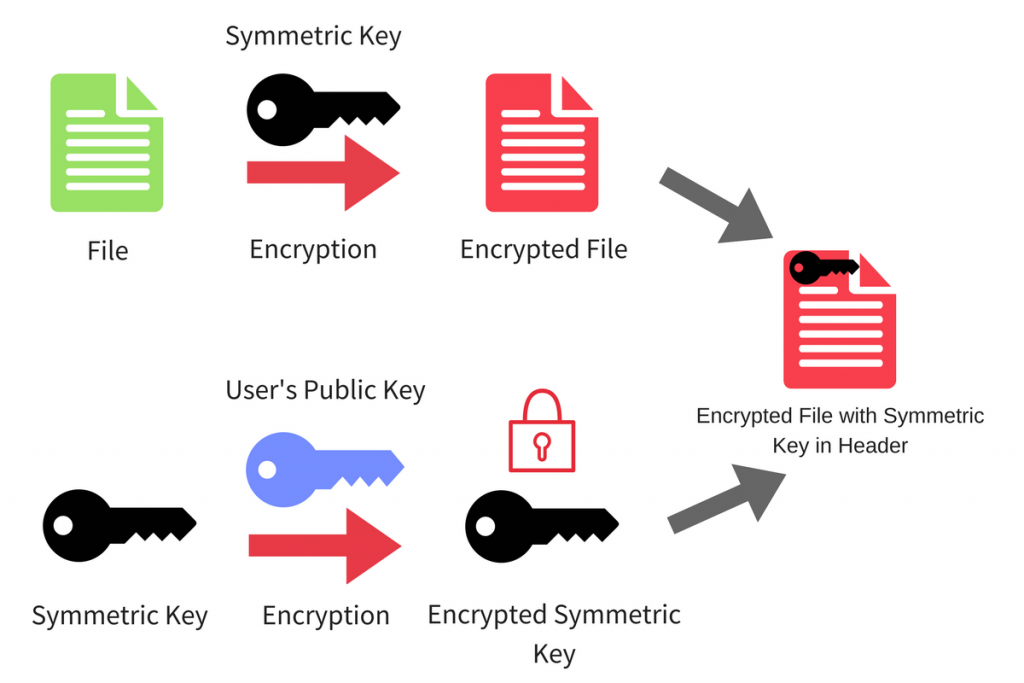

- El cifrado de archivos: LockBit 3.0 luego identifica y cifra archivos en todo el sistema, agregándolos con una cadena aleatoria como extensión. Esto marca los archivos como inaccesibles sin la clave de descifrado correspondiente..

- Nota de rescate: Se coloca una nota de rescate en varias ubicaciones, informar a la víctima del cifrado y las demandas de los atacantes. Por lo general, se incluyen instrucciones de pago para facilitar la transacción..

- Desactivar defensas: Para garantizar que sus actividades sean ininterrumpidas., LockBit 3.0 desactiva las defensas clave del sistema, Servicios de registro de eventos, y Volumen sombra copia, que se utilizan a menudo en intentos de recuperación de datos.

La nota de rescate del virus tiene el siguiente mensaje dirigido a las víctimas:

~~~ Bit de bloqueo 3.0 el ransomware más rápido y estable del mundo de 2019~~~

>>>>> Sus datos son robados y encriptados.

Si no paga el rescate, los datos se publicarán en nuestros sitios TOR darknet. Tenga en cuenta que una vez que sus datos aparezcan en nuestro sitio de fugas, podría ser comprado por sus competidores en cualquier segundo, así que no dudes por mucho tiempo. Cuanto antes pague el rescate, cuanto antes su empresa estará a salvo.Enlaces del navegador Tor:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.cebolla

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.cebolla

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.cebolla

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.cebolla

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.cebolla

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.cebolla

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.cebolla

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.cebolla

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.cebollaEnlaces para navegador normal:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.cebolla.ly

http://lockbitapt2yfbt7lchxejug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.cebolla.ly

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion.ly

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion.ly

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.cebolla.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.cebolla.ly>>>>> ¿Qué garantía hay de que no te estafaremos??

Somos el programa de afiliados de ransomware más antiguo del planeta., nada es más importante que nuestra reputación. No somos un grupo con motivaciones políticas y lo único que queremos es dinero.. Si usted paga, Le proporcionaremos un software de descifrado y destruiremos los datos robados.. Después de pagar el rescate, rápidamente ganarás aún más dinero. Trate esta situación simplemente como una capacitación remunerada para los administradores de su sistema., porque es debido a que su red corporativa no estaba correctamente configurada que pudimos atacarlo. Nuestros servicios de pentest deben pagarse del mismo modo que usted paga los salarios de sus administradores de sistemas.. Supéralo y paga por ello.. Si no le damos un descifrador o eliminamos sus datos después de pagar, nadie nos pagará en el futuro. Puede obtener más información sobre nosotros en el Twitter de Ilon Musk https://twitter.com/hashtag/lockbit?f=en vivo>>>>> Debe contactarnos y descifrar un archivo gratis en los sitios TOR darknet con su identificación personal

Descargue e instale el navegador Tor https://www.torproject.org/

Escribe a la sala de chat y espera una respuesta., Le garantizamos una respuesta. Si necesita una identificación única para la correspondencia con nosotros que nadie sabrá, cuéntalo en el chat, generaremos un chat secreto para usted y le daremos su identificación a través del servicio privado de notas únicas, nadie puede descubrir esta identificación excepto tú. A veces tendrás que esperar un tiempo para nuestra respuesta., esto se debe a que tenemos mucho trabajo y atacamos a cientos de empresas en todo el mundo.Enlace personal del Navegador Tor disponible sólo para usted (disponible durante un ataque DDOS):

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onionEnlaces del navegador Tor para chatear (A veces no está disponible debido a ataques DDOS.):

http://lockbitsupa7e3b4pkn4mgkgojrl5iqgx24clbzc4xm7i6jeetsia3qd.onion

http://lockbitsupdwon76nzykzblcplixwts4n4zoecugz2bxabtapqvmzqqd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

http://lockbitsupo7vv5vcl3jxpsdviopwvasljqcstym6efhh6oze7c6xjad.onion

http://lockbitsupq3g62dni2f36snrdb4n5qzqvovbtkt5xffw3draxk6gwqd.onion

http://lockbitsupqfyacidr6upt6nhhyipujvaablubuevxj6xy3frthvr3yd.onion

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupxcjntihbmat4rrh7ktowips2qzywh6zer5r3xafhviyhqd.onion>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>

>>>>> Tu identificación personal: B51C595D54036891C97A343D13B59749 <<<<< >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>> Advertencia! No elimine ni modifique archivos cifrados, conducirá a problemas con el descifrado de archivos!

>>>>> No vayas a la policía ni al FBI en busca de ayuda y no le digas a nadie que te atacamos..

No te ayudarán y solo empeorarán las cosas.. En 3 Desde hace años ni un solo miembro de nuestro grupo ha sido detenido por la policía., Somos hackers de primer nivel y nunca dejamos un rastro de crimen.. La policía intentará prohibirle pagar el rescate de cualquier forma.. Lo primero que te dirán es que no hay garantía para descifrar tus archivos y eliminar archivos robados., esto no es verdad, Podemos hacer una prueba de descifrado antes de pagar y se garantizará que sus datos serán eliminados porque es una cuestión de nuestra reputación., Ganamos cientos de millones de dólares y no vamos a perder nuestros ingresos por culpa de sus archivos.. Es muy beneficioso para la policía y el FBI informar a todos en el planeta sobre su filtración de datos porque entonces su estado recibirá las multas presupuestadas para usted debido al GDPR y otras leyes similares.. Las multas se utilizarán para financiar a la policía y al FBI., comerán más donuts de café dulce y engordarán cada vez más. A la policía y al FBI no les importan las pérdidas que sufras como resultado de nuestro ataque., y te ayudaremos a deshacerte de todos tus problemas por una módica suma de dinero. Además de esto debes saber que no necesariamente es tu empresa la que tiene que pagar el rescate y no necesariamente de tu cuenta bancaria., puede ser realizado por una persona no identificada, como cualquier filántropo que ame su empresa, por ejemplo, Elon Musk, Así que la policía no te hará nada si alguien paga el rescate por ti.. Si te preocupa que alguien rastree tus transferencias bancarias, puedes comprar criptomonedas fácilmente por dinero en efectivo, sin dejar así rastro digital de que alguien de su empresa pagó nuestro rescate. La policía y el FBI no podrán detener las demandas de sus clientes por filtrar información personal y privada. La policía y el FBI no te protegerán de repetidos ataques.. Pagarnos el rescate es mucho más barato y rentable que pagar multas y honorarios legales..>>>>> ¿Cuáles son los peligros de filtrar los datos de su empresa?.

Ante todo, recibirás multas del gobierno como el GDPR y muchos otros, Los clientes de su empresa pueden demandarlo por filtrar información que era confidencial.. Todos los piratas informáticos del planeta utilizarán sus datos filtrados para diversas cosas desagradables.. Por ejemplo, la ingeniería social, tus empleados’ Los datos personales se pueden utilizar para volver a infiltrarse en su empresa.. Los datos bancarios y los pasaportes se pueden utilizar para crear cuentas bancarias y billeteras en línea a través de las cuales se lavará dinero criminal.. En otro viaje de vacaciones, Tendrá que explicarle al FBI dónde obtuvo millones de dólares en criptomonedas robadas transferidas a través de sus cuentas en intercambios de criptomonedas.. Su información personal podría usarse para otorgar préstamos o comprar electrodomésticos.. Más tarde tendría que demostrar ante el tribunal que no fue usted quien solicitó el préstamo y canceló el préstamo de otra persona.. Sus competidores pueden utilizar la información robada para robar tecnología o mejorar sus procesos., tus métodos de trabajo, proveedores, inversores, patrocinadores, empleados, todo será de dominio público. No estará contento si sus competidores atraen a sus empleados a otras empresas que ofrecen mejores salarios., quieres? Tus competidores usarán tu información en tu contra. Por ejemplo, buscar infracciones fiscales en los documentos financieros o cualquier otra infracción, Entonces tienes que cerrar tu empresa.. Según las estadísticas, Dos tercios de las pequeñas y medianas empresas cierran medio año después de una filtración de datos.. Tendrás que encontrar y reparar las vulnerabilidades en tu red., trabajar con los clientes afectados por las fugas de datos. Todos estos son procedimientos muy costosos que pueden exceder el costo de la compra de ransomware en un factor de cientos.. es mucho mas facil, Más barato y más rápido para pagarnos el rescate.. Bueno y lo mas importante, sufrirás una pérdida de reputación, usted ha estado construyendo su empresa durante muchos años, y ahora tu reputación será destruida.Lea más sobre la legislación GDPR::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/qué-es-gdpr/

https://gdpr-info.eu/>>>>> No acudas a empresas de recuperación, son esencialmente solo intermediarios que ganarán dinero con usted y lo engañarán.

Somos muy conscientes de los casos en los que las empresas de recuperación le dicen que el precio del rescate es 5 Millón de dólares, pero en realidad negocian en secreto con nosotros para 1 Millón de dólares, para que ganen 4 millones de dólares de ti. Si nos acercaras directamente sin intermediarios pagarías 5 veces menos, es decir 1 Millón de dólares.>>>> Muy importante! Para los que tienen seguro cibernético contra ataques de ransomware.

Las compañías de seguros requieren que mantenga en secreto la información de su seguro, esto es nunca pagar la cantidad máxima especificada en el contrato o no pagar nada, interrumpir las negociaciones. La compañía de seguros intentará descarrilar las negociaciones de cualquier manera que pueda para luego argumentar que se le negará la cobertura porque su seguro no cubre el monto del rescate.. Por ejemplo, su empresa está asegurada por 10 Millón de dólares, mientras negocia con su agente de seguros sobre el rescate, nos ofrecerá la cantidad más baja posible, por ejemplo 100 Miles de dólares, rechazaremos la cantidad insignificante y pediremos, por ejemplo, la cantidad de 15 Millón de dólares, el agente de seguros nunca nos ofrecerá el umbral máximo de su seguro de 10 Millón de dólares. Hará cualquier cosa para descarrilar las negociaciones y se negará a pagarnos por completo y lo dejará solo con su problema.. Si nos dijo de forma anónima que su empresa estaba asegurada por $10 millones y otros detalles importantes sobre la cobertura del seguro, no exigiríamos más que $10 millones en correspondencia con el agente de seguros. De esa forma habrías evitado una filtración y descifrado tu información.. Pero dado que el astuto agente de seguros negocia deliberadamente para no pagar la reclamación del seguro, Sólo la compañía de seguros gana en esta situación.. Para evitar todo esto y sacar el dinero del seguro, asegúrese de informarnos de forma anónima sobre la disponibilidad y los términos de la cobertura del seguro., te beneficia a ti y a nosotros, pero no beneficia a la compañía de seguros. Los aseguradores multimillonarios pobres no morirán de hambre ni se empobrecerán por el pago de la cantidad máxima especificada en el contrato., porque todo el mundo sabe que el contrato es más caro que el dinero, así que déjeles cumplir las condiciones prescritas en su contrato de seguro, gracias a nuestra interacción.>>>>> Si no pagas el rescate, volveremos a atacar a su empresa en el futuro.

Este proceso no sólo demuestra la sofisticación de LockBit 3.0 pero también destaca la importancia de medidas de ciberseguridad proactivas e integrales..

Para defenderse de tales amenazas, es crucial mantener soluciones de seguridad actualizadas y sólidas. En este contexto, SpyHunter, con sus capacidades avanzadas de detección y eliminación de malware, representa una herramienta de defensa estratégica capaz de identificar y mitigar amenazas como LockBit 3.0.

Comprender el funcionamiento y el impacto de LockBit 3.0 es el primer paso para mejorar nuestras defensas contra esta formidable amenaza. Manteniéndose informado y preparado, las organizaciones pueden protegerse mejor de los efectos devastadores de los ataques de ransomware.

¿Cómo se infectan los sistemas con LockBit? 3.0?

La infiltración de LockBit 3.0 en sistemas puede ocurrir a través de varios medios, muchos de los cuales explotan errores humanos simples o vulnerabilidades del sistema.

Comprender estos métodos es crucial para la prevención.. Este ransomware, conocido por su sigilo y eficiencia, puede bloquear y robar datos, causando daños significativos a individuos y organizaciones por igual.

Métodos comunes que utilizan los piratas informáticos para implementar LockBit 3.0

Los métodos empleados por los piratas informáticos para distribuir LockBit 3.0 son diversos, cada uno aprovecha diferentes puntos débiles dentro de un sistema o sus usuarios. Los métodos más comunes incluyen:

- Phishing por correo electrónico: Usar correos electrónicos engañosos que persuadan a los usuarios a hacer clic en enlaces maliciosos o descargar archivos adjuntos infectados..

- Software pirata: Distribuir el ransomware mediante descargas de software ilegales, grietas, o generadores de claves.

- Explotación de vulnerabilidades: Aprovechar software obsoleto o sistemas sin parches para ingresar por la fuerza.

- Protocolo de escritorio remoto (RDP) Exploits: Acceder a sistemas a través de credenciales RDP débiles o robadas para inyectar software malicioso.

La prevención implica una combinación de vigilancia., mantenimiento adecuado del sistema, y el uso de soluciones de seguridad confiables como SpyHunter, que puede detectar y eliminar amenazas como LockBit 3.0.

El papel del phishing por correo electrónico en la difusión de LockBit 3.0

Email phishing es un método frecuente utilizado por los ciberdelincuentes para difundir LockBit 3.0. Engaña al destinatario para que abra un enlace dañino o descargue un archivo adjunto que contiene el ransomware..

Estos correos electrónicos a menudo imitan comunicaciones legítimas de empresas o contactos conocidos., haciéndolos más difíciles de sospechar. Destacar los peligros y las señales de los correos electrónicos de phishing es esencial para educar a los usuarios sobre cómo evitar ser víctimas de este tipo de estafas..

Los consejos clave para identificar y evitar intentos de phishing incluyen:

- Comprobación de la legitimidad de la dirección de correo electrónico del remitente.

- Buscando faltas de ortografía o errores gramaticales en el cuerpo del correo electrónico.

- Evitar descargar archivos adjuntos de correos electrónicos desconocidos o no solicitados.

- No hacer clic en enlaces en correos electrónicos que soliciten información confidencial o parezcan sospechosos..

Emplear un servicio de correo electrónico seguro que filtre los correos electrónicos potencialmente peligrosos puede reducir aún más el riesgo de infección.. Por último, mantenerse informado sobre las tácticas utilizadas por los ciberdelincuentes y confiar en soluciones de seguridad integrales como SpyHunter puede ofrecer una sólida protección contra amenazas como LockBit 3.0.

Guía paso a paso para eliminar LockBit 3.0 El ransomware

Lidiar con una infección de ransomware como LockBit 3.0 puede ser estresante, pero seguir un enfoque estructurado puede ayudarle a gestionar la situación de forma más eficaz. Esta guía describe un proceso paso a paso para identificar y eliminar esta amenaza de su dispositivo..

Medidas de seguridad iniciales: Desconectarse de la Red

El primer paso crucial para hacer frente a un ataque de ransomware es aislar su dispositivo infectado desconectándolo de Internet.. Esto evita que el ransomware transmita más datos al servidor del atacante., salvaguardar su información personal de compromisos adicionales.

Apaga tu Wi-Fi y desconecte todos los cables Ethernet. Si estás tratando con una red de computadoras, Asegúrese de que cada dispositivo potencialmente afectado también esté aislado para evitar la propagación de la infección..

Utilice SpyHunter para detectar y eliminar LockBit 3.0 Los archivos maliciosos

Después de aislar su dispositivo, Emplear una herramienta confiable de eliminación de malware como SpyHunter es esencial para detectar y eliminar LockBit 3.0 componentes ransomware.

La eficacia de SpyHunter a la hora de identificar archivos maliciosos y su interfaz fácil de usar lo convierten en una opción adecuada para usuarios de diversos niveles de competencia.. Al descargar, realizar un análisis completo del sistema. SpyHunter buscará y eliminará meticulosamente LockBit 3.0 archivos, interrumpiendo efectivamente el control del malware en su sistema.

Eliminación manual versus. Herramientas profesionales: ¿Qué es más efectivo??

Si bien la eliminación manual del ransomware puede parecer una medida de ahorro, es un proceso complejo que requiere habilidades técnicas específicas.

Intentar eliminar manualmente archivos maliciosos puede provocar la pérdida accidental de archivos cruciales del sistema, lo que lleva a una mayor inestabilidad del sistema.

Herramientas profesionales de eliminación de malware, como SpyHunter, ofrecer una solución más práctica.

Están diseñados explícitamente para identificar y neutralizar amenazas con precisión., reduciendo significativamente el riesgo de daños colaterales a los archivos de su sistema. Estas herramientas se actualizan constantemente para abordar las últimas variantes de ransomware., garantizar que su dispositivo permanezca protegido contra nuevas amenazas.

En conclusión, La seguridad de su vida digital es primordial.. Siguiendo estos pasos guiados y utilizando herramientas profesionales como SpyHunter para la detección y eliminación de malware, puede mitigar eficazmente los riesgos que plantean los ataques de ransomware.

Recuerda, Las medidas proactivas y las acciones oportunas pueden marcar la diferencia a la hora de proteger sus datos y dispositivos contra daños..

Desencriptar sus archivos: ¿Es posible después de un LockBit? 3.0 Ataque?

Víctimas de la LockBit 3.0 ransomware ataque a menudo se enfrentan a una situación difícil: cómo recuperar sus archivos cifrados. El cifrado utilizado por este ransomware es particularmente fuerte, requiriendo una clave única que solo los atacantes poseen.

A pesar de esto, Hay algunas vías para explorar para la recuperación de archivos.. Primeramente, busque cualquier herramienta de descifrado oficial disponible.

Organizaciones como Europol y la FBI Ocasionalmente publicamos descifradores para ciertas cepas de ransomware.. Es vital verificar la fuente de cualquier herramienta de descifrado para evitar daños mayores..

Además, Vale la pena consultar a un profesional que se especialice en recuperación de datos.. Aunque es posible que no garanticen la recuperación de archivos contra LockBit 3.0, Pueden ofrecerle asesoramiento adaptado a su situación.. Recuerda, pagar el rescate es arriesgado y no garantiza la recuperación del archivo.

En lugar, centrarse en soluciones profesionales y el uso potencial de herramientas de descifrado disponibles a través de fuentes acreditadas.

Herramientas de descifrado gratuitas vs.. Pagando el rescate: Sopesando los pros y los contras

Considerar el uso de herramientas de descifrado gratuitas ofrece un rayo de esperanza en lo que puede parecer una situación desesperada.. estas herramientas, Cuando esté disponible, están desarrollados por expertos en ciberseguridad y están diseñados para descifrar archivos sin compensar a los atacantes.

Es una vía más segura que subraya la importancia de no financiar operaciones de ransomware.. Sin embargo, su disponibilidad es limitada y depende de la variante específica del ransomware.

Pagar el rescate, Por otra parte, está plagado de riesgos. No hay garantía de que los atacantes proporcionen la clave de descifrado después del pago..

Además, Fomenta la continuación de actividades delictivas.. Las transacciones financieras con ciberdelincuentes también podrían exponerlo a fraudes adicionales.

Por lo tanto, buscando herramientas de descifrado gratuitas, a pesar de sus limitaciones, es el curso de acción recomendado antes de realizar pagos de rescate.

Restaurar archivos a partir de copias de seguridad: Un método de recuperación seguro

Uno de los métodos más fiables para recuperarse de un ataque de ransomware como LockBit 3.0 está restaurando sus archivos desde copias de seguridad. Este método garantiza que sus datos permanezcan intactos, brindando una tranquilidad incomparable con cualquier herramienta de descifrado.

Hacer copias de seguridad periódicas de sus archivos en plataformas físicas o basadas en la nube independientes garantiza que tendrá copias no contaminadas disponibles en caso de infección..

Antes de restaurar desde copias de seguridad, es fundamental eliminar el ransomware de su sistema para evitar cifrado adicional. El uso de software de seguridad confiable como SpyHunter ayuda a garantizar que el ransomware se erradique por completo de su sistema..

Una vez a salvo, puedes proceder a restaurar tus archivos desde copias de seguridad, minimizar la pérdida de datos y volver a las operaciones de rutina mucho más rápido.

Es esencial no sólo depender de una única solución de respaldo, sino también tener múltiples respaldos en varias ubicaciones.. Esto diversifica el riesgo y protege aún más sus datos de ataques de ransomware y otras formas de pérdida de datos..

La actualización periódica de estas copias de seguridad garantiza que tenga las últimas versiones de sus archivos almacenadas de forma segura., listo para ser restaurado cuando sea necesario..

Medidas preventivas para proteger sus datos contra el bloqueo 3.0

En la lucha contra LockBit 3.0, una notoria amenaza de ransomware, adoptar medidas preventivas de seguridad no sólo es aconsejable sino fundamental.

El primer paso para burlar a estos depredadores digitales implica una sinergia de contraseñas sólidas., autenticación multifactor, y la disciplina de las actualizaciones periódicas de software.

Garantizar el uso de fuertes, Las contraseñas únicas son una defensa fundamental que no se puede exagerar.. Complementar esto con la autenticación multifactor agrega una capa vital de seguridad., hacer que el acceso no autorizado sea significativamente más difícil para los ciberdelincuentes.

Más allá de las contraseñas, La práctica de reevaluar periódicamente los permisos de las cuentas de los usuarios para frenar los derechos de acceso excesivos puede disminuir notablemente las posibles violaciones de seguridad..

Por otra parte, Limpiar su panorama digital eliminando cuentas obsoletas o no utilizadas y garantizando que la configuración de su sistema se alinee con los últimos protocolos de seguridad son pasos cruciales para proteger sus activos digitales contra LockBit 3.0 amenazas.

Quizás la estrategia más fundamental en la prevención del ransomware implique la instalación y actualización de una solución integral de ciberseguridad empresarial..

Software como SpyHunter, reconocido por su eficacia contra el malware, puede ofrecer capacidades de detección y protección en tiempo real, esencial para frustrar los ataques de ransomware antes de que se infiltren en sus sistemas.

Por qué las copias de seguridad periódicas del sistema pueden salvarle de los problemas del ransomware

Las copias de seguridad periódicas del sistema representan una protección indispensable en el entorno digital contemporáneo., actuando como un mecanismo de seguridad contra los impactos potencialmente devastadores de los ataques de ransomware.

La esencia de esta estrategia radica en mantener copias de seguridad actualizadas de los datos críticos., almacenado independientemente de su red principal. Este enfoque asegura que, en caso de una infección de ransomware, puedes restaurar tus sistemas sin sucumbir a las demandas de los ciberextorsionadores.

Para optimizar la efectividad de su estrategia de respaldo, considere implementar un sistema de rotación con múltiples puntos de respaldo, permitiéndole elegir los datos limpios más recientes para la restauración.

Además, la integración de copias de seguridad fuera de línea agrega una capa adicional de seguridad, proteger sus datos para que no se vean comprometidos por amenazas en línea.

Implementación de prácticas de seguridad sólidas para disuadir ataques futuros

La implementación de prácticas de seguridad sólidas es un proceso continuo que exige atención y actualizaciones para adelantarse a las amenazas cibernéticas como LockBit. 3.0.

Un enfoque de seguridad de varios niveles, que abarca tanto medidas tecnológicas como vigilancia humana, es de suma importancia. Las sesiones periódicas de formación para los empleados sobre las últimas amenazas cibernéticas y las mejores prácticas de seguridad pueden reducir significativamente el riesgo de ataques de phishing exitosos., un punto de entrada común para el ransomware.

Por otra parte, Limitar los privilegios administrativos y hacer cumplir el principio de privilegio mínimo puede minimizar en gran medida el riesgo de amenazas internas y acceso no autorizado..

La segmentación de la red es otra práctica clave que, aislando partes críticas de su red, puede prevenir la propagación de ransomware en todo su sistema.

Finalmente, garantizar que todo el software se mantenga actualizado, con los últimos parches y actualizaciones aplicados, cierra vulnerabilidades que podrían ser explotadas por ransomware.

Las organizaciones que buscan fortalecer su defensa contra estas implacables amenazas pueden encontrar un aliado confiable en soluciones de seguridad como SpyHunter., Diseñado para proporcionar protección integral y tranquilidad..

La importancia de mantener actualizados el software y los sistemas

Una de las estrategias más simples pero efectivas para protegerse contra ransomware como LockBit 3.0 es mantener todo el software y sistemas operativos actualizados.

Los ciberdelincuentes suelen atacar vulnerabilidades conocidas en software obsoleto para implementar ransomware. Se desarrollan actualizaciones y parches oportunos para solucionar estos problemas. vulnerabilidades, proporcionando así una herramienta defensiva esencial contra posibles ataques.

Esta medida de protección se extiende más allá del sistema operativo o del software comúnmente atacado.; Se aplica a todas las herramientas y plataformas digitales utilizadas dentro de una organización..

Fomentando una cultura de concienciación sobre la ciberseguridad y priorizando las actualizaciones periódicas., las empresas pueden protegerse de la amenaza siempre presente que representan los ataques de ransomware.

En conclusión, proteger sus datos contra amenazas como LockBit 3.0 exige un enfoque proactivo e integral de la ciberseguridad.

Desde fortalecer su primera línea de defensa con contraseñas sólidas y autenticación multifactor hasta la práctica crucial de realizar copias de seguridad periódicas del sistema., cada paso juega un papel vital en la construcción de una defensa resistente contra los ataques de ransomware.

Cuando se combina con una vigilancia continua y lo último en software de ciberseguridad, como SpyHunter, Las organizaciones pueden navegar en el panorama digital con confianza., sabiendo que están bien protegidos contra las amenazas cambiantes de la era digital.

Consejos imprescindibles para mejorar su postura de ciberseguridad

Mejorar su postura de ciberseguridad es crucial en el mundo interconectado de hoy. Las ciberamenazas se vuelven más sofisticadas, es importante armarse de conocimientos y herramientas para proteger su vida digital.

Aquí, profundizamos en consejos prácticos y consejos estratégicos para reforzar tus defensas frente a las ciberamenazas.

Higiene cibernética: Prácticas cotidianas para mantener sus datos seguros

La ciberhigiene se refiere a la rutina., Acciones fundamentales que los usuarios deben tomar para mantener la salud y seguridad de sus datos.. Así como la higiene personal te mantiene saludable, La ciberhigiene ayuda a mantener segura su vida digital.

Aquí hay prácticas esenciales para incluir en su rutina diaria en línea.:

- Actualizar regularmente todo el software: Descarga siempre las últimas versiones de tu sistema operativo, aplicaciones, y firmware. Los desarrolladores publican con frecuencia actualizaciones que corrigen vulnerabilidades que podrían ser explotadas por piratas informáticos..

- uso fuerte, contraseñas únicas: Cada una de tus cuentas debe tener una contraseña diferente.. Usa una mezcla de letras, números, y símbolos para crear contraseñas complejas, y considere usar un administrador de contraseñas para realizar un seguimiento de ellas.

- Habilitar la autenticación de dos factores (2FA): Donde sea posible, agregue una capa adicional de seguridad usando 2FA. Esto requiere no sólo su contraseña sino también algo que tenga (como un código enviado a tu teléfono) iniciar sesión.

- Tenga cuidado con lo que hace clic: Evite hacer clic en enlaces o descargar archivos adjuntos de fuentes desconocidas, ya que podrían ser intentos de phishing o contener malware.

- Haga una copia de seguridad de sus datos periódicamente: Las copias de seguridad periódicas pueden salvar vidas en muchos escenarios, como ataques de ransomware o fallas de hardware. Utilice unidades externas o servicios basados en la nube para mantener seguros sus datos importantes.

Incorporando estos hábitos en tus actividades diarias en línea, Reducirás significativamente tu vulnerabilidad a las amenazas cibernéticas..

Elegir el software de ciberseguridad adecuado: Cómo puede ayudar SpyHunter

Cuando se trata de salvaguardar su entorno digital, Seleccionar el software de ciberseguridad adecuado es una decisión fundamental. SpyHunter es una herramienta de eliminación de malware muy eficaz que destaca por su protección integral frente a las últimas amenazas de malware, incluyendo ransomware, lombrices, troyanos, y otra software malicioso.

SpyHunter está diseñado para el panorama digital en evolución, ofreciendo protección intuitiva que se adapta a las amenazas emergentes. Proporciona funciones de protección del sistema en tiempo real que bloquean el malware antes de que pueda causar daño, así como soluciones personalizadas para problemas específicos de malware que puedan afectar a su computadora.

- Escaneo de malware activo: El escáner de malware avanzado de SpyHunter se actualiza periódicamente para detectar y eliminar malware de manera eficiente.

- Protección ransomware: Proporciona sólidos mecanismos de defensa contra ataques de ransomware., proteger sus datos para que no sean cifrados y retenidos como rehenes.

- Interfaz amigable: SpyHunter está diseñado con una interfaz sencilla, haciéndolo accesible tanto para los usuarios expertos en tecnología como para aquellos nuevos en el software de ciberseguridad.

- Remediación personalizada: A diferencia de las soluciones únicas, SpyHunter ofrece soluciones de malware personalizadas para abordar amenazas únicas a su sistema.

- Atención al cliente: Con SpyHunter, obtienes acceso a un excelente servicio al cliente, incluyendo un servicio de asistencia técnica para soporte personalizado.

Elegir SpyHunter no sólo le proporciona una defensa eficaz contra las amenazas cibernéticas sino también tranquilidad, sabiendo que tienes una herramienta confiable a tu disposición. Para quienes buscan un software de ciberseguridad robusto y adaptable, SpyHunter es una excelente opción que satisface una amplia gama de necesidades de seguridad..

Comprender las implicaciones legales y éticas de los pagos de ransomware

Ante un ataque de ransomware, La decisión de pagar el rescate exige un análisis exhaustivo de las implicaciones tanto legales como éticas..

Si bien la respuesta inmediata podría inclinarse hacia realizar pagos con la esperanza de recuperar datos, Es crucial comprender las ramificaciones más amplias.. Participar en el pago de rescates no sólo implica riesgos legales sino que también plantea preocupaciones éticas.

Legalmente, Pagar rescates a grupos reconocidos como organizaciones terroristas por cualquier gobierno puede tener graves consecuencias legales.. Éticamente, eso Contribuye a la financiación y fomento de actividades delictivas., perpetuar un ciclo de ataques no sólo contra el pagador sino también contra otros objetivos potenciales.

Desde un punto de vista legal, Varias jurisdicciones tienen regulaciones y pautas que desalientan el pago de rescates.. Estas regulaciones existen no solo para evitar el apoyo financiero a entidades criminales sino también para disuadir la expansión de las campañas de ransomware.. Por otra parte, la falta de garantía En la recuperación de datos, el pospago aumenta la complejidad del proceso de toma de decisiones..

Éticamente, Las empresas deben considerar sus responsabilidades sociales.. Podría decirse que el pago de demandas de rescate impulsa la economía del ransomware. Es compatible con un modelo de negocio que depende de la explotación y la criminalidad, lo que lleva a ataques más sofisticados y generalizados.

Por lo tanto, las organizaciones son Se anima a evaluar métodos de recuperación alternativos. y fortalecer sus defensas de ciberseguridad para mitigar el riesgo de futuros ataques.

Pagar o no pagar? El debate en torno a los rescates por ransomware

El dilema de pagar una demanda de ransomware gira en torno a un debate crítico: la necesidad inmediata de recuperación de datos frente a las implicaciones a largo plazo de apoyar un ecosistema criminal.

En un lado, Las empresas que enfrentan operaciones paralizadas y la posible pérdida de datos críticos podrían considerar el pago como un mal necesario..

Por otro lado, La comunidad de ciberseguridad y los organismos encargados de hacer cumplir la ley advierten contra los pagos., citando la falta de seguridad de que los datos serán descifrados y el riesgo de marcar al pagador como un objetivo futuro.

Además, sucumbir a las demandas de rescate no aborda la causa raíz de la infracción. Deja la puerta abierta a futuros ataques, enfatizando la importancia de medidas sólidas de ciberseguridad.

Inversiones en tecnologías preventivas, formación de los empleados, y las prácticas periódicas de copia de seguridad de datos presentan un enfoque más sostenible para protegerse contra las amenazas de ransomware.

Negociar con piratas informáticos: ¿Alguna vez es una buena idea??

Negociar con hackers presenta un desafío complejo. Si bien algunos argumentan que la negociación podría reducir las demandas de rescate, reconoce inherentemente el control del hacker sobre la situación.

Entablar un diálogo puede proporcionar involuntariamente a los atacantes información sobre la disposición de la organización a pagar., potencialmente conduciendo a mayores demandas o ataques adicionales.

En lugar de negociación, el foco debe estar en prevención, detección, y respuesta a incidentes. En primer lugar, hacer hincapié en una postura proactiva de ciberseguridad reduce el riesgo de convertirse en una víctima..

Implementar medidas de seguridad, como el uso de software de seguridad confiable como SpyHunter, puede ayudar a detectar y eliminar amenazas de ransomware antes de que cifren los datos.. Los algoritmos avanzados de SpyHunter están diseñados para brindar protección en tiempo real, ofreciendo una capa crítica de defensa contra ransomware y otros tipos de malware.

Por último, La decisión de negociar con los piratas informáticos está plagada de riesgos.. Las organizaciones deben sopesar los posibles beneficios a corto plazo frente a las consecuencias a largo plazo..

Desarrollar resiliencia a través de sólidas prácticas de ciberseguridad y colaborar con las fuerzas del orden puede proporcionar una estrategia más eficaz para combatir los ataques de ransomware..

- Paso 1

- Paso 2

- Paso 3

- Paso 4

- Paso 5

Paso 1: Buscar LockBit 3.0 con la herramienta de SpyHunter Anti-Malware

Eliminación automática de ransomware - Guía de video

Paso 2: Desinstalar LockBit 3.0 y malware relacionado de Windows

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Siga las instrucciones anteriores y eliminará con éxito la mayoría de los programas maliciosos y no deseados..

Paso 3: Limpiar los registros, creado por LockBit 3.0 en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por LockBit 3.0 ahí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Antes de empezar "Paso 4", Por favor arrancar de nuevo en el modo Normal, en caso de que usted está actualmente en modo seguro.

Esto le permitirá instalar y uso SpyHunter 5 exitosamente.

Paso 4: Inicie su PC en modo seguro para aislar y eliminar LockBit 3.0

Paso 5: Intente restaurar archivos cifrados por LockBit 3.0.

Método 1: Utilice STOP Decrypter de Emsisoft.

No todas las variantes de este ransomware se pueden descifrar de forma gratuita, pero hemos añadido el descifrador utilizado por los investigadores que a menudo se actualiza con las variantes que se convierten finalmente descifrado. Se puede tratar de descifrar los archivos mediante las siguientes instrucciones, pero si no funcionan, luego, por desgracia su variante del virus ransomware no es descodificarse.

Siga las instrucciones a continuación para utilizar el descifrador squared y descifrar sus archivos de forma gratuita. Puedes descargar la herramienta de descifrado squared vinculado aquí y luego siga los pasos indicados a continuación:

1 Botón derecho del ratón en el descifrador y haga clic en Ejecutar como administrador Como se muestra abajo:

2. De acuerdo con los términos de la licencia:

3. Haga clic en "Agregar carpeta" y luego agregar las carpetas en las que desea archivos descifrados como se muestra debajo:

4. Haga clic en "desencriptar" y esperar a que los archivos a ser decodificados.

Nota: El crédito para el descifrador va a Emsisoft investigadores que han hecho el gran avance con este virus.

Método 2: Utilice software de recuperación de datos

Infecciones de ransomware y LockBit 3.0 apuntar para cifrar los archivos usando un algoritmo de cifrado que pueden ser muy difíciles de descifrar. Es por esto que hemos sugerido un método de recuperación de datos que pueden ayudar a ir alrededor de descifrado directa e intentar restaurar sus archivos. Tenga en cuenta que este método puede no ser 100% eficaz, pero también puede ayudarle un poco o mucho en diferentes situaciones.

Simplemente haga clic en el enlace y en los menús del sitio web en la parte superior, escoger Recuperación de datos - Asistente de recuperación de datos para Windows o Mac (dependiendo de su sistema operativo), y luego descargue y ejecute la herramienta.

LockBit 3.0-FAQ

¿Qué es LockBit? 3.0 El ransomware?

LockBit 3.0 es un ransomware infección - el software malicioso que ingresa a su computadora en silencio y bloquea el acceso a la computadora o encripta sus archivos.

Muchos virus ransomware usan sofisticados algoritmos de encriptación para hacer que sus archivos sean inaccesibles. El objetivo de las infecciones de ransomware es exigirle que pague un pago de rescate para obtener acceso a sus archivos..

What Does LockBit 3.0 Ransomware Do?

El ransomware en general es un software malicioso que esta diseñado para bloquear el acceso a su computadora o archivos hasta que se pague un rescate.

Los virus ransomware también pueden dañar su sistema, corromper datos y eliminar archivos, resultando en la pérdida permanente de archivos importantes.

How Does LockBit 3.0 Infectar?

De varias formas. 3.0 El ransomware infecta las computadoras al ser enviado a través de correos electrónicos de phishing, que contiene un archivo adjunto de virus. Este archivo adjunto generalmente está enmascarado como un documento importante, gusta una factura, documento bancario o incluso un billete de avión y parece muy convincente para los usuarios..

Another way you may become a victim of LockBit 3.0 is if you descargar un instalador falso, crack o parche de un sitio web de baja reputación o si haces clic en un enlace de virus. Muchos usuarios informan haber contraído una infección de ransomware descargando torrents.

How to Open .LockBit 3.0 archivos?

Tú can't sin descifrador. En este punto, la .LockBit 3.0 son archivos cifrada. Sólo podrá abrirlos una vez que hayan sido descifrados usando una clave de descifrado específica para el algoritmo en particular..

Qué hacer si un descifrador no funciona?

No te asustes, y copia de seguridad de los archivos. Si un descifrador no descifró su .LockBit 3.0 archivos con éxito, entonces no te desesperes, porque este virus aún es nuevo.

puedo restaurar ".LockBit 3.0" Archivos?

Sí, a veces los archivos pueden ser restaurados. Hemos sugerido varios métodos de recuperación de archivos eso podría funcionar si quieres restaurar .LockBit 3.0 archivos.

Estos métodos no son de ninguna manera 100% garantizado que podrá recuperar sus archivos. Pero si tienes una copia de seguridad, tus posibilidades de éxito son mucho mayores.

How To Get Rid of LockBit 3.0 Virus?

La forma más segura y la más eficiente para la eliminación de esta infección de ransomware es el uso de un programa anti-malware profesional.

Buscará y localizará LockBit 3.0 ransomware y luego elimínelo sin causar ningún daño adicional a su importante .LockBit 3.0 archivos.

¿Puedo denunciar ransomware a las autoridades??

En caso de que su computadora se infecte con una infección de ransomware, puede denunciarlo a los departamentos de policía locales. Puede ayudar a las autoridades de todo el mundo a rastrear y determinar a los perpetradores detrás del virus que ha infectado su computadora..

Abajo, hemos preparado una lista con sitios web gubernamentales, donde puede presentar una denuncia en caso de ser víctima de un ciberdelincuencia:

Autoridades de ciberseguridad, responsable de manejar los informes de ataques de ransomware en diferentes regiones de todo el mundo:

Alemania - Portal oficial de la policía alemana

Estados Unidos - Centro de quejas de delitos en Internet IC3

Reino Unido - Acción Fraude Policía

Francia - Ministerio del interior

Italia - Policía Estatal

España - Policía Nacional

Países Bajos - Cumplimiento de la ley

Polonia - Policía

Portugal - Policía Judicial

Grecia - Unidad de Delitos Cibernéticos (Policía helénica)

India - Policía de Mumbai - Célula de investigación de delitos cibernéticos

Australia - Centro australiano de delitos de alta tecnología

Los informes se pueden responder en diferentes períodos de tiempo, dependiendo de sus autoridades locales.

¿Puedes evitar que el ransomware cifre tus archivos??

Sí, puede prevenir el ransomware. La mejor manera de hacer esto es asegurarse de que su sistema informático esté actualizado con los últimos parches de seguridad., Utilice un programa antimalware de buena reputación. y cortafuegos, copia de seguridad de sus archivos importantes con frecuencia, y evita hacer clic en enlaces maliciosos o descargando archivos desconocidos.

Can LockBit 3.0 Ransomware Steal Your Data?

Sí, en la mayoría de los casos ransomware robará tu información. It is a form of malware that steals data from a user's computer, lo encripta, y luego exige un rescate para descifrarlo.

En muchos casos, la autores de malware o los atacantes amenazarán con eliminar los datos o publicarlo en línea a menos que se pagó el rescate.

¿Puede el ransomware infectar WiFi??

Sí, ransomware puede infectar redes WiFi, ya que los actores maliciosos pueden usarlo para obtener el control de la red, robar datos confidenciales, y bloquear a los usuarios. Si un ataque de ransomware tiene éxito, podría conducir a una pérdida de servicio y/o datos, y en algunos casos, pérdidas financieras.

¿Debo pagar ransomware??

No, no debe pagar a los extorsionadores de ransomware. Pagarlos solo alienta a los delincuentes y no garantiza que los archivos o datos se restaurarán. El mejor enfoque es tener una copia de seguridad segura de los datos importantes y estar atento a la seguridad en primer lugar..

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, los piratas informáticos aún pueden tener acceso a su computadora, datos, o archivos y puede continuar amenazando con exponerlos o eliminarlos, o incluso utilizarlos para cometer delitos cibernéticos. En algunos casos, incluso pueden continuar exigiendo pagos de rescate adicionales.

¿Se puede detectar un ataque de ransomware??

Sí, ransomware puede ser detectado. Software antimalware y otras herramientas de seguridad avanzadas puede detectar ransomware y alertar al usuario cuando está presente en una máquina.

Es importante mantenerse al día con las últimas medidas de seguridad y mantener el software de seguridad actualizado para garantizar que el ransomware pueda detectarse y prevenirse..

¿Los delincuentes de ransomware son atrapados??

Sí, los criminales de ransomware son atrapados. Las fuerzas del orden, tales como el FBI, Interpol y otros han tenido éxito en rastrear y procesar a delincuentes de ransomware en EE. UU. y otros países.. A medida que las amenazas de ransomware siguen aumentando, también lo hace la actividad de aplicación.

Acerca de LockBit 3.0 Investigación

El contenido que publicamos en SensorsTechForum.com, este LockBit 3.0 guía práctica de eliminación incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el malware específico y restaurar sus archivos encriptados.

¿Cómo llevamos a cabo la investigación sobre este ransomware??

Nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, y como tal, recibimos actualizaciones diarias sobre las últimas definiciones de malware y ransomware.

Además, la investigación detrás de LockBit 3.0 La amenaza de ransomware está respaldada por VirusTotal y el proyecto NoMoreRansom.

Para comprender mejor la amenaza del ransomware, Consulte los siguientes artículos que proporcionan detalles informados..

Como un sitio que se ha dedicado a proporcionar instrucciones gratuitas de eliminación de ransomware y malware desde 2014, La recomendación de SensorsTechForum es solo preste atención a fuentes confiables.

Cómo reconocer fuentes confiables:

- Siempre verifica "Sobre nosotros" página web.

- Perfil del creador de contenido.

- Asegúrese de que haya personas reales detrás del sitio y no nombres y perfiles falsos.

- Verificar Facebook, Perfiles personales de LinkedIn y Twitter.