FortiGuard Labs ha detectado una nueva variante del virus Registrador de teclas Snake (también conocido como 404 Keylogger) utilizando las funciones avanzadas de FortiSandbox v5.0 (FSAv5).

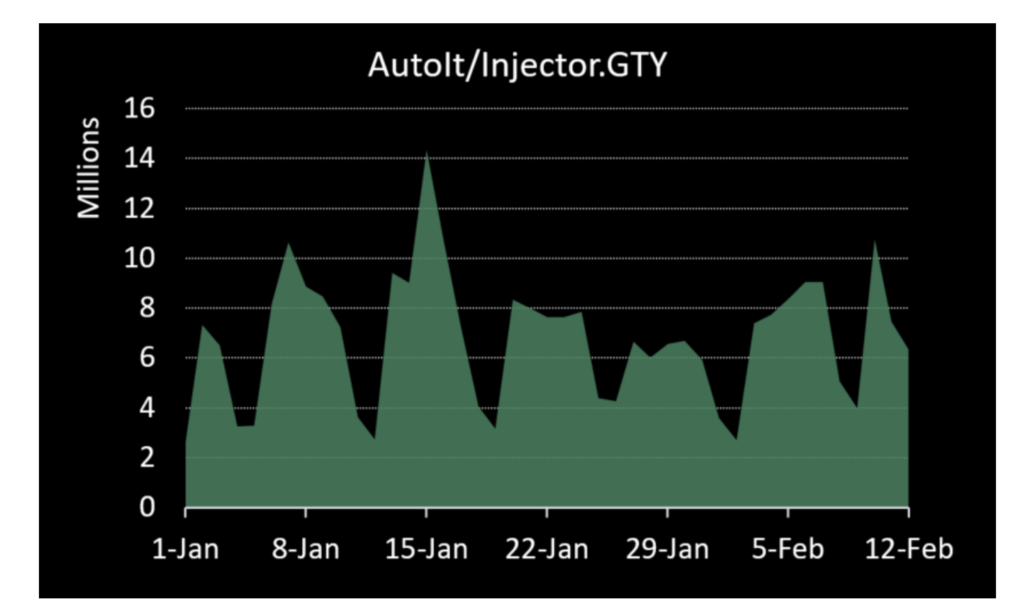

Esta nueva cepa, identificado como AutoIt/Inyector.GTY!tr, Ha desencadenado más de 280 Millones de intentos de infección bloqueados en todo el mundo. Las mayores concentraciones de ataques se han registrado en China, Pavo, Indonesia, Taiwán, y España, indicando un impacto global significativo.

Cómo el keylogger Snake roba datos del usuario

Este malware se distribuye principalmente a través de correos electrónicos de phishing que contengan archivos adjuntos o enlaces maliciosos. Una vez ejecutada, Comienza a robar información confidencial de navegadores web populares como Cromo, Borde, y Firefox. Algunas de las capacidades clave incluyen::

- Keylogging – Captura cada pulsación de tecla, incluidas contraseñas y datos financieros.

- Robo de credenciales – Extrae las credenciales de inicio de sesión guardadas de los navegadores.

- Monitoreo del portapapeles – Registra el texto copiado, incluyendo información confidencial.

- Exfiltración de datos – Envía datos robados a piratas informáticos a través de SMTP (correo electrónico) y bots de Telegram.

Técnicas avanzadas de evasión

La última variante utiliza Scripts de AutoIt para entregar y ejecutar su carga útil. Al incrustar el malware en un Archivo binario compilado por AutoIt, evade las herramientas de detección tradicionales. Esto le permite eludir el análisis estático y aparecer como un software de automatización legítimo..

Cómo el malware mantiene su persistencia

Snake Keylogger garantiza el acceso continuo a los sistemas infectados:

- Dejar caer una copia de sí mismo como “sin edad.exe” en el %Local_AppData%supergrupo carpeta.

- Colocación “Sin edad.vbs” en la carpeta de Inicio de Windows para que se inicie automáticamente al reiniciar.

- Inyectando su carga útil en un sistema legítimo .Proceso NET (regsvcs.exe) usando proceso de vaciado, dificultando la detección.

Seguimiento de víctimas y geolocalización

Snake Keylogger también recopila información sobre sus víctimas recuperando sus Dirección IP y geolocalización utilizando servicios en línea como checkip.dyndns.org. Esto ayuda a los atacantes a monitorear sus máquinas infectadas de manera más efectiva..

La nueva variante de Snake Keylogger sigue representando un grave riesgo de ciberseguridad a nivel mundial. Su capacidad para robar datos y evadir la detección lo convierte en una amenaza peligrosa que requiere mecanismos de protección adecuados..