El “Me hackeado su dispositivo” estafa acaba de salir en el interior de un correo electrónico, lo que sugiere que una persona cambia su contraseña en algún sitio web (por lo general un proveedor de correo electrónico).

Esta es la típica estafa tratando de asustar a la gente de que su cuenta de correo electrónico consiguió violada y que su contraseña se encuentra ahora en manos de un hacker experimentado. Las personas que reciben el mensaje deben pagar una tarifa de rescate en Bitcoin (la suma que varía alrededor 671 EE.UU. dólares).

No pagar el dinero en ningún caso como que no le ayudará. Vea lo que debe hacer en caso de que usted está realmente violada, pero sabemos que esto es más probable una estafa por correo electrónico.

Resumen

| Escribe | Mensaje de correo electrónico estafa |

| Los síntomas | Recibe un mensaje de correo electrónico que intenta engañarlo haciéndole creer que su cuenta de correo electrónico quedó comprometida, además de que su contraseña se filtró y se expone a los piratas informáticos. |

| Método de distribución | Los mensajes de correo electrónico de spam, Sitios sospechosos |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

“Me hackeado su dispositivo” Estafa - Distribución

El “Me hackeado su dispositivo” estafa se distribuye principalmente a través de mensajes de correo electrónico que incluso pueden ser filtrados como spam por proveedores de correo electrónico por ahora.

También podría ser el uso de ataques dirigidos a aspirar a un pago más grande por empresas o personas ricas. Pueden existir diferentes tácticas de distribución, demasiado. Por ejemplo, hay menciones de la “Me hackeado su dispositivo” estafa sobre Facebook, y las tácticas de scareware y doxing pueden tener éxito allí, igual de bien.

En caso de que su equipo se vio comprometida verdaderamente, un archivo de carga útil que descarga un Caballo de Troya o algún tipo de RATA puede haber sido activado por un sitio web malicioso o redireccionamiento.

Programas de dominio público que se encuentra en la Web puede ser presentado como útil también estar ocultando el script malicioso a que aparezca el mensaje de estafa. No abra los archivos de la derecha después de haberlos descargado. Primero debes escanearlos con un herramienta de seguridad, al mismo tiempo que la comprobación de su tamaño y firmas para cualquier cosa que parece fuera de lo común.

Debe leer la consejos para prevenir ransomware situado en el hilo del foro correspondiente.

“Me hackeado su dispositivo” Estafa - Insight

El “Me hackeado su dispositivo” estafa es un tema candente en todo el Internet, ya sea sitios web de noticias o redes sociales como Facebook.

El mensaje se envía a través de correo electrónico y es un tye scareware que se basa en la ingeniería social. Los extorsionadores quieren que pagar ellos por una supuesta violación de la seguridad que supuestamente ellos aterrizó su contraseña cuenta de correo electrónico.

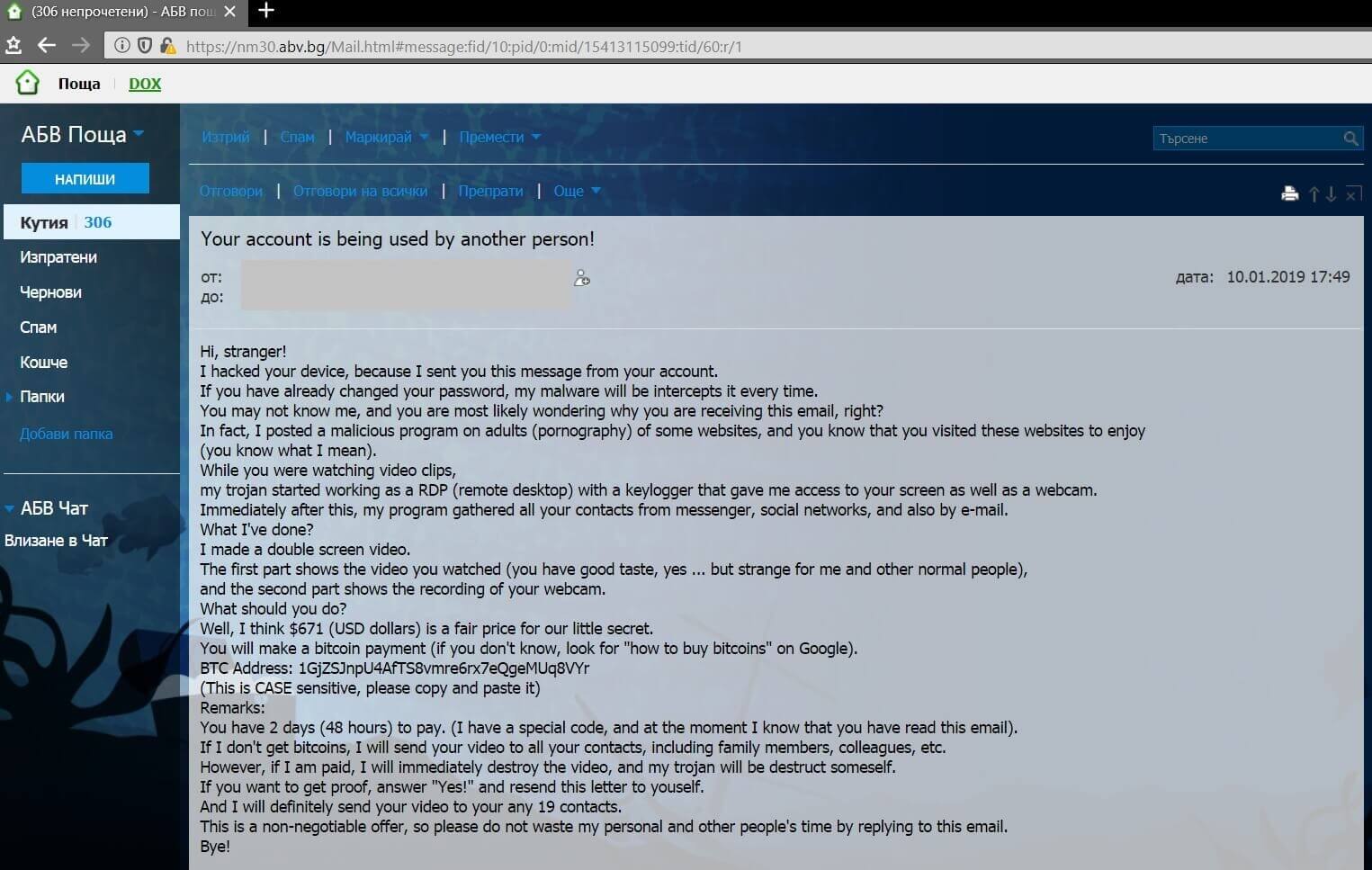

El mensaje de correo se ve como la siguiente:

El mensaje completo estafa lee:

Hola, desconocido!

Me han pirateado su dispositivo, porque os envié este mensaje de su cuenta.

Si ya ha cambiado su contraseña, mi software malicioso será intercepta cada vez.Puede que no me sabe, y es muy probable que preguntarse por qué usted está recibiendo este correo electrónico, derecho?

De hecho, He publicado un programa malicioso en adultos (pornografía) de algunos sitios web, y usted sabe que usted ha visitado estos sitios web para disfrutar

(Sabes a lo que me refiero).Mientras que estaba viendo clips de vídeo,

mi troyano comenzó a trabajar como RDP (escritorio remoto) con un keylogger que me dio acceso a la pantalla, así como una cámara web.Inmediatamente después de esto, mi programa reunió a todos sus contactos de messenger, redes sociales, y también por e-mail.

Qué he hecho?

Hice un video de doble pantalla.

La primera parte muestra el video que viste (Tienes buen gusto, sí … pero extraña para mí y otras personas normales),

y la segunda parte muestra la grabación de la cámara web.¿Qué debe hacer?

Bueno, creo $671 (dólares USD) es un precio justo para nuestro pequeño secreto.

Va a hacer un pago Bitcoin (Si usted no sabe, buscar “cómo comprar bitcoins” en Google).BTC Dirección: 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr

(Se trata de mayúsculas y minúsculas, Por favor, copiar y pegar)observaciones:

Tienes 2 días (48 horas) pagar. (Tengo un código especial, y en el momento que sé que ha leído este correo electrónico).Si no consigo bitcoins, Voy a enviar su video a todos sus contactos, incluyendo miembros de la familia, colegas, etc.

Sin embargo, si me pagan, Voy a destruir inmediatamente el video, y mi troyano será estado sujeto a destrucción.Si desea obtener una prueba, responder “Sí!” y volver a enviar esta carta a YOUSELF.

Y sin duda enviar un video a su cualquier 19 contactos.Esta es una oferta no negociable, así que por favor no pierda el tiempo mis personales y otros de la gente respondiendo a este correo electrónico.

Adiós!

Otras versiones pueden ser frecuentes en la web con un texto en el que Soy un programador que se quebró su correo electrónico ".

Hay un numero de posibilidades, pero en la mayoría de los casos esto es una estafa absoluta. Usted debe ignorarlo. No responda a ella. No pagar los ciberdelincuentes detrás de él.

Cambiar su contraseña de correo electrónico, pero primero asegúrese de que su ordenador está limpio de virus. También, Comprueba si lo estás cambiando del real. la dirección URL de su proveedor de correo electrónico y no de una página de phishing.

La siguiente lista se compone de direcciones Bitcoin que se dan a los criminales para pagar el rescate. La estafa puede tener diferentes nombres dobladas en estas direcciones Bitcoin como se puede ver a continuación:

- 1GjZSJnpU4AfTS8vmre6rx7eQgeMUq8VYr Bitcoin estafa por correo electrónico

- 1BCGDtVZPqBMZWm5FdFe1RVgCGku17LZgb Bitcoin estafa por correo electrónico

Usted se exigen a pagar “671 dólares estadounidenses”Que supuestamente no difundir sus imágenes y archivos personales a la familia y amigos. Sin embargo, debieras NO en ningún caso pagar una suma de rescate. No existe ninguna garantía de que su “datos” no va a ser filtrada incluso si paga.

Esto se conoce como doxing – una extorsión que implica la amenaza de la liberación de información personal, fotos o vídeos que pueden ser embarazoso o de otra manera no deseada por la persona que está siendo extorsionado.

Sumado a todo esto, dar dinero a los delincuentes más probable es que los motivará para crear más estafas ransomware, “virus” o cometer diferentes actividades delictivas. Eso puede incluso dar lugar a los criminales que quieren más dinero después del pago.

Tener la certeza de que, incluso si uno de sus contraseñas de más edad consiguió escapado de una fuga de datos, el mensaje es automatizado y que debe ser seguro. Si tiene alguna cuenta que sigue utilizando la contraseña, asegúrese de cambiarlos y asegúrese de usar una contraseña diferente para cada cuenta.

Si puedes, permitir autenticación de dos factores en las cuentas. Mantenerse a salvo y observar cuidadosamente lo que está sucediendo con sus cuentas. Use contraseñas más largas y más complejas, por lo que son más difíciles de ser roto por medio de la fuerza bruta.

Consecuencias del pirateo de correo electrónico

Las ramificaciones del hackeo de correo electrónico pueden variar desde algo benignas, como recibir correos electrónicos no deseados, a los severos, incluyendo robo de identidad y pérdidas financieras.

Los piratas informáticos pueden utilizar su correo electrónico para restablecer las contraseñas de otras cuentas, realizar compras no autorizadas, o incluso hacerse pasar por ti. Compromiso del correo electrónico empresarial (BEC) estafas, que involucran solicitudes de transferencias bancarias fraudulentas, han resultado en miles de millones de dólares en pérdidas.

Además, La violación de la privacidad y la posible exposición de información personal sensible pueden tener impactos emocionales y de reputación duraderos..

Riesgos para la información personal y financiera

Uno de los riesgos más alarmantes asociados con la piratería de correo electrónico es la exposición de información personal y financiera.. Los piratas informáticos que apuntan a su correo electrónico pueden ganar acceso a una gran cantidad de datos, incluyendo la dirección de su casa, número de teléfono, e información sobre tu familia y amigos. Financialmente, el impacto puede ser devastador.

Acceso a cuentas bancarias, números de tarjetas de crédito, y otros servicios financieros pueden dar lugar a transacciones no autorizadas y fraude. Por otra parte, Los datos personales obtenidos de correos electrónicos pirateados se pueden vender en la web oscura., lo que aumenta el riesgo de robo de identidad.

Por estas razones, empleando medidas de seguridad sólidas, como el uso de software antivirus como SpyHunter, es esencial para proteger su cuenta de correo electrónico de tales vulnerabilidades.

Pasos iniciales a seguir después de descubrir que su correo electrónico ha sido pirateado

Darse cuenta de que su correo electrónico ha sido comprometido puede resultar abrumador. Sin embargo, una acción rápida puede mitigar el daño y proteger su cuenta contra más accesos no autorizados. Siga estos pasos iniciales para recuperar el control y salvaguardar su información personal.

Cómo confirmar que su cuenta de correo electrónico ha sido comprometida

Para confirmar si tu cuenta de correo electrónico ha sido hackeada, comprobar si hay comportamientos inesperados. Estos pueden incluir artículos enviados desconocidos, configuración de cuenta alterada, o correos electrónicos no reconocidos en tu bandeja de entrada.

Si nota alguno de estos signos, es probable que tu correo electrónico haya sido comprometido. También, si amigos o colegas reciben mensajes inusuales de su cuenta que usted no envió, Esta es otra señal de alerta que indica una violación de seguridad..

Restablecer sus contraseñas: La primera línea de defensa

Una vez que hayas confirmado el hack, la primera línea de defensa es restablecer sus contraseñas. Comience con su cuenta de correo electrónico y luego proceda a cambiar las contraseñas de las cuentas vinculadas a su correo electrónico..

Elige fuerte, contraseñas únicas para cada cuenta para evitar futuros accesos no autorizados. Incluyendo una mezcla de letras., números, y los símbolos hacen que tus contraseñas sean más difíciles de descifrar.

El uso de un administrador de contraseñas puede ayudar a administrar estas nuevas contraseñas de manera efectiva.

Pasos para recuperar el control de su cuenta de correo electrónico pirateada

El primer paso hacia la recuperación es comprender el alcance de la infracción. Comience escaneando su computadora en busca de malware usando un programa antivirus confiable..

Optar por un análisis profundo en lugar de un análisis rápido es esencial para identificar software malicioso oculto que podría comprometer sus esfuerzos por proteger su cuenta..

SpyHunter ofrece una solución de escaneo integral diseñada para detectar y eliminar diversas formas de malware., proteger su dispositivo de futuros ataques.

- Cambie la contraseña de su cuenta de correo electrónico por algo seguro y único. Incluir una combinación de letras mayúsculas y minúsculas., números, y símbolos especiales.

- Verifique la configuración de la cuenta de correo electrónico para detectar cambios no autorizados, especialmente en las áreas de transporte, respuestas automáticas, y servicios o cuentas vinculadas.

- Revocar el acceso a aplicaciones sospechosas de terceros a las que se les podrían haber concedido permisos durante el momento del hackeo.

- Actualice las preguntas de seguridad y haga copias de seguridad de las direcciones de correo electrónico para evitar que los piratas informáticos utilicen la función de recuperación de contraseña..

- Habilitar la autenticación de dos factores (2FA) para agregar una capa extra de seguridad. Esto garantiza que incluso si su contraseña está comprometida, el acceso no autorizado todavía está bloqueado.

- Póngase en contacto con su proveedor de correo electrónico para informar el hack. Pueden ofrecer soporte adicional y tomar las medidas necesarias para evitar futuras infracciones..

Esté atento a su actividad de correo electrónico para detectar cualquier comportamiento inusual y revise periódicamente la configuración de la cuenta.. Mantenerse alerta puede ayudarle a actuar con prontitud en caso de que se produzca otra infracción..

Acciones a tomar si sus datos personales son complicados

Si la evidencia sugiere que sus datos han sido comprometidos más allá de su correo electrónico, Es necesaria una acción inmediata para proteger su información personal.. Siga estos pasos para iniciar el proceso de recuperación:

- Cambiar contraseñas para todas las cuentas en línea, especialmente aquellos que comparten la misma contraseña que el correo electrónico comprometido. uso fuerte, contraseñas únicas para cada cuenta para mejorar su seguridad.

- Comuníquese con su banco y compañías de tarjetas de crédito para alertarlos sobre la posible infracción.. Pueden monitorear sus cuentas en busca de actividades sospechosas y asesorarle sobre medidas de protección adicionales..

- Revise sus cuentas para detectar transacciones o cambios no autorizados.. Si encuentras alguno, informarlos inmediatamente al emisor del servicio o de la tarjeta de crédito.

- Considere inscribirse en un servicio de monitoreo de crédito para controlar su puntaje crediticio y los informes en busca de signos de robo de identidad..

- Presentar un informe ante la Comisión Federal de Comercio (FTC) o la autoridad pertinente de su país si sospecha que es víctima de robo de identidad. Esto puede ayudar a las fuerzas del orden a localizar a los perpetradores y proteger a otros de ser víctimas..

Recuerda, cuanto más rápido actúes, mayores serán sus posibilidades de mitigar los daños y restaurar su seguridad digital. Contar con la ayuda de un software de seguridad como SpyHunter puede contribuir significativamente a mantener segura su información..

Sus herramientas integrales y sus esfuerzos proactivos de protección en línea son recursos invaluables para cualquiera que busque proteger su vida digital contra amenazas continuas..

Quitar “Me hackeado su dispositivo” Estafa

Para quitar el Me hackeado su dispositivo estafa simplemente debe eliminar el mensaje de correo electrónico. Sin embargo, Si está realmente violada y usted reconoce cualquiera de las contraseñas que figuran, debería ver las instrucciones de eliminación paso a paso se proporcionan a continuación. En caso de que no puede deshacerse de los archivos relacionados con la estafa o averiguar otras maliciosos, usted debe buscar y eliminar cualquier pieza de malware de sobra con una herramienta anti-malware avanzado. Software como que va a mantener su sistema seguro en el futuro.

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

How to Remove I Hacked Your Device from Windows.

Paso 1: Scan for I Hacked Your Device with SpyHunter Anti-Malware Tool

Paso 2: Inicie su PC en modo seguro

Paso 3: Uninstall I Hacked Your Device and related software from Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Created by I Hacked Your Device on Your PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, created by I Hacked Your Device there. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Video Removal Guide for I Hacked Your Device (Ventanas).

Get rid of I Hacked Your Device from Mac OS X.

Paso 1: Uninstall I Hacked Your Device and remove related files and objects

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Look for any suspicious apps identical or similar to I Hacked Your Device. Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

In case you cannot remove I Hacked Your Device via Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Scan for and remove I Hacked Your Device files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as I Hacked Your Device, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Video Removal Guide for I Hacked Your Device (Mac)

Remove I Hacked Your Device from Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Erase I Hacked Your Device from Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Uninstall I Hacked Your Device from Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Remove I Hacked Your Device from Safari

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, and the I Hacked Your Device will be removed.

Eliminate I Hacked Your Device from Internet Explorer.

Paso 1: Inicie Internet Explorer.

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

I Hacked Your Device-FAQ

What Is I Hacked Your Device?

The I Hacked Your Device threat is adware or virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

What Are the Symptoms of I Hacked Your Device?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" like I Hacked Your Device?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

How Does I Hacked Your Device Work?

Una vez instalado, I Hacked Your Device can recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

I Hacked Your Device can also descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

Is I Hacked Your Device Malware?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

About the I Hacked Your Device Research

El contenido que publicamos en SensorsTechForum.com, this I Hacked Your Device how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

How did we conduct the research on I Hacked Your Device?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, the research behind the I Hacked Your Device threat is backed with VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..