¿Alguna vez ha recibido un correo electrónico aterrador afirmando que alguien tiene información comprometedora sobre usted?? Un ejemplo reciente de ello es el “Estado de seguridad no satisfecho” estafa.

Sextorsión estafas por correo electrónico, Una preocupación creciente en el mundo digital., involucran delincuentes que amenazan con revelar datos privados a menos que reciban un pago. A menudo, Estas amenazas son infundadas pero, no obstante, pueden provocar un malestar significativo.. Este artículo profundiza en la comprensión del fraude por correo electrónico mediante sextorsión., reconociendo sus signos, y tomar medidas proactivas para protegerse.

“Estado de seguridad no satisfecho” Resumen de amenazas

| Nombre | "Estado de seguridad no satisfecho" |

| Escribe | estafa Sextorsión / Correo electrónico de phishing / Malware |

| Descripción breve | Un correo electrónico de extorsión que amenaza con publicar videos comprometedores a menos que se realice un pago en Bitcoin esta transferido. |

| Tiempo de eliminación | Aproximadamente 15 minutos para escanear todo el sistema y eliminar cualquier amenaza descubierta |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Comprender los conceptos básicos del correo electrónico de sextorsión “Estado de seguridad no satisfecho”

El fraude por correo electrónico mediante sextorsión involucra a delincuentes que amenazan con revelar información privada y confidencial a menos que la víctima pague un rescate.. Típicamente, Los estafadores afirman tener fotografías o vídeos comprometedores del individuo y exigen un pago para mantener esta información privada.. Comprender las operaciones básicas de estas estafas es crucial para protegerse a usted y a sus seres queridos de convertirse en víctimas..

¿Qué constituye un fraude por correo electrónico mediante sextorsión??

Como puedes ver en el ejemplo que sigue, El fraude por correo electrónico mediante sextorsión se concreta a través de correos electrónicos engañosos y amenazantes. Los estafadores intimidan a las víctimas afirmando que han obtenido contenido sensible que podría avergonzar o dañar a las víctimas.’ reputaciones si se hacen públicas. La naturaleza siniestra de estas estafas no reside sólo en la amenaza misma sino en la fabricación.. A menudo, Estos delincuentes no poseen dicho material. – lugar, confían en el miedo y la manipulación para obligar al pago.

Instancias de la vida real: Cómo estas estafas han afectado a las víctimas

Casos reales de fraude por correo electrónico mediante sextorsión revelan los efectos devastadores que estas estafas pueden tener en las personas. Las víctimas han reportado angustia emocional severa, perdidas financieras, y en casos extremos, autolesiones. La vergüenza y el miedo a quedar expuestos llevan a algunos a pagar el rescate sin darse cuenta de que hacerlo sólo envalentona a los estafadores.. Estas experiencias traumáticas resaltan la importancia de abordar adecuadamente las amenazas de sextorsión y salvaguardar los datos personales en línea..

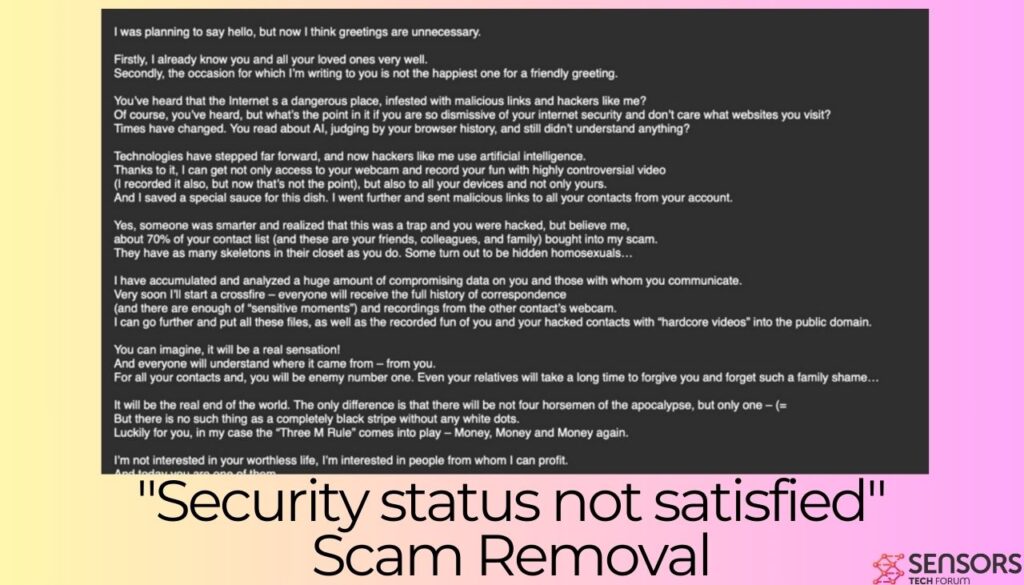

En el caso de “Estado de seguridad no satisfecho,” El extorsionador de correo electrónico afirma haber grabado un vídeo del destinatario mientras veía contenido para adultos., amenazando con liberarlo a menos que se realice un pago en Bitcoin. Aquí está el texto completo de la estafa por correo electrónico.:

Estado de seguridad no satisfecho.

Estaba planeando saludar, pero ahora creo que los saludos sobran.

Primeramente, Ya te conozco muy bien a ti y a todos tus seres queridos..

En segundo lugar, la ocasión por la que te escribo no es la más feliz para un saludo amistoso.Has oído que Internet es un lugar peligroso., infestado de enlaces maliciosos y hackers como yo?

Por supuesto, has escuchado, pero ¿qué sentido tiene si desprecias tanto tu seguridad en Internet y no te importa qué sitios web visitas??

Los tiempos han cambiado. Has leído sobre IA, a juzgar por el historial de tu navegador, y todavía no entendía nada?Las tecnologías han avanzado mucho, y ahora los hackers como yo usamos inteligencia artificial.

Gracias a él, No solo puedo obtener acceso a tu cámara web y grabar tu diversión con videos muy controvertidos.

(Yo también lo grabé, pero ahora ese no es el punto), sino también a todos tus dispositivos y no solo al tuyo.

Y guardé una salsa especial para este plato.. Fui más allá y envié enlaces maliciosos a todos tus contactos desde tu cuenta..Sí, alguien fue más inteligente y se dio cuenta de que esto era una trampa y te hackearon, pero créeme,

acerca de 70% de tu lista de contactos (y estos son tus amigos, colegas, y familia) comprado en mi estafa.

Tienen tantos esqueletos en su armario como tú.. Algunos resultan ser homosexuales ocultos…He acumulado y analizado una gran cantidad de datos comprometedores sobre usted y aquellos con quienes se comunica..

Muy pronto empezaré un fuego cruzado – todos recibirán el historial completo de correspondencia

(y hay suficientes “momentos sensibles”) y grabaciones de la cámara web del otro contacto.

Puedo ir más allá y poner todos estos archivos., así como la diversión grabada tuya y de tus contactos pirateados con “vídeos duros” en el dominio público.Puedes imaginar, será una verdadera sensación!

Y todos entenderán de dónde vino. – de ti.

Para todos tus contactos y, serás el enemigo número uno. Incluso tus familiares tardarán en perdonarte y olvidar semejante vergüenza familiar.…Será el verdadero fin del mundo.. La única diferencia es que no habrá cuatro jinetes del apocalipsis., pero solo uno – (=

Pero no existe una franja completamente negra sin puntos blancos..

por suerte para ti, en mi caso el “Regla de las tres M” entra en juego – Dinero, Dinero y dinero otra vez.No me interesa tu vida inútil, Me interesan personas de las que pueda sacar provecho.

Y hoy eres uno de ellos..Es por eso: Transferir $1390 en bitcoins para: 1PPJpvSPbbMwbESJZXGS8VtKiFQkmm7DvK …dentro 48 horas!

No sabes usar criptomonedas? Utiliza Google, todo es simple.

Una vez recibido el pago, Eliminaré toda la información asociada contigo y nunca más volverás a saber de mí..

recuerda una cosa: mi dirección criptográfica es anónima, y generé esta carta en tu buzón y te la envié.

Puedes llamar a la policía., Haz lo que quieras – no me encontrarán, mis demandas no cambiarán, pero solo perderás un tiempo precioso.El reloj está corriendo. TIC Tac, un minuto fuera de 48 Ya han pasado horas. Pronto pasará una hora, y en dos días tu antigua vida pasará para siempre.

O adios para siempre (si recibo mi pago), o hola a un mundo feliz en el que no habrá lugar para ti.Hasta la vista, Bebé!

PD. Casi olvido. Por fin aprende qué pestañas de incógnito, autenticación de dos factores, y el navegador TOR son, por el amor de Dios!

Las tácticas psicológicas detrás de los correos electrónicos de sextorsión como “Estado de seguridad no satisfecho”

La eficacia de los correos electrónicos de sextorsión radica en las tácticas psicológicas empleadas por los estafadores. Estas tácticas incluyen invocar el miedo., lástima, y urgencia para obligar a la víctima a actuar apresuradamente. Los estafadores elaboran correos electrónicos que parecen muy personales y convincentes, crear la ilusión de tener acceso a la vida privada. Comprender estas estrategias manipuladoras es el primer paso para desarrollar resiliencia contra ellas.. Reconocer los signos de sextorsión y saber que estas amenazas a menudo son infundadas puede empoderar a las personas para responder de manera adecuada.: al no interactuar con el estafador, asegurar sus cuentas, y reportar el incidente a las autoridades.

Reconocer los signos de fraude por correo electrónico mediante sextorsión

El fraude por correo electrónico mediante sextorsión a menudo puede identificarse mediante ciertas señales de alerta que se encuentran comúnmente en estos mensajes amenazantes.. Los indicadores clave incluyen correos electrónicos no solicitados que afirman tener información confidencial o comprometedora sobre usted.. Los autores de estos correos electrónicos suelen exigir el pago., a menudo en criptomonedas, para evitar la divulgación de la información. En el caso de la “Estado de seguridad no satisfecho” estafa, $1390 en Bitcoin se exige que se transfieran a una billetera en particular. Reconocer estos signos a tiempo puede ayudarle a responder adecuadamente sin sucumbir a la presión del intento de extorsión..

Frases y amenazas comunes utilizadas en correos electrónicos de sextorsión

Los correos electrónicos de sextorsión tienen un patrón reconocible en su lenguaje y amenazas.. Podrían comenzar con una declaración de que han pirateado su computadora u obtenido videos suyos.. Frases como “Sé lo que has estado haciendo en línea,” “te he grabado,” o “pagame ahora para evitar que envíe esto a todos tus contactos” son comunes. Estas frases están diseñadas para infundir miedo y provocar un pago rápido sin cuestionar la legitimidad del reclamo.. Es importante abordar dichas afirmaciones con escepticismo y verificar cualquier supuesta violación de su privacidad antes de tomar cualquier medida adicional..

Identificar señales de alerta: Cuando sospechar

Varias señales de alerta pueden ayudarle a identificar el fraude por correo electrónico de sextorsión. Sospeche si el correo electrónico:

- Proviene de una dirección de correo electrónico desconocida o sospechosa.

- Contiene numerosos errores ortográficos y gramaticales..

- Solicita pago en Bitcoin u otra criptomoneda.

- Hace amenazas amplias sin proporcionar evidencia específica del material reclamado..

- Te presiona para actuar rápidamente., a menudo dan plazos muy cortos.

Estas características suelen ser indicadores de que el correo electrónico es parte de una estafa diseñada para explotar el miedo y la vergüenza para obtener ganancias financieras..

Por qué los correos electrónicos de sextorsión a menudo mencionan la seguridad comprometida

Los correos electrónicos de sextorsión mencionan con frecuencia la seguridad comprometida para explotar el miedo a que la información personal o las actividades de uno queden expuestas.. Los estafadores afirman haber obtenido esta información mediante malware o piratería informática, lo que hace que la amenaza parezca más legítima y aterradora. Esta táctica tiene como objetivo crear una sensación de vulnerabilidad y urgencia., presionar al destinatario para que pague el rescate sin buscar verificación. Sólo recuerda que estas afirmaciones son, Lo más probable, completamente infundado. Realizar un análisis exhaustivo de su computadora con un software de seguridad confiable, como cazador de espías, puede brindarle tranquilidad y garantizar su seguridad digital.

Pasos inmediatos a seguir si recibe un correo electrónico de sextorsión como “Estado de seguridad no satisfecho”

Recibir un correo electrónico de sextorsión puede ser alarmante y estresante. Sin embargo, La forma en que responda a esta situación no deseada puede afectar significativamente su resultado.. Aquí hay algunas acciones inmediatas que debe tomar para salvaguardar su privacidad y reducir el impacto de la situación..

No responda ni interactúe con el remitente

El primer y más importante paso es evitar cualquier comunicación con el estafador.. Responder o participar de cualquier forma, incluso para expresar desaprobación o amenazarlos, puede agravar la situación. Los estafadores suelen interpretar una respuesta — cualquier respuesta — como señal de que su dirección de correo electrónico está activa, lo que puede conducir a intentos más agresivos o variaciones de la estafa. El curso de acción más seguro es ignorar completamente la comunicación., pero asegúrese de conservarlo como prueba.

Preservar la evidencia: Cómo y qué ahorrar

En caso de estafa de sextorsión, Preservar la evidencia es crucial por un par de razones.: Ayuda a informar el incidente a las autoridades., y puede ayudar en cualquier acción legal que pueda seguir. Comience tomando capturas de pantalla de:

- El correo electrónico inicial de sextorsión que recibió (“Estado de seguridad no satisfecho”,

- Todas las comunicaciones posteriores.,

- La dirección de correo electrónico o el perfil en línea del remitente.,

- Cualquier URL o enlace compartido con usted.

Documente cada pieza de comunicación, incluyendo fechas y horas, para crear una línea de tiempo completa de eventos. Esta evidencia detallada puede ser fundamental para detener al estafador y evitar que apunte a otros..

Cambiar sus contraseñas: Un primer paso crucial

Después de identificar un intento de sextorsión, Uno de tus primeros pasos debería ser cambiar tus contraseñas., especialmente los de tus cuentas de correo electrónico y redes sociales. Creando fuerte, Contraseñas únicas para cada cuenta agregan una capa de seguridad que podría evitar que los estafadores obtengan más acceso a su información.. La implementación de la autenticación de dos factores proporciona una capa adicional de seguridad, haciendo que sea mucho más difícil para los intrusos violar sus cuentas, incluso si tienen tus contraseñas. Hacerlo no solo ayuda a proteger sus cuentas actuales del acceso malicioso, sino que también juega un papel crucial en la protección de su identidad digital contra amenazas futuras..

Si bien la reacción inmediata puede ser miedo o pánico, Seguir estos pasos prácticos puede ayudarle a recuperar el control de la situación y protegerse de daños mayores.. Recuerda, herramientas y recursos están a tu disposición, y tomar medidas decisivas puede marcar la diferencia.

Proteger su presencia en línea contra la sextorsión

En el mundo interconectado de hoy, proteger su presencia en línea puede protegerlo de la sextorsión, una forma grave e invasiva de chantaje. Reforzando su privacidad y seguridad digitales, Crea una barrera sólida contra posibles atacantes que buscan explotar información personal con fines nefastos.. Esta sección profundiza en estrategias prácticas para mejorar su defensa digital contra la sextorsión..

Mejorar la privacidad de las redes sociales para evitar vulnerabilidades

Las plataformas de redes sociales son un campo de batalla común para los sextorsionistas. Fortalecer su configuración de privacidad en estas plataformas reduce sustancialmente su riesgo de convertirse en víctima. Así es como puedes fortalecer tu presencia en las redes sociales:

- Revisar y ajustar la configuración de privacidad: Examine periódicamente su configuración de privacidad en todas las cuentas de redes sociales para controlar quién puede ver sus publicaciones., fotos, e información personal. Opte por el más alto nivel de privacidad siempre que sea posible.

- Sea selectivo con las solicitudes de amistad: Acepte solicitudes de amistad solo de personas que conoce personalmente para evitar que los estafadores accedan a su información personal..

- Limitar el intercambio de información personal: Evite publicar información confidencial que pueda usarse en su contra., como su dirección, número de teléfono, o detalles del lugar de trabajo.

Estos sencillos pasos pueden disminuir en gran medida las posibilidades de que su información caiga en las manos equivocadas..

Asegure su correo electrónico: Contraseñas seguras y autenticación de dos factores

Las cuentas de correo electrónico suelen ser la puerta de entrada a su personalidad digital. Proteger su correo electrónico es primordial para evitar el acceso no autorizado a sus cuentas en línea. Aquí le mostramos cómo mejorar la seguridad de su correo electrónico:

- Usar fuerte, Contraseñas únicas: Crea contraseñas complejas y difíciles de adivinar. Utilice una combinación de letras, números, y símbolos, y evite usar la misma contraseña en varios sitios.

- Habilite la autenticación de dos factores (2FA): 2FA agrega una capa adicional de seguridad al requerir una segunda forma de verificación para acceder a su cuenta, como un código enviado a su teléfono.

- Considere un administrador de contraseñas: Herramientas como Dashlane o LastPass pueden generar y almacenar contraseñas complejas por usted, asegurando que cada una de sus cuentas tenga una sólida, contraseña única.

Priorizando la seguridad del correo electrónico, Reduces significativamente el riesgo de sextorsión y otras formas de explotación en línea..

Evitar comportamientos riesgosos en línea: Mejores prácticas

Adoptar comportamientos seguros en línea es crucial para la seguridad digital. Estas son algunas de las mejores prácticas a tener en cuenta.:

- Piensa antes de compartir: Abstenerse de enviar o publicar imágenes o información confidencial en línea. Una vez compartido, El control sobre este contenido es difícil., si no imposible, para recuperar.

- Verificar identidades: Tenga cuidado con contactos nuevos o desconocidos. Los sextorsionistas a menudo crean perfiles falsos para atraer a las personas a compartir información comprometedora..

- Mantente informado: Manténgase actualizado con las últimas estafas y amenazas en línea. Estar informado le ayuda a reconocer y evitar peligros potenciales.

Adoptar estas prácticas ayudará a proteger su privacidad y reducirá la probabilidad de ser víctima de sextorsión.. Recuerda, La mejor defensa contra la sextorsión es una combinación de fuertes medidas de seguridad en línea y un comportamiento personal cauteloso..

Cuándo involucrar a las autoridades y buscar ayuda profesional

Darse cuenta de que eres víctima de sextorsión es una experiencia aterradora, uno que puede provocar una oleada de emociones e incertidumbre sobre los próximos pasos. Cuando la situación llega a amenazas o el intercambio de contenido personal sin su consentimiento, es fundamental pedir ayuda. Comprender cuándo y cómo involucrar a las autoridades es primordial para su seguridad y para garantizar que se puedan emprender acciones legales contra el perpetrador..

Denunciar sextorsión a las autoridades: Cuando y cómo

Tan pronto como te des cuenta de que te están extorsionando sexualmente, su primer paso debe ser preservar cualquier evidencia, como mensajes, mensajes de correo electrónico, o interacciones en redes sociales. Una vez que haya salvaguardado esta evidencia, Es crucial informar el incidente a las autoridades.. El tiempo es clave – informar temprano ayuda a las autoridades a tomar medidas rápidas y puede prevenir la difusión de sus imágenes privadas. Al informar, Sea claro y proporcione toda la evidencia que haya recopilado.. Los organismos encargados de hacer cumplir la ley comprenden la sensibilidad de estos casos y están capacitados para manejarlos con confidencialidad y cuidado..

En conclusión, el camino hacia la recuperación de la sextorsión implica una acción oportuna, intervención legal, y tomar medidas diligentes para proteger su presencia en línea. Entendiendo cuándo involucrar a las autoridades y buscar ayuda profesional., puedes navegar este momento desafiante de manera más efectiva. Recuerda, el soporte está disponible, y no tienes que enfrentar esta situación solo.

¿Está seguro su dispositivo?? Realizar un análisis de malware

Los análisis periódicos de malware son una forma sencilla pero eficaz de proteger sus datos e información personal contra estafas.. Esta guía paso a paso lo guiará a través del escaneo y protección de su computadora y dispositivos móviles contra amenazas de malware..

Escanee y proteja su computadora con SpyHunter

Mantener la seguridad de su computadora requiere medidas proactivas, comenzando con un análisis completo de malware. SpyHunter es una poderosa herramienta antimalware diseñada para identificar y eliminar amenazas, garantizar que su computadora permanezca segura. Aquí se explica cómo utilizar SpyHunter para proteger su PC:

- Descargue SpyHunter del sitio web oficial e instálelo en su computadora.

- Abra SpyHunter y navegue hasta la sección Escanear para iniciar un análisis del sistema.. SpyHunter actualizará sus definiciones de malware para detectar las últimas amenazas.

- Permitir que se complete el escaneo. Este proceso puede tardar algún tiempo., dependiendo de la cantidad de datos almacenados en su computadora.

- Una vez finalizado el escaneo, SpyHunter mostrará una lista de malware detectado y programas potencialmente no deseados. Revise estos hallazgos y seleccione la opción Cuarentena para eliminar las amenazas de su computadora.

- Si se le solicita, reinicie su computadora para finalizar el proceso de eliminación.

Los análisis periódicos con SpyHunter pueden ayudar a detectar y eliminar malware antes de que cause daños graves.. Se recomienda establecer un programa de escaneo que se ajuste a sus patrones de uso para obtener la mejor protección..

Protección de sus dispositivos móviles contra estafas y amenazas de malware

Dispositivos móviles, al igual que las computadoras, son susceptibles a infecciones de malware. Proteger su teléfono inteligente o tableta es esencial para salvaguardar su información personal. Así es como puedes mantener seguro tu dispositivo móvil:

- Instale una aplicación antimalware confiable para Android. Asegúrate de descargarlo directamente desde la Play Store oficial para evitar aplicaciones falsificadas..

- Abra la aplicación y complete el proceso de configuración., otorgar los permisos necesarios para que la aplicación escanee su dispositivo de manera efectiva.

- Ejecute un análisis completo para evaluar su dispositivo en busca de amenazas existentes. Esto ayudará a identificar y eliminar malware., adware, y otros programas no deseados que podrían comprometer el rendimiento o la seguridad de su dispositivo.

- Revisar los resultados del escaneo, y si se detecta alguna amenaza, use las instrucciones de la aplicación para eliminarlos o ponerlos en cuarentena.

- Considere la posibilidad de configurar análisis automáticos periódicos para garantizar una protección continua contra nuevas amenazas..

Siga estos pasos para proteger su dispositivo móvil, puede minimizar el riesgo de infecciones de malware y mantener segura su información personal.

Prevenir futuros ataques: Construyendo una defensa contra el fraude de sextorsión

Construir un poderoso mecanismo de defensa contra estafas como “Estado de seguridad no satisfecho” Implica una estrategia de múltiples capas que comienza con la educación y abarca la implementación de medidas de ciberseguridad de última generación.. Fortaleciendo nuestra vida digital con conocimientos y herramientas, Creamos una fortaleza que es considerablemente más difícil de penetrar para los sextorsionistas..

Educación y Concientización

El conocimiento es poder, y en la lucha contra la sextorsión, es tu escudo más efectivo. Comprender las tácticas comunes que utilizan los sextorsionistas, como la manipulación psicológica y el engaño tecnológico, puede reducir significativamente el riesgo de ser víctima. Las campañas de concientización y los programas educativos pueden ilustrar a las personas sobre la importancia de la privacidad y los riesgos asociados con compartir información personal o íntima en línea.. Familiarizarse con los signos de un intento de sextorsión le permitirá estar siempre un paso por delante de los perpetradores.

- Reconocer correos electrónicos o mensajes de phishing que pueden parecer legítimos pero solicitan información personal o contienen enlaces peligrosos..

- Manténgase informado sobre nuevos tipos de estafas y amenazas en línea siguiendo fuentes confiables de noticias sobre ciberseguridad.

- Discuta la seguridad en línea con amigos y familiares, especialmente las personas más jóvenes que pueden ser más vulnerables a las amenazas digitales.

Implementación de una estrategia integral de ciberseguridad

Incorporar una estrategia integral de ciberseguridad es esencial para protegerse contra “Estado de seguridad no satisfecho” y otras estafas de sextorsión. Esto incluye el empleo de una potente solución antivirus., como cazador de espías, que busca y elimina malware que podría usarse para explotar a las víctimas. Actualizar el software periódicamente y utilizar potentes, contraseñas únicas en todas las cuentas refuerzan aún más sus defensas. Además, habilitar la autenticación de dos factores siempre que sea posible agrega una capa adicional de seguridad que puede disuadir a los atacantes de obtener acceso a su información personal.

- Instale software de seguridad confiable que ofrezca protección en tiempo real contra malware y ransomware.

- Utilice administradores de contraseñas para crear y almacenar contraseñas complejas, Minimizar el riesgo de violaciones de cuentas..

- Actualice periódicamente todos los dispositivos y aplicaciones para protegerlos contra las últimas vulnerabilidades..

Abordar el impacto emocional de la sextorsión: Buscando apoyo

El impacto psicológico de ser víctima de sextorsión puede ser profundo, y muchos experimentan estrés, ansiedad, y una sensación de aislamiento. Es esencial que las víctimas comprendan que hay apoyo emocional disponible y que buscar ayuda es una señal de fortaleza.. Participar en grupos de apoyo emocional, profesionales de la salud mental, o las líneas directas pueden proporcionar la orientación y tranquilidad necesarias para afrontar este momento difícil. Recursos como Thorn y la Línea Nacional de Ayuda para la Prevención del Suicidio ofrecen zonas libres de juicios donde las víctimas pueden encontrar consuelo y fortaleza.. Además, recurrir a familiares y amigos de confianza en busca de apoyo puede proporcionar un salvavidas emocional fundamental, Ayudar a las víctimas a recuperar una sensación de normalidad y control sobre sus vidas..

En situaciones en las que la salud mental se ve afectada negativamente, La ayuda profesional de psicólogos o psiquiatras puede ser fundamental para abordar los impactos a largo plazo como la depresión y la ansiedad.. Estos especialistas pueden ofrecer estrategias para gestionar el malestar emocional., Fomentar un camino hacia la recuperación.. Recuerda, Es crucial priorizar su bienestar emocional y buscar comunidades de apoyo y ayuda profesional para navegar con éxito el proceso de recuperación..

Conclusión

Correos electrónicos fraudulentos como “Estado de seguridad no satisfecho”, empleando tácticas de miedo, urgencia, y engaño, explotar la psicología humana para obtener respuestas rápidas, respuestas irreflexivas. Estas tácticas incluyen crear una falsa sensación de familiaridad., sorprender al destinatario para que cumpla, y elaborar escenarios de consecuencias nefastas si el destinatario no actúa. Esta manipulación pasa por alto el pensamiento crítico., Aprovechar las crudas reacciones emocionales del miedo., incertidumbre, y prisa.

Para protegernos contra estas amenazas insidiosas, es crucial adoptar medidas de protección. Garantizar el uso de cuentas de correo electrónico separadas para fines personales., negocio, y otras actividades pueden ayudar a compartimentar y proteger información importante. Si bien los principales proveedores de servicios de correo electrónico ofrecen sólidas tecnologías antispam, complementarlos con software especializado como SpyHunter proporciona una capa adicional de seguridad. SpyHunter está diseñado para detectar y neutralizar amenazas, ofreciendo tranquilidad ante el peligro siempre presente que representan los correos electrónicos fraudulentos y otros contenidos digitales maliciosos. Manteniéndose informado, vigilante, y equipado con herramientas efectivas, los usuarios pueden navegar por el mundo digital con confianza y seguridad.

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

Cómo quitar "Estado de seguridad no satisfecho" desde Windows.

Paso 1: Analizar en busca de "Estado de seguridad no satisfecho" con la herramienta de SpyHunter Anti-Malware

Paso 2: Inicie su PC en modo seguro

Paso 3: Desinstalar "Estado de seguridad no satisfecho" y el software relacionado desde Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Created by "Estado de seguridad no satisfecho" en su PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por "Estado de seguridad no satisfecho" ahí. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Guía de eliminación de videos para "Estado de seguridad no satisfecho" (Ventanas).

Deshacerse de "Estado de seguridad no satisfecho" de Mac OS X.

Paso 1: Desinstalar "Estado de seguridad no satisfecho" y eliminar archivos y objetos relacionados

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Busque cualquier aplicaciones sospechosas idénticos o similares a "Estado de seguridad no satisfecho". Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

En caso de que no se puede quitar "Estado de seguridad no satisfecho" vía Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Buscar y eliminar "Estado de seguridad no satisfecho" archivos de su Mac

Cuando se enfrentan a problemas en su Mac como resultado de scripts y programas no deseados, tales como "Estado de seguridad no satisfecho", la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Guía de eliminación de videos para "Estado de seguridad no satisfecho" (Mac)

Quitar "Estado de seguridad no satisfecho" desde Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Borrar "Estado de seguridad no satisfecho" de Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Desinstalar "Estado de seguridad no satisfecho" de Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Quitar "Estado de seguridad no satisfecho" de Safari

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, y el "Estado de seguridad no satisfecho" se eliminará.

Eliminar "Estado de seguridad no satisfecho" de Internet Explorer.

Paso 1: Inicie Internet Explorer.

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

"Estado de seguridad no satisfecho"-Preguntas más frecuentes

¿Qué es "Estado de seguridad no satisfecho"?

El "Estado de seguridad no satisfecho" la amenaza es adware o virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

¿Cuáles son los síntomas de "Estado de seguridad no satisfecho"?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" gusta "Estado de seguridad no satisfecho"?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

¿Cómo funciona "Estado de seguridad no satisfecho" Trabajo?

Una vez instalado, "Estado de seguridad no satisfecho" poder recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

"Estado de seguridad no satisfecho" puede también descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

Es "Estado de seguridad no satisfecho" Malware?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

Acerca de "Estado de seguridad no satisfecho" Investigación

El contenido que publicamos en SensorsTechForum.com, esta "Estado de seguridad no satisfecho" guía práctica de eliminación incluida, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

¿Cómo llevamos a cabo la investigación sobre "Estado de seguridad no satisfecho"?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, la investigación detrás del "Estado de seguridad no satisfecho" la amenaza está respaldada por VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..