この記事は、表示することであなたを助けるために作成されました 削除する方法 [RELOCK001@TUTA.IO] コンピューターからランサムウェアをファイルする (マトリックスランサムウェア) と それによって暗号化されたファイルを復元する方法.

この記事は、表示することであなたを助けるために作成されました 削除する方法 [RELOCK001@TUTA.IO] コンピューターからランサムウェアをファイルする (マトリックスランサムウェア) と それによって暗号化されたファイルを復元する方法.

新しいランサムウェア感染が、被害者のコンピューターに複数の感染を引き起こすことが報告されています. ウイルスは、検出された古いものの新しい亜種です マトリックスランサムウェアと_を使用します[RELOCK001@TUTA.IO] 感染したコンピュータのファイルを暗号化した後のファイル拡張子. それに加えて, マトリックスランサムウェアも身代金メモをドロップします, 名前付き !OoopsYourFilesLocked!.rtf その主な目的は、ファイルをもう一度復号化するために多額の身代金を支払う必要があることを被害者に通知することです。.

脅威の概要

| 名前 | [RELOCK001@TUTA.IO] |

| タイプ | ランサムウェア, クリプトウイルス |

| 簡単な説明 | コンピューター上のファイルを暗号化し、身代金を支払うように強要して、ファイルを復号化して再び機能させることを目的としています. |

| 症状 | ファイルは追加された_で暗号化されます[RELOCK001@TUTA.IO] ファイル拡張子と身代金メモ, 名前付き !OoopsYourFilesLocked!.rtf ドロップされます. 壁紙も変更されます. |

| 配布方法 | スパムメール, メールの添付ファイル, 実行可能ファイル |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

ユーザー体験 | フォーラムに参加する 話し合う [RELOCK001@TUTA.IO]. |

| データ回復ツール | ステラフェニックスによるWindowsデータの回復 知らせ! この製品は、失われたファイルを回復するためにドライブセクターをスキャンしますが、回復しない場合があります 100% 暗号化されたファイルの, しかし、それらのほんのわずかです, 状況やドライブを再フォーマットしたかどうかによって異なります. |

_[RELOCK001@TUTA.IO] ランサムウェア–感染方法

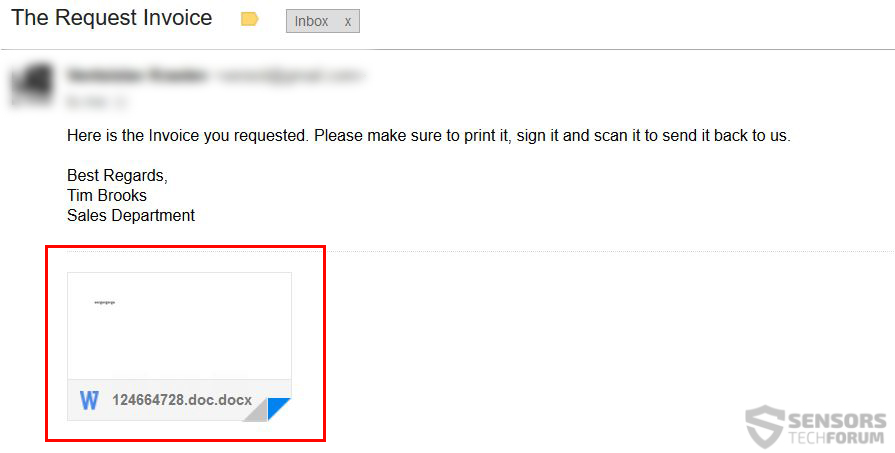

このランサムウェアによる被害者への感染の主な方法は、悪意のある電子メールスパムメッセージを介して行われます。. の背後にあるサイバー犯罪者 _[RELOCK001@TUTA.IO] ファイルウイルスは、感染ファイルを次のようにマスクする可能性があります:

- 請求書.

- レシート.

- 銀行取引明細書.

- 他の種類の重要な文書.

ファイルには、これらの電子メールスパム添付ファイルの重要性を強調することを目的とした説得力のあるメッセージが添付されている場合があります。. 一例は以下の電子メールです:

これらの方法に加えて, the [RELOCK001@TUTA.IO] ランサムウェアは、他の方法やツールを介して拡散する可能性もあります, そのような:

- プログラムの偽のセットアップ.

- ソフトウェアの偽のライセンスアクティベーター.

- 疑わしいWebサイトからダウンロードしたゲームのパッチまたはクラック.

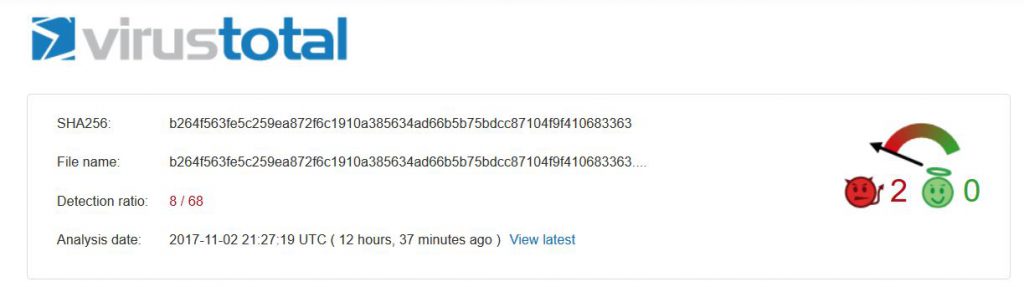

この脅威に関連していると報告されている一次感染ファイルには、次のパラメータがあります。 VirusTotal:

_[RELOCK001@TUTA.IO] Ransowmare –悪意のある活動

これですぐに ランサムウェア感染 コンピュータを危険にさらす, ペイロードは被害者のコンピューターにすぐにドロップされます. ランダムな名前の次のファイルで構成されている可能性があります:

“dH1rDN9f9.doc”

“huG9mMCD.lnk”

“6SZfLTu9z.doc”

“lCEf83Wf7e4nuIMk.doc”

“C04T72pR0Bcl.doc”

“w5JaoO.doc”

“lgaG7K9M.exe”

“smj7qB36.cmd”

“huG9mMCD.exe”

“bg3oTe.doc”

被害者のPCにペイロードファイルをドロップすることに加えて, このウイルスは、次のWindowsレジストリサブキーも変更します:

→ “HKLM SYSTEM CONTROLSET001 CONTROL TERMINAL SERVER”; 鍵: “TSUSERENABLED”)

“huG9mMCD.exe” (道: “HKLM SYSTEM CONTROLSET001 CONTROL TERMINAL SERVER”; 鍵: “TSUSERENABLED”)

“lgaG7K9M.exe” (道: “HKLM SYSTEM CONTROLSET001 CONTROL TERMINAL SERVER”; 鍵: “TSUSERENABLED”)

“JuXhyoaz.exe” (道: “HKLM SYSTEM CONTROLSET001 CONTROL TERMINAL SERVER”; 鍵: “TSUSERENABLED”)

その後、ウイルスは感染したコンピュータのネットワークステータスを変更します, プロセスPING.EXEを使用する. これは、管理者として実行された次のpingコマンドで発生します:

→ ping -n 3 ローカルホスト

pingコマンドの実行に加えて, このランサムウェアウイルスは、Windowsシェルで直接次のコマンドも実行します:

基本的に悪意のある実行可能ファイルとドキュメントの特権を与えるコマンドを実行した後, the [RELOCK001@TUTA.IO] ウイルスはまた、感染したコンピュータに新しいプロセスを生成します:

→ trib.exe” コマンドラインで “”ATTRIB -R -A -H “%USERPROFILE% Microsoft RAC PublishingData RacWmiDatabase.sdf”” (UID: 00016492-00001520)

生成されたプロセス “cmd.exe” コマンドラインで “/Cタイプ “%アプリデータ%!OOOPS〜1.RTF” >> “%USERPROFILE% MICROS〜1 RAC PUBLIS〜1 !OoopsYourFilesLocked!.rtf”” (UID: 00016496-00001156)

生成されたプロセス “cmd.exe” コマンドラインで “/CCACLS “%USERPROFILE% Microsoft RAC StateData RacDatabase.sdf” /E / G%USERNAME%:F / C & ATTRIB -R -A -H “%USERPROFILE% Microsoft RAC StateData RacDatabase.sdf”” (UID: 00016497-00003652)

生成されたプロセス “cacls.exe” コマンドラインで “”CACLS “%USERPROFILE% Microsoft RAC StateData RacDatabase.sdf” /E / G OsbXLIT:F / C” (UID: 00016509-00003696), 生成されたプロセス “attrib.exe” コマンドラインで “”ATTRIB -R -A -H “%USERPROFILE% Microsoft RAC StateData RacDatabase.sdf”” (UID: 00016514-00003744)

生成されたプロセス “cmd.exe” コマンドラインで “/Cタイプ “%アプリデータ%!OOOPS〜1.RTF” >> “%USERPROFILE% MICROS〜1 RAC STATED〜1 !OoopsYourFilesLocked!.rtf”” (UID: 00016516-00003760)

悪意のあるファイルをドロップすることに加えて, the [RELOCK001@TUTA.IO] ランサムウェアは、次の重要なシステムファイルとも相互作用します:

C:\Windows AppPatch sysmain.sdb

C:\Users %USERNAME% AppData Local Microsoft Windows Caches cversions.1.db

C:\Windows System32 en-US setupapi.dll.mu

%ALLUSERSPROFILE% Microsoft Windows Start Menu Programs Startup huG9mMCD.lnk

%LOCALAPPDATA% Microsoft Windows Caches cversions.1.db

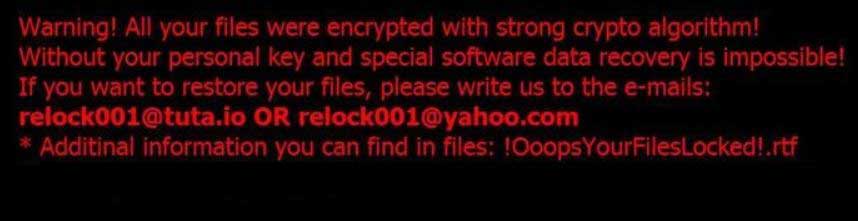

ドロップされたファイルの中には、このランサムウェアの壁紙の画像ファイルもあります。これは次のようになります。:

画像からのテキスト:

警告! すべてのファイルは強力な暗号化アルゴリズムで暗号化されています!

あなたの個人的な鍵と特別なソフトウェアデータの回復なしでは不可能です!

ファイルを復元したい場合, メールにご記入ください:

relock001@tuta.ioまたはrelock001@yahoo.com

* あなたがファイルで見つけることができる追加情報: !OoopsYourFilesLocked!.rtf

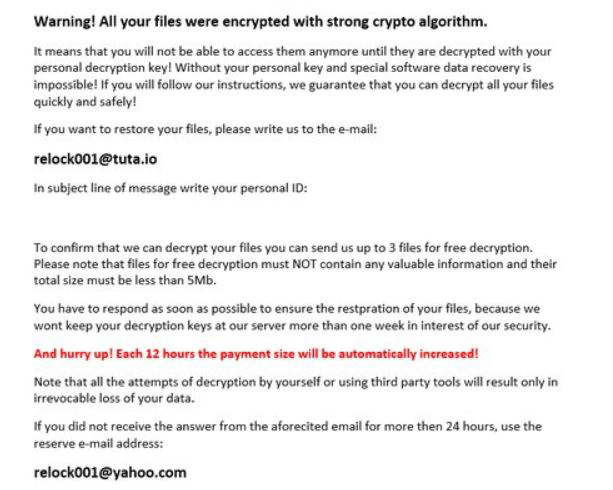

後 _[RELOCK001@TUTA.IO] ランサムウェア 上の画像で壁紙を変更します, ウイルスはまた、身代金メモを.rtm形式でドロップします, 名前付き !OoopsYourFilesLocked!.rtf:

画像からのテキスト:

警告! すべてのファイルは強力な暗号化アルゴリズムで暗号化されています.

これは、個人の復号化キーで復号化されるまで、それらにアクセスできなくなることを意味します! あなたの個人的な鍵と特別なソフトウェアデータの回復なしでは不可能です! あなたが私たちの指示に従うなら, すべてのファイルをすばやく安全に復号化できることを保証します!

ファイルを復元したい場合, メールにご記入ください: relock001@tuta.ioメッセージの件名にあなたの個人IDを記入してください: {IDはここにあります}

私たちがあなたのファイルを解読できることを確認するために、あなたは私たちに送ることができます 3 無料の復号化のためのファイル. 無料で復号化できるファイルには貴重な情報が含まれていてはならず、その合計サイズは5Mb未満である必要があることに注意してください。.

ファイルを確実に復元するには、できるだけ早く応答する必要があります, セキュリティのために、復号化キーを1週間以上サーバーに保持しないためです。.

そして急いで! 各 12 支払いサイズが自動的に増加する時間!

自分で、またはサードパーティのツールを使用して復号化を試みると、データが取り返しのつかないほど失われるだけであることに注意してください。.

上記の電子メールから回答を受け取らなかった場合は、 24 時間, 予約メールアドレスを使用する:

relock001@yahoo.com

_[RELOCK001@TUTA.IO] ランサムウェア – 暗号化プロセス

以来 [RELOCK001@TUTA.IO] ファイルウイルスは、以前に検出された新しい亜種です マトリックスランサムウェア, マルウェアは、ほとんど変更を加えずにファイルに関して同様の暗号化技術を使用します. ウイルスは、コンピュータ上の次の種類のファイルを暗号化しようとする可能性があります:

- ドキュメント.

- ピクチャー.

- 音楽.

- ビデオ.

- アーカイブ.

- 画像.

- よく使うプログラムに関連するファイル.

いつ [RELOCK001@TUTA.IO] ウイルス それらのファイルを検出します, 使用されている暗号化アルゴリズムに従って、これらのファイルのデータブロックをデータにすぐに置き換え始めるようにプログラムされています。. その後すぐに, ファイルは使用できなくなります, それらが復号化されるまで. 復号化キーも生成されます, しかし、犠牲者はそれにアクセスできません. ウイルスはまた、暗号化されたファイルにカスタムファイル拡張子を設定します, 同時に、元のファイル拡張子をサフィックスとして保存します, 例えば, ファイルが Image.jpg, 次のようになります:

それに加えて, the _[RELOCK001@TUTA.IO] また、管理者として次のコマンドを実行して、暗号化されたファイルを回復できなくなるようにすることもできます。:

→ 暗号/W:[ドライブ文字]:\

削除する _[RELOCK001@TUTA.IO] ランサムウェアとファイルの復元

あなたのコンピュータシステムからこのウイルスを完全に取り除くために, この記事の最後にある削除手順に従うことができます. それらは手動と自動の削除手順に分かれており、それらの主な目的は、ウイルスを分離し、後でそれを削除するのを助けることです. 専門家は、 [RELOCK001@TUTA.IO] 高度なマルウェア対策ソフトウェアをダウンロードすることにより、自動的にRansowmare, これにより、関連するすべてのファイルが [RELOCK001@TUTA.IO] さらに、それによって作成されたオブジェクトは永久に失われます.

このウイルスによって暗号化されたファイルを復元したい場合, ステップで別のファイル回復方法を試すことをお勧めします 「2. によって暗号化されたファイルを復元する [RELOCK001@TUTA.IO]」 下. 彼らはそうではないかもしれません 100% 効果的, しかし、暗号化されたファイルのほとんどを回復するのに役立つかもしれません.

- ステップ 1

- ステップ 2

- ステップ 3

- ステップ 4

- ステップ 5

ステップ 1: スキャンする [RELOCK001@TUTA.IO] SpyHunterマルウェア対策ツールを使用

ランサムウェアの自動除去 - ビデオガイド

ステップ 2: アンインストール [RELOCK001@TUTA.IO] および Windows からの関連するマルウェア

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

ステップ 3: レジストリをクリーンアップします, によって作成された [RELOCK001@TUTA.IO] コンピューター上.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, によって作成された [RELOCK001@TUTA.IO] そこの. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

始める前に "ステップ 4", お願いします 通常モードで起動します, 現在セーフモードになっている場合.

これにより、インストールと SpyHunterを使用する 5 正常に.

ステップ 4: PCをセーフモードで起動して、分離して削除します [RELOCK001@TUTA.IO]

ステップ 5: によって暗号化されたファイルを復元してみてください [RELOCK001@TUTA.IO].

方法 1: Emsisoft の STOP Decrypter を使用する.

このランサムウェアのすべての亜種を無料で復号化できるわけではありません, しかし、研究者が使用する復号化機能を追加しました。これは、最終的に復号化されるバリアントで更新されることがよくあります。. 以下の手順を使用して、ファイルを復号化してみてください, しかし、それらが機能しない場合, 残念ながら、ランサムウェアウイルスの亜種は復号化できません.

以下の手順に従って、Emsisoft復号化ツールを使用し、ファイルを無料で復号化します. あなたはできる ここにリンクされているEmsisoft復号化ツールをダウンロードします 次に、以下の手順に従います:

1 右クリック 解読機でクリックします 管理者として実行 以下に示すように:

2. ライセンス条項に同意する:

3. クリック "フォルダーを追加" 次に、下に示すように、ファイルを復号化するフォルダを追加します:

4. クリック "復号化" ファイルがデコードされるのを待ちます.

ノート: 復号化機能の功績は、このウイルスで突破口を開いたEmsisoftの研究者に与えられます.

方法 2: データ復元ソフトウェアを使用する

ランサムウェア感染と [RELOCK001@TUTA.IO] 復号化が非常に難しい暗号化アルゴリズムを使用してファイルを暗号化することを目指します. これが、直接復号化を回避してファイルの復元を試みるのに役立つ可能性のあるデータ回復方法を提案した理由です。. この方法はそうではないかもしれないことに注意してください 100% 効果的ですが、さまざまな状況で少しまたは大いに役立つ場合もあります.

リンクと上部のウェブサイトメニューをクリックするだけです, 選ぶ データ復旧 - データ回復ウィザード WindowsまたはMacの場合 (OSによって異なります), 次に、ツールをダウンロードして実行します.

[RELOCK001@TUTA.IO]-よくある質問

とは [RELOCK001@TUTA.IO] ランサムウェア?

[RELOCK001@TUTA.IO] は ランサムウェア 感染 - コンピュータにサイレントに侵入し、コンピュータ自体へのアクセスをブロックするか、ファイルを暗号化する悪意のあるソフトウェア.

多くのランサムウェア ウイルスは、高度な暗号化アルゴリズムを使用してファイルにアクセスできないようにします. ランサムウェア感染の目的は、ファイルへのアクセスを取り戻すために身代金の支払いを要求することです。.

何をしますか [RELOCK001@TUTA.IO] Ransomware Do?

ランサムウェアは一般的に、 悪意のあるソフトウェア それは設計されたものです コンピュータまたはファイルへのアクセスをブロックするには 身代金が支払われるまで.

ランサムウェアウイルスも、 システムにダメージを与える, データの破損とファイルの削除, その結果、重要なファイルが永久に失われます.

どうやって [RELOCK001@TUTA.IO] 感染する?

いくつかの方法で。[RELOCK001@TUTA.IO] ランサムウェアは送信されることによってコンピュータに感染します フィッシングメール経由, ウイルスの付着を含む. この添付ファイルは通常、重要なドキュメントとしてマスクされています, お気に入り 請求書, 銀行の書類や航空券でも ユーザーにとって非常に説得力があるように見えます.

Another way you may become a victim of [RELOCK001@TUTA.IO] is if you 偽のインストーラーをダウンロードする, 評判の低い Web サイトからのクラックまたはパッチ またはウイルスリンクをクリックした場合. 多くのユーザーが、トレントをダウンロードしてランサムウェアに感染したと報告しています.

開け方 .[RELOCK001@TUTA.IO] ファイル?

君は can't 復号化ツールなしで. この時点で, the .[RELOCK001@TUTA.IO] ファイルは 暗号化. 特定のアルゴリズムの特定の復号化キーを使用して復号化した後でのみ開くことができます。.

復号化ツールが機能しない場合の対処方法?

パニックになるな, と ファイルをバックアップする. 復号化機能が復号化されなかった場合 .[RELOCK001@TUTA.IO] ファイルが正常に, その後、絶望しないでください, このウイルスはまだ新しいので.

復元できますか ".[RELOCK001@TUTA.IO]" ファイル?

はい, 時々ファイルを復元することができます. いくつか提案しました ファイルの回復方法 復元したい場合はうまくいく可能性があります .[RELOCK001@TUTA.IO] ファイル.

これらの方法は決してありません 100% ファイルを取り戻すことができることを保証します. しかし、バックアップがある場合, 成功の可能性ははるかに高い.

How To Get Rid of [RELOCK001@TUTA.IO] ウイルス?

このランサムウェア感染を除去するための最も安全な方法と最も効率的な方法は、 プロのマルウェア対策プログラム.

スキャンして検索します [RELOCK001@TUTA.IO] ランサムウェアを削除してから、重要なファイルに追加の損害を与えることなく削除します .[RELOCK001@TUTA.IO] ファイル.

ランサムウェアを当局に報告できますか?

コンピュータがランサムウェアに感染した場合, あなたはそれを地元の警察署に報告することができます. これは、世界中の当局がコンピュータに感染したウイルスの背後にいる加害者を追跡および特定するのに役立ちます.

下, 政府のウェブサイトのリストを用意しました, あなたが被害者である場合に備えて報告を提出できる場所 サイバー犯罪:

サイバーセキュリティ当局, 世界中のさまざまな地域でランサムウェア攻撃レポートを処理する責任があります:

ドイツ - Offizielles Portal der deutschen Polizei

アメリカ - IC3インターネット犯罪苦情センター

イギリス - アクション詐欺警察

フランス - Ministèredel'Intérieur

イタリア - ポリジアディスタト

スペイン - PolicíaNacional

オランダ - ポリティ

ポーランド - Policja

ポルトガル - PolíciaJudiciária

ギリシャ - サイバー犯罪ユニット (ギリシャ警察)

インド - ムンバイ警察 - サイバー犯罪捜査セル

オーストラリア - オーストラリアのハイテク犯罪センター

レポートは異なる時間枠で応答される場合があります, 地方自治体によって異なります.

ランサムウェアによるファイルの暗号化を阻止できますか?

はい, ランサムウェアを防ぐことができます. これを行う最善の方法は、コンピュータ システムが最新のセキュリティ パッチで更新されていることを確認することです。, 評判の良いマルウェア対策プログラムを使用する とファイアウォール, 重要なファイルを頻繁にバックアップする, をクリックしないでください 悪意のあるリンク または不明なファイルのダウンロード.

できる [RELOCK001@TUTA.IO] Ransomware Steal Your Data?

はい, ほとんどの場合、ランサムウェア あなたの情報を盗みます. It is a form of malware that steals data from a user's computer, それを暗号化します, そしてそれを解読するために身代金を要求します.

多くの場合, the マルウェアの作成者 または攻撃者がデータを削除すると脅迫するか、 オンラインで公開する 身代金が支払われない限り.

ランサムウェアは WiFi に感染する可能性がある?

はい, ランサムウェアは WiFi ネットワークに感染する可能性があります, 悪意のあるアクターがそれを使用してネットワークの制御を取得できるため, 機密データを盗む, ユーザーをロックアウトする. ランサムウェア攻撃が成功した場合, サービスやデータの損失につながる可能性があります, 場合によっては, 経済的損失.

ランサムウェアに支払うべきか?

いいえ, ランサムウェア恐喝者に支払うべきではありません. それらに支払うことは犯罪者を助長するだけであり、ファイルまたはデータが復元されることを保証するものではありません. より良いアプローチは、重要なデータの安全なバックアップを取り、そもそもセキュリティに注意を払うことです.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, ハッカーがまだあなたのコンピュータにアクセスしている可能性があります, データ, またはファイルであり、それらを公開または削除すると脅迫し続ける可能性があります, あるいはサイバー犯罪に利用することさえあります. ある場合には, 彼らは追加の身代金の支払いを要求し続けるかもしれません.

ランサムウェア攻撃は検出できるか?

はい, ランサムウェアを検出可能. マルウェア対策ソフトウェアおよびその他の高度なセキュリティ ツール ランサムウェアを検出し、ユーザーに警告することができます マシン上に存在する場合.

ランサムウェアを確実に検出して防止できるように、最新のセキュリティ対策を常に最新の状態に保ち、セキュリティ ソフトウェアを最新の状態に保つことが重要です。.

ランサムウェア犯罪者は捕まりますか?

はい, ランサムウェア犯罪者は捕まります. 法執行機関, FBIなど, インターポールなどは、米国およびその他の国でランサムウェア犯罪者の追跡と訴追に成功している. ランサムウェアの脅威が増加し続ける中, 執行活動もそうです.

関して [RELOCK001@TUTA.IO] リサーチ

SensorsTechForum.comで公開するコンテンツ, これ [RELOCK001@TUTA.IO] ハウツー取り外しガイドが含まれています, 広範な研究の結果です, 特定のマルウェアを削除し、暗号化されたファイルを復元するためのハードワークと私たちのチームの献身.

このランサムウェアの調査はどのように行ったのですか??

私たちの研究は、独立した調査に基づいています. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そしてそのようなものとして, 最新のマルウェアとランサムウェアの定義に関する最新情報を毎日受け取ります.

さらに, の背後にある研究 [RELOCK001@TUTA.IO] ランサムウェアの脅威は VirusTotal そしてその NoMoreRansomプロジェクト.

ランサムウェアの脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

以来、ランサムウェアとマルウェアの無料の削除手順を提供することに専念しているサイトとして 2014, SensorsTechForumの推奨事項は 信頼できる情報源にのみ注意を払う.

信頼できる情報源を認識する方法:

- 常に確認してください "私たちに関しては" ウェブページ.

- コンテンツ作成者のプロフィール.

- 偽の名前やプロフィールではなく、実際の人がサイトの背後にいることを確認してください.

- Facebookを確認する, LinkedInとTwitterの個人プロファイル.