注意してください! アマゾンフィッシング詐欺は無敵の価格で犠牲者を誘惑します

アマゾンは再びスマートフィッシング詐欺で詐欺師の標的にされました. CrooksはAmazonの購入者をターゲットにしており、独立した販売者アカウントを設定するか、信頼できる既存のアカウントを乗っ取っています。. これが行われると, 詐欺師はで高価なアイテムを提供します…

アマゾンは再びスマートフィッシング詐欺で詐欺師の標的にされました. CrooksはAmazonの購入者をターゲットにしており、独立した販売者アカウントを設定するか、信頼できる既存のアカウントを乗っ取っています。. これが行われると, 詐欺師はで高価なアイテムを提供します…

身代金を支払うことは、ランサムウェアの作者にのみ燃料を供給します. 多くの報告がこの主張が真実であることを証明しましたが、それでも 2017 ロサンゼルスバレーカレッジによって支払われる大きな身代金から始まります. 大学のコンピュータネットワークが打撃を受けた, 結果として…

企業はランサムウェア攻撃の主な標的になっています. ラドウェアの報告によると, 49% の企業がランサムウェア操作の犠牲者であることを確認しました 2016. 他の 47% パーセントは身代金がの主な動機であると報告しました…

MicrosoftはMicrosoftEdgeを最も安全なブラウザとして宣伝してきましたが、これは本当に真実です? CVE-2016-7200とCVE-2016-7201は、EdgeのChakraJavaScriptエンジンに見られる2つの脆弱性です。. それらは昨年11月に報告され、Microsoftによって修正されました. 1…

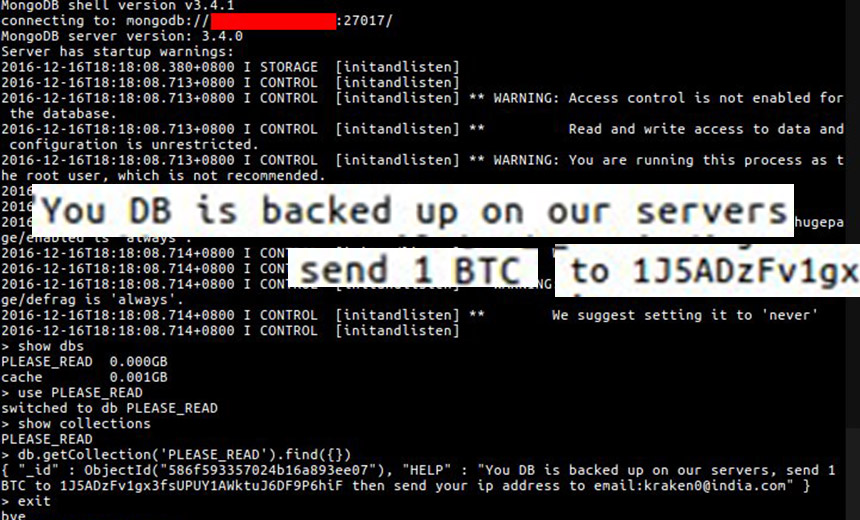

誤って構成されたMongoDBデータベースが最新のターゲットであるため、ランサムウェアの被害者. MongoDBに対する攻撃の成功は1日以内に2倍になりました, 研究者は言う. MongoDBを実行しているサーバーは、12月に最初にターゲットにされました 2016, しかし、悪意のある試みの規模は…

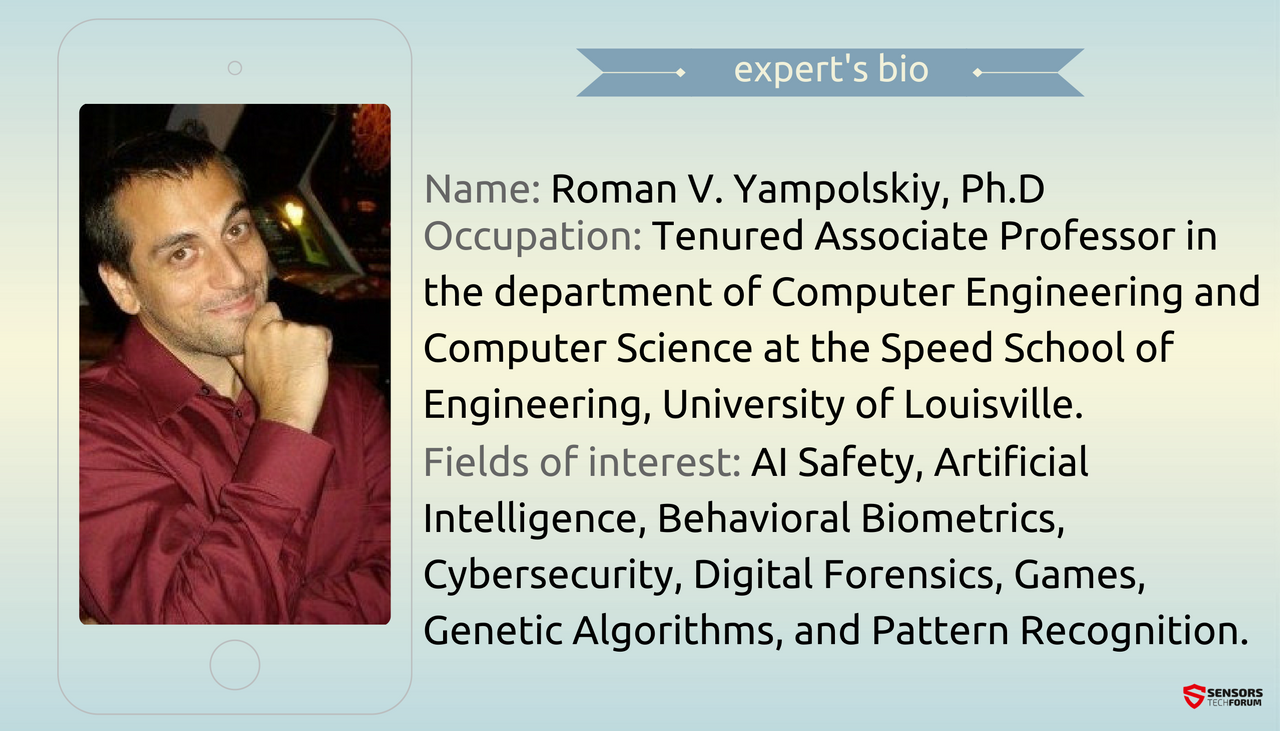

博士. ローマン・ヤンポルスキーは、彼のキャリアを人工知能の研究に捧げてきました, 特にAIの安全性. AIの分野で科学者になるには、主題についての哲学的な理解も必要です。, と博士. Yampolskiyは探索することを恐れていません. 彼の…

最近、KillDiskマルウェアがデータを暗号化できるようになったと書きました. 新たに発見されたマルウェアの亜種は、解読と引き換えにお金を要求するランサムウェアのように機能する可能性があります. A Linux variant of KillDisk was discovered by ESET researchers.…

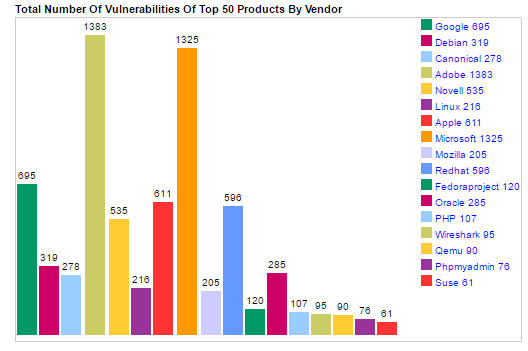

CVEDetailsがトップの詳細リストをリリースしました 50 主に脆弱性の影響を受ける製品とベンダー 2016. 製品に関して, コンパイルはGoogleのAndroidが主導しています, 合計を報告しています 523 脆弱性. でも,…

EdgeLocker暗号ウイルスは最近セキュリティ研究者によって発見されました, 被害者のファイルの暗号化, 各ファイルに.edgel拡張子を追加し、要求する 0.1 復号化キーのビットコイン. RSAアルゴリズムによる暗号化プロセスが完了したら, EdgeLocker displays a…

トレンドマイクロの研究者は、Cerberを実行しているスパムキャンペーンの急増を観察しました, Petya, とロッキーランサムウェア. 3つの暗号ウイルスはドイツのユーザーを悩ませています, しかし、悪意のあるオペレーターの影響は国境を越えています. Another ransomware operation that has been…

サンダウンエクスプロイトキットは、昨年9月のアクティブなマルバタイジングキャンペーンで検出されました. 当時, エクスプロイトキットはCryLockerランサムウェアを配信していました, RIGEKと一緒に. 不運にも, security researchers at TrendMicro have discovered that Sundown has been recently updated meaning…

KillDiskマルウェアがデータを暗号化できるようになりました. 新たに発見されたマルウェアの亜種はランサムウェアのように機能し、復号化と引き換えにお金を要求します. KillDiskランサムウェアが産業用制御システムへの攻撃で発見されました, and now researchers are worried…

'MicrosoftOfficeアクティベーションウィザード’ トロイの木馬の侵入に起因するテクニカルサポート詐欺です, ユーザーに電話をかけるように促します 1 888 935 6918, フリーダイヤルとされる番号. Researchers say that the scam comes from the family of Trojan.Tech-Support-Scam…

アリスは、トレンドマイクロの研究者によって発見された最新のATMマルウェアファミリの名前です。. Alice ATM malware is a bit different than other ATM malware pieces – it is not controlled via the numeric pad of…

BadEncript .briptファイルウイルスは、感染と暗号化活動の成功を示唆する、開発中のさらに別のランサムウェアです。. BadEncriptは、被害者のファイルに.bript拡張子を追加します. 身代金メモはMore.htmlと呼ばれます. 今のところ, BadEncriptは英語圏の国を対象としています. The…

ランサムウェアキャンペーンの影響を考慮する, ファイル暗号化の脅威の将来に関心を持つことは当然のことです. すでにあるよりも悪化する可能性はありますか? 簡単な答えはイエスです, できる, そしてそれは. スコットミルズ, CTO…

PClock4ウイルス, PClockSysGopランサムウェアとも呼ばれます, PClockランサムウェアファミリーの最新版です. PClockランサムウェアウイルスはかなり前から存在しています. Previous infection campaigns were using the XOR algorithm to encrypt the user’s data.…

Facebookのバグは、セキュリティ研究者でありバグハンターであるTommyDeVossによって発見されました。 $5,000. この欠陥により、彼はソーシャルメディアの任意のユーザーのプライベートメールアドレスを表示することができました. さらに, the hack made it…

アメリカに行く予定はありますか? ビザを申請する必要がありますか? もしあなたがそうするなら, 国土安全保障省からアカウントに関する情報を求められる場合があることに注意してください。. どうやら, 収集する…

Linux / Rakosは、現在緩んでいるLinuxマルウェアの最新の形式の名前です。. このマルウェアは、SSHスキャンを介して被害者を検索するように設計されています. コードはGo言語で書かれています. The binary is most likely compressed…