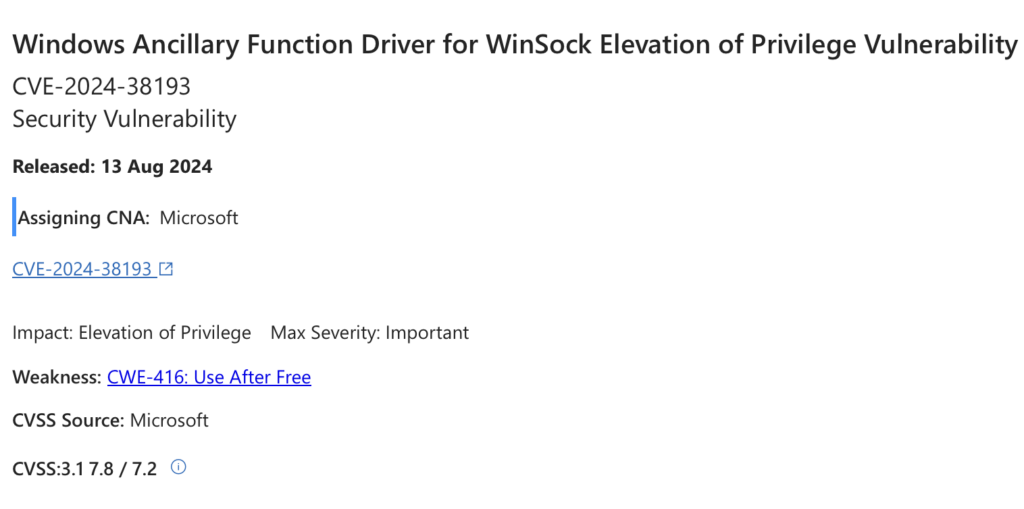

Microsoft Windowsの新たに修正されたセキュリティ脆弱性が、 ラザログループ, 北朝鮮と関係のある悪名高い国家支援ハッカー集団. 欠陥, として識別 CVE-2024-38193 CVSSスコアで評価されています 7.8, Windows補助機能ドライバーの権限昇格バグです (AFD.sys) WinSock用.

CVE-2024-38193 の説明

Microsoft Windows の新たに修正されたセキュリティ脆弱性が Lazarus Group によって積極的に悪用されている, 北朝鮮と関係のある悪名高い国家支援ハッカー集団. 欠陥, CVE-2024-38193として識別され、CVSSスコアは 7.8, Windows補助機能ドライバーの権限昇格バグです (AFD.sys) WinSock用.

この重大な脆弱性により、攻撃者はシステムレベルの権限を取得できる。, 侵害されたシステムの機密領域への不正アクセスを提供する. マイクロソフトは月例パッチ火曜日アップデートの一環としてこの欠陥に対処した。, セキュリティリスクを軽減するためにシステムを定期的に更新することの重要性を強調する.

Gen Digitalの研究者, ルイジーノ・カマストラとミラネクを含む, 欠陥を発見し報告した功績が認められている. ジェンデジタル, ノートンなどの人気セキュリティブランドを所有していることで知られる, アバスト, Avira, AVG, レピュテーションディフェンダー, と CCleaner, この脆弱性は 6月にはすでに悪用されていた 2024. この脆弱性により、攻撃者は標準的なセキュリティ対策を回避し、通常はユーザーと管理者の両方がアクセスできない制限されたシステムコンポーネントにアクセスできるようになりました。.

この脆弱性を悪用した攻撃は、FudModuleと呼ばれるルートキットの展開で注目された。, 検出を回避するように設計されている. 攻撃の技術的な詳細は不明だが, この悪用方法は以前の脆弱性と似ている, CVE-2024-21338, マイクロソフトは2月にパッチを当てた 2024. その脆弱性, AppLocker ドライバーにおける Windows カーネル権限昇格の欠陥 (APPID.sys の), だった ラザラスグループが活用 FudModuleルートキットをインストールする.

これらの攻撃は、典型的な「脆弱なドライバーの持ち込み」の範囲を超えているため、重要である。 (BYOVD) 戦術. 攻撃者が導入したドライバーを使用するのではなく, Lazarus Groupは、Windowsホストにすでに存在する既存のドライバーの欠陥を悪用した。. この方法は、セキュリティプロトコルをバイパスする効率的な方法を提供します。, セキュリティソリューションがこれらの侵入を検出し、防止することがより困難になる。.

これらの攻撃に関するさらなる調査では、 FudModule ルートキット 通常はリモートアクセストロイの木馬を介して配信されます (ねずみ) と呼ばれる カオリンRAT. アバストの以前の調査によると, LazarusグループはFudModuleを選択的に使用しています, 不必要な露出を避けるために特定の条件下でのみ展開する.

ラザルスグループは重大な脆弱性を狙い続けている, 組織や個人が警戒を怠らず、セキュリティパッチを速やかに適用することが依然として重要である。.

この重大な脆弱性により、攻撃者はシステムレベルの権限を取得できる。, 侵害されたシステムの機密領域への不正アクセスを提供する. マイクロソフトは月例パッチ火曜日アップデートの一環としてこの欠陥に対処した。, セキュリティリスクを軽減するためにシステムを定期的に更新することの重要性を強調する.

Gen Digitalの研究者, ルイジーノ・カマストラとミラネクを含む, 欠陥を発見し報告した功績が認められている. ジェンデジタル, ノートンなどの人気セキュリティブランドを所有していることで知られる, アバスト, Avira, AVG, レピュテーションディフェンダー, およびCCleaner, この脆弱性は6月にはすでに悪用されていたと指摘した。 2024. この脆弱性により、攻撃者は標準的なセキュリティ対策を回避し、通常はユーザーと管理者の両方がアクセスできない制限されたシステムコンポーネントにアクセスできるようになりました。.

CVE-2024-21338 ベースの攻撃

この脆弱性を悪用した攻撃は、FudModuleと呼ばれるルートキットの展開で注目された。, 検出を回避するように設計されている. 攻撃の技術的な詳細は不明だが, この悪用方法は以前の脆弱性と似ている, CVE-2024-21338, マイクロソフトは2月にパッチを当てた 2024. その脆弱性, Windowsカーネルの権限昇格の欠陥 AppLockerドライバー (APPID.sys の), ラザラスグループもこれを利用してFudModuleルートキットをインストールした。.

これらの攻撃は、典型的な「脆弱なドライバーの持ち込み」の範囲を超えているため、重要である。 (BYOVD) 戦術. 攻撃者が導入したドライバーを使用するのではなく, Lazarus Groupは、Windowsホストにすでに存在する既存のドライバーの欠陥を悪用した。. この方法は、セキュリティプロトコルをバイパスする効率的な方法を提供します。, セキュリティソリューションがこれらの侵入を検出し、防止することがより困難になる。.

これらの攻撃をさらに調査したところ、FudModuleルートキットは通常、リモートアクセストロイの木馬を介して配信されることが判明しました。 (ねずみ) カオリンRATと呼ばれる. アバストの以前の調査によると, LazarusグループはFudModuleを選択的に使用しています, 不必要な露出を避けるために特定の条件下でのみ展開する.

ラザルスグループは重大な脆弱性を狙い続けている, 組織や個人が警戒を怠らず、セキュリティパッチを速やかに適用することが依然として重要である。.