Dont_Worryウイルスは、新たに発見されたランサムウェアです, AMBAマルウェアファミリーの一部. 感染を取り除き、影響を受けたデータを復元する方法については、詳細な削除ガイドをお読みください.

脅威の概要

| 名前 | 心配するな |

| タイプ | ランサムウェア |

| 簡単な説明 | Dont_Worryウイルスは、AMBAマルウェアファミリーに由来するランサムウェア株であり、感染したユーザーに対してさまざまなコンポーネントを起動するようにカスタマイズできます。. |

| 症状 | 被害者は、システム全体のパフォーマンスが低いという影響を受ける可能性があり、機密データがマルウェアエンジンによって暗号化されていることに気付くでしょう。. |

| 配布方法 | スパムメール, ファイル共有ネットワーク, エクスプロイトキット |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

Dont_Worryウイルス–感染拡大

Dont_Worryウイルスは、攻撃キャンペーンの範囲と目的のターゲットに応じて、さまざまな方法で配布できます。. 通常、最も便利な方法は、最初に1つの方法で集中し、次にサポートとして機能する2次攻撃を開始することです。. 菌株が十分に進んでいる場合は、複数の方法で同時に発射することができます.

この特定の脅威の背後にあるハッカーはカスタマイズできます スパムメッセージ 受信者をウイルスコードに感染させる. これは挿入することによって行われます ハイパーリンク ホストされているマルウェアインスタンスにリダイレクトします. 他の一般的な方法は、直接挿入することです ウイルスファイルを添付する メッセージに. ハッカーは使用します ソーシャルエンジニアリングの戦術 有名なサイトやサービスから合法的なテキストやグラフィックを取得することで被害者を強制します.

同様の方法で、ハッカーはDont_Worryウイルスをペイロードキャリアに埋め込む他の2つの関連戦略を利用できます。. 最初の方法は、ウイルスコードをに挿入することです ドキュメント. それらは異なるタイプである可能性があります (リッチテキストドキュメント, スプレッドシートまたはプレゼンテーション) 通知プロンプトを生成します. 組み込みのスクリプトを有効にするようにユーザーに求めます (マクロ), これが行われると、マルウェアエンジンはリモートホストからマルウェアを自動的にダウンロードし、ターゲットシステムに実行します. 別の戦術は、コードをに挿入することです ソフトウェアインストーラー. ハッカーは、エンドユーザーがよく使用する人気のあるソフトウェアを選択する傾向があります: システムユーティリティ, 創造性アプリケーション、さらにはゲーム.

これらのハッカーが作成したファイルは、通常、さまざまな偽造品に配布されます ポータルをダウンロード 有名な有名なサービスのように見えるように作られています. さまざまな方法でDont_Worryウイルスへのリンクを統合することが可能です Webスクリプト バナーなど, リダイレクトとポップアップ.

Dont_worryウイルスサンプルはに統合することができます ブラウザハイジャッカー. これらは、より優れた機能とさまざまな機能のアドオンを約束するマルウェアブラウザプラグインです。. 偽の説明を使用する, 開発者の資格情報とユーザーレビューは、両方とも公式リポジトリにあります。 (GoogleChrome用のChromeウェブストアなど) およびサードパーティのサイト. インストール後、最も一般的な影響は、被害者がハッカーが管理するサイトにリダイレクトされ、デフォルト設定が変更されることです。 (検索エンジン, ホームページと新しいタブページ). このような脅威は通常、最も人気のあるWebブラウザに対して行われます。: Mozilla Firefox, グーグルクローム, マイクロソフトエッジ, インターネットエクスプローラ, SafariとOpera.

Dont_Worryウイルス–技術データ

Dont_worryウイルスは、AMBAランサムウェアファミリーに属する新たに発見された株です。. 簡単に変更および更新できるコードに基づいてカスタマイズされたバージョンのようです. これは、その背後にいるハッカーが (個人のハッカーまたは犯罪集団) 個々の攻撃ごとに個別のバージョンを作成できます.

感染症は、 情報収集 侵害されたマシンからさまざまな種類のデータを収集するようにプログラムできるモジュール. 通常、2つの異なるタイプに分類されます:

- 個人データ —マルウェアエンジンは、被害者のユーザーに関連する文字列を収集するようにプログラムされています. これには彼らの名前が含まれます, 住所, 位置, 興味, パスワードとアカウントの資格情報.

- 匿名データ —ウイルスは、ハードウェアコンポーネントとインストールされたソフトウェアに関するデータも収集できます。.

収集された情報は、別の起動に使用できます ステルス保護 コンポーネント. ウイルスの実行を妨げる可能性のあるアプリケーションをバイパスするために使用されます. これにはウイルス対策ツールが含まれます, サンドボックスおよびデバッグ環境と仮想マシンホスト.

システムをさらに変更すると、コンピューター犯罪者が危険な変更を引き起こす可能性があります—レジストリの変更, オペレーティングシステムの構成と起動オプション. 重大度によっては、アプリケーションの実行時の問題から全体的なパフォーマンスへの影響に至るまでの問題が発生する可能性があります. Dont_Worryウイルスは、ブートリカバリメニューに入る可能性を排除する可能性があります. マルウェアが次のことを達成した場合、このような動作が予想されます。 永続的な実行状態.

高度な設定により、ウイルスはハッカーが制御するサーバーとのネットワーク接続を確立できます. それは両方に使用されます 収集されたデータを取得する, としても 追加の脅威を展開する. 場合によっては、この接続を使用して、次のような方法で侵入先のマシンをリモート制御できます。 トロイの木馬 インスタンス.

Dont_Worryウイルス—暗号化プロセス

Dont_worryウイルスコンポーネントが完了すると、組み込みのランサムウェアモジュールがロードされます. 攻撃キャンペーンに応じて修正できるターゲットファイルタイプ拡張子の事前定義されたリストを使用します. キャプチャされたサンプルは、次のデータに対して作用することが判明しています:

.$$$, .[0-9]+, .〜ini, .〜klt, .1CD, .1cd2, .1cl, .1ey, .1TXT, .2, .2CD, .6t[0-9]*, .6tr, .7z, .7ジップ, .8t0, .8tr,

.9tr, .a2u, .a3d, .aad, .abd, .accdb, .adb, .adi, .afd, .ai, .als, .アンプ, .amr, .ans, .apc, .apk, .apx, .アーク,

.アーチ, .arh, .arj, .atc, .atg, .エイバ, .avhd, .avhdx, .awr, .axx, .bac[0-9]*, .バックアップ, .焼く, .bck, .bco, .bcp,

.bde, .bdf, .bdf, .bf, .bf3, .bg, .bip, .bkc, .bkf, .bkp, .bks, .blb, .blf, .blk, .bln, .bls, .bls, .bmp, .箱,

.bpl, .bpn, .btr, .燃えた, .bz, .bz2, .車, .cbf, .cbm, .cbu, .cdb, .cdr, .cdx, .cer, .cf, .cfl, .cfu, .cia, .cmt,

.cnc, .cpr, .cr2, .クリプト, .criptfiles, .クリプト, .csv, .ctl, .ctlg, .cuc, .cui, .cuix, .習慣, .dafile, .データ,

.db, .db[0-9]*, .dbf, .dbk, .dbs, .dbt, .dbx, .dcf, .dcl, .dcm, .dct, .dcu, .dd, .ddf, .ddt, .dfb, .dff, .dfp, .dgdat,

.dic, .差分, .dis, .djvu, .dmp, .doc, .docx, .ドット, .dpr, .dproj, .drs, .dsus, .dt, .dtz, .ごみ, .dwg, .dz, .電気ショック療法, .edb, .efd,

.efm, .eif, .妖精, .eml, .enc, .enz, .epf, .eps, .erf, .ert, .esbak, .esl, .eso, .etw, .書き出す, .fbf, .fbk, .fdb, .fdb[0-9]*,

.fi, .フィル, .fkc, .fld, .flx, .フォブ, .fpf, .fpt, .frf, .frm, .frp, .frw, .frx, .fxp, .gbk, .英ポンド, .gd, .gdb, .gdoc, .gfd, .gfo,

.gfr, .ゴー, .幽霊, .ghs, .gif, .gopaymeb, .gpd, .花崗岩, .grd, .gsheet, .gsn, .gz, .gzip, .hbi, .hbk, .hdf, .彼の, .ハイブ, .htm,

.html, .ib, .idf, .idx, .ifm, .ifo, .ifs, .ima, .img, .imgc, .imh, .イム, .indd, .情報, .ipa, .ips, .irsf, .irsi, .irss, .iso,

.isz, .iv2i, .jbc, .jpeg, .jpg, .jrs, .kdc, .樽, .鍵, .klt, .kmn, .kpm, .kwm, .laccdb, .過去, .lay6, .lbl, .ldb, .ldf, .ldif,

.ldw, .lg, .lgd, .lgf, .lgp, .lic, .lis, .lky, .lnk, .ローカル, .ロック, .lrv, .lsp, .lst, .lvd, .lzh, .m2v, .マック, .マック, .地図, .最大, .mb,

.mbox, .mcx, .md, .md5, .mdb, .mde, .mdf, .mdmp, .mdt, .mdw, .mdx, .meb, .mft, .mig, .mkd, .mnc, .mnr, .mns, .モッド, .mov, .msf, .mtl,

.mxl, .mxlz, .mxlz, .myd, .myi, .n[0-9]*, .ナグ, .nbi, .nbk, .nbr, .nc, .nd[0-9]*, .ndf, .ndt, .nef, .新着, .nif, .nrg, .nsf, .ntx, .nvram,

.obf, .ods, .odt, .ogd, .わかった, .オック, .年, .1, .onetoc2, .オラ, .オード, .ost, .アウト, .ovf, .oxps, .p12, .パック, .パック, .pas, .paycrypt @ gmail_com, .pbd,

.pbf, .pck, .pdf, .PDT, .pf, .pfi, .pfl, .pfm, .pfx, .pgd, .pgp, .php, .pka, .pkg, .pkr, .疫病17, .予定, .plb, .pln, .plo, .午後, .pml, .png, .pnl, .ppd,

.ppsx, .ppt, .pptx, .prb, .prg, .prk, .プロフィール, .prv, .ps1, .psd, .psl, .PST, .pwd, .pwm, .px, .py, .q1c, .qib, .qrp, .qst, .rar, .rbf, .rcf, .rdf, .レック,

.担当者, .repx, .req, .res, .rez, .rgt, .rk6, .rn, .rpb, .rpt, .最初, .rsu, .rtf, .rvs, .嚢, .sacx, .保存, .保存しました, .sbin, .sbk, .sbp, .scn, .sct, .scx, .sdb, .sdf,

.sdl, .sel, .sem, .sfpe, .sfpz, .sgn, .shd, .shdb, .shdl, .高等学校, .skr, .sln, .smf, .smfx, .sna, .snp, .すすり泣き, .sobx, .spr, .sql,

.sqlite, .平方メートル, .sqx, .srx, .ssd, .ssf, .ssp, .sst, .st[0-9]*, .stm, .止まる, .str, .sv2i, .svc, .svp, .タブ, .タール, .tbb, .tbc, .tbh, .tbi, .tbk, .tbl, .tbn, .tdb, .tgz,

.thm, .ティブ, .tid, .tmf, .tmp, .tmp0, .tnx, .tpl, .tps, .trc, .トレック, .trn, .tst, .twd, .TXT, .ua_, .udb, .unf, .upd, .utf, .v2i, .v8i, .ボールト, .vbe, .vbk, .vbm, .vbx,

.vct, .vcx, .vdb, .vdi, .ver, .vhd, .vhdx, .vib, .viprof, .vlx, .vmcx, .vmdk, .vmem, .vmp, .vmpl, .vmrs, .vmsd, .vmsn, .vmss, .vmx, .vmxf, .vpc, .vrd, .vrfs, .vsd, .vsv,

.vswp, .vvr, .vvv, .財布, .戦争, .wav, .wbcat, .wbverify, .wid, .泳ぐ, .wnw, .wrk, .wsb, .xch, .xg0, .xls, .xlsb, .xlsm, .xlsx, .xml, .xsc, .xsd, .xstk, .xtbl, .xxx, .xz,

.yg0, .ytbl, .ジップ, .zrb, .zsp, .zup.БРОНЬ

以下のデータで構成される除外リストも含まれています:

.aes, .ani, .avi, .タクシー, .cpl, .cur, .データ, .デスクテーマパック, .diagcab, .diagpkg, .dll, .dmp, .docm, .drv, .EXE,

.hlp, .icl, .ico, .アイコン, .mp3, .mp4, .msp, .msstyles, .ムイ, .ocx, .rtp, .settingscontent-ms, .sys, .テーマパック

被害者のファイルは、次のパターンを使用して暗号化されます: “email_ransom-random_ID{16}”

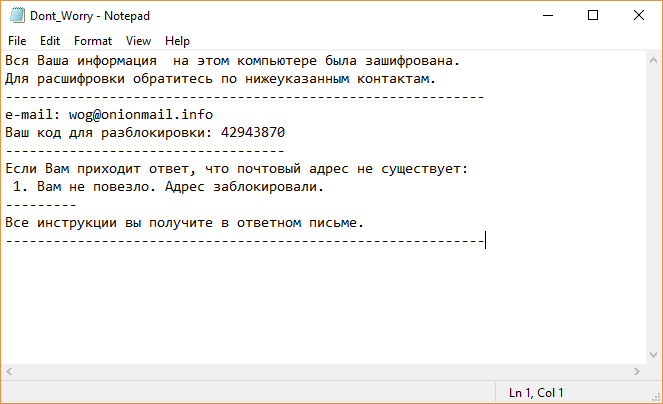

ランサムウェアのメモは、というテキストファイルに書き込まれます Dont_Worry.txt これは次のようになります:

ВсяВашаинформациянаэтомкомпьютеребылазашифрована.

Длярасшифровкиобратитесьпонижеуказаннымконтактам.

————————————————————

Eメール: wog@onionmail.info

Вашкоддляразблокировки: 42943870

———————————–

ЕслиВамприходитответ, чтопочтовыйадреснесуществует:

1. Вамнеповезло. Адресзаблокировали.

———

手紙の手紙は、手紙の手紙です。.

————————————————————

それの英語版は以下を読みます:

:

このコンピューター上のすべての情報は暗号化されています.

復号化するには、以下の連絡先を参照してください.

————————————————————

Eメール: wog@onionmail.info

ロックを解除するためのコード: 42943870

———————————–

郵送先住所が存在しないという回答を受け取った場合:

1. あなたは不運です. アドレスがブロックされました.

———

あなたは返信レターですべての指示を受け取ります.

————————————————————

そのような例として、被害者データには次のいずれかを含めることができます:

- Document001.xml.wog@onionmail.info-11baxe9127490064

- Document002.xml.wog@onionmail.info-02cdas3848249010

- Document003.xml.wog@onionmail.info-09eraa2349294190

Dont_Worryウイルスを削除し、ファイルを復元します

コンピュータが危険にさらされ、に感染している場合 心配するな ランサムウェアウイルス, 改ざんする前に、ウイルスを削除した経験が必要です。. ランサムウェアがネットワーク上でさらに拡散し、より多くのファイルを暗号化する前に、ランサムウェアを迅速に駆除する必要があります. 推奨されるアクションは、以下に記載されているステップバイステップの手順に従って、ランサムウェアを完全に削除することです。.

- ステップ 1

- ステップ 2

- ステップ 3

- ステップ 4

- ステップ 5

ステップ 1: SpyHunterAnti-MalwareToolを使用してDont_Worryをスキャンします

ランサムウェアの自動除去 - ビデオガイド

ステップ 2: Uninstall Dont_Worry and related malware from Windows

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

ステップ 3: レジストリをクリーンアップします, コンピューター上でDont_Worryによって作成されました.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, Dont_Worryによって作成されました. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

始める前に "ステップ 4", お願いします 通常モードで起動します, 現在セーフモードになっている場合.

これにより、インストールと SpyHunterを使用する 5 正常に.

ステップ 4: PCをセーフモードで起動して、Dont_Worryを分離して削除します

ステップ 5: Dont_Worryによって暗号化されたファイルを復元してみてください.

方法 1: Emsisoft の STOP Decrypter を使用する.

このランサムウェアのすべての亜種を無料で復号化できるわけではありません, しかし、研究者が使用する復号化機能を追加しました。これは、最終的に復号化されるバリアントで更新されることがよくあります。. 以下の手順を使用して、ファイルを復号化してみてください, しかし、それらが機能しない場合, 残念ながら、ランサムウェアウイルスの亜種は復号化できません.

以下の手順に従って、Emsisoft復号化ツールを使用し、ファイルを無料で復号化します. あなたはできる ここにリンクされているEmsisoft復号化ツールをダウンロードします 次に、以下の手順に従います:

1 右クリック 解読機でクリックします 管理者として実行 以下に示すように:

2. ライセンス条項に同意する:

3. クリック "フォルダーを追加" 次に、下に示すように、ファイルを復号化するフォルダを追加します:

4. クリック "復号化" ファイルがデコードされるのを待ちます.

ノート: 復号化機能の功績は、このウイルスで突破口を開いたEmsisoftの研究者に与えられます.

方法 2: データ復元ソフトウェアを使用する

ランサムウェア感染とDont_Worryは、復号化が非常に難しい暗号化アルゴリズムを使用してファイルを暗号化することを目的としています. これが、直接復号化を回避してファイルの復元を試みるのに役立つ可能性のあるデータ回復方法を提案した理由です。. この方法はそうではないかもしれないことに注意してください 100% 効果的ですが、さまざまな状況で少しまたは大いに役立つ場合もあります.

リンクと上部のウェブサイトメニューをクリックするだけです, 選ぶ データ復旧 - データ回復ウィザード WindowsまたはMacの場合 (OSによって異なります), 次に、ツールをダウンロードして実行します.

Dont_Worry-FAQ

What is Dont_Worry Ransomware?

Dont_Worryは ランサムウェア 感染 - コンピュータにサイレントに侵入し、コンピュータ自体へのアクセスをブロックするか、ファイルを暗号化する悪意のあるソフトウェア.

多くのランサムウェア ウイルスは、高度な暗号化アルゴリズムを使用してファイルにアクセスできないようにします. ランサムウェア感染の目的は、ファイルへのアクセスを取り戻すために身代金の支払いを要求することです。.

What Does Dont_Worry Ransomware Do?

ランサムウェアは一般的に、 悪意のあるソフトウェア それは設計されたものです コンピュータまたはファイルへのアクセスをブロックするには 身代金が支払われるまで.

ランサムウェアウイルスも、 システムにダメージを与える, データの破損とファイルの削除, その結果、重要なファイルが永久に失われます.

How Does Dont_Worry Infect?

いくつかの方法で。Dont_Worryランサムウェアは送信されることでコンピュータに感染します フィッシングメール経由, ウイルスの付着を含む. この添付ファイルは通常、重要なドキュメントとしてマスクされています, お気に入り 請求書, 銀行の書類や航空券でも ユーザーにとって非常に説得力があるように見えます.

Another way you may become a victim of Dont_Worry is if you 偽のインストーラーをダウンロードする, 評判の低い Web サイトからのクラックまたはパッチ またはウイルスリンクをクリックした場合. 多くのユーザーが、トレントをダウンロードしてランサムウェアに感染したと報告しています.

How to Open .Dont_Worry files?

君は can't 復号化ツールなしで. この時点で, the .心配するな ファイルは 暗号化. 特定のアルゴリズムの特定の復号化キーを使用して復号化した後でのみ開くことができます。.

復号化ツールが機能しない場合の対処方法?

パニックになるな, と ファイルをバックアップする. 復号化機能が復号化されなかった場合 .心配するな ファイルが正常に, その後、絶望しないでください, このウイルスはまだ新しいので.

復元できますか ".心配するな" ファイル?

はい, 時々ファイルを復元することができます. いくつか提案しました ファイルの回復方法 復元したい場合はうまくいく可能性があります .心配するな ファイル.

これらの方法は決してありません 100% ファイルを取り戻すことができることを保証します. しかし、バックアップがある場合, 成功の可能性ははるかに高い.

How To Get Rid of Dont_Worry Virus?

このランサムウェア感染を除去するための最も安全な方法と最も効率的な方法は、 プロのマルウェア対策プログラム.

Dont_Worryランサムウェアをスキャンして特定し、重要な.Dont_Worryファイルに追加の害を及ぼすことなく削除します。.

ランサムウェアを当局に報告できますか?

コンピュータがランサムウェアに感染した場合, あなたはそれを地元の警察署に報告することができます. これは、世界中の当局がコンピュータに感染したウイルスの背後にいる加害者を追跡および特定するのに役立ちます.

下, 政府のウェブサイトのリストを用意しました, あなたが被害者である場合に備えて報告を提出できる場所 サイバー犯罪:

サイバーセキュリティ当局, 世界中のさまざまな地域でランサムウェア攻撃レポートを処理する責任があります:

ドイツ - Offizielles Portal der deutschen Polizei

アメリカ - IC3インターネット犯罪苦情センター

イギリス - アクション詐欺警察

フランス - Ministèredel'Intérieur

イタリア - ポリジアディスタト

スペイン - PolicíaNacional

オランダ - ポリティ

ポーランド - Policja

ポルトガル - PolíciaJudiciária

ギリシャ - サイバー犯罪ユニット (ギリシャ警察)

インド - ムンバイ警察 - サイバー犯罪捜査セル

オーストラリア - オーストラリアのハイテク犯罪センター

レポートは異なる時間枠で応答される場合があります, 地方自治体によって異なります.

ランサムウェアによるファイルの暗号化を阻止できますか?

はい, ランサムウェアを防ぐことができます. これを行う最善の方法は、コンピュータ システムが最新のセキュリティ パッチで更新されていることを確認することです。, 評判の良いマルウェア対策プログラムを使用する とファイアウォール, 重要なファイルを頻繁にバックアップする, をクリックしないでください 悪意のあるリンク または不明なファイルのダウンロード.

Can Dont_Worry Ransomware Steal Your Data?

はい, ほとんどの場合、ランサムウェア あなたの情報を盗みます. It is a form of malware that steals data from a user's computer, それを暗号化します, そしてそれを解読するために身代金を要求します.

多くの場合, the マルウェアの作成者 または攻撃者がデータを削除すると脅迫するか、 オンラインで公開する 身代金が支払われない限り.

ランサムウェアは WiFi に感染する可能性がある?

はい, ランサムウェアは WiFi ネットワークに感染する可能性があります, 悪意のあるアクターがそれを使用してネットワークの制御を取得できるため, 機密データを盗む, ユーザーをロックアウトする. ランサムウェア攻撃が成功した場合, サービスやデータの損失につながる可能性があります, 場合によっては, 経済的損失.

ランサムウェアに支払うべきか?

いいえ, ランサムウェア恐喝者に支払うべきではありません. それらに支払うことは犯罪者を助長するだけであり、ファイルまたはデータが復元されることを保証するものではありません. より良いアプローチは、重要なデータの安全なバックアップを取り、そもそもセキュリティに注意を払うことです.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, ハッカーがまだあなたのコンピュータにアクセスしている可能性があります, データ, またはファイルであり、それらを公開または削除すると脅迫し続ける可能性があります, あるいはサイバー犯罪に利用することさえあります. ある場合には, 彼らは追加の身代金の支払いを要求し続けるかもしれません.

ランサムウェア攻撃は検出できるか?

はい, ランサムウェアを検出可能. マルウェア対策ソフトウェアおよびその他の高度なセキュリティ ツール ランサムウェアを検出し、ユーザーに警告することができます マシン上に存在する場合.

ランサムウェアを確実に検出して防止できるように、最新のセキュリティ対策を常に最新の状態に保ち、セキュリティ ソフトウェアを最新の状態に保つことが重要です。.

ランサムウェア犯罪者は捕まりますか?

はい, ランサムウェア犯罪者は捕まります. 法執行機関, FBIなど, インターポールなどは、米国およびその他の国でランサムウェア犯罪者の追跡と訴追に成功している. ランサムウェアの脅威が増加し続ける中, 執行活動もそうです.

Dont_WorryResearchについて

SensorsTechForum.comで公開するコンテンツ, このDont_Worryハウツー除去ガイドが含まれています, 広範な研究の結果です, 特定のマルウェアを削除し、暗号化されたファイルを復元するためのハードワークと私たちのチームの献身.

このランサムウェアの調査はどのように行ったのですか??

私たちの研究は、独立した調査に基づいています. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そしてそのようなものとして, 最新のマルウェアとランサムウェアの定義に関する最新情報を毎日受け取ります.

さらに, Dont_Worryランサムウェアの脅威の背後にある研究は VirusTotal そしてその NoMoreRansomプロジェクト.

ランサムウェアの脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

以来、ランサムウェアとマルウェアの無料の削除手順を提供することに専念しているサイトとして 2014, SensorsTechForumの推奨事項は 信頼できる情報源にのみ注意を払う.

信頼できる情報源を認識する方法:

- 常に確認してください "私たちに関しては" ウェブページ.

- コンテンツ作成者のプロフィール.

- 偽の名前やプロフィールではなく、実際の人がサイトの背後にいることを確認してください.

- Facebookを確認する, LinkedInとTwitterの個人プロファイル.