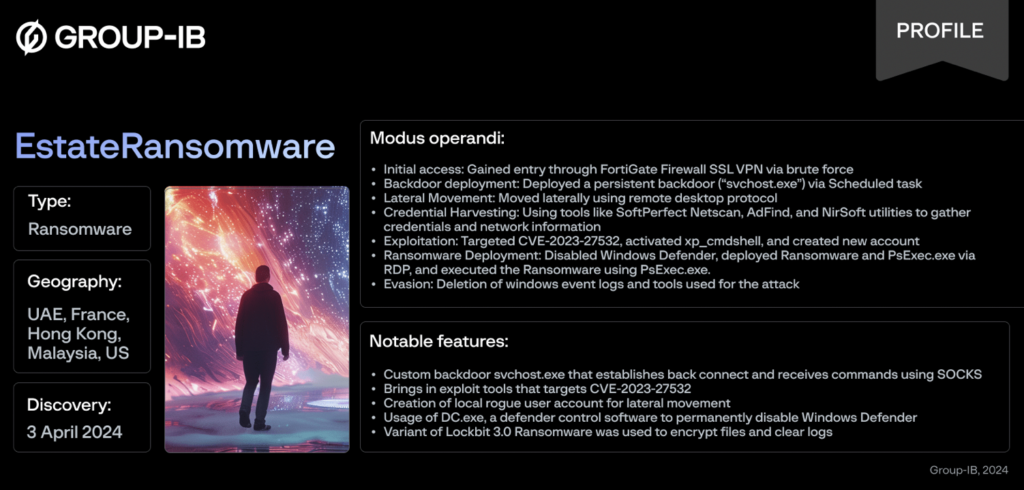

CVE-2023-27532, Veeam Backupに重大な欠陥が発見される & レプリケーションソフトウェア, 組織を不正アクセスのリスクにさらし、データ保護戦略における最新の警戒が極めて重要であることを示しています。. 新しい ランサムウェア プレーヤー, エステートランサムウェアと呼ばれる, 最近、大規模な攻撃でこの脆弱性が悪用された。.

CVE-2023-27532: Veeam バックアップの脆弱性を詳しく調査

の核心は 最近のセキュリティに関する議論 Group-IB研究者によるCVE-2023-27532, Veeam Backup に重大な脆弱性が発見されました & レプリケーションソフトウェア. この欠陥は、データ保護戦略に重大な影響を及ぼすため、サイバーセキュリティコミュニティの注目を集めています。. CVE-2023-27532は、システムへの不正アクセスを可能にするセキュリティの抜け穴である。, バックアップソリューションとしてVeeamに依存している企業にとって重大なリスクとなる. 3月にVeeamによって特定され、その後パッチが当てられた 2023, この脆弱性により、潜在的な悪用からシステムを保護するために、ユーザーは直ちに行動を起こす必要がある。.

なぜこれがあなたにとって問題なのか? データバックアップシステムの侵害は、金銭的損失だけでなく、評判に大きな打撃を与える可能性があります。. リリースされたパッチ Veeam この脆弱性に対処する, しかし、まだ更新されていないシステムではリスクは大きい。. このような脆弱性について常に情報を入手し、迅速に行動することが、貴重なデータのセキュリティを確保する上で不可欠です。.

CVE-2023-27532とは何か、なぜ気にする必要があるのか?

CVE-2023-27532は、Veeam Backup内の重要な機能の認証不足の欠陥を反映しています。 & レプリケーションソフトウェア. この脆弱性, CVSSスコアで評価 7.5, 攻撃者がシステム上で不正なアクションを実行できる可能性がある高い重大度レベルを示します。. この脆弱性の本質は、その悪用可能性にある。. 攻撃者はこの欠陥を利用してバックアップシステムに自由にアクセスできる。, 操作を可能にする, 消去, または悪意のある目的に応じてデータのバックアップを暗号化する.

賭け金は大きい, バックアップの保護は強力なデータ復旧戦略において極めて重要であるため, 特にランサムウェア攻撃を受けて. バックアップが侵害された場合, 重要なデータを迅速かつ効率的に復元する能力が大幅に低下する, 事業運営の停止の可能性. したがって, この脆弱性を認識し、軽減することは、高度なサイバー脅威からデジタルインフラを保護することを目指す組織にとって最優先事項であるべきである。.

EstateRansomware が CVE-2023-27532 などの脆弱性を悪用する方法

EstateRansomwareグループの出現は、世界中の組織にとって新たなレベルの脅威を浮き彫りにしました。, 特に 脆弱性を悪用することで CVE-2023-27532など. このランサムウェアグループはサイバー攻撃に対して洗練されたアプローチをとっている, この特定の脆弱性を利用してシステムに侵入し、侵害する.

彼らの方法は、保護されていない、またはパッチが適用されていないVeeam Backupを特定することから始まります。 & レプリケーションサーバー. 脆弱なシステムが特定されると, 攻撃者はCVE-2023-27532を悪用するために特殊なツールを展開する, その後システムにアクセス. 最初の足場が確立され, EstateRansomwareは認証情報とネットワーク情報を収集します, ネットワークを横方向に移動して、追加のターゲットを特定し、攻撃する.

彼らの活動の最終段階は、ネットワーク全体にランサムウェアのペイロードを展開することである。, 侵害されたアカウントを利用する. 防御機構を無効にすることで, 攻撃者はランサムウェアが妨害されずに実行できることを保証する, 重要なファイルやデータの暗号化につながる. このステップは攻撃者を固めるために非常に重要である。’ 身代金を要求するための手段, 重要なデータへのアクセスを永久に失う恐れがある.

このような高度な脅威からシステムを保護するには、サイバーセキュリティに対する積極的なアプローチが必要です。. 定期的にソフトウェアを更新して最新のパッチを組み込むことは基本的なステップです. 保護を強化するために, SpyHunterのような強力なセキュリティソリューションは、追加の防御層を提供できると考える. SpyHunterはマルウェアを検出して削除するように設計されています, ランサムウェアを含む, 現在および新たな脅威に対するリアルタイムの保護を提供する. CVE-2023-27532のような脆弱性が悪用されるシナリオでは, 高度なセキュリティソリューションを導入することで、迅速な復旧と重大な業務中断の違いが生じる可能性があります。.

Veeam バックアップ ソフトウェアに対する EstateRansomware の影響

EstateRansomwareが企業に侵入したことで、Veeam Backupを使用してバックアップされたデータの安全性について大きな懸念が生じています。 & レプリケーションソフトウェア. CVE-2023-27532の脆弱性を悪用することで, 攻撃者はデータ保護の拠点とされる場所を突破することに成功した, ランサムウェア攻撃によるデータ損失に対する最後の防衛線としてのバックアップソリューションへの信頼を損なう. 実際の影響には、潜在的なデータ損失だけでなく、バックアップデータが以前考えられていたほど安全ではない可能性があることに企業が気付くことへの心理的影響も含まれます。. これにより、バックアップシステムのセキュリティと既知の脆弱性に対するパッチ適用の緊急性が改めて注目されるようになった。.

EstateRansomware攻撃の影響

EstateRansomware攻撃の影響は理論上の脆弱性を超えている, 事業運営に具体的な混乱をもたらす. この特定のランサムウェアの影響を受ける企業は、重要なデータが暗号化されるだけでなく、データが抽出され、身代金を要求される可能性にも直面します。. このような攻撃の影響は多面的である, 運用停止時間を含む, 身代金の支払いや復旧作業による経済的損失, 評判の失墜. 混乱は顧客関係にも悪影響を及ぼす可能性がある, サービス提供が停止したり、重大な障害が発生する可能性があるため. さらに, 機密データの漏洩はプライバシーの懸念を引き起こし、法的罰則につながる可能性がある。, 特にGDPRやHIPAAなどの規制で保護されている個人データに関する違反の場合.

EstateRansomware からデータを保護する

デジタルセキュリティが重要となる時代, Veeam Backupソフトウェアの脆弱性を悪用するEstateRansomwareの出現により、多くの組織が脆弱な状態に陥っています。. このような高度な脅威からデータを保護するには、積極的かつ情報に基づいたアプローチが必要です。. 脅威の性質を理解し、断固たる行動をとることで, ランサムウェア攻撃の被害に遭うリスクを大幅に軽減できます.

Veeam バックアップ インストールを安全にするための即時の手順

Veeam BackupにおけるCVE-2023-27532脆弱性の発見 & レプリケーションソフトウェアは多くの人にとって警鐘となった. インストールを安全にするためにすぐに実行できる手順は次のとおりです。:

- パッチとアップデート: Veeamバックアップを確実に & レプリケーションソフトウェアが最新バージョンに更新されました, 既知の脆弱性に対するパッチが含まれるため, CVE-2023-27532を含む.

- 安全な構成: バックアップとレプリケーションの設定を確認し、安全に構成されていることを確認します。. アクセス権を必要な人員とサービスのみに制限する.

- パスワードの実践: パスワードを定期的に変更し、強力で一意のパスワードにしてください。. 複雑なパスワードを生成して保存するには、パスワードマネージャーの使用を検討してください。.

- ネットワークセグメンテーション: バックアップシステムをネットワークの残りの部分から分離する. これにより、ネットワークが侵害された場合にランサムウェアの拡散を防ぐことができます。.

- 不審な活動を監視する: バックアップ環境内での不正アクセスや異常なアクティビティを検出するための監視ツールを実装する.

ランサムウェア攻撃を防ぐための長期戦略

EstateRansomwareのようなランサムウェアに対する防御は一度きりの作業ではなく、継続的なプロセスです。. このような脅威に対する組織の回復力を高めるための長期戦略をご紹介します。:

- 定期的なバックアップ: 定期的に維持する, ネットワークから分離されたすべての重要なデータの暗号化されたバックアップ. データの整合性と回復性を確保するために定期的にバックアップをテストする.

- 教育とトレーニング: スタッフ向けに定期的にセキュリティ意識向上トレーニングを実施する. 最新のフィッシング攻撃の手口について教育し、組織内でセキュリティ文化を奨励します。.

- インシデント対応計画: ランサムウェア感染に対処する手順を含むインシデント対応計画を策定し、維持する. 変化する脅威の状況に合わせて計画を定期的に見直し、更新する.

- 高度な脅威保護: ランサムウェアがデータを暗号化する前に、その攻撃を識別してブロックする動作ベースの検出機能を備えた高度な脅威保護ソリューションに投資してください。.

- セキュリティソフトウェアを活用する: マルウェアや脅威に対する包括的な保護, SpyHunterのような評判の良いセキュリティソリューションの使用を検討してください. SpyHunterはマルウェアの検出と除去を専門としています, システムにさらなるセキュリティ層を提供する.

ランサムウェアの脅威に対処するには、テクノロジーを組み合わせた多層的なアプローチが必要です, プロセス, と人々. これらの短期的および長期的な戦略を採用することで, EstateRansomwareやその他の高度なサイバー脅威に対する防御を強化できます.

SpyHunterがランサムウェアからデータを保護する方法

EstateRansomwareのようなランサムウェア攻撃は組織に損害を与える可能性がある, 重要なデータを暗号化し、解放のために身代金を要求する. SpyHunterは要塞として立っている, ランサムウェアからデータを保護するために多層的な保護を提供します:

- リアルタイム監視: SpyHunterは継続的にシステムの脅威を監視します, ランサムウェアがデータをロックする前に、即座に検出して削除します。.

- マルウェアの削除: ランサムウェアを排除するための高度な除去機能を備えています, スパイウェア, トロイの木馬, その他のマルウェアを効果的に.

- 定期的な更新: ソフトウェアを最新の状態に保つことで、最新のマルウェアの脅威から保護されます。, 新しいランサムウェアの亜種を含む.

- ユーザーフレンドリーなインターフェース: SpyHunterはあらゆる技術レベルのユーザー向けに設計されています, デジタル環境の管理とセキュリティの確保が容易になります.

- カスタマイズされた修正: 複雑なマルウェア感染の場合, SpyHunterは、固有の問題に直接対処するためのカスタマイズされた修正を提供します.

サイバーセキュリティのニーズにSpyHunterを頼ることは、安心への投資を意味します, 進化するランサムウェアの脅威からデータが保護されていることを知る.

CVE-2023-27532 に対する最適な保護のための SpyHunter の設定

SpyHunterの効果を最大限に高めるには, 特にCVE-2023-27532のような脆弱性を悪用する高度な脅威に対して, これらの簡単な手順に従ってください:

- SpyHunterをインストールします: 正規のソフトウェアを入手するために、公式サイトからSpyHunterをダウンロードしてインストールしてください。.

- システム全体のスキャンを実行する: インストール時, システム全体のスキャンを実行して、既存の脅威を検出して削除します。, ランサムウェアの痕跡を含む.

- リアルタイム保護を有効にする: リアルタイム保護を有効にして、システムを常に監視し、悪意のあるアクティビティを検出してランサムウェア感染を防ぎます。.

- SpyHunterを最新の状態に保つ: SpyHunterを定期的に更新して最新のマルウェア定義を取得し、新しい脅威に対する保護を確保します。.

- セキュリティ設定を確認する: SpyHunterのセキュリティ設定をニーズに合わせて調整し、カスタマイズされた保護を実現します。.

SpyHunterを正しく設定することで, CVE-2023-27532やその他の脆弱性を悪用したランサムウェア攻撃に対する防御を強化します, データの安全性を確保し、業務が中断されないようにします.

結論: EstateRansomwareに対する防御を強化する

EstateRansomwareの巧妙な戦術に直面する, 時代遅れの保護やパッチ未適用のソフトウェアに頼っていると、組織が壊滅的な攻撃に対して脆弱になることは明らかです。. サイバー防御を強化するには、セキュリティに対する積極的かつ階層的なアプローチが必要です。. ランサムウェアの脅威からネットワークと機密データを保護するための重要な手順は次のとおりです。:

- システムを定期的に更新し、パッチを適用する: すべてのソフトウェア, 特にVeeam Backupのような重要なインフラストラクチャコンポーネント & レプリケーション, 最新のパッチが適用されている. この行動, 一見単純だが, 搾取のリスクを大幅に減らすことができる.

- ネットワークセキュリティ制御の強化: 強力なファイアウォールルールを実装し、ネットワークをセグメント化して潜在的な侵害を阻止します。. ネットワーク内での横方向の移動を制限することで、ランサムウェアの拡散を防ぐことができます。.

- 高度な脅威検出ツールを導入する: リアルタイム監視と脅威検出機能を備えたツールを活用する. これには、侵入の兆候となる異常なネットワーク動作を識別できるセキュリティソリューションの導入が含まれます。.

- 定期的なセキュリティトレーニングを実施する: 最新のフィッシング手口について従業員を教育し、安全なオンライン習慣を奨励する. ヒューマンエラーはセキュリティの最大の弱点となることが多い; したがって, 意識を高めることは不可欠である.

- 多要素認証を導入する (MFA): すべてのアクセスポイントにMFAを実装する, 特にリモートアクセス用, 不正アクセスを阻止できる追加のセキュリティ層を追加する.

- 重要なデータを頻繁にバックアップする: 重要なデータを定期的にバックアップして暗号化する. バックアップがオフサイトまたは安全なクラウド環境に保存されていることを確認する, ランサムウェアが回復能力を侵害することを困難にする.

- 対応計画を策定する: 特定手順をまとめたインシデント対応計画を用意しておく, 含む, 根絶する, サイバー攻撃からの回復. これにより、迅速かつ組織的な対応が保証されます, 被害を最小限に抑える.

結論は, EstateRansomwareや類似のランサムウェアによる脅威は依然として高いままである。, サイバーセキュリティに対する包括的かつ積極的なアプローチを採用することで、これらのリスクを大幅に軽減することができます。. 情報を入手することで, 定期的にシステムを更新する, 高度なセキュリティ対策を採用, サイバー意識の文化を育む, 組織は、常に進化する脅威から貴重な資産を守ることができる、回復力のある防御を構築できます。.