ハッカーは、悪意のあるMagnitude Exploit Kitを利用して、韓国のターゲットに新しいMagniberランサムウェアを配布しています。. 以前は、このキットは影響の大きいマルウェアを配信するために使用されていました, つまり、世界規模でのCerberランサムウェア株の大部分.

7月中旬, 2018 there were reports indicating that マグニバー 事業を拡大し、より多くの機能を備えています, 含む:

- さまざまな豊富な難読化手法の使用

- ペイロードバイナリは, 韓国以外の標的と感染

- より洗練された洗練された悪意のあるコードの使用

- C2Cサーバーに依存しなくなりました, 暗号化用のハードコードされたキーもありません

マルウェア研究者によると, 上記の変更に加えて, MagnitudeExploitKitもその「手口」を変更しました. 有名なCerberランサムウェアを世界中にプッシュする代わりに, EKは現在、主に マグニバー.

それだけではありません, 新しいMagniberバージョンは、4月以降InternetExplorerのゼロデイ脆弱性を使用しているため. ランサムウェアの脅威の新しいバージョンは、 “.dyaaghemy” ファイル拡張子.

の 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. このツールは、影響を受けるデータの一部を復号化するために使用される可能性があり、 このサイト.

最新のハッカー攻撃で明らかになったMagniberランサムウェア

ハッカーキャンペーンの開始は、犯罪者が新たに考案されたマルウェアをMagnitudeエクスプロイトキットにロードしたときに始まりました。. これは、Cerberランサムウェア株の大部分を配信するために以前に使用されたものと同じメカニズムです。. セキュリティの専門家がこれが次の大きな感染になることを恐れる理由の1つ. そのソースコードがハッカーの地下フォーラムでリリースまたは販売されているか、ハッカーの集団によって共有されている場合、それは最新の武器に非常によく変わる可能性があります.

セキュリティレポートによると、これまでに捕獲された菌株は単なる最初のリリースにすぎません. 進行中の攻撃中に成功したことが判明した場合、脅威の更新バージョンが表示される可能性があります. 攻撃が非常に恐れられている理由の1つは、このエクスプロイトキットが9月下旬に長期間非アクティブになったためです。. オンラインに戻ったとき、ペイロードは新しいMagniberランサムウェアで変更されました.

マグニバーランサムウェアが韓国を相手に

Magnitude Exploit Kitの重要な特徴の1つは、韓国からの使用に感染するために特別に作成されているという事実です。. アナリストは、現時点では メールメッセージ 推奨されるペイロード配信メカニズムです.

エクスプロイトキットは、被害者に自動化された方法で送信されるいくつかのテンプレートメッセージでカスタマイズされています. いつものように、ソーシャルエンジニアリングのトリックを使用して感染率を高めることができます. 構成に応じて、電子メールはさまざまな形式で送信される場合があります. 最も人気のある例には、次のものがあります。:

- 添付ファイル ‒ Magniberランサムウェアは、アーカイブ形式または実行可能ファイルのいずれかの添付ファイルとしてメッセージに直接挿入できます。.

- ハイパーリンクの挿入 ‒マルウェアの背後にいる犯罪者はさまざまな詐欺を利用できます, 恐喝の戦術と、本文のコンテンツにあるリンクを介してユーザーにウイルスをダウンロードさせるためのさまざまなソーシャルエンジニアリングのトリック.

- アーカイブ ‒多くの場合、このような脅威は、他のソフトウェアも含むアーカイブにパッケージ化できます。. Magniberランサムウェアは、重要なドキュメントを含むふりをしたパッケージに含まれています。, アプリケーション, ユーティリティなど.

- 感染したインストーラー ‒電子メールメッセージを使用して、Magniberランサムウェアコード自体を含めることができる変更されたソフトウェアインストーラーを配布できます.

- ドキュメント内のスクリプト ‒ユーザーが関心を持つ可能性のあるさまざまなドキュメント (リッチテキストドキュメント, スプレッドシートまたはプレゼンテーション) マルウェアスクリプトを含めることができます (マクロ) これは、ユーザーが実行すると、リモートサーバーからMagniberランサムウェアをダウンロードし、被害者のコンピューターで実行します。.

別の特定された感染源には、ハッカーが管理するサイトで見つかった詐欺的な広告が含まれます. 彼らはしばしば合法的な製品やサービスのように見えるように作られています. それらへのリンクは、広告ネットワークを介して配置されます, 検索エンジン、さらにはソーシャルネットワーク上の偽のアカウント.

脅威を配信する別のオプションは、 ブラウザハイジャッカー. これらは、感染したWebアプリケーションの設定を変更しようとする危険なブラウザ拡張機能です。. ハッカーは人気のあるブラウザのためにそれらを作る傾向があります: Mozilla Firefox, サファリ, インターネットエクスプローラ, オペラ, MicrosoftEdgeとGoogleChrome. 感染が完了すると、ハッカーが管理するサイトを指すように重要な設定が再構成されます. その他の場合、Magniberランサムウェアはハッカーシーケンスの一部として配信されます. また、次のようなアプリケーションから機密データを取得することもできます。: クッキー, ブラウザのキャッシュ, 環境設定, 歴史, ブックマーク, フォームデータ, パスワードとアカウントの資格情報.

専門家は、犯罪者がCVE-2016-0189アドバイザリによって追跡された脆弱性を悪用しようとしていることを発見しました, DisdainやSundownなどのキットでも使用されています:

Microsoft JScript 5.8 およびVBScript 5.7 と 5.8 エンジン, InternetExplorerで使用される 9 終えた 11 およびその他の製品, リモートの攻撃者が任意のコードを実行したり、サービス拒否を引き起こしたりできるようにする (メモリの破損) 細工されたウェブサイト経由, 別名 “スクリプトエンジンのメモリ破損の脆弱性,” CVE-2016-0187とは異なる脆弱性.

Magniberランサムウェアが大規模なマルウェアファミリーと競合する新たな脅威であると多くの人に恐れられている理由の1つは、その複雑な感染モジュールです。. 最初の配信時に、ウイルスエンジンは自動的にローカルコンピュータのスキャンを開始し、韓国の被害者にのみ危険なコンポーネントを配信するための組み込みの指示と比較される重要な値をチェックします.

これは、コンピューターの外部IPの場所を確認し、それをジオロケーションデータベースと比較することによって行われます。, ユーザーが設定した地域設定, 特定の文字列などを検索する. セキュリティ研究者によると、セキュリティチェックの複雑なレベルはこの特定の株にとって注目に値します. 自動キルスイッチがエンジンに配置されています, Magniberランサムウェアが韓国以外のシステムで実行された場合、マルウェアは最初のチェックが完了した後に自動的に自分自身を削除します.

Magniberランサムウェア機能

Magniberランサムウェアが侵入先のマシンに感染すると、多数の攻撃シーケンスをプログラムできます。. 構成に応じて、マシン上でアクティブ化できるさまざまなモジュールを備えている場合があります. 例としては次のものがあります:

- トロイの木馬モジュール ‒このようなモジュールを使用すると、犯罪者は被害者のマシンをスパイしたり、いつでも制御を引き継いだりすることができます。.

- データの盗難 ‒暗号化フェーズの前に、ハッカーは機密ファイルを盗み、その内容を使用してさまざまな犯罪を実行することを選択できます。. 例には、個人情報の盗難が含まれます, 財務書類の乱用など.

- 追加のマルウェア配信 ‒ Magniberランサムウェアは、侵入先のコンピュータに追加のウイルスを配信するためにも使用できます。.

初期感染は、ウイルスファイルが一時フォルダにコピーされることから始まります。一時フォルダは初期構成に従って変更できます。. この後、マルウェアファイルはランダムな名前に変更され、コンピューターの起動時に自動起動するように設定されます.

Magniberランサムウェアで注目に値する感染プロセスのいくつかの重要な特性があります. それらの1つは、マルウェアがその制御下に置かれている他のプロセスを生成できるという事実です。. 子プロセスと対話し、それらにデータを挿入できます. これが危険であると見なされる理由の1つは、そのようなアプリケーションを使用して他のアプリケーションを混乱させたり、被害者から情報を抽出しようとしたりする可能性があるという事実です。. ケースシナリオは、Webブラウザウィンドウの起動です. ユーザーは、コマンドを発行したと思い、通常どおりに使用する場合があります。. 彼らが機密データを入力した場合, マルウェアによって即座に記録され、オペレーターに送信されます.

侵害されたマシンの詳細な分析が行われており、両方のハードウェアコンポーネントが含まれています, ソフトウェア構成とユーザー設定. ネットワークの可用性と利用可能なインターフェイスは、 “ping” 指図, 地域の設定だけでなく (システムロケール設定, キーボードレイアウトとマシンのタイムゾーン).

識別されたMagniberランサムウェア株は、独自にシェルコマンドを実行することもできます. このオプションをトロイの木馬モジュールと組み合わせると、ハッカーは被害者のコンピューターをほぼ無制限に使用できるようになります。. 分析されたサンプルには、いくつかのステルス保護およびデバッグ防止機能が組み込まれています。. それらは、研究者が特定の条件でウイルス株の分析を行うことを妨げます.

Magniberランサムウェア感染の結果

Magniberランサムウェアの最終目標は、一般的なランサムウェア戦術を使用してユーザーを脅迫することです。. 機密性の高いユーザーファイルは強力な暗号で暗号化されています. 他の同様の株と同様に、ターゲットファイルタイプ拡張子の組み込みリストが使用されます. これは、犯罪者が意図された被害者に応じて被害者のファイルをカスタマイズできるようにするため、広く使用されている戦術です。. セキュリティ研究者は、捕獲された菌株の1つのバンドルリストを抽出することができました. 以下の拡張機能を対象としました:

docx xls xlsx ppt pptx pst ost msg em vsd vsdx csv rtf 123 wks wk1 pdf dwg

onetoc2 snt docb docm dot dotm dotx xlsm xlsb xlw xlt xlm xlc xltx xltm pptm

pot pps ppsm ppsx ppam potx potm edb hwp 602 sxi sti sldx sldm vdi vmx gpg

aes raw cgm nef psd ai svg djvu sh class jar java rb asp php jsp brd sch dch

dip vb vbs ps1 js asm pas cpp cs suo sln ldf mdf ibd myi myd frm odb dbf db

mdb accdb sq sqlitedb sqlite3 asc lay6 lay mm sxm otg odg uop std sxd otp

odp wb2 slk dif stc sxc ots ods 3dm max 3ds uot stw sxw ott odt pem p12 csr

crt key pfx der 1cd cd arw jpe eq adp odm dbc frx db2 dbs pds pdt dt cf cfu

mx epf kdbx erf vrp grs geo st pff mft efd rib ma lwo lws m3d mb obj x3d c4d

fbx dgn 4db 4d 4mp abs adn a3d aft ahd alf ask awdb azz bdb bib bnd bok btr

cdb ckp clkw cma crd dad daf db3 dbk dbt dbv dbx dcb dct dcx dd df1 dmo dnc

dp1 dqy dsk dsn dta dtsx dx eco ecx emd fcd fic fid fi fm5 fo fp3 fp4 fp5

fp7 fpt fzb fzv gdb gwi hdb his ib idc ihx itdb itw jtx kdb lgc maq mdn mdt

mrg mud mwb s3m ndf ns2 ns3 ns4 nsf nv2 nyf oce oqy ora orx owc owg oyx p96

p97 pan pdb pdm phm pnz pth pwa qpx qry qvd rctd rdb rpd rsd sbf sdb sdf spq

sqb stp str tcx tdt te tmd trm udb usr v12 vdb vpd wdb wmdb xdb xld xlgc zdb

zdc cdr cdr3 abw act aim ans apt ase aty awp awt aww bad bbs bdp bdr bean

bna boc btd cnm crw cyi dca dgs diz dne docz dsv dvi dx eio eit emlx epp err

etf etx euc faq fb2 fb fcf fdf fdr fds fdt fdx fdxt fes fft flr fodt gtp frt

fwdn fxc gdoc gio gpn gsd gthr gv hbk hht hs htc hz idx ii ipf jis joe jp1 jrtf

kes klg knt kon kwd lbt lis lit lnt lp2 lrc lst ltr ltx lue luf lwp lyt lyx man

map mbox me mel min mnt mwp nfo njx now nzb ocr odo of oft ort p7s pfs pjt prt

psw pu pvj pvm pwi pwr qd rad rft ris rng rpt rst rt rtd rtx run rzk rzn saf

sam scc scm sct scw sdm sdoc sdw sgm sig sla sls smf sms ssa sty sub sxg tab

tdf tex text thp tlb tm tmv tmx tpc tvj u3d u3i unx uof upd utf8 utxt vct vnt

vw wbk wcf wgz wn wp wp4 wp5 wp6 wp7 wpa wpd wp wps wpt wpw

wri wsc wsd wsh wtx

xd xlf xps xwp xy3 xyp xyw ybk ym zabw zw abm afx agif agp aic albm apd apm

apng aps apx art asw bay bm2 bmx brk brn brt bss bti c4 ca cals can cd5 cdc

cdg cimg cin cit colz cpc cpd cpg cps cpx cr2 ct dc2 dcr dds dgt dib djv dm3

dmi vue dpx wire drz dt2 dtw dv ecw eip exr fa fax fpos fpx g3 gcdp gfb gfie

ggr gih gim spr scad gpd gro grob hdp hdr hpi i3d icn icon icpr iiq info ipx

itc2 iwi j2c j2k jas jb2 jbig jbmp jbr jfif jia jng jp2 jpg2 jps jpx jtf jw

jxr kdc kdi kdk kic kpg lbm ljp mac mbm mef mnr mos mpf mpo mrxs my ncr nct

nlm nrw oc3 oc4 oc5 oci omf oplc af2 af3 asy cdmm cdmt cdmz cdt cmx cnv csy

cv5 cvg cvi cvs cvx cwt cxf dcs ded dhs dpp drw dxb dxf egc emf ep eps epsf

fh10 fh11 fh3 fh4 fh5 fh6 fh7 fh8 fif fig fmv ft10 ft11 ft7 ft8 ft9 ftn fxg

gem glox hpg hpg hp idea igt igx imd ink lmk mgcb mgmf mgmt mt9 mgmx mgtx

mmat mat ovp ovr pcs pfv plt vrm pobj psid rd scv sk1 sk2 ssk stn svf svgz

tlc tne ufr vbr vec vm vsdm vstm stm vstx wpg vsm xar ya orf ota oti ozb

ozj ozt pa pano pap pbm pc1 pc2 pc3 pcd pdd pe4 pef pfi pgf pgm pi1 pi2 pi3

pic pict pix pjpg pm pmg pni pnm pntg pop pp4 pp5 ppm prw psdx pse psp ptg

ptx pvr px pxr pz3 pza pzp pzs z3d qmg ras rcu rgb rgf ric riff rix rle rli

rpf rri rs rsb rsr rw2 rw s2mv sci sep sfc sfw skm sld sob spa spe sph spj

spp sr2 srw wallet jpeg jpg vmdk arc paq bz2 tbk bak tar tgz gz 7z rar zip

バックアップisovcdbmp png gif tif tiff m4u m3u mid wma flv 3g2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla swf wav mp3

Magniberは、ハッカーのコマンドアンドコントロールサーバーと通信して、感染を報告します. 暗号化プロセスの開始時に、マルウェアはサーバーに操作を報告し、サーバーは被害者のマシンに有効な応答を返します。. 暗号化エンジンが秘密鍵を生成するために使用する16文字の長さの文字列が含まれています. ネットワーク接続が利用できない場合は、ハードコードされたファイルを使用してファイルを処理します. 完了したプロセスを報告する試みは、すべてが完了した後に実行されます.

専門家は、サンプルが特定の重要なフォルダの暗号化も許可しないことを発見しました. これは、そこに含まれるファイルの暗号化がオペレーティングシステムに永続的な損傷を与え、使用できなくなる可能性があるため、意図的に行われます。. これにより、ハッカーが被害者を脅迫するのを効果的に阻止できます。. リストには次のディレクトリが含まれています:

:\ドキュメントと設定すべてのユーザー

:\ドキュメントと設定デフォルトユーザー

:\ドキュメントと設定localservice

:\ドキュメントと設定networkservice

\appdata local

\appdata locallow

\appdata roaming

\ローカル設定

\public music sample music

\public pictures sample pictures

\public videos sample videos

\ブラウザ

\$recycle.bin

\$windows。〜bt

\$windows。〜ws

\ブート

\インテル

\msocache

\perflogs

\プログラムファイル (x86)

\プログラムファイル

\プログラムデータ

\回復

\リサイクル

\リサイクラー

\システムボリューム情報

\windows.old

\windows10upgrade

\ウィンドウズ

\winnt

Magniberランサムウェアノート

などのランダムな拡張機能 .ihsdj また .kgpvwnr 侵害されたファイルに割り当てられます. ランサムウェアのメモは、次のテンプレートに従って作成されます。 READ_ME_FOR_DECRYPT_[id].TXT. その内容は以下を読む:

すべてのドキュメント, 写真, データベースおよびその他の重要なファイルが暗号化されています!

================================================== ==================================

あなたのファイルは破損していません! あなたのファイルは変更されるだけです. この変更は元に戻すことができます.

唯一の 1 ファイルを復号化する方法は、秘密鍵と復号化プログラムを受け取ることです.

サードパーティのソフトウェアを使用してファイルを復元しようとすると、ファイルにとって致命的です。!

================================================== ===================================

秘密鍵と復号化プログラムを受け取るには、以下の手順に従ってください:

1. ダウンロード “Torブラウザ” httpsから://www.torproject.org/そしてそれをインストールします.

2. の中に “Torブラウザ” ここであなたの個人ページを開きます:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

ノート! このページは、 “Torブラウザ” それだけ.

================================================== ======================================

また、使用せずに個人ページで一時的なアドレスを使用することができます “Torブラウザ”:

https://oc77jrv0xm9o7fw55ea.bankme.date / EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services / EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency / EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513ノート! これらは一時的なアドレスです! 期間限定でご利用いただけます!

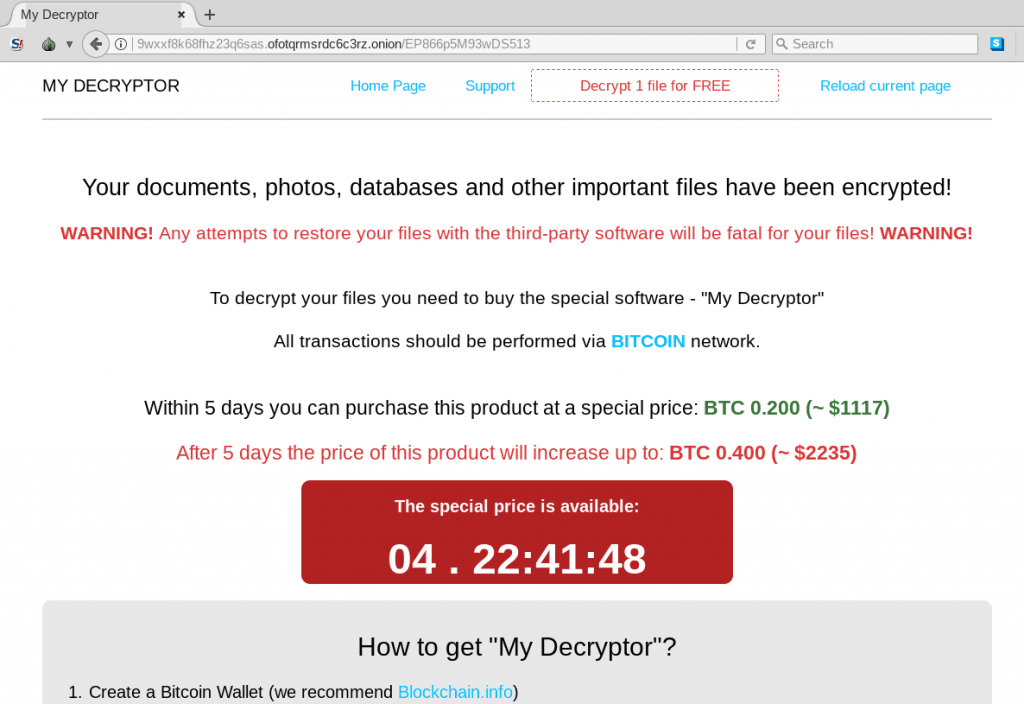

ユーザーがTOR支払いゲートウェイにアクセスすると、同様のテキストメッセージを表示するモダンな外観のページが表示されます. 有名なソーシャルエンジニアリングを使用して、被害者からランサムウェアの支払いを強要しようとしています “タイムトリック”. ユーザーが表示されます “安い” 一定の制限時間内であれば価格 (この場合、 5 初期感染の日数). 引用された合計は 0.2 に相当するビットコイン $1112. これが行われない場合、ランサムウェアエンジンは量を2倍にします 0.5 ビットコインまたは $2225 それぞれ.

メモ自体は次のようになります:

あなたの書類, 写真, データベースやその他の重要なファイルは暗号化されています!

警告! サードパーティのソフトウェアを使用してファイルを復元しようとすると、ファイルにとって致命的です。! 警告!

ファイルを復号化するには、特別なソフトウェアを購入する必要があります – “私の復号器”

すべての取引はビットコインネットワークを介して実行する必要があります.

内部 5 この商品を特別価格で購入できる日: BTC 0.200 (〜$ 1117)

後 5 この製品の価格が最大で上昇する日: BTC 0.400 (〜$ 2225)特別価格でご利用いただけます:

04. 22:41:48取得する方法 “私の復号器”?

1. ビットコインウォレットを作成する (Blockchain.infoをお勧めします)

2. 必要な量のビットコインを購入する

これが私たちの推奨事項です:

現金または現金預金でビットコインを購入する

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

コインの壁 (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

コインATMレーダー (https://coinatmradar.com/)

Bitit (https://bitit.io/)銀行口座または銀行振込でビットコンを購入する

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

ジェミニ (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

Korbit (https://www.korbit.co.kr/)コインフロア (https://www.coinfloor.co.uk/)

コインフィニティ (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

Bity (https://bity.com/)

Safello (https://safello.com/)

ビットスタンプ (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

CoinCorner (https://coincorner.com/)

キュビット (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

Xapo (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

ポロニエックス (https://poloniex.com/)クレジット/デビットカードでビットコインを購入する

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

コインハウス (https://www.coinhouse.io/)PayPalでビットコインを購入する

VirWoX (https://www.virwox.com/)

お住まいの地域でビットコインが見つかりませんでした? ここで検索してみてください:

BittyBot (https://bittybot.co/eu/)

ビットコインの購入方法 (https://howtobuybitcoins.info/)

世界中でビットコインを購入する (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. BTCを送信する 0.200 次のビットコインアドレスに:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. で金額トランザクションを制御します “支払い履歴” 下のパネル

5. 支払い後に現在のページをリロードし、ソフトウェアをダウンロードするためのリンクを取得します.

すべてのユーザーが高品質のスパイウェア対策ソリューションを採用することを強くお勧めします. それはあらゆる種類のウイルスの活発な感染を取り除くことができます, トロイの木馬とブラウザハイジャッカーをマウスで数回クリックして削除します.

スパイハンタースキャナーは脅威のみを検出します. 脅威を自動的に削除したい場合, マルウェア対策ツールのフルバージョンを購入する必要があります.SpyHunterマルウェア対策ツールの詳細をご覧ください / SpyHunterをアンインストールする方法