新しいCTB-LockerVariantは脆弱なWebサーバーをターゲットにします

Last Update :1月 2, 2023 に ミレーナ・ディミトロワ

ランサムウェア, 他のサイバー脅威と同じように, 常に進化し、一連の機能に新しい機能を追加しています. ランサムウェアのアフィリエイトプログラムも大きな要因です, 基本的なスキルを持ったサイバー犯罪者が参加して、 (身代金) お金.

名前 CTB-ロッカー

タイプ ランサムウェア

簡単な説明 CTB-Lockerの最新の亜種はWebサーバーを対象としています.

症状 攻撃の一部はWebサイトの改ざんです. Webサイトのインターフェースは、指示付きの身代金メッセージのように見えるものに置き換えられます.

配布方法 非常に可能性が高いです – WordPressの脆弱性を悪用する; サードパーティのWordPressプラグイン; スパムメール.

検出ツール マルウェア除去ツールをダウンロードする

ユーザー体験 フォーラムに参加する CTB-ロッカー .

データ回復ツール ステラフェニックスによるWindowsデータの回復 知らせ! この製品は、失われたファイルを回復するためにドライブセクターをスキャンしますが、回復しない場合があります 100% 暗号化されたファイルの, しかし、それらのほんのわずかです, 状況やドライブを再フォーマットしたかどうかによって異なります.

時々, 特定のランサムウェアが「初心者」または「アマチュア」によって作成されたことは、サイバー研究者にとって非常に明白です。. と そのような場合 通常、最終的には復号化ソフトウェアがリリースされ、被害者がファイルを復元できるようになります。. でも, 他の例では, ランサムウェアは耐えます .

CTB-ロッカー, またはタマネギ, ランサムウェアを再発明するための新しい方法を決してあきらめず、模索する悪意のあるコーダーの完璧な例です。. その高い感染率と全体的な破壊性を考慮すると, CTB-Lockerは、 のトップランサムウェアファミリー 2015 . の 2016, CTB-Lockerは引き続きプレーヤーです, 野生でリリースされたばかりの新しいバリアントで.

本質的に, 悪名高いランサムウェアの最新の亜種は、Webサーバーのみを対象としています. KasperskyLabの研究者によると, より多い 70 サーバー (おそらくもっと) の 10 国はすでに攻撃に成功しています. 幸運, Kasperskyの研究者は、数人の犠牲者が彼らに連絡を取り、彼らに'クリプターを送ったので、詳細なテクニカル分析を行うことができました。’ Webサーバーが危険にさらされた.

新しい亜種が要求する身代金はおよそ $150, または半分未満のビットコイン. でも, 身代金の支払いが時間通りに送金されない場合, 合計は2倍になります $300. 支払いが確定したら, 復号化キーが生成され、サーバーのファイルを復元するために使用できます.

研究者は、被害者のWebサーバーのセキュリティホールが原因で感染プロセスが発生したことを発見できました。. 問題の脆弱性が悪用されると, ウェブサイトが汚されている.

ウェブサイト改ざんとは?

まもなく, Webサイト改ざんは、Webサイトのインターフェイスを変更する攻撃の一種です。. 攻撃者は通常、Webサーバーに侵入し、ホストされているWebサイトを独自のWebサイトに置き換えます。 (ウィキペディア経由). 研究者は、最近の改ざん攻撃のほとんどはランダムではなく、政治的または文化的な動機を持っている可能性があると結論付けています.

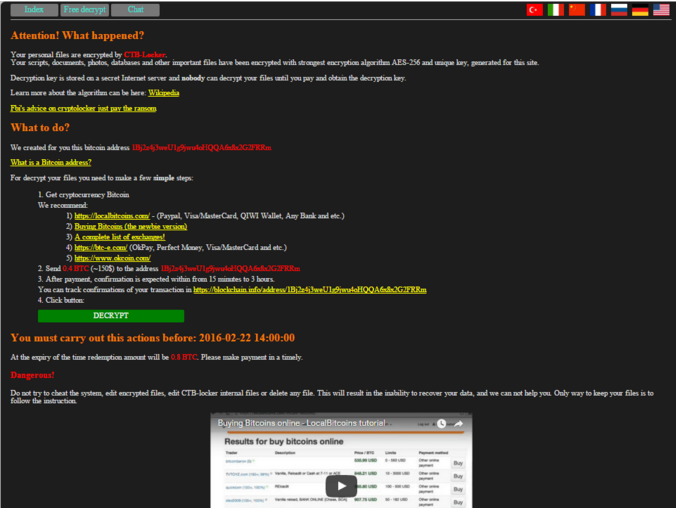

CTB-Lockerのサーバーバリアントによってドロップされた身代金メッセージについては、別名. CTB-LockerのWebサイトバージョン, それはいくつかの興味深い事実を提供する詳細なものです:

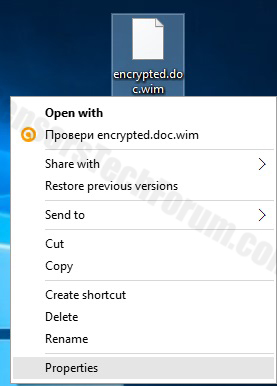

目に見えるように, ウェブサイトの改ざんは身代金メモそのものです. 元のコードは削除されず、暗号化された状態でWebルートに保存されます. その名前も変更されます.

被害者のWebサーバーへの攻撃を開始する正確なセキュリティホールはまだ発見されていません. でも, サーバーへの攻撃の多くには、共通点が1つあります。 – WordPress.

それは誰にとっても秘密ではありません プラットフォームの古いバージョンを実行するWordPressWebサイト 脆弱性に満ちている. 加えて, WordPressにはもう1つの弱点があります–プラグイン. サードパーティを使用する, 疑わしいプラグインは、Webサーバーをさまざまな攻撃や侵入のリスクにさらします.

トピックの詳細: 侵害されたWordPressWebサイトを介したTeslaCryptの拡散

脆弱性が特定されて悪用されたら, ランサムウェアオペレーターはWordPress内にあります, メインのWebサイトファイルが置き換えられ、暗号化プロセスが開始されます. それで, メインファイルの名前が変更されます, 暗号化して保存. 研究者は、2つの異なるAES-256キーが攻撃に使用されていることを特定できました.

1. create_aes_cipher($キーテスト) –無料で復号化できる2つのファイルを暗号化します.

CTB-Lockerのサーバーエディションに存在するもう1つの固有の機能は、ランサムウェアオペレーターが2つのファイルを無料で復号化することです。. でも, 被害者には、復号化するファイルを選択するオプションがありません. 悪意のあるオペレーターと通信するためのチャットルームも利用できます.

攻撃に関する技術的な詳細については, 訪問 カスペルスキーラボ .

すべてのランサムウェアの場合と同様に, セキュリティの専門家’ アドバイスはすべての重要なデータをバックアップしています, 不審なものを開かない, 予期しないメール, サードパーティのソフトウェアを使用していない. またはWordPressの場合 – プラグイン.

CTB-Lockerのこの特定のバリアントによって攻撃された場合, または現在アクティブな別のランサムウェア, 記事の下の手順に従うことができます.

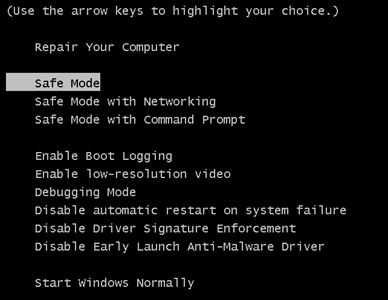

WindowsXPの場合, ビスタ, 7 システム:

1. すべてのCDとDVDを削除します, 次に、からPCを再起動します “始める ” メニュー.以下の2つのオプションのいずれかを選択してください:

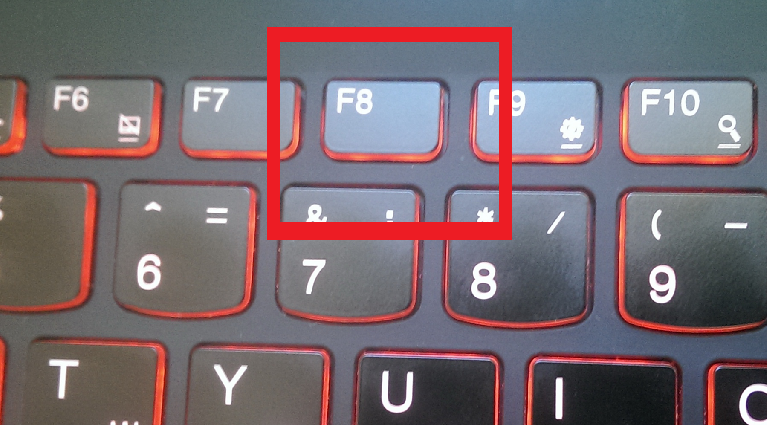

– 単一のオペレーティングシステムを搭載したPCの場合 : プレス “F8 ” コンピュータの再起動中に最初の起動画面が表示された後、繰り返し. の場合 Windowsロゴ 画面にが表示されます, 同じタスクをもう一度繰り返す必要があります.

– 複数のオペレーティングシステムを搭載したPCの場合 : 矢印キーは、開始するオペレーティングシステムを選択するのに役立ちます セーフモード . プレス “F8 ” 単一のオペレーティングシステムについて説明したとおり.

3. として “高度なブートオプション ” 画面が表示されます, を選択 セーフモード 矢印キーを使用して必要なオプション. あなたがあなたの選択をするとき, 押す “入る “.

4. 管理者アカウントを使用してコンピューターにログオンします

コンピュータがセーフモードになっている間, 言葉 “セーフモード ” 画面の四隅すべてに表示されます.

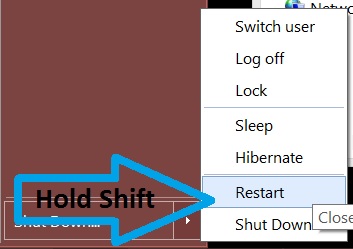

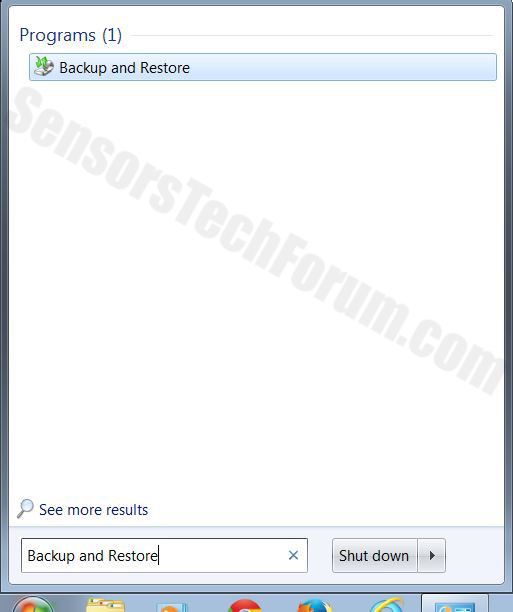

ステップ 1: を開きます スタートメニュー

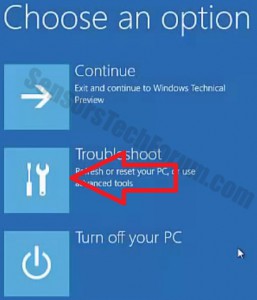

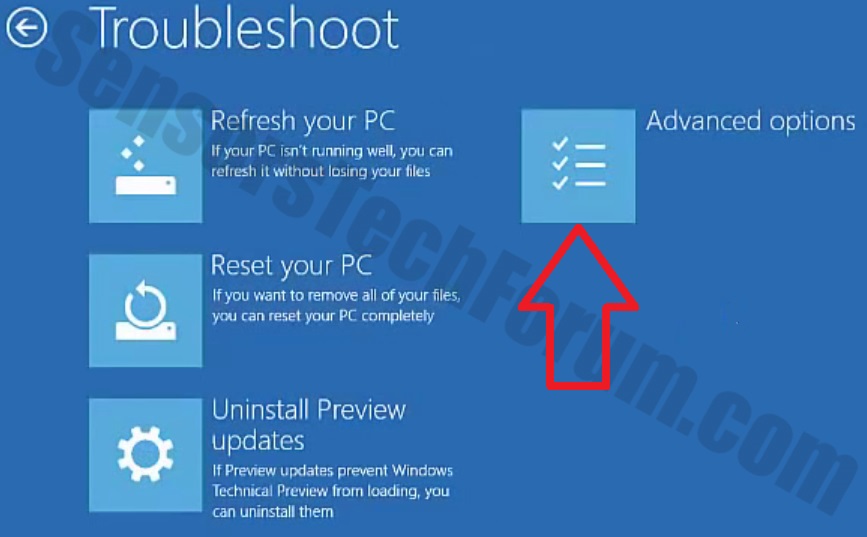

ステップ 2: ながら Shiftキーを押したまま ボタン, クリック 力 次に、をクリックします 再起動 .ステップ 3: 再起動後, 下記メニューが表示されます. そこから選択する必要があります トラブルシューティング .

ステップ 4: が表示されます トラブルシューティング メニュー. このメニューから選択できます 高度なオプション .

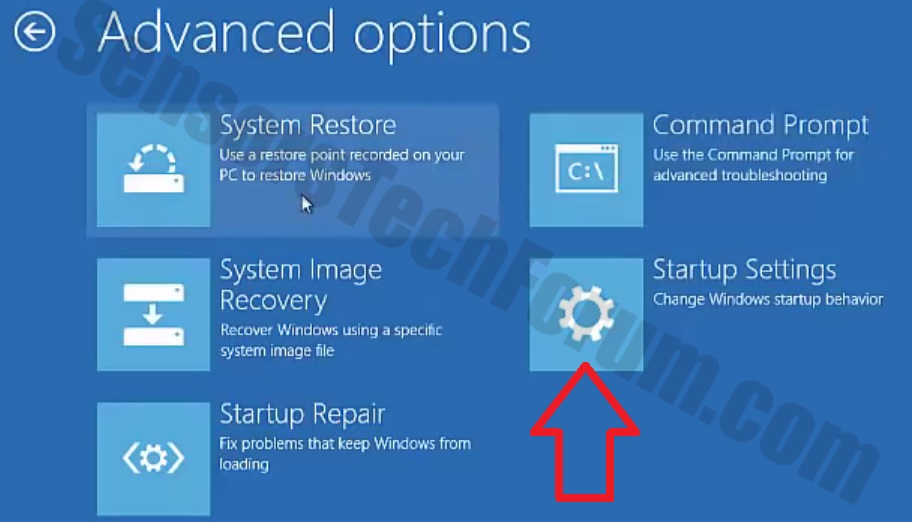

ステップ 5: 後に 高度なオプション メニューが表示されます, クリック スタートアップ設定 .

ステップ 6: クリック 再起動 .

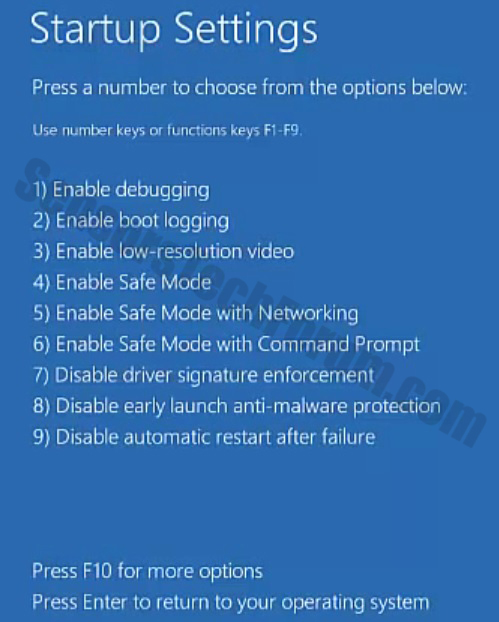

ステップ 7: 再起動するとメニューが表示されます. あなたは選ぶべきです セーフモード 対応する番号を押すと、マシンが再起動します.

ステップ 1: クリックしてください “ダウンロード” ボタンをクリックして、SpyHunterのダウンロードページに進みます.

ソフトウェアのフルバージョンを購入する前にスキャンを実行して、マルウェアの現在のバージョンがSpyHunterによって検出されることを確認することを強くお勧めします。.

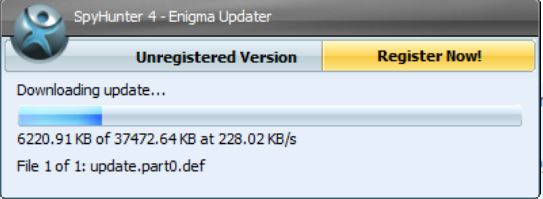

ステップ 2: 各ブラウザに提供されているダウンロード手順に従って、自分自身をガイドしてください.ステップ 3: SpyHunterをインストールした後, それを待つ 自動的に更新 .

ステップ1: 更新プロセスが終了した後, クリックしてください '今すぐコンピュータをスキャン’ ボタン.ステップ2: SpyHunterがPCのスキャンを終了してCTB-Lockerファイルを探した後, クリックしてください '脅威を修正’ それらを自動的かつ永久に削除するボタン.ステップ3: PCへの侵入が除去されたら, することを強くお勧めします 再起動します .

重要! Windowsのバックアップ手順を読む前に, クラウドバックアップを使用してデータを自動的にバックアップし、デバイス上のあらゆる種類のデータ損失に対してデータを保証することを強くお勧めします, 最も厳しいものでさえ. 詳細を読んでダウンロードすることをお勧めします SOSオンラインバックアップ

SOSオンラインバックアップ

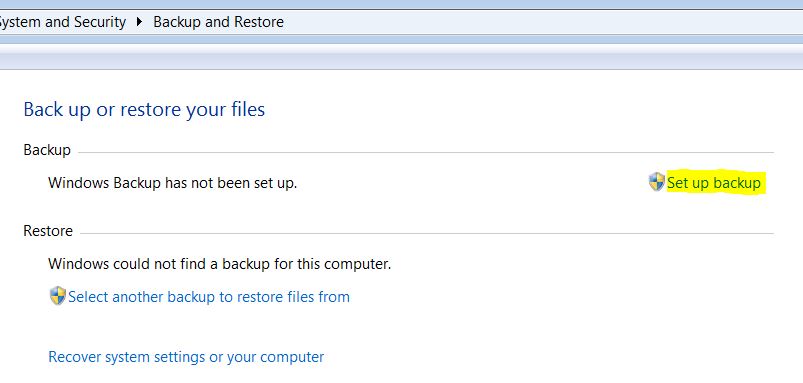

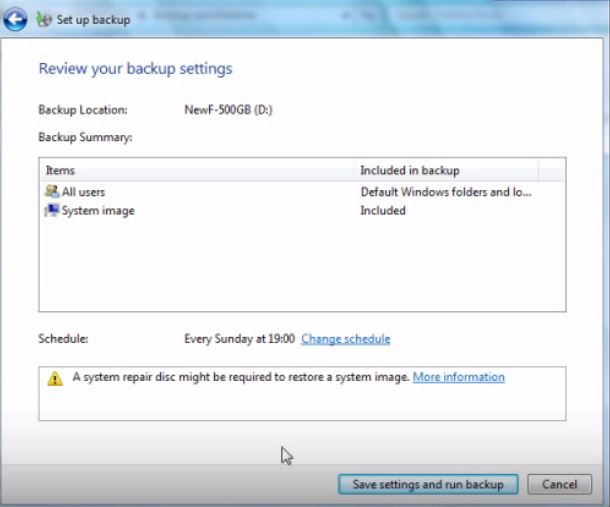

Windowsを介してファイルをバックアップし、将来の侵入を防ぐため, これらの指示に従ってください:

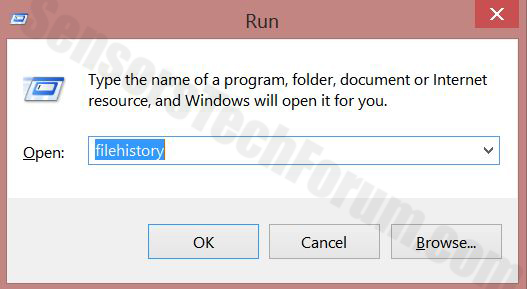

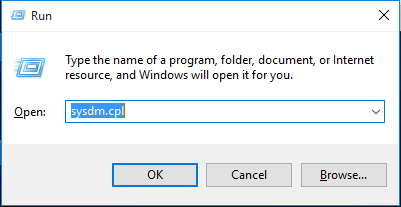

1-プレス

Windowsボタン + R

2-ウィンドウに次のように入力します

'filehistory' を押して

入る

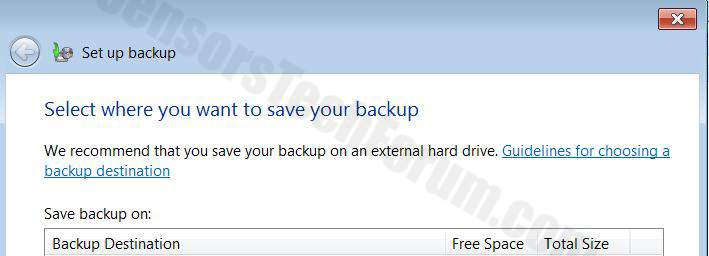

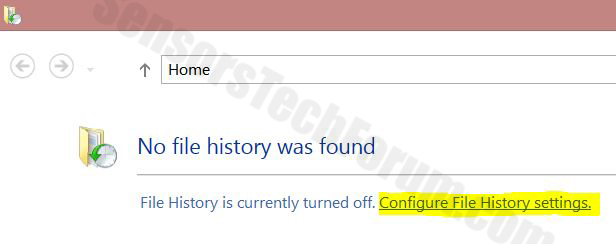

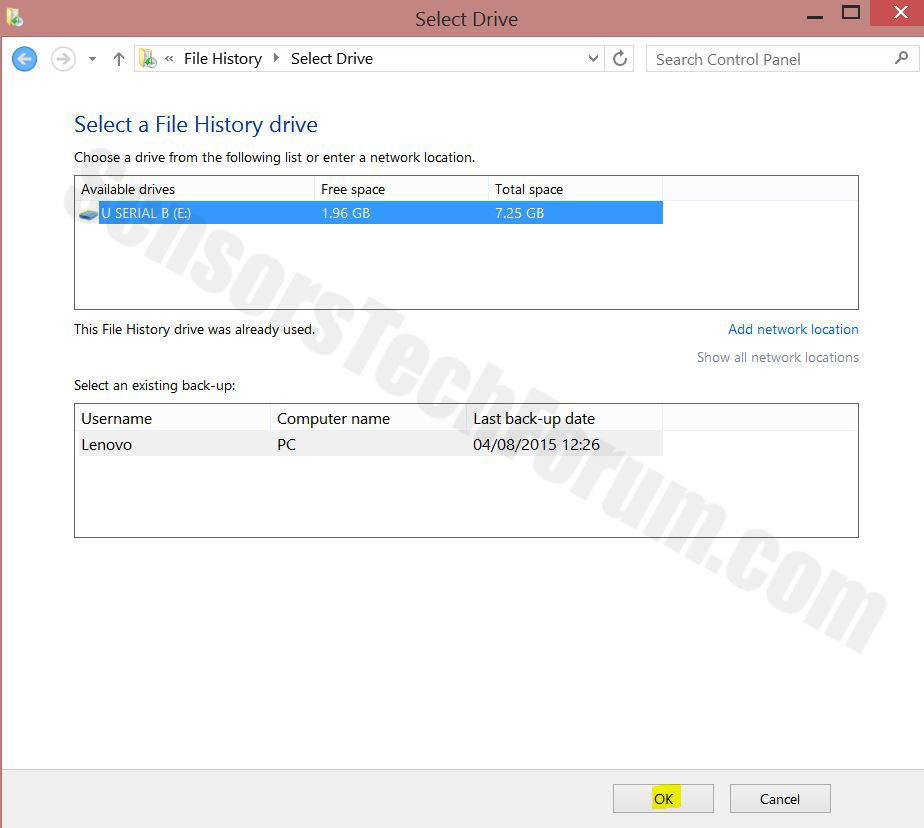

3-ファイル履歴ウィンドウが表示されます. クリック

「ファイル履歴設定を構成する」

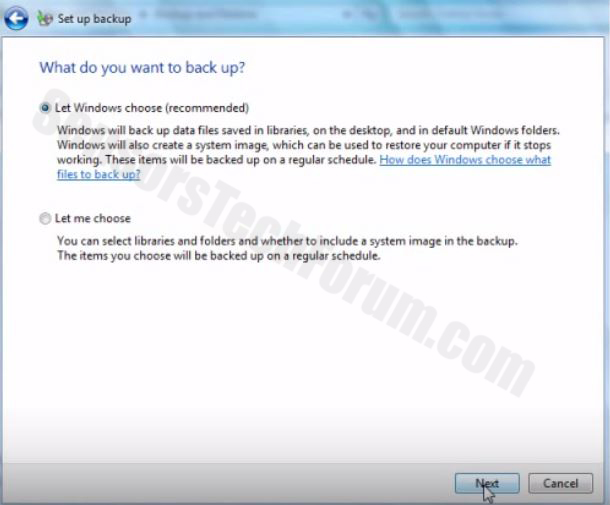

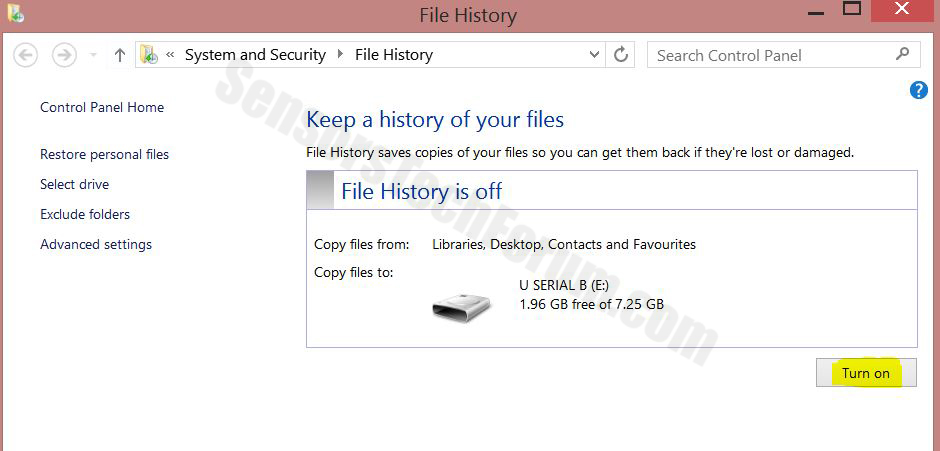

4-ファイル履歴の設定メニューが表示されます. 「オンにする」をクリックします. その後, バックアップドライブを選択するには、[ドライブの選択]をクリックします. 外付けHDDを選択することをお勧めします, バックアップするファイルのサイズに対応するメモリ容量を持つSSDまたはUSBスティック.

5-ドライブを選択し、[OK]をクリックして、ファイルのバックアップを設定し、自分自身を保護します

CTB-ロッカー .

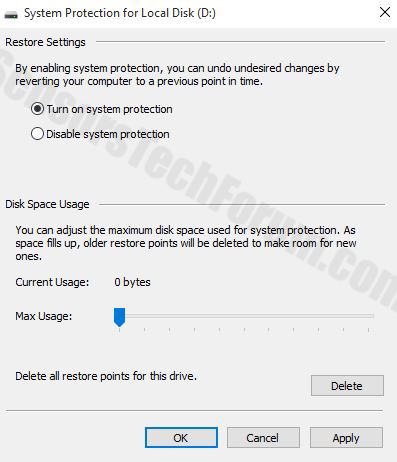

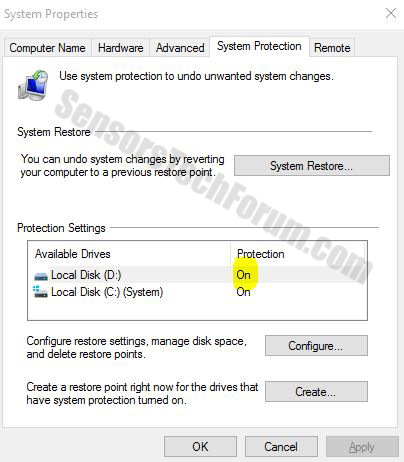

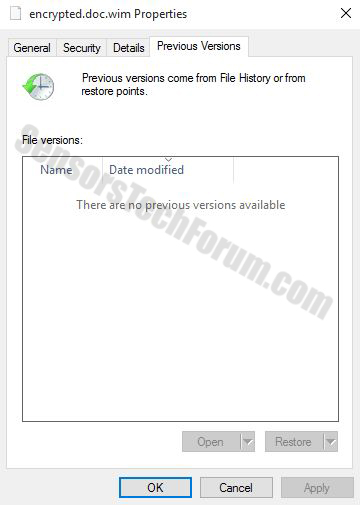

PadCrypt以降 2.0 Windowsでシャドウコピーを削除します, セキュリティエンジニアはユーザーに強くアドバイスします いいえ 身代金を支払い、他の方法を使用してファイルを復元しようとします. ここにいくつかの提案があります:

Kasperskyは、この暗号化アルゴリズムおよびその他の暗号化アルゴリズムで暗号化されたファイルの復号化機能を提供しています:

カスペルスキーデクリプター

あなたのファイルを復元する適切な方法は、データ回復ソフトウェアを介してあなたのファイルを取り戻そうとすることです. ここにデータ回復プログラムのいくつかの例があります:

ネットワークスニファを使用するための技術的なオプションもあります:

ファイルを復号化する別の方法は、 ネットワークスニファ 暗号化キーを取得するには, システム上でファイルが暗号化されている間. ネットワークスニファは、ネットワーク上を移動するデータを監視するプログラムおよび/またはデバイスです。, インターネットトラフィックやインターネットパケットなど. 攻撃が発生する前にスニファを設定している場合は、復号化キーに関する情報を取得する可能性があります.

他の代替ツールを使用してCTB-Lockerを削除する

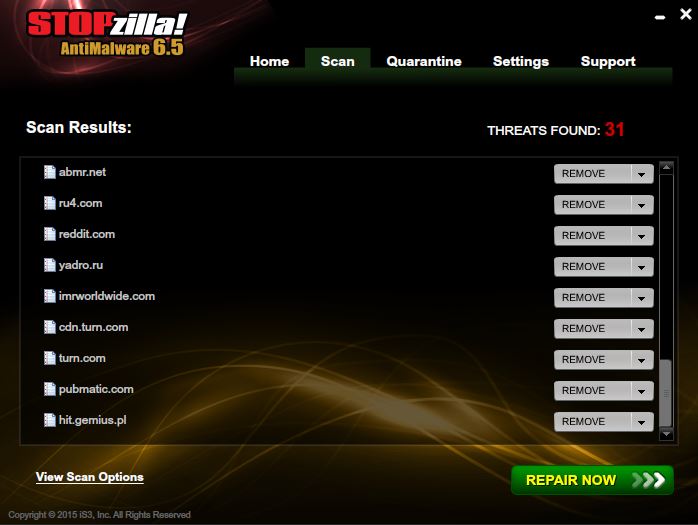

1. CTB-Lockerをスキャンして削除するSTOPZillaマルウェア対策をダウンロードしてインストールします. ステップ 1: STOPZillaをダウンロード

ここをクリック .

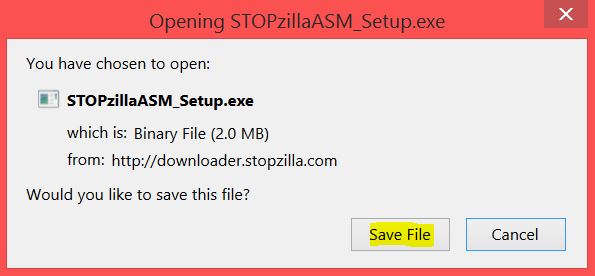

ステップ 2: ポップアップウィンドウが表示されます. クリックしてください

'ファイルを保存’ ボタン. そうでない場合, ダウンロードボタンをクリックして、後で保存します.

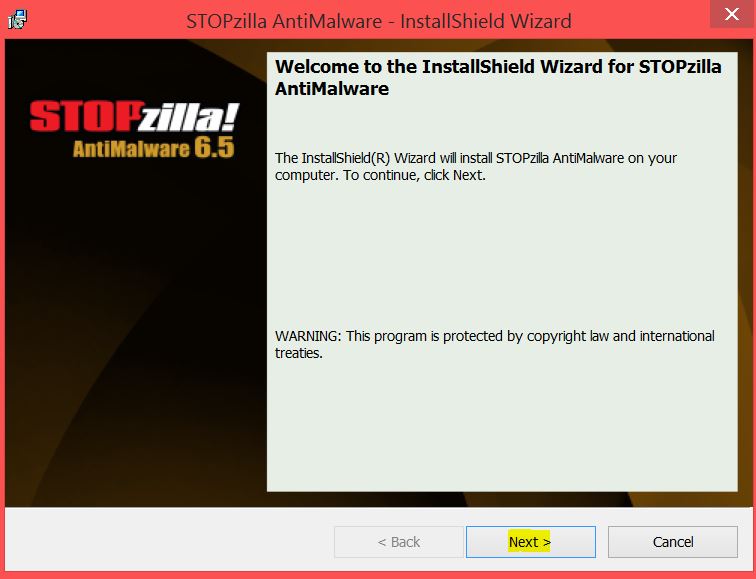

ステップ 3: セットアップをダウンロードした後, 単に

それを開く .

ステップ 4: インストーラーが表示されます. クリックしてください

'次’ ボタン.

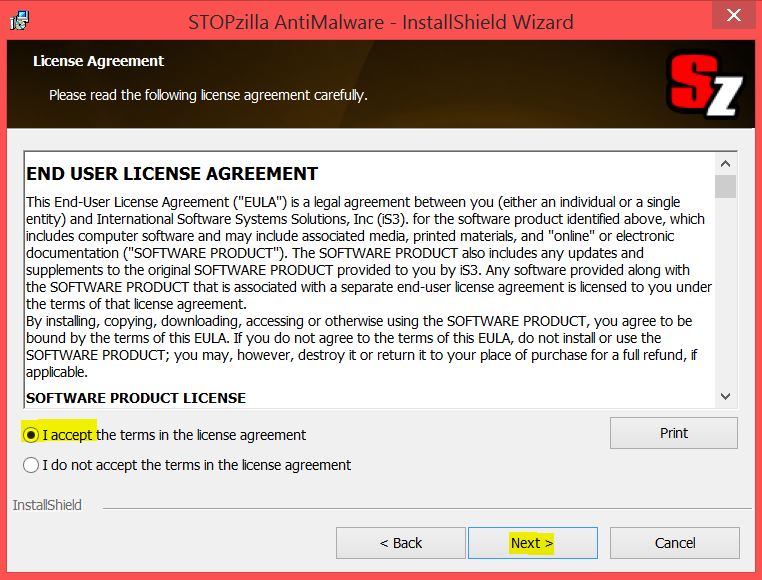

ステップ 5: チェックしてください

'私は契約に同意します' 同意する場合はチェックされていない場合はサークルをチェックし、

'次' もう一度ボタン.

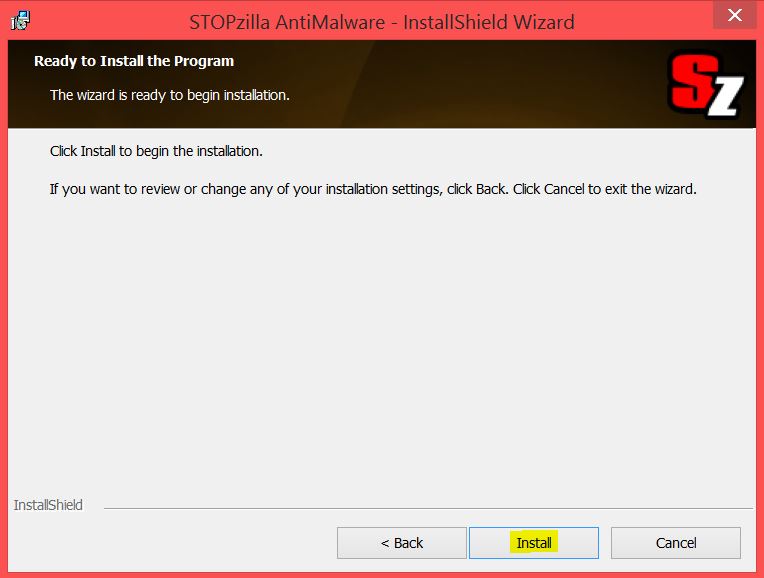

ステップ 6: 確認してクリックします

'インストール’ ボタン.

ステップ 7: インストールプロセスが完了したら、をクリックします。

'終了’ ボタン.

2. STOPZilla Anti Malwareを使用してPCをスキャンし、CTB-Lockerに関連するすべてのファイルを完全に削除します. ステップ 1: STOPZillaを起動します インストール後に起動していない場合.ステップ 2: ソフトウェアが自動的にスキャンするのを待ってから、 '今すぐ修理’ ボタン. 自動的にスキャンされない場合, クリックしてください '今スキャンして’ ボタン.ステップ 3: すべての脅威と関連オブジェクトを削除した後, あなたがすべき PCを再起動します .

プロジェクトの開始以来SensorsTechForumに所属しているインスピレーションを得たライター兼コンテンツマネージャー. の専門家 10+ 魅力的なコンテンツの作成における長年の経験. ユーザーのプライバシーとマルウェア開発に焦点を当てています, 彼女はサイバーセキュリティが中心的な役割を果たす世界を強く信じています. 常識が意味をなさない場合, 彼女はメモを取るためにそこにいます. それらのメモは後で記事になる可能性があります!

Milena@Milenyimをフォローする

その他の投稿

フォローしてください:

無料のスキャナーを入手して、MACが感染しているかどうかを確認してください.SpyHunter を使用してマルウェアを短時間で削除します 15 分 .

クレジット カードを使用して 7 日間の無料トライアルをお楽しみください. 料金が発生しないようにするには、トライアルが終了する少なくとも 2 日前までにキャンセルしてください. サブスクリプション料金は地域によって異なり、期限内にキャンセルしない限り自動的に更新されます. You'll receive a reminder before your next billing , and there's a 30-day money-back guarantee . 規約全文を読んで無料の削除サービスを見つけてください. Read more.. .

無料のスキャナーを入手して、PCが感染しているかどうかを確認してください.

スパイハンター 5 無料のリムーバーはあなたを可能にします, 48時間の待機期間があります, 見つかった結果に対する1つの修正と削除. 読んだ EULA と プライバシーポリシー

1. Windows 7、XPおよびVistaの場合.

1. Windows 7、XPおよびVistaの場合. 2. Windowsの場合 8, 8.1 と 10.

2. Windowsの場合 8, 8.1 と 10.

1. SpyHunterをインストールして、CTB-Lockerをスキャンして削除します.

1. SpyHunterをインストールして、CTB-Lockerをスキャンして削除します.

STOPZillaアンチマルウェア

STOPZillaアンチマルウェア