Proofpointのセキュリティ研究者は最近「サイバー犯罪インフラストラクチャの分析」を公開しました,」Qbotボットネットが感染していることを明らかにした 500,000 システムとスニッフィング 800,000 銀行取引. 59% これらの取引のうち、米国で最大の銀行5行の口座からのものです。.

専門家は、サイバー犯罪グループがロシア語を話し、主に米国を拠点とする銀行口座を標的にしていると信じる理由があります.

Qbotボットネットの仕組み

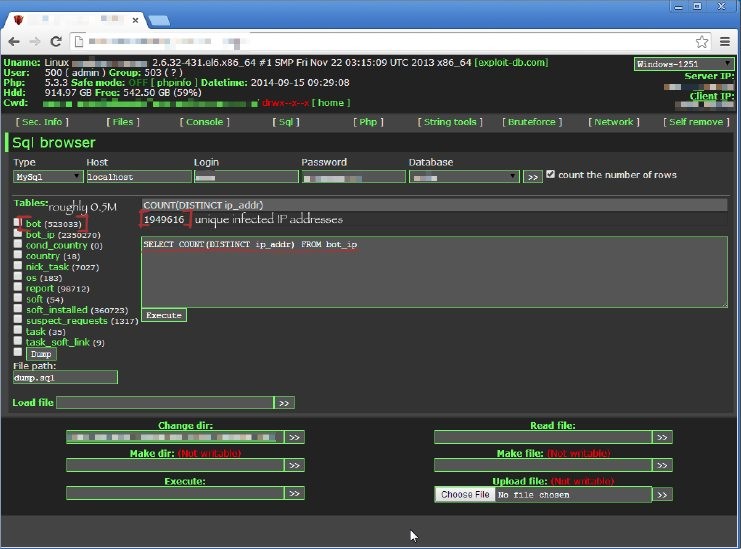

Proofpointの専門家はハッカーのネットワークにアクセスすることができました。これが彼らが見つけたものです:

その存在を偽装するために, Qbotボットネットは最初にシステムに感染し、次に大量のマルウェアをシステムに挿入します. こちらです, 感染したコンピュータを制御したり、保護したりすることはほぼ不可能になります.

→Proofpointは、これらのシステムが効果的であるだけではないことを確認しました, しかし柔軟: 単一のマルウェアではなく、配置された「ドロッパー」を使用しているため, 侵害されたコンピューターには、マルウェアの複数の要素が蓄積されている可能性があります, マルウェアがシグネチャ検出を回避するのを支援する (1つの要素が検出された場合, 他の人はそうではないかもしれません) また、侵害されたシステムを複数の方法で使用できるようにするためにも,」分析によると.

レポートによると, サイバー犯罪者がWordPressのWebサイトを侵害しました, それらにアップロードされたマルウェア, クライアントがそれらのWebサイトにアクセスしたとき, 彼らも感染しました. これらのWordPressWebサイトによって配布された感染コンテンツを含むニュースレターは、マルウェアの拡散にも使用されました. ありがたいことに, レポートには、感染を検出してWebサイトを保護する方法に関するWordPressユーザー向けの手順が含まれています.

研究者は少なくとも 520,000 ハッカーが使用するマルウェアが感染したシステムごとに一意のIDを生成するため、コンピューターは奴隷にされました. したがって, 侵害されたWordPressWebサイトを介してこのような量のマシンを制御することは、攻撃者の巨大なギャングの精緻化であると言っても過言ではありません。.

Qbotボットネットに関するもう1つの興味深い事実は、 52% 感染したシステムの一部はWindowsXPユーザーに属しています, と 39% – Windowsへ 7 ユーザー. どうやら, マイクロソフトはまだセキュリティに取り組むことがたくさんあります.

専門家は、攻撃者が主に米国の銀行取引を標的にしているロシア人であると判断することができました. ロシア人, でも, イギリスのような他の国と協力しました, カナダとイタリア. 警備会社は、サイバー犯罪者の主な動機が純粋に金融であると確信しています。金融口座を標的とし、感染したコンピューターを現金化するための幅広いオプションを持っています。.