WhiteRoseウイルスは新たに発見されたマルウェアであり、既知の脅威ファミリーのいずれにも由来していないようです。. これは、.WHITEROSE拡張子を使用してできるだけ多くのユーザーデータを暗号化し、被害者に復元料金の支払いを強要することを目的としたランサムウェアの典型的な例です。.

脅威の概要

| 名前 | ホワイトローズ |

| タイプ | ランサムウェア |

| 簡単な説明 | WhiteRoseウイルスは、ターゲットユーザーのデータを暗号化し、犠牲者に身代金の支払いを強要する古典的なランサムウェアです。. |

| 症状 | コンピューターユーザーは、.WHITEROSE拡張子で暗号化されたデータにアクセスできなくなります. |

| 配布方法 | スパムメール, ファイル共有ネットワーク, エクスプロイトキット |

| 検出ツール |

システムがマルウェアの影響を受けているかどうかを確認する

ダウンロード

マルウェア除去ツール

|

| ユーザー体験 | フォーラムに参加して WhiteRoseについて話し合う. |

WhiteRoseウイルス–感染拡大

ホワイトローズウイルスは、ハッカーの標的と進行中のキャンペーンに応じて、さまざまな方法で配布できます。. 現時点では、キャプチャされたサンプルは攻撃の規模を正確に示していません, そのため、これらはテスト攻撃であると推測されます. 最も可能性の高い理由は、WhiteRoseウイルスがどれほど効果的であるかをテストすることです。. これらの場合、脅威の背後にあるハッカーまたは犯罪集団は、最も一般的な戦術を利用します.

最も一般的な方法の1つは、 スパムメールメッセージ まとめて送信され、さまざまなものが含まれています ソーシャルエンジニアリング トリック. 彼らは、被害者にマルウェア要素に含まれるものと相互作用するように説得することを目的としています. 通常、これはによって行われます リンク オフサイトインスタンスでホストされているウイルスのコピー. メッセージは特定の方法で作成されます, ターゲットユーザーにウイルスのダウンロードを強制するために作成されました. これは、合法的なサイトとポータルの合法的なテキストとグラフィックを取得し、それらの偽のバージョンを構築することによって行われます。. ハイパーリンクはウイルスインスタンスに置き換えられます. 別の方法は、 添付ファイル メッセージと一緒に直接送信されます.

同様の方法で、ハッカーはマルウェアコードを取得し、他のペイロードに統合することもできます. 例としては次のものがあります:

- ソフトウェアインストーラー —犯罪者は、人気のあるソフトウェアの正当なセットアップファイルを取得し、Whiteroseウイルスコードで変更することができます。. 通常、ターゲットはクリエイティブなアプリです, ユーティリティとゲーム.

- マルウェアドキュメント —コンピュータ犯罪者は、さまざまな種類のドキュメントを作成できます (プレゼンテーション, リッチテキストドキュメントまたはスプレッドシート) WhiteRoseウイルスに被害者を感染させる可能性があります. それらは、文字などのユーザーの関心のあるデータに偽装されています, 請求書, 通知など. 被害者がそれらを開くと、組み込みマクロを有効にするように求める通知プロンプトが表示されます (スクリプト). これが行われると、感染が開始されます.

別の戦略は、 ブラウザハイジャッカー, さまざまなマルウェアWebブラウザプラグインのファンシーな名前. それらは関連するソフトウェアリポジトリで配布されることが多く、詳細な説明が含まれています, ユーザーにダウンロードを強制するためのスクリーンショットと偽のユーザーレビュー. 最も一般的なケースでは、それらは最も人気のあるソフトウェアと互換性があります: Mozilla Firefox, マイクロソフトエッジ, オペラ, インターネットエクスプローラ, SafariとGoogleChrome. それらがインストールされると、組み込みの感染エンジンがユーザーをハッカーが制御するページにリダイレクトします. WhiteRoseウイルス自体は、最初の配信時にロードされます.

ウイルスサンプルは、次のような他の方法を使用して配信できます。 Webスクリプト およびその他のマルウェアWeb要素—バナー, ポップアップ, リダイレクトとスパムコンテンツ.

WhiteRoseウイルス–技術データ

WhiteRoseウイルスがターゲットコンピュータに展開されると、すぐに実行を開始します. 最初のコード分析はまだ完了していませんが、取得した予備データから、ウイルスエンジンには有名なマルウェアファミリーのコードスニペットが含まれていないようです。. サンプルはオペレーターによって作成された可能性があります(s) またはハッカーの地下市場から購入. 既知のマルウェアファミリーのカスタマイズされた形式である可能性もありますが、重大な変更が加えられています.

現時点でWhiteRoseサンプルは高度な感染経路をたどっていませんが、他のオプションを含めるように簡単に更新できます。. WhiteRoseコードへの追加例には、次のものがあります。:

- ステルス保護 —感染エンジンは、脅威の実行を妨げる可能性のある検出インストール済みセキュリティソフトウェアにプログラムできます。. エンジンは、アンチウイルスプログラムの特定のシグネチャをスキャンできます, サンドボックスまたはデバッグ環境と仮想マシン. それらは通常、バイパスされるか、完全に削除されます. ウイルスがセキュリティを回避できない場合、ウイルスが自分自身を削除するようにプログラムできる場合があります. この対策は、検出を回避するために導入されました.

- 情報収集 — WhiteRoseウイルスのサンプルをアップグレードして、感染したマシンを収集する機能を備えた情報収集モジュールを含めることができます。. これには両方が含まれる場合があります 匿名のメトリック インストールされたハードウェアコンポーネントとインストールされたソフトウェアに基づいてプロファイルを生成し、 プライベートデータ. 2番目のケースは、被害者の身元を直接公開する可能性があるため、より問題があります—被害者の名前, 電話番号, 住所, 興味, ジオロケーション, パスワードとアカウントの資格情報.

- 追加のマルウェア配信 — WhiteRoseウイルスを使用して、侵害されたマシンに追加の脅威を展開できます.

このようなマルウェアは、さまざまな種類のシステム変更を引き起こすのが通例です。. 彼らはかもしれません Windowsレジストリ 変更または ブートオプション スタートアップリカバリの試みを削除しようとします. 通常、ウイルスの目的は、 永続的な実行状態 これにより、手動によるユーザーの回復が非常に困難になります.

WhiteRoseウイルス–暗号化プロセス

すべてのWhiteRoseマルウェアコンポーネントの実行が完了すると、ランサムウェアモジュールが起動します. 攻撃キャンペーンに基づいて変更できるターゲットファイルタイプの拡張子の組み込みリストを使用します. 最も一般的なケースでは、マルウェアは次のデータを処理します:

- アーカイブ

- バックアップ

- 画像

- ビデオ

- 音楽

- データベース

- ドキュメント

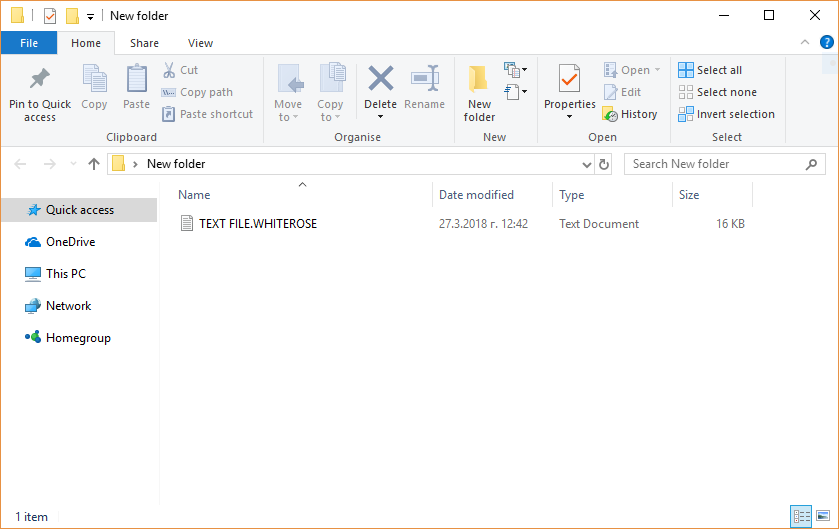

被害者のファイルの名前は、 .WHITEROSEエクステンション. ランサムウェアのメモは、 HOW-TO-RECOVERY-FILES.TXT これは次のようになります:

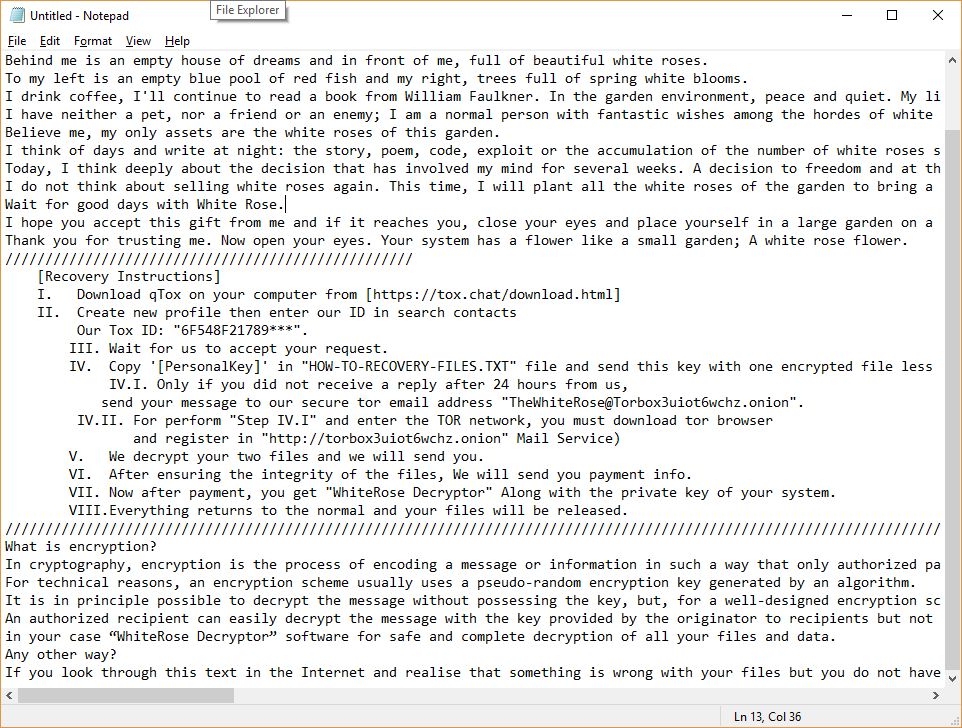

=====================[PersonalKey]=====================

[改訂されたbase64] =====================[PersonalKey]=====================

スズメの歌, 北の山々のそよ風と朝雨が降っていた大地の匂いが庭全体を満たしていた. 茂みの木の横にある木の椅子に座っています, 読みやすい本を手に持っていて、春に苦いコーヒーを飲んで汗を流しています。. 今日は別の日です.

私の後ろには空の夢の家があり、私の前には, 美しい白いバラがいっぱい.

私の左側には赤い魚の空の青いプールがあり、私の右側には, 春の白い花でいっぱいの木.

コーヒーを飲む, ウィリアム・フォークナーの本を読み続けます. 庭の環境で, 平和と静けさ. 私の人生はいつもそうです. 親しい友人さえいなくても常に一人で.

私はどちらもペットを飼っていません, 友達や敵でもない; 私は白いバラの花の大群の中で素晴らしい願いを持っている普通の人です. すべてが自然です. ハッキングとプログラミングに少し興味があります. この大きな庭にある私の唯一の電子機器は、プロジェクトを行うための古いラップトップと、Twitterでマルウェア分析のニュースフィードをチェックするためのiPhoneです。.

私を信じてください, 私の唯一の資産はこの庭の白いバラです.

日を考えて夜に書く: 物語, 詩, コード, 搾取または販売された白いバラの数の蓄積と私は富が異なる人種の異なる友人を持っていると自分自身に言います, 言語, 習慣と宗教, オリジナルの白いバラがいっぱいのかなりスタイリッシュな庭にいるだけではありません.

今日, 数週間頭に浮かんだ決断について深く考えます. 自由と団結の価値のある決定, 親密, 喜びと愛、そして白いバラをリリースし、世界中のすべての人々に贈り物をするという決断です.

白バラを二度と売ろうとは思わない. 今回, 庭の白いバラをすべて植えて、各国の人々に異なる贈り物を届けます. 私の庭はどこにいて、どこから来たのかは関係ありません, あなたが家政婦であろうと大企業の所有者であろうと関係ありません, あなたが世界の西であるかその東であるかは関係ありません, 白いバラが無限で無限であることが重要です. これらのバラを手に入れるために手紙や電子メールを送る必要はありません. 明日待って.

ホワイトローズで良い日を待つ.

あなたが私からこの贈り物を受け取り、それがあなたに届いたら, 目を閉じて木の椅子の広い庭に身を置き、この美しいシーンを感じて不安や日常の緊張を和らげましょう.

私を信頼してくれてありがとう. 今目を開けて. あなたのシステムには小さな庭のような花があります; 白いバラの花.

///////////////////////////////////////////////////

[回復手順] 私. からコンピュータにqToxをダウンロードします [https://tox.chat/download.html] II. 新しいプロファイルを作成し、検索連絡先にIDを入力します

ToxID: “6F548F21789 ***”.

III. 私たちがあなたの要求を受け入れるのを待ってください.

IV. コピー '[PersonalKey]’ の “HOW-TO-RECOVERY-FILES.TXT” Toxチャットで私たちを信頼するために、2MB未満のサイズの暗号化された1つのファイルでこのキーをファイルして送信します.

IV.I. 後に返信がない場合のみ 24 私たちからの時間,

私たちの安全なtorの電子メールアドレスにあなたのメッセージを送ってください “TheWhiteRose@Torbox3uiot6wchz.onion”.

IV.II. 実行するため “ステップIV.I” TORネットワークに入る, ブラウザをダウンロードする必要があります

に登録します “https://torbox3uiot6wchz.onion” メールサービス)

V. 2つのファイルを復号化して送信します.

VI. ファイルの整合性を確保した後, お支払い情報をお送りします.

VII. 今支払い後, あなたが得る “WhiteRose Decryptor” システムの秘密鍵と一緒に.

VIII。すべてが正常に戻り、ファイルが解放されます.

/////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////////

暗号化とは?

暗号化では, 暗号化とは、許可された関係者だけがアクセスできるようにメッセージまたは情報をエンコードするプロセスです。, 許可されていない人はできません. 暗号化自体は干渉を防ぎません, しかし、理解しやすいコンテンツをインターセプターになることを拒否します. 暗号化スキームで, 意図した情報またはメッセージ, 平文と呼ばれる, 暗号化アルゴリズム(暗号)を使用して暗号化され、復号化された場合にのみ読み取ることができる暗号文を生成します.

技術的な理由で, 暗号化スキームは通常、アルゴリズムによって生成された疑似ランダム暗号化キーを使用します.

原則として、鍵を持たなくてもメッセージを復号化することが可能です。, しかし, 適切に設計された暗号化スキームの場合, かなりの計算リソースとスキルが必要です.

許可された受信者は、発信者から受信者に提供されたキーを使用してメッセージを簡単に復号化できますが、許可されていないユーザーには復号化できません。.

あなたの場合、すべてのファイルとデータの安全で完全な復号化のための「WhiteRoseDecryptor」ソフトウェア.

その他の方法で?

インターネットでこのテキストを調べて、ファイルに問題があることに気付いたが、ファイルを復元する手順がない場合, ウイルス対策サポートに連絡してください.

WhiteRoseウイルスを削除し、ファイルを復元します

コンピュータが危険にさらされ、に感染している場合 ホワイトローズ ランサムウェアウイルス, 改ざんする前に、ウイルスを削除した経験が必要です。. ランサムウェアがネットワーク上でさらに拡散し、より多くのファイルを暗号化する前に、ランサムウェアを迅速に駆除する必要があります. 推奨されるアクションは、以下に記載されているステップバイステップの手順に従って、ランサムウェアを完全に削除することです。.

>>

- ステップ 1

- ステップ 2

- ステップ 3

- ステップ 4

- ステップ 5

ステップ 1: Scan for WhiteRose with SpyHunter Anti-Malware Tool

ランサムウェアの自動除去 - ビデオガイド

ステップ 2: Uninstall WhiteRose and related malware from Windows

これは、ほとんどのプログラムをアンインストールできるはずのいくつかの簡単な手順の方法です。. Windowsを使用しているかどうかに関係なく 10, 8, 7, VistaまたはXP, それらのステップは仕事を成し遂げます. プログラムまたはそのフォルダをごみ箱にドラッグすると、 非常に悪い決断. あなたがそれをするなら, プログラムの断片が残されています, そしてそれはあなたのPCの不安定な仕事につながる可能性があります, ファイルタイプの関連付けやその他の不快なアクティビティに関するエラー. コンピュータからプログラムを削除する適切な方法は、それをアンインストールすることです. それをするために:

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

上記の手順に従うと、ほとんどの迷惑プログラムや悪意のあるプログラムを正常に削除できます.

ステップ 3: レジストリをクリーンアップします, created by WhiteRose on your computer.

通常対象となるWindowsマシンのレジストリは次のとおりです。:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

これらにアクセスするには、Windowsレジストリエディタを開き、値を削除します。, created by WhiteRose there. これは、以下の手順に従うことで発生する可能性があります:

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

ヒント: ウイルスによって作成された値を見つけるには, あなたはそれを右クリックしてクリックすることができます "変更" 実行するように設定されているファイルを確認する. これがウイルスファイルの場所である場合, 値を削除します.

始める前に "ステップ 4", お願いします 通常モードで起動します, 現在セーフモードになっている場合.

これにより、インストールと SpyHunterを使用する 5 正常に.

ステップ 4: Boot Your PC In Safe Mode to isolate and remove WhiteRose

ステップ 5: Try to Restore Files Encrypted by WhiteRose.

方法 1: Emsisoft の STOP Decrypter を使用する.

このランサムウェアのすべての亜種を無料で復号化できるわけではありません, しかし、研究者が使用する復号化機能を追加しました。これは、最終的に復号化されるバリアントで更新されることがよくあります。. 以下の手順を使用して、ファイルを復号化してみてください, しかし、それらが機能しない場合, 残念ながら、ランサムウェアウイルスの亜種は復号化できません.

以下の手順に従って、Emsisoft復号化ツールを使用し、ファイルを無料で復号化します. あなたはできる ここにリンクされているEmsisoft復号化ツールをダウンロードします 次に、以下の手順に従います:

1 右クリック 解読機でクリックします 管理者として実行 以下に示すように:

2. ライセンス条項に同意する:

3. クリック "フォルダーを追加" 次に、下に示すように、ファイルを復号化するフォルダを追加します:

4. クリック "復号化" ファイルがデコードされるのを待ちます.

ノート: 復号化機能の功績は、このウイルスで突破口を開いたEmsisoftの研究者に与えられます.

方法 2: データ復元ソフトウェアを使用する

Ransomware infections and WhiteRose aim to encrypt your files using an encryption algorithm which may be very difficult to decrypt. これが、直接復号化を回避してファイルの復元を試みるのに役立つ可能性のあるデータ回復方法を提案した理由です。. この方法はそうではないかもしれないことに注意してください 100% 効果的ですが、さまざまな状況で少しまたは大いに役立つ場合もあります.

リンクと上部のウェブサイトメニューをクリックするだけです, 選ぶ データ復旧 - データ回復ウィザード WindowsまたはMacの場合 (OSによって異なります), 次に、ツールをダウンロードして実行します.

WhiteRose-FAQ

What is WhiteRose Ransomware?

WhiteRose is a ランサムウェア 感染 - コンピュータにサイレントに侵入し、コンピュータ自体へのアクセスをブロックするか、ファイルを暗号化する悪意のあるソフトウェア.

多くのランサムウェア ウイルスは、高度な暗号化アルゴリズムを使用してファイルにアクセスできないようにします. ランサムウェア感染の目的は、ファイルへのアクセスを取り戻すために身代金の支払いを要求することです。.

What Does WhiteRose Ransomware Do?

ランサムウェアは一般的に、 悪意のあるソフトウェア それは設計されたものです コンピュータまたはファイルへのアクセスをブロックするには 身代金が支払われるまで.

ランサムウェアウイルスも、 システムにダメージを与える, データの破損とファイルの削除, その結果、重要なファイルが永久に失われます.

How Does WhiteRose Infect?

Via several ways.WhiteRose Ransomware infects computers by being sent フィッシングメール経由, ウイルスの付着を含む. この添付ファイルは通常、重要なドキュメントとしてマスクされています, お気に入り 請求書, 銀行の書類や航空券でも ユーザーにとって非常に説得力があるように見えます.

Another way you may become a victim of WhiteRose is if you 偽のインストーラーをダウンロードする, 評判の低い Web サイトからのクラックまたはパッチ またはウイルスリンクをクリックした場合. 多くのユーザーが、トレントをダウンロードしてランサムウェアに感染したと報告しています.

How to Open .WhiteRose files?

君は can't 復号化ツールなしで. この時点で, the .ホワイトローズ ファイルは 暗号化. 特定のアルゴリズムの特定の復号化キーを使用して復号化した後でのみ開くことができます。.

復号化ツールが機能しない場合の対処方法?

パニックになるな, と ファイルをバックアップする. 復号化機能が復号化されなかった場合 .ホワイトローズ ファイルが正常に, その後、絶望しないでください, このウイルスはまだ新しいので.

復元できますか ".ホワイトローズ" ファイル?

はい, 時々ファイルを復元することができます. いくつか提案しました ファイルの回復方法 復元したい場合はうまくいく可能性があります .ホワイトローズ ファイル.

これらの方法は決してありません 100% ファイルを取り戻すことができることを保証します. しかし、バックアップがある場合, 成功の可能性ははるかに高い.

How To Get Rid of WhiteRose Virus?

このランサムウェア感染を除去するための最も安全な方法と最も効率的な方法は、 プロのマルウェア対策プログラム.

It will scan for and locate WhiteRose ransomware and then remove it without causing any additional harm to your important .WhiteRose files.

ランサムウェアを当局に報告できますか?

コンピュータがランサムウェアに感染した場合, あなたはそれを地元の警察署に報告することができます. これは、世界中の当局がコンピュータに感染したウイルスの背後にいる加害者を追跡および特定するのに役立ちます.

下, 政府のウェブサイトのリストを用意しました, あなたが被害者である場合に備えて報告を提出できる場所 サイバー犯罪:

サイバーセキュリティ当局, 世界中のさまざまな地域でランサムウェア攻撃レポートを処理する責任があります:

ドイツ - Offizielles Portal der deutschen Polizei

アメリカ - IC3インターネット犯罪苦情センター

イギリス - アクション詐欺警察

フランス - Ministèredel'Intérieur

イタリア - ポリジアディスタト

スペイン - PolicíaNacional

オランダ - ポリティ

ポーランド - Policja

ポルトガル - PolíciaJudiciária

ギリシャ - サイバー犯罪ユニット (ギリシャ警察)

インド - ムンバイ警察 - サイバー犯罪捜査セル

オーストラリア - オーストラリアのハイテク犯罪センター

レポートは異なる時間枠で応答される場合があります, 地方自治体によって異なります.

ランサムウェアによるファイルの暗号化を阻止できますか?

はい, ランサムウェアを防ぐことができます. これを行う最善の方法は、コンピュータ システムが最新のセキュリティ パッチで更新されていることを確認することです。, 評判の良いマルウェア対策プログラムを使用する とファイアウォール, 重要なファイルを頻繁にバックアップする, をクリックしないでください 悪意のあるリンク または不明なファイルのダウンロード.

Can WhiteRose Ransomware Steal Your Data?

はい, ほとんどの場合、ランサムウェア あなたの情報を盗みます. It is a form of malware that steals data from a user's computer, それを暗号化します, そしてそれを解読するために身代金を要求します.

多くの場合, the マルウェアの作成者 または攻撃者がデータを削除すると脅迫するか、 オンラインで公開する 身代金が支払われない限り.

ランサムウェアは WiFi に感染する可能性がある?

はい, ランサムウェアは WiFi ネットワークに感染する可能性があります, 悪意のあるアクターがそれを使用してネットワークの制御を取得できるため, 機密データを盗む, ユーザーをロックアウトする. ランサムウェア攻撃が成功した場合, サービスやデータの損失につながる可能性があります, 場合によっては, 経済的損失.

ランサムウェアに支払うべきか?

いいえ, ランサムウェア恐喝者に支払うべきではありません. それらに支払うことは犯罪者を助長するだけであり、ファイルまたはデータが復元されることを保証するものではありません. より良いアプローチは、重要なデータの安全なバックアップを取り、そもそもセキュリティに注意を払うことです.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, ハッカーがまだあなたのコンピュータにアクセスしている可能性があります, データ, またはファイルであり、それらを公開または削除すると脅迫し続ける可能性があります, あるいはサイバー犯罪に利用することさえあります. ある場合には, 彼らは追加の身代金の支払いを要求し続けるかもしれません.

ランサムウェア攻撃は検出できるか?

はい, ランサムウェアを検出可能. マルウェア対策ソフトウェアおよびその他の高度なセキュリティ ツール ランサムウェアを検出し、ユーザーに警告することができます マシン上に存在する場合.

ランサムウェアを確実に検出して防止できるように、最新のセキュリティ対策を常に最新の状態に保ち、セキュリティ ソフトウェアを最新の状態に保つことが重要です。.

ランサムウェア犯罪者は捕まりますか?

はい, ランサムウェア犯罪者は捕まります. 法執行機関, FBIなど, インターポールなどは、米国およびその他の国でランサムウェア犯罪者の追跡と訴追に成功している. ランサムウェアの脅威が増加し続ける中, 執行活動もそうです.

About the WhiteRose Research

SensorsTechForum.comで公開するコンテンツ, this WhiteRose how-to removal guide included, 広範な研究の結果です, 特定のマルウェアを削除し、暗号化されたファイルを復元するためのハードワークと私たちのチームの献身.

このランサムウェアの調査はどのように行ったのですか??

私たちの研究は、独立した調査に基づいています. 私たちは独立したセキュリティ研究者と連絡を取り合っています, そしてそのようなものとして, 最新のマルウェアとランサムウェアの定義に関する最新情報を毎日受け取ります.

さらに, the research behind the WhiteRose ransomware threat is backed with VirusTotal そしてその NoMoreRansomプロジェクト.

ランサムウェアの脅威をよりよく理解するため, 知識のある詳細を提供する以下の記事を参照してください.

以来、ランサムウェアとマルウェアの無料の削除手順を提供することに専念しているサイトとして 2014, SensorsTechForumの推奨事項は 信頼できる情報源にのみ注意を払う.

信頼できる情報源を認識する方法:

- 常に確認してください "私たちに関しては" ウェブページ.

- コンテンツ作成者のプロフィール.

- 偽の名前やプロフィールではなく、実際の人がサイトの背後にいることを確認してください.

- Facebookを確認する, LinkedInとTwitterの個人プロファイル.

Estoy infectado con el virus, ホワイトローズ, mi servidor es HP ML150 con Windows 2003, una carpeta importante se infecto y no puedo recuperar la informacion, solo me aparecen, archivos con la extension .txt y las demas carpetas no se infectaron, es un carpeta conpartida en la red, el servidor se utiliza como file server… ya actualice servidor y antivirus, corri el SpyHunter y no me quita el virus de la carpeta, como puedo recuperar la informacion, si esta cifrada, espero sus comentarios, ムチャスグラシアス

やあ

I have also been infected with WHITEROSE on a windows 2003 server during a O365 migration. I have tried the basic steps with booting in safe mode and running a full scan and tried Rakhni decrypter from Kaspersky but without luck. どんな助けでも大歓迎です

やあ.

Windows Server 2003 encrypted files with White Rose…

Not good moment…