Een relatief nieuw onderzoek recent ontdekt dat er een verborgen patch gat in Android-apparaten. Onderzoekers bracht twee jaar analyseren 1,200 Android-telefoons en presentatie van de resultaten tijdens de Hack in the Box-conferentie in Amsterdam. Nu, nieuw onderzoek heeft voor meer problemen gezorgd voor het Android-ecosysteem.

Blijkbaar, een totaal van 274 fouten werden gedetecteerd in de top 50 Android mobiel winkelen apps. Ieder van hen bevatten veiligheidsrisico's. Het onderzoek is ernstig bewijs van Android zwakke beveiliging - de apps werden getest over 34 security testing categorieën.

Verwante Story: Controleer je telefoon: Onderzoekers vinden verborgen Patch Gap in Android

Meer over het onderzoek

Beveiliging onderzoekers van Appknox en SEWORKS alleen de resultaten van hun gezamenlijke inspanningen gericht op het beoordelen van de veiligheid van de top gepubliceerd 50 Android winkelen apps op Google Play. Hun rapport is getiteld “Security Status in m-commerce”. Het is gebleken dat ten minste 84% van deze winkelen apps ten minste drie high-level beveiligingsproblemen.

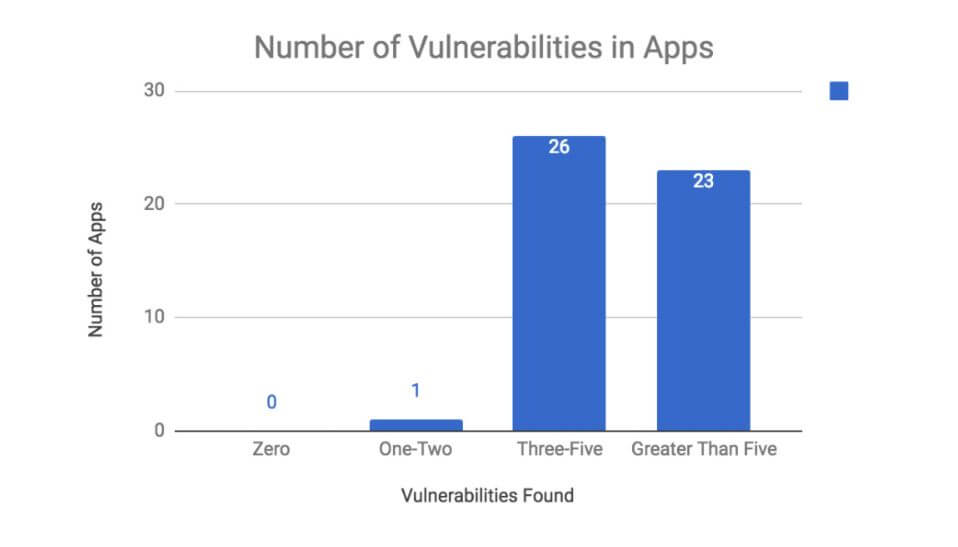

Meer in het bijzonder, onder de 50 apps, analyseerden de onderzoekers, er is geen app die geen veiligheidsrisico's heeft. 49 apps ten minste drie of meer beveiligingsproblemen, terwijl 28% hebben kritieke beveiligingsproblemen, en 84% drie of meer problemen op hoog niveau hebben. Gezien de populariteit van de apps, de resultaten worden in verband met, stelt het rapport.

Hoe werden de Apps Getest?

Het onderzoeksteam gebruikte de Common Vulnerability Scoring System (CVSSv3.0) kwetsbaarheden waardering. CVSS is de industrie standaard voor de beoordeling van de ernst van het computersysteem beveiligingsproblemen. CVSS kent ernstscores dat deskundigen in staat stelt om voorrang reacties volgens de bijzondere bedreiging.

De statistieken die worden ingezet voor de beoordeling van veiligheidsrisico's zijn de volgende:

- aanvalsvector;

- Attack complexiteit;

- Vereiste privileges;

- Gebruikersinteractie;

- strekking;

- vertrouwelijkheid invloed;

- integriteit invloed;

- Beschikbaarheid invloed.

Wat is vooral met betrekking tot is dat bijna alle apps, of 94% van hen, werden getroffen met onbeschermde export receivers. Wat betekent? Android apps export receivers, die reageren op externe broadcast aankondigingen en communiceren met andere apps, het rapport legt. Bijvoorbeeld, wanneer Receivers onbeschermd hackers kunnen het gedrag van de apps’ te passen aan hun likings, en ook invoegen gegevens die niet behoort tot de apps.

Bovendien, 64% van de apps werden getroffen met “App Uitbreiding WebView Client.” Wat betekent dit? Wanneer WebView Cliënten zijn niet goed beschermd in-app-extensies, hackers kunnen gebruikers te verleiden tot het invoeren van gevoelige persoonlijke gegevens in nep of gekopieerde apps, hetgeen resulteert typisch in verlies van gebruikersgegevens, schadevergoeding, en SSL compromissen.

Verwante Story: Meer dan 700,000 Schadelijke apps verwijderd uit Google Play in 2017

Om veiligheidsrisico's te vermijden, app-ontwikkelaars moeten adviezen van de veiligheid onderzoekers volgen:

- Ontwikkelaars moeten in overeenstemming met de industrie standaarden te blijven;

- Ontwikkelaars moeten de veiligheid te implementeren in de ontwikkelingscyclus;

- Geautomatiseerde mobiele app testen van de beveiliging moet worden uitgevoerd;

- Manual evaluatie moet regelmatig worden gedaan;

- Ontwikkelaars moeten hun strategie met de mobiele app security experts.

Voor verdere details, U kunt het downloaden rapport.