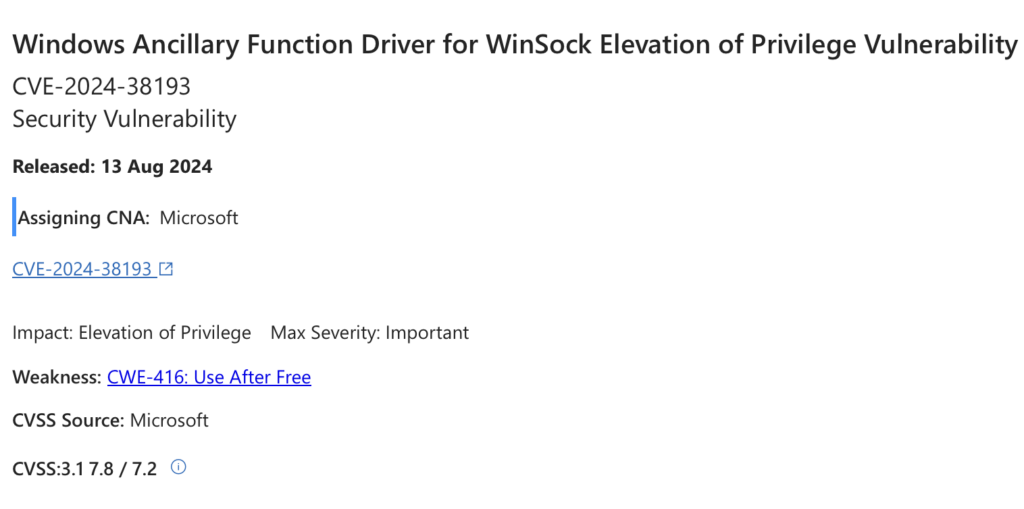

Een onlangs gepatchte beveiligingskwetsbaarheid in Microsoft Windows wordt actief uitgebuit door de Lazarus Groep, een beruchte door de staat gesponsorde hackersgroep die banden heeft met Noord-Korea. De fout, geïdentificeerd als CVE-2024-38193 en beoordeeld met een CVSS-score van 7.8, is een privilege-escalatiebug in de Windows Ancillary Function Driver (AFD.sys) voor WinSock.

CVE-2024-38193 uitgelegd

Een onlangs gepatchte beveiligingskwetsbaarheid in Microsoft Windows is actief uitgebuit door de Lazarus Group, een beruchte door de staat gesponsorde hackersgroep die banden heeft met Noord-Korea. De fout, geïdentificeerd als CVE-2024-38193 en beoordeeld met een CVSS-score van 7.8, is een privilege-escalatiebug in de Windows Ancillary Function Driver (AFD.sys) voor WinSock.

Deze kritieke kwetsbaarheid stelt aanvallers in staat om SYSTEM-level privileges te verkrijgen, het bieden van ongeautoriseerde toegang tot gevoelige delen van een gecompromitteerd systeem. Microsoft heeft dit probleem aangepakt als onderdeel van de maandelijkse Patch Tuesday-update, het benadrukken van het belang van het regelmatig updaten van systemen om veiligheidsrisico's te beperken.

Onderzoekers van Gen Digital, waaronder Luigino Camastra en Milanek, worden gecrediteerd voor het ontdekken en rapporteren van het gebrek. Gen Digitaal, bekend om het bezitten van populaire beveiligingsmerken zoals Norton, Avast, Avira, AVG, Reputatieverdediger, en CCleaner, merkte op dat de kwetsbaarheid was al in juni uitgebuit 2024. Door de kwetsbaarheid konden aanvallers standaardbeveiligingsmaatregelen omzeilen en toegang krijgen tot beperkte systeemcomponenten die normaal gesproken niet toegankelijk zijn voor zowel gebruikers als beheerders..

De aanvallen die misbruik maakten van deze kwetsbaarheid, waren opmerkelijk vanwege de implementatie van een rootkit die bekend staat als FudModule, die is ontworpen om detectie te ontwijken. Hoewel de technische details van de aanvallen nog steeds onduidelijk zijn, Deze methode van exploitatie is vergelijkbaar met een eerdere kwetsbaarheid, CVE-2024-21338, die Microsoft in februari heeft gepatcht 2024. Die kwetsbaarheid, een Windows-kernelprivilege-escalatiefout in de AppLocker-driver (appid.sys), was ook benut door de Lazarus Group om de FudModule rootkit te installeren.

Deze aanvallen zijn belangrijk omdat ze verder gaan dan de typische Bring Your Own Vulnerable Driver-aanval. (BYOVD) tactiek. In plaats van een driver te gebruiken die door de aanvaller is geïntroduceerd, de Lazarus Group maakte misbruik van fouten in bestaande drivers die al op Windows-hosts aanwezig waren. Deze methode biedt een efficiënte manier om beveiligingsprotocollen te omzeilen, waardoor het voor beveiligingsoplossingen een grotere uitdaging wordt om deze inbraken te detecteren en te voorkomen.

Uit verder onderzoek naar deze aanvallen bleek dat de FudModule-rootkit wordt meestal geleverd via een trojan voor externe toegang (RAT) genoemd Kaolien RAT. Volgens eerder onderzoek van Avast, de Lazarus Group gebruikt FudModule selectief, het alleen onder specifieke omstandigheden inzetten om onnodige blootstelling te voorkomen.

Terwijl de Lazarus Group zich blijft richten op kritieke kwetsbaarheden, Het blijft essentieel voor organisaties en individuen om waakzaam te blijven en beveiligingspatches snel toe te passen.

Deze kritieke kwetsbaarheid stelt aanvallers in staat om SYSTEM-level privileges te verkrijgen, het bieden van ongeautoriseerde toegang tot gevoelige delen van een gecompromitteerd systeem. Microsoft heeft dit probleem aangepakt als onderdeel van de maandelijkse Patch Tuesday-update, het benadrukken van het belang van het regelmatig updaten van systemen om veiligheidsrisico's te beperken.

Onderzoekers van Gen Digital, waaronder Luigino Camastra en Milanek, worden gecrediteerd voor het ontdekken en rapporteren van het gebrek. Gen Digitaal, bekend om het bezitten van populaire beveiligingsmerken zoals Norton, Avast, Avira, AVG, Reputatieverdediger, en CCleaner, merkte op dat de kwetsbaarheid al in juni werd misbruikt 2024. Door de kwetsbaarheid konden aanvallers standaardbeveiligingsmaatregelen omzeilen en toegang krijgen tot beperkte systeemcomponenten die normaal gesproken niet toegankelijk zijn voor zowel gebruikers als beheerders..

Aanvallen op basis van CVE-2024-21338

De aanvallen die misbruik maakten van deze kwetsbaarheid, waren opmerkelijk vanwege de implementatie van een rootkit die bekend staat als FudModule, die is ontworpen om detectie te ontwijken. Hoewel de technische details van de aanvallen nog steeds onduidelijk zijn, Deze methode van exploitatie is vergelijkbaar met een eerdere kwetsbaarheid, CVE-2024-21338, die Microsoft in februari heeft gepatcht 2024. Die kwetsbaarheid, een Windows-kernel privilege escalation-fout in de AppLocker-driver (appid.sys), werd ook door de Lazarus Group gebruikt om de FudModule-rootkit te installeren.

Deze aanvallen zijn belangrijk omdat ze verder gaan dan de typische Bring Your Own Vulnerable Driver-aanval. (BYOVD) tactiek. In plaats van een driver te gebruiken die door de aanvaller is geïntroduceerd, de Lazarus Group maakte misbruik van fouten in bestaande drivers die al op Windows-hosts aanwezig waren. Deze methode biedt een efficiënte manier om beveiligingsprotocollen te omzeilen, waardoor het voor beveiligingsoplossingen een grotere uitdaging wordt om deze inbraken te detecteren en te voorkomen.

Uit verder onderzoek naar deze aanvallen bleek dat de FudModule-rootkit doorgaans via een trojan voor externe toegang wordt verspreid (RAT) Kaolin RAT genoemd. Volgens eerder onderzoek van Avast, de Lazarus Group gebruikt FudModule selectief, het alleen onder specifieke omstandigheden inzetten om onnodige blootstelling te voorkomen.

Terwijl de Lazarus Group zich blijft richten op kritieke kwetsbaarheden, Het blijft essentieel voor organisaties en individuen om waakzaam te blijven en beveiligingspatches snel toe te passen.