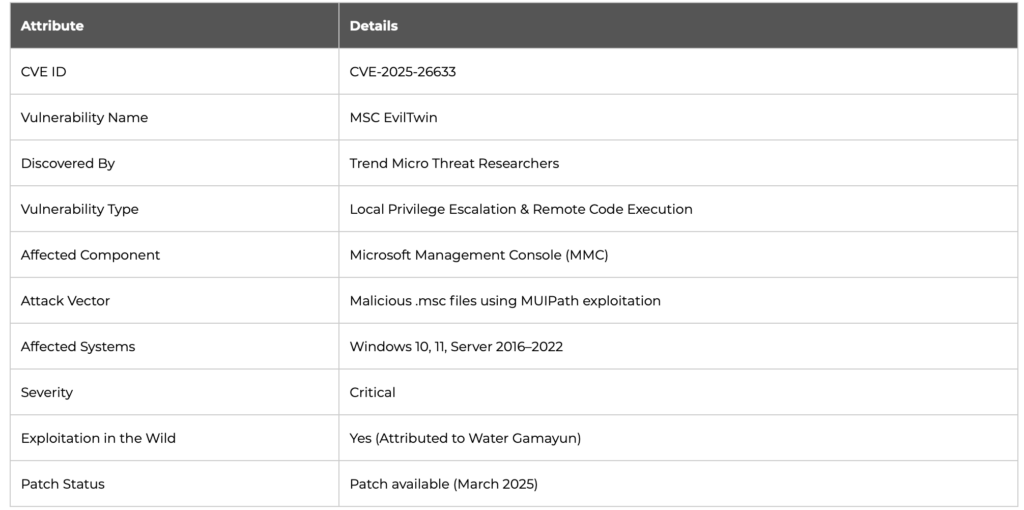

in het begin van 2025, cybersecurity-onderzoekers hebben een zero-day kwetsbaarheid in De beheerconsole van Microsoft (MMC), gevolgd als CVE-2025-26633 en bijgenaamd MSC EvilTwin. Deze kritieke fout wordt actief uitgebuit door een dreigingsgroep die bekend staat als Water-Gamayun en vormt een gevaarlijke vector voor uitvoering van externe code op Windows-systemen.

Wat is MSC EvilTwin (CVE-2025-26633)?

De kwetsbaarheid CVE-2025-26633 is het gevolg van de manier waarop MMC gelokaliseerde bronnen laadt (.msc-bestanden) via de MUIPath milieu. Aanvallers kunnen een kwaadaardig consolebestand maken en dit in een en-US submap, waardoor het een legitieme kan overschrijven wanneer het wordt uitgevoerd. De exploit stelt tegenstanders in staat om DLL's te laden en shell-opdrachten uit te voeren zonder tussenkomst van de gebruiker., omzeilen van traditionele beveiligingscontroles.

CVE-2025-26633 Technische details

- Kwetsbaarheidstype: Lokale privilege-escalatie en uitvoering van externe code

- aanvalsvector: Kwaadaardige .msc-bestanden die MUIPath gebruiken

- Betrokken systemen: Windows 10, 11, en Windows Server-varianten die kwetsbare versies van MMC uitvoeren

- Ontdekt door: Trend Micro en gemeenschapsonderzoekers

Hoe de MSC EvilTwin Exploit werkt

De kern van de exploit ligt in het misleiden van MMC om prioriteit te geven aan een kwaadaardig consolebestand. Dit wordt bereikt door twee identiek benoemde .msc-bestanden te planten:

- Een lokaas (goedaardig) consolebestand in de verwachte directory

- Een kwaadaardige tegenhanger in de gelokaliseerde

en-USmap

Wanneer uitgevoerd, MMC laadt het gelokaliseerde schadelijke bestand via het zoekpadgedrag, waardoor de ingebedde ExecuteShellCommand methode om shell-opdrachten uit te voeren, in feite de controle overdragen aan de aanvaller.

Exploitatiestroom

- Gebruiker opent een legitiem ogend .msc-bestand

- MMC-zoekopdrachten

en-USen laadt de payload van de aanvaller - Kwaadaardig

ExecuteShellCommandstart PowerShell- of cmd-scripts - Payloads worden gedropt en stilletjes uitgevoerd

Payloads geleverd via CVE-2025-26633

Trend Micro onderzoekers opgemerkt dat Water Gamayun de MSC EvilTwin-techniek gebruikte om een verscheidenheid aan malware stammen:

EncryptHub-stealer

Deze modulaire info-stealer legt browser-inloggegevens vast, systeemmetadata, klembordinhoud, en cryptocurrency wallet-gegevens. Het uploadt gestolen activa naar door aanvallers gecontroleerde infrastructuur via HTTP POST-verzoeken.

DarkWisp-achterdeur

Een geavanceerde backdoor die volledige shell-toegang biedt, bestandsoverdracht, en persistentiemechanismen. Het communiceert met een command-and-control (C2) server die TLS-gecodeerd verkeer gebruikt.

SilentPrism-implantaat

Dit sluipende implantaat ontwijkt detectie door gebruik te maken van legitieme Windows-services. Het wordt voornamelijk gebruikt voor laterale verplaatsing en data-exfiltratie.

Rhadamanthys Dief

Een commerciële infostealer-als-een-service (IaaS) oplossing gevonden in ondergrondse forums. Het richt zich op FTP-referenties, chat-klanten, en banktoepassingen.

Water-Gamayun: Bedreigingsactor achter de exploitatie

Water-Gamayun is een vermoedelijke Oost-Europese dreigingsgroep die bekendstaat om het benutten van binaire opties die van het land leven (LOLBins), Windows-interne werking uitbuiten, en het inzetten van aangepaste malware via phishing- en malvertisingcampagnes. Ze hebben een patroon laten zien van het gebruik van zero-day exploits voor de eerste toegang, gevolgd door modulaire payloads voor datadiefstal en spionage.

Aanvalsinfrastructuur

De groep opereert met behulp van een snel veranderend netwerk van dynamische DNS-domeinen, cloudhostingproviders, en legitieme webdiensten zoals GitHub en Dropbox om payloads te hosten en data te exfiltreren. Hun infrastructuur was gekoppeld aan eerdere campagnes gericht op de financiële en energiesector in Noord-Amerika en Europa.

Aanbevelingen voor mitigatie en verdediging

1. Microsoft-patches toepassen

Microsoft heeft een noodpatch uitgebracht voor CVE-2025-26633. Organisaties moeten de patch onmiddellijk toepassen via Windows Update of MSRC.

2. Schakel waar mogelijk de uitvoering van consolebestanden uit

Beperk de uitvoering van .msc-bestanden tot vertrouwde beheerders. Gebruik AppLocker of Windows Defender Application Control (WDAC) om onbekende .msc-bestanden te blokkeren.

3. Monitor op indicatoren van compromissen (IOC's)

Zoek naar ongebruikelijke schelpactiviteit, register sleutel wijzigingen, en bestandsuitvoering vanuit gelokaliseerde mappen (bijv., C:\Windows\System32\en-US\).

4. Training in gebruikersbewustzijn

Informeer werknemers over phishing-e-mails, verdachte bijlagen, en de risico's van het openen van onbekende consolebestanden.

5. Eindpuntdetectie & Antwoord (EDR)

Gebruik geavanceerde EDR-hulpmiddelen om exploitatiegedrag te detecteren, zoals het spawnen van shells vanuit MMC of het laden van niet-ondertekende DLL's.

Conclusive Gedachten

Het misbruik van CVE-2025-26633 bewijst dat aanvallers steeds beter in staat zijn om over het hoofd geziene systeemfunctionaliteiten als wapen te gebruiken om traditionele verdedigingen te omzeilen.. Door misbruik te maken van een relatief obscuur onderdeel als MUMath van MMC, De Water Gamayun-dreigingsgroep heeft niet alleen technische verfijning getoond, maar ook een strategisch begrip van de interne werking van Windows, wat veel verdedigers onderschatten.

Wat deze exploit bijzonder verraderlijk maakt, is de stealth-techniek. Het gebruik van gelokaliseerde mappen, schijnbaar onschuldige .msc-bestanden, en native uitvoeringsmethoden zorgen ervoor dat payloads onder de radar van veel endpoint security-oplossingen blijven. Gecombineerd met het modulaire karakter van de payloads, variërend van info-stealers tot backdoors, de dreiging wordt veelzijdig, aanhoudend, en in staat tot diepe infiltratie in bedrijfsomgevingen.

Vanuit een strategisch perspectief, CVE-2025-26633 is een voorbeeld van een bredere trend in moderne cyberaanvallen: de overgang van brute-force-tactieken naar nauwkeurig misbruik van vertrouwd systeemgedrag. Als reactie op deze overgang, verdedigers moeten zich richten op het verbeteren gedragsdetectie, zero trust-architecturen, en geavanceerde bedreigingsjacht.

tenslotte, de les hier is duidelijk: Kwetsbaarheden bevinden zich niet altijd in nieuwe code of apps van derden. Ze liggen vaak sluimerend verborgen in de tools en processen die organisaties al tientallen jaren gebruiken. Het herkennen en aanpakken van deze blinde vlek zal van cruciaal belang zijn bij de verdediging tegen de bedreigingen van morgen..