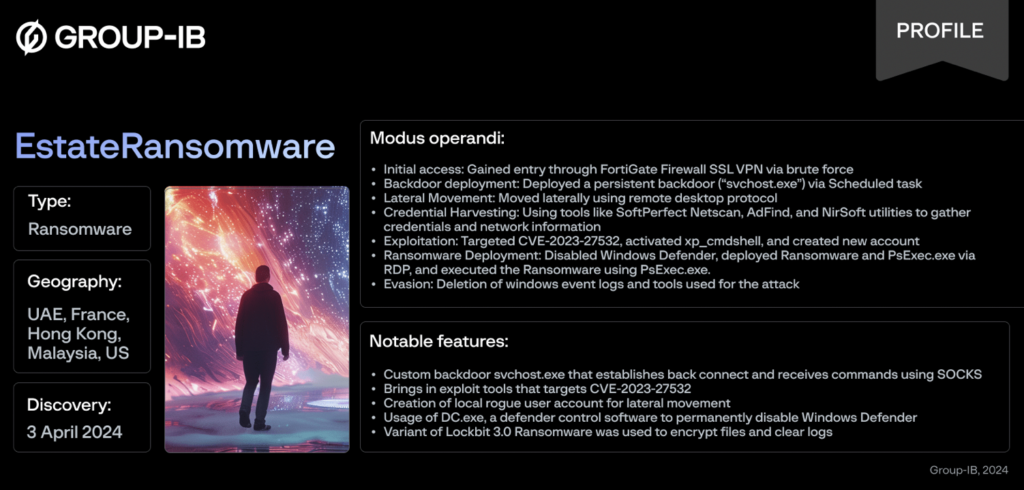

CVE-2023-27532, een aanzienlijke fout geïdentificeerd in Veeam Backup & Replicatiesoftware, stelt organisaties bloot aan risico's op het gebied van ongeoorloofde toegang en toont de cruciale behoefte aan actuele waakzaamheid in gegevensbeschermingsstrategieën. Een nieuw ransomware speler, genaamd EstateRansomware, heeft onlangs de kwetsbaarheid uitgebuit bij grootschalige aanvallen.

CVE-2023-27532: Een diepe duik in de kwetsbaarheid van Veeam Backup

In de kern van recente veiligheidsbesprekingen door onderzoekers van Groep-IB is CVE-2023-27532, een aanzienlijke kwetsbaarheid ontdekt binnen Veeam Backup & Replicatiesoftware. Deze fout heeft de aandacht van de cyberbeveiligingsgemeenschap getrokken vanwege de cruciale impact ervan op gegevensbeschermingsstrategieën. CVE-2023-27532 is een beveiligingslek dat ongeautoriseerde toegang tot het systeem mogelijk maakt, Dit vormt een ernstig risico voor bedrijven die voor hun back-upoplossingen op Veeam vertrouwen. Geïdentificeerd en vervolgens gepatcht door Veeam in maart 2023, de kwetsbaarheid vereist onmiddellijke actie van gebruikers om hun systemen te beveiligen tegen mogelijke exploits.

Waarom zou dit u zorgen baren?? Een inbreuk op uw gegevensback-upsystemen kan niet alleen tot financiële verliezen leiden, maar ook tot een aanzienlijke deuk in uw reputatie. De patch uitgebracht door Veeam pakt deze kwetsbaarheid aan, maar het risico is groot voor systemen die nog niet zijn bijgewerkt. Op de hoogte blijven van dergelijke kwetsbaarheden en snel actie ondernemen is essentieel om de veiligheid van uw waardevolle gegevens te garanderen.

Wat is CVE-2023-27532 en waarom zou u erom geven??

CVE-2023-27532 weerspiegelt een ontbrekende authenticatiefout voor een kritieke functie binnen Veeam Backup & Replicatiesoftware. Deze kwetsbaarheid, beoordeeld met een CVSS-score van 7.5, geeft een hoog ernstniveau aan waardoor aanvallers ongeautoriseerde acties op het systeem kunnen uitvoeren. De essentie van deze kwetsbaarheid ligt in het exploitatiepotentieel ervan. Aanvallers kunnen deze fout benutten om onbelemmerde toegang tot het back-upsysteem te krijgen, waardoor ze kunnen manipuleren, verwijderen, of versleutel gegevensback-ups op basis van hun kwaadaardige doelstellingen.

De inzet is hoog, omdat het beveiligen van back-ups cruciaal is in een sterke strategie voor gegevensherstel, vooral in de nasleep van ransomware-aanvallen. Mochten uw back-ups in gevaar komen, het vermogen om kritieke gegevens snel en efficiënt te herstellen neemt drastisch af, mogelijk de bedrijfsactiviteiten stopzetten. Daarom, het erkennen en beperken van deze kwetsbaarheid zou een topprioriteit moeten zijn voor organisaties die hun digitale infrastructuur willen beschermen tegen geavanceerde cyberdreigingen.

Hoe EstateRansomware kwetsbaarheden zoals CVE-2023-27532 exploiteert

De opkomst van de EstateRansomware-groep heeft een nieuw niveau van dreiging voor organisaties over de hele wereld aan het licht gebracht, vooral door hun misbruik van kwetsbaarheden zoals CVE-2023-27532. Deze ransomwaregroep heeft een geavanceerde benadering van cyberaanvallen getoond, gebruik te maken van deze specifieke kwetsbaarheid om systemen te infiltreren en te compromitteren.

Hun methode begint met het identificeren van onbeveiligde of ongepatchte Veeam Backup & Replicatieservers. Zodra een kwetsbaar systeem is geïdentificeerd, de aanvallers zetten gespecialiseerde tools in om CVE-2023-27532 te misbruiken, vervolgens toegang krijgen tot het systeem. Met de eerste voet aan de grond, EstateRansomware gaat verder met het verzamelen van inloggegevens en netwerkinformatie, zijwaarts over het netwerk bewegen om aanvullende doelen te identificeren en te exploiteren.

De laatste fase van hun operatie omvat het inzetten van de ransomware-payload over het netwerk, gebruikmaken van gecompromitteerde accounts. Door verdedigingsmechanismen uit te schakelen, de aanvallers zorgen ervoor dat hun ransomware ongehinderd kan worden uitgevoerd, wat leidt tot de encryptie van kritieke bestanden en gegevens. Deze stap is cruciaal omdat het de aanvallers verstevigt’ hefboomwerking om losgeld te eisen, onder de dreiging permanent de toegang tot essentiële gegevens te verliezen.

Het beschermen van uw systemen tegen dergelijke geavanceerde bedreigingen vereist een proactieve benadering van cyberbeveiliging. Het regelmatig updaten van uw software om de nieuwste patches op te nemen is een fundamentele stap. Voor betere bescherming, het overwegen van robuuste beveiligingsoplossingen zoals SpyHunter kan een extra verdedigingslaag bieden. SpyHunter is ontworpen om malware te detecteren en te verwijderen, waaronder ransomware, het bieden van realtime bescherming tegen huidige en opkomende bedreigingen. In scenario's waarin kwetsbaarheden zoals CVE-2023-27532 worden uitgebuit, Het hebben van een geavanceerde beveiligingsoplossing zou het verschil kunnen betekenen tussen een snel herstel en een aanzienlijke operationele verstoring.

De impact van EstateRansomware op Veeam Backup-software

De infiltratie van EstateRansomware in bedrijven heeft tot grote zorgen geleid over de veiligheid van gegevens waarvan een back-up is gemaakt met Veeam Backup & Replicatiesoftware. Door misbruik te maken van de kwetsbaarheid CVE-2023-27532, de aanvallers slaagden erin het veronderstelde bolwerk van gegevensbescherming te doorbreken, het ondermijnen van het vertrouwen in back-upoplossingen als laatste verdedigingslinie tegen gegevensverlies als gevolg van ransomware-aanvallen. De werkelijke impact omvat niet alleen potentieel gegevensverlies, maar ook het psychologische effect op bedrijven die zich realiseren dat hun back-upgegevens mogelijk niet zo veilig zijn als eerder werd gedacht.. Dit heeft geleid tot een hernieuwde aandacht voor de beveiliging van back-upsystemen en de urgentie van het toepassen van patches voor bekende kwetsbaarheden..

Gevolgen van de EstateRansomware-aanval

De gevolgen van de EstateRansomware-aanval reiken verder dan de theoretische kwetsbaarheden, zich manifesteert in tastbare verstoringen van de bedrijfsvoering. Bedrijven die door deze specifieke vorm van ransomware worden getroffen, ervaren niet alleen de versleuteling van kritieke gegevens, maar worden ook geconfronteerd met de reële mogelijkheid dat gegevens worden geëxtraheerd en vastgehouden voor losgeld.. De gevolgen van dergelijke aanvallen zijn veelzijdig, inclusief operationele downtime, financieel verlies als gevolg van losgeldbetalingen of herstelpogingen, en reputatieschade. De verstoring kan ook de klantrelatie onder druk zetten, omdat de dienstverlening kan worden stopgezet of ernstig in gevaar kan worden gebracht. Bovendien, de inbreuk op gevoelige gegevens brengt privacyproblemen met zich mee en kan leiden tot juridische sancties, vooral voor inbreuken waarbij persoonsgegevens betrokken zijn die beschermd zijn onder regelgeving zoals AVG of HIPAA.

Uw gegevens beschermen tegen EstateRansomware

In een tijdperk waarin digitale veiligheid cruciaal is, de komst van EstateRansomware die misbruik maakt van een kwetsbaarheid in de Veeam Backup-software heeft veel organisaties kwetsbaar gemaakt. Het beschermen van uw gegevens tegen dergelijke geavanceerde bedreigingen vereist een proactieve en geïnformeerde aanpak. Door de aard van de dreiging te begrijpen en beslissende actie te ondernemen, U kunt het risico aanzienlijk beperken dat u het slachtoffer wordt van ransomware-aanvallen.

Onmiddellijke stappen om Veeam Backup-installaties te beveiligen

De ontdekking van de CVE-2023-27532-kwetsbaarheid in Veeam Backup & Replicatiesoftware is voor velen een wake-up call geweest. Hier volgen onmiddellijk de stappen die u kunt nemen om uw installaties te beveiligen:

- Patchen en updaten: Verzeker uw Veeam Backup & Replicatiesoftware is bijgewerkt naar de nieuwste versie, omdat deze patches voor bekende kwetsbaarheden zal bevatten, inclusief CVE-2023-27532.

- Veilige configuraties: Controleer uw back-up- en replicatie-instellingen om er zeker van te zijn dat ze veilig zijn geconfigureerd. Beperk de toegangsrechten tot uitsluitend essentieel personeel en diensten.

- Wachtwoordpraktijken: Wijzig wachtwoorden regelmatig en zorg ervoor dat ze sterk en uniek zijn. Overweeg het gebruik van een wachtwoordbeheerder om complexe wachtwoorden te genereren en op te slaan.

- Netwerksegmentatie: Isoleer uw back-upsystemen van de rest van uw netwerk. Dit kan de verspreiding van ransomware helpen voorkomen als uw netwerk is aangetast.

- Controleer op verdachte activiteiten: Implementeer monitoringtools om ongeautoriseerde toegang of ongebruikelijke activiteiten binnen uw back-upomgevingen te detecteren.

Langetermijnstrategieën ter bescherming tegen ransomware-aanvallen

Het verdedigen tegen ransomware zoals EstateRansomware is geen eenmalige taak, maar een continu proces. Hier volgen langetermijnstrategieën om de veerkracht van uw organisatie tegen dergelijke bedreigingen te vergroten:

- regelmatig back-ups: Regelmatig onderhouden, gecodeerde back-ups van alle kritieke gegevens geïsoleerd van uw netwerk. Test back-ups routinematig om de gegevensintegriteit en herstelbaarheid te garanderen.

- Onderwijs en training: Voer regelmatig beveiligingsbewustzijnstrainingen uit voor uw personeel. Informeer ze over de nieuwste phishing-tactieken en stimuleer een veiligheidscultuur binnen uw organisatie.

- Incidentresponsplan: Ontwikkel en onderhoud een incidentresponsplan met procedures voor het omgaan met ransomware-infecties. Evalueer en update het plan regelmatig om het veranderende dreigingslandschap te weerspiegelen.

- Geavanceerde Threat Protection: Investeer in geavanceerde oplossingen voor bedreigingsbescherming die op gedrag gebaseerde detectiemogelijkheden bieden om ransomware-pogingen te identificeren en te blokkeren voordat ze uw gegevens kunnen versleutelen.

- Gebruik beveiligingssoftware: Voor uitgebreide bescherming tegen malware en bedreigingen, overweeg het gebruik van een gerenommeerde beveiligingsoplossing zoals SpyHunter. SpyHunter is gespecialiseerd in het detecteren en verwijderen van malware, het bieden van een extra beveiligingslaag voor uw systemen.

Het aanpakken van de dreiging van ransomware vereist een meerlaagse aanpak waarin technologie wordt gecombineerd, processen, en mensen. Door deze kortetermijnstrategieën en langetermijnstrategieën toe te passen, u kunt uw verdediging tegen EstateRansomware en andere geavanceerde cyberbedreigingen versterken.

Hoe SpyHunter uw gegevens kan beschermen tegen ransomware

Ransomware-aanvallen zoals EstateRansomware kunnen organisaties verlammen, het coderen van essentiële gegevens en het eisen van losgeld voor de vrijgave ervan. SpyHunter staat als een fort, biedt meerdere beschermingslagen om uw gegevens te beschermen tegen ransomware:

- Realtime monitoring: SpyHunter controleert uw systeem voortdurend op bedreigingen, waardoor ransomware onmiddellijk wordt gedetecteerd en verwijderd voordat uw gegevens kunnen worden vergrendeld.

- Verwijdering van malware: Het is uitgerust met geavanceerde verwijderingsmogelijkheden om ransomware te elimineren, spyware, trojans, en andere malware effectief.

- Regelmatige updates: Door de software up-to-date te houden, bent u verzekerd van bescherming tegen de nieuwste malwarebedreigingen, inclusief nieuwe ransomwarevarianten.

- Gebruiksvriendelijke interface: SpyHunter is ontworpen voor gebruikers van alle technische niveaus, waardoor het eenvoudig te beheren is en ervoor zorgt dat uw digitale omgeving veilig is.

- Aangepaste oplossingen: In geval van complexe malware-infecties, SpyHunter biedt oplossingen op maat om unieke problemen rechtstreeks aan te pakken.

Vertrouwen op SpyHunter voor uw cyberbeveiligingsbehoeften betekent investeren in gemoedsrust, wetende dat uw gegevens beschermd zijn tegen de zich ontwikkelende dreiging van ransomware.

SpyHunter instellen voor optimale bescherming tegen CVE-2023-27532

Om de effectiviteit van SpyHunter te maximaliseren, vooral tegen geavanceerde bedreigingen die misbruik maken van kwetsbaarheden zoals CVE-2023-27532, Volg deze simpele stappen:

- Installeer SpyHunter: Download en installeer SpyHunter vanaf de officiële website om er zeker van te zijn dat u de authentieke software krijgt.

- Voer een volledige systeemscan uit: Bij de installatie, voer een volledige systeemscan uit om eventuele bestaande bedreigingen te detecteren en te verwijderen, inclusief eventuele sporen van ransomware.

- Schakel realtime bescherming in: Activeer realtime bescherming om uw systeem voortdurend te controleren op kwaadaardige activiteiten en om ransomware-infecties te voorkomen.

- Houd SpyHunter bijgewerkt: Update SpyHunter regelmatig om de nieuwste malwaredefinities te ontvangen en bescherming tegen nieuwe bedreigingen te garanderen.

- Controleer de beveiligingsinstellingen: Pas de beveiligingsinstellingen van SpyHunter aan uw behoeften aan voor bescherming op maat.

Door SpyHunter correct in te stellen, u versterkt uw verdediging tegen ransomware-aanvallen waarbij gebruik wordt gemaakt van CVE-2023-27532 en andere kwetsbaarheden, ervoor te zorgen dat uw gegevens veilig blijven en uw activiteiten ononderbroken blijven.

Conclusie: Verbeter uw verdediging tegen EstateRansomware

In het omgaan met de geavanceerde tactieken van EstateRansomware, het is duidelijk dat het vertrouwen op verouderde beveiligingen of ongepatchte software organisaties kwetsbaar maakt voor verwoestende aanvallen. Het versterken van uw cyberverdediging vereist een proactieve en gelaagde benadering van beveiliging. Hier volgen de belangrijkste stappen om uw netwerk en gevoelige gegevens te beschermen tegen dergelijke ransomware-bedreigingen:

- Systemen regelmatig updaten en patchen: Zorg voor alle software, vooral kritieke infrastructuurcomponenten zoals Veeam Backup & kopiëren, zijn up-to-date met de nieuwste patches. Deze actie, ook al lijkt het simpel, kan het risico op uitbuiting aanzienlijk verminderen.

- Verbeter de netwerkbeveiligingscontroles: Implementeer sterke firewallregels en segmenteer uw netwerk om potentiële inbreuken te beperken. Het beperken van de zijwaartse beweging binnen het netwerk kan helpen voorkomen dat ransomware zich verspreidt.

- Maak gebruik van geavanceerde tools voor bedreigingsdetectie: Maak gebruik van tools die mogelijkheden bieden voor realtime monitoring en detectie van bedreigingen. Dit omvat het gebruik van beveiligingsoplossingen die ongebruikelijk netwerkgedrag kunnen identificeren dat op een inbreuk wijst.

- Voer regelmatig beveiligingstrainingen uit: Informeer uw medewerkers over de nieuwste phishing-tactieken en moedig veilige onlinepraktijken aan. Menselijke fouten kunnen vaak de zwakste schakel in de beveiliging zijn; daarom, sensibilisering is essentieel.

- Pas multi-factor authenticatie toe (MFA): Implementeer MFA op alle toegangspunten, vooral voor toegang op afstand, om een extra beveiligingslaag toe te voegen die ongeautoriseerde toegang kan tegenhouden.

- Maak regelmatig een back-up van kritieke gegevens: Maak regelmatig een back-up van uw kritieke gegevens en versleutel deze. Zorg ervoor dat back-ups extern of in een veilige cloudomgeving worden opgeslagen, waardoor het moeilijker wordt voor ransomware om uw herstelmogelijkheden in gevaar te brengen.

- Formuleer een responsplan: Zorg ervoor dat u een incidentresponsplan gereed heeft waarin de procedures voor het identificeren worden uiteengezet, bevattende, uitroeien, en herstellen van een cyberaanval. Dit zorgt voor een snelle en georganiseerde reactie, het minimaliseren van schade.

Tenslotte, terwijl de dreiging die uitgaat van EstateRansomware en soortgelijke ransomware-actoren groot blijft, Het aannemen van een alomvattende en proactieve aanpak van cyberbeveiliging kan deze risico’s aanzienlijk beperken. Door op de hoogte te blijven, systemen regelmatig bijwerken, gebruik maken van geavanceerde beveiligingsmaatregelen, en het bevorderen van een cultuur van cyberbewustzijn, Organisaties kunnen veerkrachtige verdedigingsmechanismen bouwen die hun waardevolle bezittingen kunnen beschermen tegen het steeds evoluerende dreigingslandschap.