Hackers maken gebruik van de boosaardige Magnitude Exploit Kit naar de nieuwe Magniber ransomware te distribueren naar doelen in Zuid-Korea. Eerder de kit is gebruikt om high-impact malware te leveren, namelijk de meeste Cerber ransomware stammen op wereldschaal.

Medio juli, 2018 there were reports indicating that Magniber heeft haar activiteiten uitgebreid en heeft meer functies, Inclusief:

- Gebruik van verschillende technieken en overvloedig vertroebeling

- Payload binaire levert, targets en infecteert buiten Zuid-Korea

- Het gebruik van een meer geavanceerde en gepolijst kwaadaardige code

- Niet langer afhankelijk van C2C servers, noch een hardcoded sleutel voor encryptie

Volgens malware onderzoekers, in aanvulling op de veranderingen bovengenoemde, de Magnitude Exploit Kit veranderde ook van ‘modus operandi’. In plaats van het duwen van de bekende Cerber ransomware de overkant van de Wereld, EK wordt nu primair gericht op het verspreiden van de binaire uitvoerbare Magniber.

Dat is niet alles, als nieuwere Magniber versies zijn met behulp van een Internet Explorer zero-day beveiligingslek omdat de maand april. De nieuwere versie van de ransomware dreiging is gemakkelijk te herkennen omdat het gebruik maakt van de “.dyaaghemy” bestandsextensie.

In 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. De tool kan worden gebruikt om een deel van de betrokken gegevens te decoderen en is verkrijgbaar bij deze site.

Magniber Ransomware Onthuld in Latest Hacker Attack

Het begin van de hacker campagne begon toen criminelen een nieuw ontwikkelde malware geladen in de Magnitude exploit kit. Dit is hetzelfde mechanisme eerder werden gebruikt voor de meeste Cerber ransomware stammen leveren. Een van de redenen waarom de security experts vrezen dat dit gaat om de volgende grote infectie geworden. Als de broncode wordt vrijgegeven of verkocht op de hacker underground forums of wordt gedeeld door de hacker collectieven dan kan het heel goed om te zetten in de nieuwste wapen.

De security rapporten geven aan dat de gevangen stammen tot nu toe zijn slechts de eerste releases. We zouden kunnen zien bijgewerkte versies van de dreiging als het succesvol blijkt tijdens de voortdurende aanvallen. Een van de redenen waarom de aanval zo wordt gevreesd omdat deze exploit kit inactief geworden voor een lange tijd in eind september. Toen het weer online kwam werd de lading veranderd met de nieuwe Magniber ransomware.

Magniber Ransomware Afgezet tegen Zuid-Korea

Een van de belangrijkste kenmerken van de Magnitude Exploit Kit is het feit dat het speciaal is gemaakt om gebruik te infecteren uit Zuid-Korea. De analisten melden dat op het moment dat email bericht is de geprefereerde payload aflevermechanisme.

De exploit kit is aangepast met verschillende template berichten op geautomatiseerde wijze worden verzonden naar de slachtoffers. Zoals altijd social engineering trucs kunnen worden gebruikt om de verhouding van infectie verhogen. Afhankelijk van de configuratie van de e-mails kan komen in verschillende vormen. Enkele van de meest populaire voorbeelden zijn de volgende:

- Bestandsbijlagen - De Magniber ransomware kan direct worden ingebracht in de berichten als een bijlage bij een voor gearchiveerde vorm of als het uitvoerbare bestand.

- hyperlink Insertion - De criminelen achter de malware kan gebruik maken van verschillende oplichting, chantage tactiek en diverse social engineering trucs om te proberen en maken de gebruikers downloaden het virus via een link te vinden in de inhoud lichaam.

- Archieven - In veel gevallen dergelijke bedreigingen kunnen worden verpakt in archieven die andere software, evenals bevatten. De Magniber ransomware kan worden gevonden in pakketten die doen alsof ze belangrijke documenten omvatten, toepassingen, nutsbedrijven en etc.

- geïnfecteerde Installateurs - E-mailberichten kunnen worden gebruikt om aangepaste software installateurs die inclue de Magniber ransomware code kan op zichzelf te verspreiden.

- Scripts in Documenten - Verschillende documenten die van de gebruiker belang kunnen zijn (rich tekstdocumenten, spreadsheets of presentaties) kan bevatten malware scripts (macros) die, wanneer uitgevoerd door de gebruiker downloaden van de Magniber ransomware van een externe server en voer het uit op het slachtoffer computers.

Een andere geïdentificeerde bron van infectie zijn onder frauduleuze Reclame vinden op-hacker gecontroleerde websites. Ze worden vaak gemaakt om te kijken als legale producten of diensten. Links naar hen worden geplaatst via advertentienetwerken, zoekmachines en zelfs nep-accounts op sociale netwerken.

Een andere mogelijkheid om de dreiging te leveren is een omleiding via browser hijackers. Ze zijn gevaarlijk browser-extensies die tot doel hebben de instellingen van de geïnfecteerde webapplicaties te wijzigen. Hackers hebben de neiging om ze te maken voor de populaire browsers: Mozilla Firefox, Safari, Internet Explorer, Opera, Microsoft Edge en Google Chrome. Wanneer de infecties volledig zijn belangrijke instellingen worden geconfigureerd om te verwijzen naar de hacker gecontroleerde websites. In andere gevallen Magniber ransomware is als onderdeel van de sequentie hacker. Ze zijn ook in staat om gevoelige gegevens van de toepassingen, waaronder het verkrijgen van: cookies, browser cache, voorkeuren, geschiedenis, bladwijzers, formuliergegevens, wachtwoorden en accountgegevens.

De deskundigen ontdekten dat de criminelen proberen een kwetsbaarheid bijgehouden door de CVE-2016-0189 adviserende exploiteren, die eveneens wordt gebruikt kits zoals Minachting en Sundown:

De Microsoft JScript 5.8 en VBScript 5.7 en 5.8 motoren, zoals gebruikt in Internet Explorer 9 door 11 en andere producten, externe aanvallers willekeurige code of kan een denial of service (geheugencorruptie) via een vervaardigde website, aka “Scripting Engine ontregeld geheugen,” een andere kwetsbaarheid dan CVE-2016-0187.

Een van de redenen waarom de Magniber ransomware wordt gevreesd door velen als een nieuwe opkomende bedreiging concurreren met de grote malware families is haar complex infectie module. Bij de eerste aflevering van het virus motor start automatisch op de lokale computer te scannen en controleren belangrijke waarden die worden vergeleken met de ingebouwde instructies om de gevaarlijke onderdelen te leveren aan slachtoffers uit Zuid-Korea.

Dit wordt gedaan door het controleren van het externe IP-locatie van de computer en te vergelijken met geolocatiedatabanken, De regionale instellingen door de gebruiker ingestelde, zoeken naar specifieke strings en etc. Volgens de security onderzoekers het complex niveau van de veiligheidscontroles zijn opmerkelijk voor deze specifieke stam. Een geautomatiseerde noodstop wordt in de motor, als de Magniber ransomware wordt uitgevoerd op een niet-Koreaanse systeem van de malware zichzelf automatisch verwijderen na de eerste controle is voltooid.

Magniber Ransomware Capabilities

Zodra de Magniber ransomware infecteert de getroffen machines een aantal aanslag sequenties kunnen worden geprogrammeerd. Afhankelijk van de configuratie kan verschillende modules die kunnen worden geactiveerd op de machines zijn uitgerust. Voorbeelden omvatten de volgende:

- Trojan Module - Het gebruik van een dergelijke module maakt het mogelijk de criminelen te bespioneren het slachtoffer machines of over te nemen controle op een bepaald moment.

- Diefstal van gegevens - Voorafgaand aan de encryptie fase de hackers kunt ervoor kiezen om gevoelige bestanden te stelen en gebruiken hun inhoud verschillende misdaden uit te voeren. Voorbeelden omvatten identiteitsdiefstal, financiële documenten misbruiken en anderen.

- Extra Malware Delivery - De Magniber ransomware kan ook worden gebruikt om extra virussen op de besmette computers.

De eerste infecties begint met het virus bestanden worden gekopieerd naar een tijdelijke map die kan worden aangepast aan de initiële configuratie. Na deze de malware bestanden worden gewijzigd met willekeurige namen en ingesteld op automatisch opstarten wanneer de computer wordt opgestart.

Er zijn een aantal belangrijke kenmerken van de infectie proces dat opmerkelijk aan de Magniber ransomware zijn. Eén daarvan is dat de malware kan andere processen die onder de controle worden geplaatst paaien. Het kan interageren met de onderliggende processen en injecteer data in hen. Een van de redenen waarom dit gevaarlijk wordt beschouwd is het feit dat dergelijke toepassingen kan worden gebruikt om de anderen te verwarren of een poging om informatie van de slachtoffers te extraheren. Een case scenario is de lancering van web browser window. De gebruikers zou kunnen denken dat ze de opdracht hebben uitgegeven en gebruiken als ze normaal zouden doen. Als er gevoelige gegevens worden ingevoerd door ze, het wordt direct opgenomen door de malware en verzonden naar operators.

Een grondige analyse van de gecompromitteerde machine wordt gevoerd waarin zowel de hardware componenten omvat, softwareconfiguratie en gebruikersinstellingen. Beschikbaarheid van het netwerk en de beschikbare interfaces worden gemerkt door het gebruik van de “ping” opdracht, evenals regionale instellingen (systeem landinstellingen, toetsenbordindelingen en machine tijdzone).

De geïdentificeerde Magniber ransomware stammen kunnen ook shell opdrachten uit te voeren op hun eigen. In combinatie met een Trojan module deze optie geeft hackers bijna onbegrensde mogelijkheden voor het gebruik van het slachtoffer computers. De geanalyseerde monsters hebben verschillende stealth bescherming tegen debugfuncties ingebouwde. Ze voorkomen dat de onderzoekers van het uitvoeren van de analyse van de virusstammen in bepaalde voorwaarden.

Magniber Ransomware Infectie Consequences

Het uiteindelijke doel van de Magniber ransomware is om de gebruikers te chanteren door het gebruik van typische ransomware tactiek. Gevoelige gebruiker bestanden worden versleuteld met een sterke cipher. Net als andere soortgelijke stammen een ingebouwde lijst van target bestandsextensies wordt gebruikt. Dit is een veel gebruikte tactiek moet het mogelijk worden de criminelen aan het slachtoffer bestanden aan te passen aan de beoogde slachtoffers. De security onderzoekers waren in staat om de gebundelde lijst van één van de gevangen stammen te extraheren. Het gericht op de volgende extensies:

docx xls xlsx ppt pptx pst ost msg em vsd vsdx csv rtf 123 wkn wk1 pdf dwg

onetoc2 snt docb docm dot DOTM dotx xlsm XLSB xlw XLT xlm xlc xltx XLTM PPTM

pot pps PPSM ppsx PPAM potx POTM computer HWP 602 SXI pad sldx SLDM VDI VMX gpg

aes ruwe cgm NEF psd ai svg djvu sh klasse pot java rb asp php jsp brood sch DCH

dip vb vbs js ps1 ASM pas cpp cs suo sln ldf MDF IBD myi myd frm odb dbf db

mdb accdb vierkante sqlitedb sqlite3 opl lay6 lag mm sxm otg odg UOP std SXD otp

odp wb2 slk dif STC sxc ots ods 3dm max 3ds uot STW sxw Ott odt pem p12 csr

crt sleutel PFX der 1cd cd arw jpe eq adp odm dbc frx DB2 dbs pds PDT dt cf kve

mx EPF kdbx erf vrp grs geo st pff MFT efd rib ma LWO lws M3D mb obj X3D C4D

FBX DGN 4db 4d 4 MP abs adn A3D aft ahd alf vragen AWDB azz bdb bib bnd bok btr

cdb CKP clkw CMA CRD vader daf db3 dbk dbt dbv dbx dcb DCT dcx dd df1 DMO dnc

DP1 dqy dsk dsn DTA dtsx dx eco ECX emd fcd FIC fid fi FM5 fo FP3 KP4 KP5

KP7 FPT fzb FZV gdb GWI hdb zijn ib IDC IHX itdb itw JTX kdb lgc maq MDN mdt

MRG modder MWB S3M ndf NS2 ns3 ns4 NSF NV2 pasgeboren Oce oqy ora orx owc OWG OYX P96

p97 pan pdb PDM phm PNZ PTH PWA QPX qry QVD rctd rdb rpd RSD sbf sdb sdf spq

SQB stp grootte tcx TDT thee tmd trm udb usr v12 VDB VPD wdb wmdb xdb XLD xlgc ZDB

ZOC Cdr CDR3 abw act streven apt jaar ase aty awp awt aww slecht bbs bdp bdr bean

Sta boc btd cnm crw CYI dca dgs diz dne docz dsv dvi dx eio ince EMLX epp err

etf ETX euc faq fb2 fb FCF fdf fdr fds fdt FDX fdxt fes FFT FLR født gtp frt

FWDN FXC gDoc gio GPN GSD gThr gv hbk HHT hs HTC hz idx ii ipf jis joe jp1 jrtf

kes KLG KNT Kon kwd lbt lelie bed LNT lp2 LRC lst ltr lezen ltx luf lwp lyt lyx man

kaart mbox me mel min mnt mwp nfo Njx nu tbc ocr odo van vaak plaatsen p7s PFS PJT prt

PWI PVM ext pwr PVJ pu rad qd ris RNG RFT RPT eerste rt RTD RTX lopen RZK RZN saf

Sam SCC SCM sct SCW SDM sdoc SDW SGM de SLA SLS SMF SMS SSA Sty sub SXG verlies

tdf tex text thp tlb tm tmv tmx tpc tvj u3d u3i unx uof upd utf8 utxt vct vnt

vw WBK WCF WGZ wn wp WP4 WP5 WP6 WP7 wpa wpd wp wps wpt WPW

wri wsc wsd wsh WTX

xd XLF xps xwp xy3 XYP Xyw YBK YM zabw zw abm afx AGIF agp AIC ALBM apd apm

APNG aps APX soort BM2 ASW baai BMX BRK kinderen brt BSS BTI c4 ongeveer CAL kan CD5 CDCIs

CDG cimg cin cit Colz cpc cpd CPG cps cpx CR2 ct dc2 DCR DDS dgt dib DJV dm3

DMI vue DPX draad drz dt2 DTW dv ecw- eip exr fa fax FPO fpx g3 gcdp GFB gfie

gamma gih gim spr scad gpd grote grof hcp hdr hpi i3d icn icon ICBR IIQ info IPX

itc2 IWI J2C J2K JB2 jas JBIG JBMP JBR JFIF jia JNG JP2 jpg2 JPS JPX JTF jw

KDC JXR KDI KDK KIC KPG LBM LJP mac mos MPF MNR mbm mef MPO mijn mrxs NCR NCT

NLM nrw oc3 OC4 OC5 OCI OMF OPLC af2 af3 roe CDMM MTEF CdMZ cdt CMX cnv csy

CV5 CVG CVI cvs cvx cwt CXF DCS ded dhs DPP drw dxb dxf EGC emf ep eps EPSF

fh10 fh11 fh3 FH4 fh5 FH6 FH7 fh8 fif fig fmv ft11 FT10 FT7 FT8 FT9 ftn fxg

volgens GIOX HPG HPG pk idee igt igx IMD inkt lmk MgCl MGMF MGMT MT9 mgmx MgTX

MMAT voedsel OVP ovr stuks PFV plt VRM pobj staat PSID rd scv SK1 SK2 ssk STN svf SVGZ

TLC tne UFR vbr VEC vm vsdm VSTM dc vstx wpg VSM xar ya ORF ota OTI OZB

ozj ozt pa panorama pap pbm pc1 pc2 PC3 pcd pdd PE4 pef PFI pgf pgm pi1 PI2 PI3

pic pict pix pjpg pm pmg PNI pnm PNTG pop pp4 PP5 ppm prw psdx pse psp ptg

ptx pvr px pxr PZ3 pza PZP PzS z3d QMG ras rcu rgb RGF ric riff Rix rle RLI

RRI rpf RSB RSR RW2 rs rw s2mv sci september sfc SFW skm SLD spa snik spe sph SPJ

SR2 spp srw portemonnee jpg jpeg vmdk boog PAQ tbk tub bz2 tar gz tgz zip rar 7z

backup iso vcd bmp png gif tif tiff M4U m3u mid wma flv 3g2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla swf wav mp3

Magniber communiceert met hacker command and control servers om de infecties te melden. Aan het begin van de encryptie-proces de malware meldt de operatie om de server die een geldig antwoord op het slachtoffer machine retourneert. Het bevat een 16 tekens lange reeks die wordt gebruikt door encryptie-engine om de private sleutel te genereren. In het geval dat de netwerkverbinding niet beschikbaar is een hardcoded wordt gebruikt om de bestanden te verwerken. Een poging om de afgewerkte procesverslag wordt uitgevoerd nadat alles is voltooid.

De deskundigen ontdekten dat de monsters ook encryptie van bepaalde kritische mappen verbieden. Dit wordt gedaan met de bedoeling als encryptie van de bestanden daarin aanwezige schade kan permamentbasissen voor het besturingssysteem en onbruikbaar. Dit stopt effectief de hackers van de mogelijkheid om de slachtoffers te chanteren. De lijst bevat de volgende mappen:

:\Documents and Settings All Users

:\Documents and Settings standaard gebruikersnaam

:\Documents and Settings LocalService

:\Documents and Settings NetworkService

\AppData Local

\AppData LocalLow

\AppData zwerven

\lokale instellingen

\public music sample muziek

\public foto sample foto

\public video sample video's

\tor browser

\$prullenbak

\$windows. ~ bt

\$ramen. ~ ws

\bagageruimte

\intel

\MSOCACHE

\perflogs

\programmabestanden (x86)

\programmabestanden

\programma gegevens

\herstel

\gerecycled

\recycler

\systeem volume informatie

\windows.old

\windows10upgrade

\ruiten

\winnt

Magniber Ransomware Note

Random extensies zoals .ihsdj of .kgpvwnr worden toegewezen aan de gecompromitteerde bestanden. Een ransomware notitie is gemaakt volgens de volgende template - READ_ME_FOR_DECRYPT_[id].txt. De inhoud lees de volgende:

Al uw documenten, FOTO'S, Databases en andere belangrijk bestand versleuteld zijn!

================================================== ==================================

Uw bestanden worden niet beschadigd! Uw bestanden worden alleen gewijzigde. Deze wijziging is omkeerbaar.

De enige 1 manier om uw bestanden te decoderen is om de private sleutel en decryptie programma te ontvangen.

Alle pogingen om uw bestanden te herstellen met de software van derden zal fataal zijn voor uw bestanden!

================================================== ===================================

Om de private sleutel en decryptie programma te ontvangen volgt u de onderstaande instructies:

1. Download “Tor Browser” van https://www.torproject.org/ en installeer het.

2. In het “Tor Browser” Open uw persoonlijke pagina hier:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Aantekening! Deze pagina is beschikbaar via “Tor Browser” alleen.

================================================== ======================================

Ook kunt u tijdelijke adressen gebruiken op je persoonlijke pagina zonder gebruik te maken “Tor Browser”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Aantekening! Dit zijn tijdelijke adressen! Ze zullen beschikbaar zijn voor een beperkte hoeveelheid tijd!

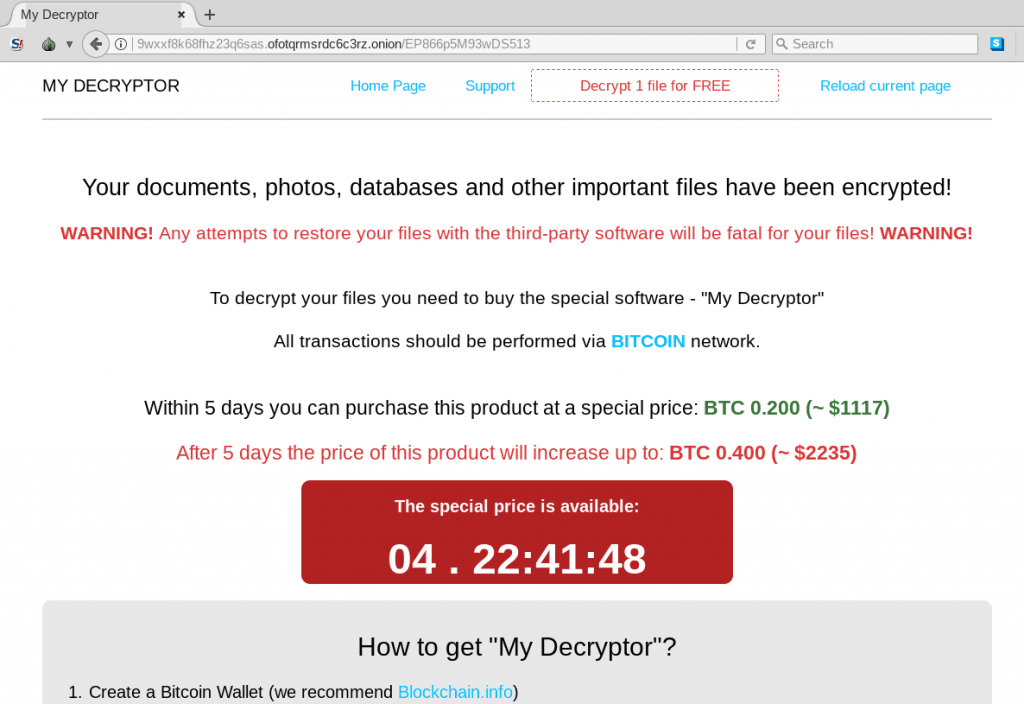

Als de gebruikers bezoeken de TOR betaling gateway zullen ze een modern ogende pagina met een soortgelijke tekst bericht verschijnt. Het tracht een ransomware betaling van de slachtoffers af te persen met behulp van de bekende social engineering “tijd truc”. De gebruiker ziet een “goedkoper” prijs als zij binnen een bepaalde termijn (In dit geval binnen 5 dagen na de eerste besmetting). De som geciteerd is 0.2 Bitcoins dat is het equivalent van $1112. Als dit niet gebeurt zal de ransomware motor het bedrag te verdubbelen 0.5 Bitcoins of $2225 respectievelijk.

De notitie zelf leest de volgende:

uw documenten, foto's, databases en andere belangrijke bestanden zijn versleuteld!

WAARSCHUWING! Alle pogingen om uw bestanden te herstellen met de software van derden zal fataal zijn voor uw bestanden! WAARSCHUWING!

Om uw bestanden te decoderen moet je de speciale software te kopen – “mijn Decryptor”

Alle transacties moeten worden uitgevoerd via Bitcoin netwerk.

Binnen 5 dagen kunt u dit product tegen een speciale prijs te kopen: BTC 0.200 (~ $ 1117)

Na 5 dagen de prijs van dit product zal stijgen tot: BTC 0.400 (~ $ 2225)De speciale prijs is beschikbaar:

04. 22:41:48Hoe krijg je “mijn Decryptor”?

1. Maak een Bitcoin Wallet (raden we Blockchain.info)

2. Koop benodigde hoeveelheid Bitcoins

Hier zijn onze aanbevelingen:

Koop Bitcoins met contant geld of Deposit

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Wall of Coins (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Coin ATM Radar (https://coinatmradar.com/)

gebeten (https://bitit.io/)Koop Bitcons met Bank Account of bankoverschrijving

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

Tweelingen (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

schacht (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

geslagen (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

Coincorner (https://coincorner.com/)

cubits (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

Xapo (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Koop Bitcoin met creditcard / betaalkaart

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Koop Bitcoins met PayPal

VirWoX (https://www.virwox.com/)

Kon Bitcoins niet vinden in uw regio? Probeer te zoeken hier:

BittyBot (https://bittybot.co/eu/)

How To Bitcoins kopen (https://howtobuybitcoins.info/)

Koop Bitcoin Worldwide (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. Stuur BTC 0.200 naar het volgende adres Bitcoin:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Bedien het transactiebedrag bij de “betalingen Geschiedenis” hieronder paneel

5. Huidige pagina opnieuw laden na de betaling en krijg een link naar de software te downloaden.

We raden alle gebruikers gebruik maken van een kwaliteit anti-spyware oplossing. Het is in staat om actieve infecties van alle soorten virussen te verwijderen, Trojaanse paarden en browser hijackers en verwijder ze via een paar muisklikken.

Spy Hunter scanner zal alleen de bedreiging op te sporen. Als u wilt dat de bedreiging voor automatisch verwijderd, je nodig hebt om de volledige versie van de anti-malware gereedschap kopen.Ontdek meer over SpyHunter Anti-Malware Tool / Hoe te verwijderen SpyHunter