Kerstmis komt eraan! Helaas, in de rijken van malware en cyber fraude, de komst van de winter vakantie draagt een zweem van bitterheid. Het is die tijd van het jaar waarin cybercriminelen activiteit raakt het plafond. Dat gezegd zijnde, het zal niemand verbazen dat Locky ransomware weer nieuw leven wordt ingeblazen, in een gloednieuwe campagne die gemakkelijk kan worden gevolgd door meer activiteiten namens Locky's operators.

Verwant: Android Banking Trojan steelt geld van Online Banking Gebruikers

Naast ransomware, Android-gebruikers moeten extra alert zijn, aangezien de winter de meest favoriete tijd lijkt te zijn voor bankiermalware. Kerstmis is misschien een maand weg, maar we zien nu al een stijging in Android-campagnes gericht op bekende banken. Fortinet-onderzoekers hebben al zo'n campagne onthuld die gericht is op 15 verschillende apps voor mobiel bankieren voor Duitse banken. Het is heel goed mogelijk dat er in toekomstige releases van deze malware extra banken of andere organisaties worden toegevoegd, onderzoekers schrijven.

Deze bank-malware is ontworpen om inloggegevens te stelen van 15 verschillende apps voor mobiel bankieren voor Duitse banken. Het heeft ook de mogelijkheid om anti-virus mobiele apps te weerstaan, evenals hinderen 30 verschillende antivirusprogramma's en voorkomen dat ze worden gestart.

Hoe wordt de malware geïnstalleerd op een Android-apparaat??

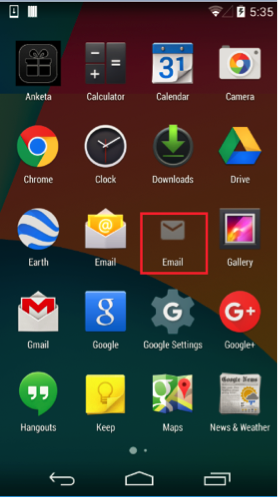

Blijkbaar, de malware doet zich voor als een e-mailapp. Zodra het is geïnstalleerd, er verschijnt een pictogram in het opstartprogramma. Dit is hoe het eruit ziet:

Na de installatie van de kwaadaardige app, apparaatbeheerdersrechten worden verleend. Wanneer de gebruiker een gerichte bank-app start, de malware stuurt een verzoek via HTTPS naar zijn command and control-server voor de payload. De C&C-server reageert met een nep-aangepaste inlogpagina. De kwaadaardige app geeft een bewerkte inlogscherm-overlay weer bovenop de legitieme app. Dit is inderdaad hoe de kwaadaardige app de ingevoerde bankgegevens verzamelt. Bovendien, de cybercriminelen hebben een ander inlogscherm gemaakt voor elk van de doelbanken.

Verwant: Dresscode Android Malware en de gevaren ervan voor gebruikers

De malware is ook ontworpen om het pictogram van het opstartprogramma te verbergen. Daarom kunnen slachtoffers denken dat ze de app niet hebben geïnstalleerd. Terwijl op de achtergrond, echter, de malware zal proberen te voorkomen dat 30 verschillende mobiele antivirus-apps vanaf de lancering. De malware zal ook

- Gegevens over het apparaat verzamelen;

- Verzamel de verloren geïnstalleerde app;

- Stuur alles naar de C&C server;

- Wacht op verdere instructies.

Volgens Fortinet onderzoekers, de malware kan sms-berichten onderscheppen, massale sms-berichten verzenden, update de gerichte app-lijst, en stel een nieuw wachtwoord in voor het apparaat. De malware kan ook in staat zijn tot verdere kwaadaardige activiteiten.

Een ding waar de malware nog niet toe in staat is, is het stelen van creditcardgegevens, maar dit kan ook worden toegevoegd aan de reeks vaardigheden.

Hoe kunnen slachtoffers de schadelijke app verwijderen??

Getroffen gebruikers moeten eerst de apparaatbeheerdersrechten van de malware uitschakelen. Dit is gedaan in Instellingen -> Beveiliging -> Apparaatbeheerders -> Apparaatbeheer -> Deactiveren. Slachtoffers moeten vervolgens de malware verwijderen met behulp van: Android Debug Bridge via het gebruik van 'adb uninstall' [verpakkingsnaam]'.