FortiGuard Labs heeft een nieuwe variant van de Slang Keylogger (ook gekend als 404 Keylogger) gebruikmakend van de geavanceerde functies van FortiSandbox v5.0 (FSAv5).

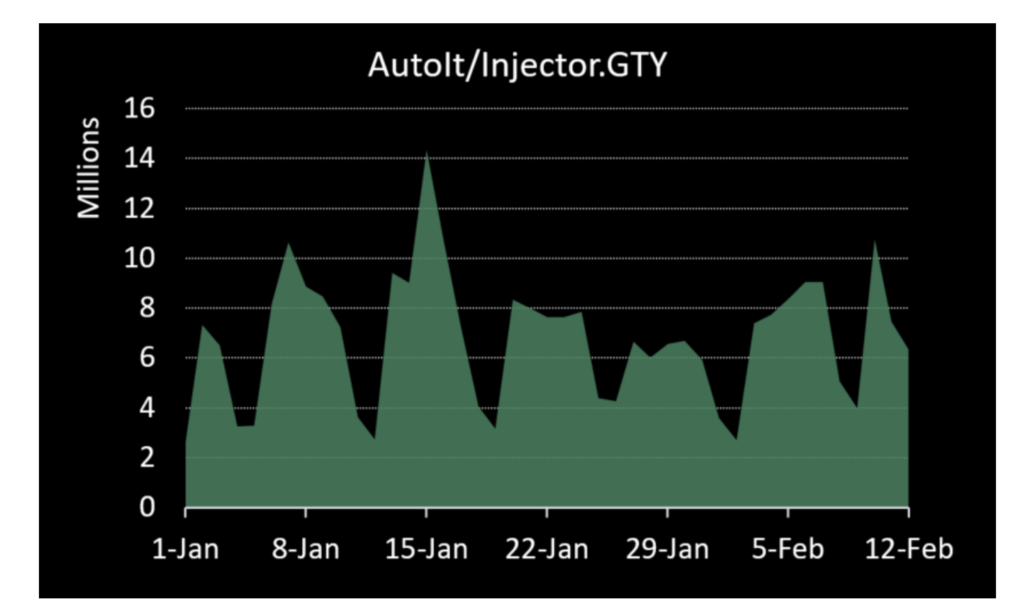

Deze nieuwe stam, geïdentificeerd als AutoIt/Injector.GTY!tr, heeft geactiveerd over 280 miljoen geblokkeerde infectiepogingen wereldwijd. De hoogste concentraties aanvallen zijn gemeld in China, Turkije, Indonesië, Taiwan, en Spanje, wat duidt op een aanzienlijke wereldwijde impact.

Hoe Snake Keylogger gebruikersgegevens steelt

Deze malware wordt voornamelijk verspreid via phishing e-mails die kwaadaardige bijlagen of links bevatten. Keer uitgevoerd, het begint gevoelige informatie te stelen van populaire webbrowsers zoals Chrome, Rand, en Firefox. Enkele van de belangrijkste mogelijkheden zijn::

- Keylogging – Legt elke toetsaanslag vast, inclusief wachtwoorden en financiële gegevens.

- Diefstal van inloggegevens – Haalt opgeslagen inloggegevens uit browsers.

- Klembordbewaking – Registreert gekopieerde tekst, inclusief gevoelige informatie.

- Gegevens-exfiltratie – Stuurt gestolen gegevens naar hackers via SMTP (e-mail) en Telegram-bots.

Geavanceerde ontwijkingstechnieken

De nieuwste variant maakt gebruik van AutoIt-scripting om zijn opdracht te leveren en uit te voeren laadvermogen. Door de malware in een AutoIt-gecompileerde binaire, het ontwijkt traditionele detectietools. Hierdoor kan het statische analyse omzeilen en verschijnen als legitieme automatiseringssoftware.

Hoe de malware persistentie behoudt

Snake Keylogger zorgt voor voortdurende toegang tot geïnfecteerde systemen door:

- Een kopie van zichzelf laten vallen als “tijdloos.exe” in de %Lokale_AppData%supergroep map.

- Plaatsen “tijdloos.vbs” in de Windows Opstartmap om automatisch te starten bij het opnieuw opstarten.

- Het injecteren van zijn lading in een legitieme .NET-proces (regsvcs.exe) gebruik proces uitholling, waardoor detectie moeilijk wordt.

Slachtoffers volgen en geolocatie

Snake Keylogger verzamelt ook informatie over zijn slachtoffers door hun identiteit op te vragen. IP-adres en geolocatie gebruik maken van online diensten zoals checkip.dyndns.org. Dit helpt aanvallers hun geïnfecteerde machines effectiever te monitoren.

De nieuwe Snake Keylogger-variant blijft wereldwijd een ernstig cyberbeveiligingsrisico vormen. Het vermogen om gegevens te stelen en detectie te ontwijken maakt het een gevaarlijke bedreiging die vraagt om adequate beschermingsmechanismen..