De Rietspoof Malware is een gevaarlijk wapen gebruikt tegen computer gebruikers wereldwijd. Het infecteert voornamelijk via hacker sociale netwerkprofielen. Ons artikel geeft een overzicht van zijn gedrag in overeenstemming met de verzamelde monsters en beschikbare rapporten, Ook kan het nuttig zijn in een poging om het virus te verwijderen.

bedreiging Samenvatting

| Naam | Rietspoof malware |

| Type | Trojaans |

| Korte Omschrijving | De Rietspoof Malware is een computer virus dat is ontworpen om in stilte te infiltreren computersystemen. |

| Symptomen | De slachtoffers mag geen zichtbare symptomen van een infectie. |

| Distributie Methode | software beveiligingslekken, Freeware Installations, gebundelde pakketten, Scripts en anderen. |

| Detection Tool |

Zien of je systeem is getroffen door malware

Download

Malware Removal Tool

|

| Gebruikerservaring | Word lid van onze Forum om te bespreken Rietspoof Malware. |

Rietspoof malware - distributiemethoden

De Rietspoof malware wordt gedistribueerd via onorthodoxe technieken die een verschillende fase-fase dropper benutten. In plaats van zich te concentreren op de traditionele phishing e-tactiek van de criminelen gebruiken-hacker gemaakt of gestolen accounts op de populaire instant messaging clients en sociale netwerken zoals Skype en Facebook Messenger. Er zijn verschillende populaire gebruiker gevallen, zoals de volgende:

- Malware Friend Verzoeken en Interactie - De hacker of gestolen accounts kunnen worden geautomatiseerd in het versturen van de targets vriend verzoeken en daarop volgende berichten met de gevaarlijke code.

- groep berichten - De criminelen kunnen de schadelijke inhoud in groep chats en discussies posten, regelmatig mengen ze in met de inhoud in kwestie.

- Direct / Private Berichten - De rekeningen kan worden geprogrammeerd voor het verzenden van privé-berichten naar de doelen met de beoogde inhoud.

Het beoogde doel van de criminelen is om een zeer versluierde Visual Basic Script die de volgende fase van de Rietspoof malware zal leveren leveren. Dit betekent gewoonlijk dat het script in verschillende ladingen kunnen worden geplaatst. Populaire omvatten documenten in alle populaire types: tekstbestanden, presentaties, databases en spreadsheets. Wanneer ze worden geopend door de gebruikers een melding verschijnt hen te vragen om de ingebouwde scripts in te schakelen. De andere populaire methode is het creëren kwaadaardige software installateurs - zij vertegenwoordigen-hacker gemaakt installateurs van populaire toepassingen die zijn gemaakt door het nemen van de echte installateurs uit de officiële bronnen en ze te wijzigen om de kwaadaardige code bevatten. Deze bestanden kunnen worden verspreid via het sociale netwerk en IM-berichten echter aanvullende methoden en kan worden gebruikt om het aantal getroffen slachtoffers te verhogen. Dergelijke omvatten elk van de volgende:

- File-sharing netwerken - De kwaadaardige payloads kunnen op peer-to-peer-netwerken en file-sharing sites waar zowel piraat en legitieme content wordt gedeeld door internetgebruikers.

- -Hacker Sites - Schadelijke sites kunnen worden gecreëerd door de hackers dat zoekmachines imiteren, bestemmingspagina's van producten en portals die vaak worden gebruikt door Internet-gebruikers. Gemeenschappelijke elementen omvatten het gebruik van gelijkluidende domeinen en beveiligingscertificaten die ofwel kunnen worden afgegeven door de criminelen of gestolen.

- Prior Infecties - De dreiging kan over van voorgaande infecties worden uitgevoerd.

Wanneer de eerste fase van de lading wordt uitgevoerd zal het direct moeten worden opgehaald het volgende deel van de module - een CAB-bestand. Het script zal dan lopen de CAB-bestand dat is ondertekend met een geldige handtekening - dit geen alarmen te verhogen, omdat dit lijkt te zijn net als elke normale uitvoering bestand.

De derde fase echter gebleken via een TCP netwerkverbinding met een hacker gecontroleerde server communiceren. Het eindadres zijn hard gecodeerd in binair bestand en de verbinding wordt bevestigd door het AES cipher. Er zijn twee versies van de Rietspoof malware die worden onderscheiden van de manier waarop de communicatie plaatsvindt:

- Eerste versie - De encryptie / decryptie sleutel wordt afgeleid van het oorspronkelijke handshake.

- Second Version - De encryptie / decryptie sleutel is afgeleid van een hard-coded koord. Deze versie ondersteunt ook het uitvoeren van zijn eigen protocollen en het kan zowel HTTP- en HTTPS-verzoeken benutten.

Wanneer het podium 3 fase van de infectie is bereikt, zal het virus verder met het downloaden van de laatste fase voort te zetten. De code analyse blijkt dat het heel goed mogelijk dat het een signaal van een gerichte aanval campagne.

Rietspoof malware - Gedetailleerde beschrijving

De vastgelegde Rietspoof malware bestanden zijn gevonden een kenmerk diepgaande security bypass mechanisme voor de tracks die begint systeembeheerders. Dit wordt gedaan door het manipuleren van de datum en het tijdstip van de toegang van de bestanden. Het kan ook interageren met de command line interface dat is een niet-standaard manier van het uitvoeren van opdrachten. Anti-virus engines niet gewend zijn om dergelijk gedrag als gevaarlijk te kunnen waarderen. Hierdoor kan de malware om effectief te omzeilen allerlei beveiligingssoftware zoals firewalls, intrusiedetectiesystemen, virtual machine hosts en debuggen omgevingen.

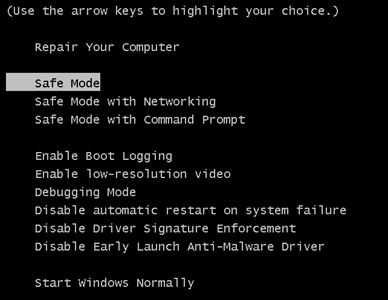

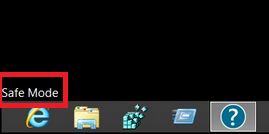

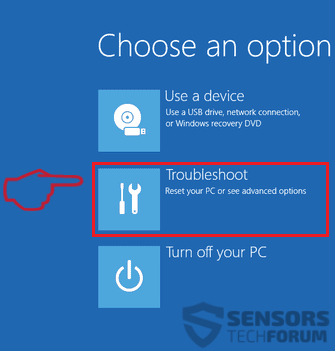

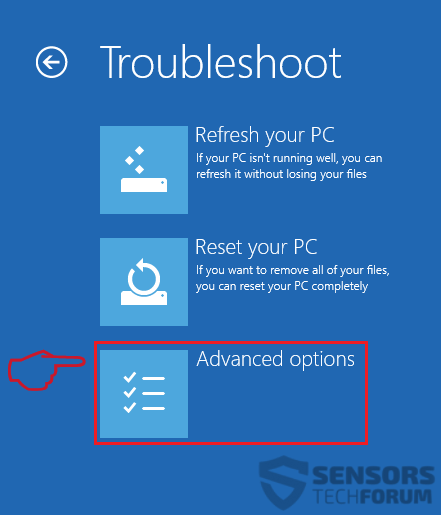

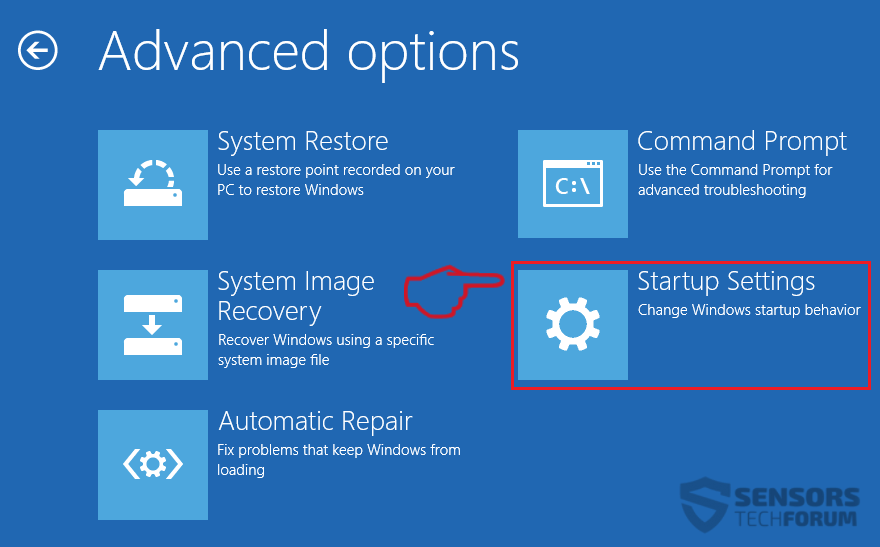

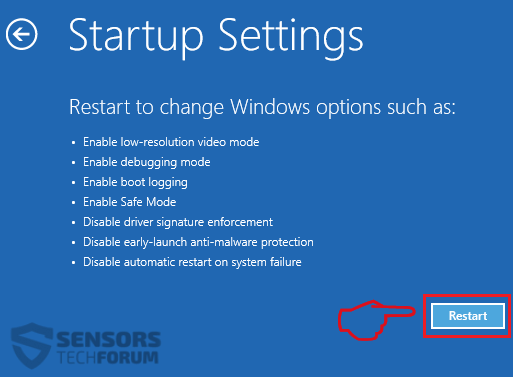

Tijdens de Rietspoof malware operaties per geplande taak voor de motor zal worden gecreëerd. Dit betekent dat het zal worden geïnstalleerd als een aanhoudende dreiging waardoor het zeer moeilijk te verwijderen. Vergelijkbare malware samples meestal toegang tot het herstel boot menu's en opties die maakt te schakelen meest gebruikershandleiding verwijderen begeleidt niet-werkende.

Na de geplande taak is gemaakt het virus zal worden uitgevoerd na een korte vertraging - dit is gedaan met het oog op de gebruikelijke gedrag, gevolgd door de meeste virussen ontsnappen. Een extra functie die deel uitmaakt van het Riestpoof malware is de ingebouwde certificaat dat digitaal is ondertekend door een legitiem certificaatautoriteit. Dit betekent dat ofwel het certificaat is gestolen of dat de criminelen een valse identiteit hebben gebruikt om het te kopen.

De derde fase daalde payload heeft het vermogen als een eenvoudige bot om op te treden doordat de criminelen om gemeenschappelijke taken uit te voeren zoals verwacht door de meeste Trojaanse paarden:

- file Activiteiten - De lokale client kan worden geconfigureerd tot het downloaden of uploaden van bestanden van en naar de geïnfecteerde computers.

Process Execution - De criminelen kan de lokale computer instrueren tot het uitvoeren van bepaalde processen op afstand.

Wat interessanter over actieve Rietspoof malware-infecties is dat ze zijn voorzien van een zogenaamd geofencing feature - een analyse wordt gemaakt van de huidige locatie van de servers van de klant en het binnendringen zal worden uitgevoerd alleen als ze worden gevonden binnen de goedgekeurde gebieden. Dit is vooral handig voor gerichte aanval, in dit geval de Rietspoof malware zal optreden tegen klanten in de Verenigde Staten.

Het feit dat de gemaakte verbindingen zijn versleuteld maakt het een zeer moeilijk te behandelen infecties te ontdekken. De malware bevat vele geavanceerde modules die het mogelijk maakt de hacker operators om een breed scala van acties veroorzaken. Gemeenschappelijk doel doelen onder meer de volgende:

- botnet Recruitment - De Rietspoof malware kan de gastheren te werven voor een wereldwijd netwerk van geïnfecteerde computers. Ze kunnen worden gebruikt om een massale DDoS veroorzaken (distributed denial of service) aanval die naar beneden sites van bedrijven kan nemen, servers en zelfs overheidsinstanties.

- Identiteitsdiefstal - Via de kwaadaardige acties gedaan door de dreiging van de Rietspoof malware kan informatie over de slachtoffers die kunnen worden hun identiteit te onthullen extraheren. Dit wordt gedaan door middel van een data harvesting component die zal zoeken voor strijkers, zoals de naam van de persoon, adres, telefoonnummer, belangen en eventuele opgeslagen accountreferenties. Deze informatie kan gebruikt worden om de slachtoffers te imiteren, chanteren hen en leiden tot verschillende financieel misbruik.

- Extra Malware Deployment - De gemaakt infecties kunnen worden gebruikt om andere bedreigingen voor de gecompromitteerde machines in te zetten.

- Miner Infecties - Een van de meest voorkomende gevolgen van infecties met gelijkaardige virussen is de infectie met een cryptogeld mijnwerker. Dit is een script of stand-alone applicatie die een serie van resource-intensieve taken wordt gedownload. Zij zullen gebruik maken van de beschikbare middelen om complexe wiskundige berekeningen te verwerken: de CPU, GPU, geheugen en ruimte op de harde schijf. Dit wordt gedaan door te verbinden met een speciale server genaamd Mining Pool waarin de taken verdeelt. Wanneer één van hen is voltooid zal een digitale cryptogeld betaling worden gedaan om de hacker operators direct naar hun portemonnee.

We verwachten dat andere functies beschikbaar in toekomstige versies zal worden gemaakt.

Verwijderen Rietspoof malware

Als uw computersysteem raakte besmet met het Rietspoof malware, moet je een beetje ervaring hebben in het verwijderen van malware. U dient zich te ontdoen van deze Trojan krijgen zo snel mogelijk voordat het de kans om verder te verspreiden en andere computers te infecteren kan hebben. U moet de Trojan te verwijderen en volg de stap-voor-stap instructies handleiding hieronder.

Aantekening! Uw computersysteem kan worden beïnvloed door Rietspoof malware en andere bedreigingen.

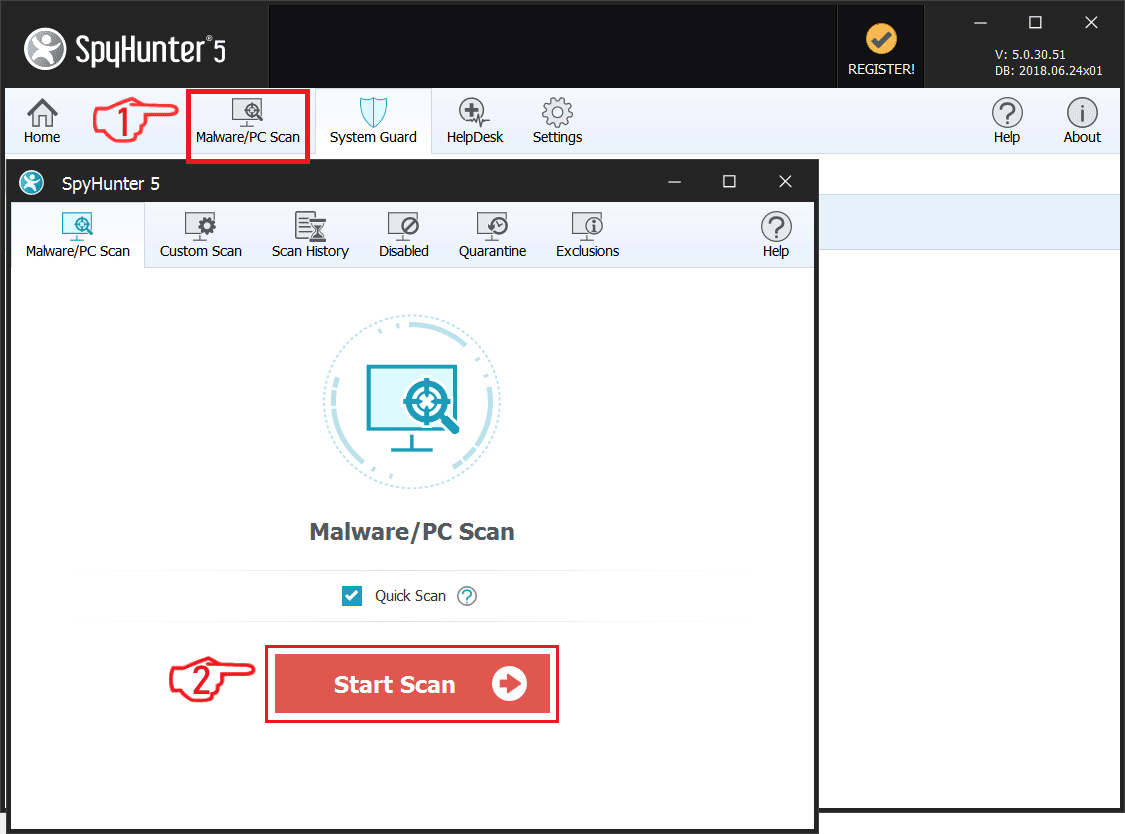

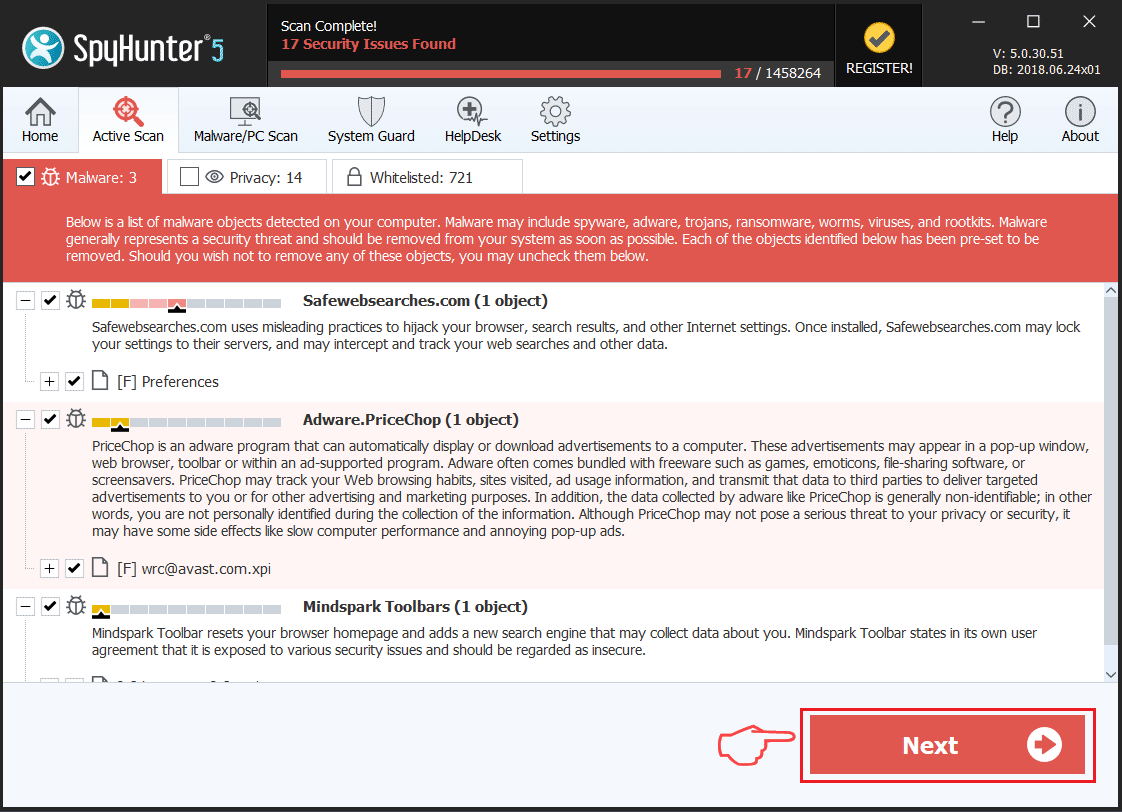

Scan uw pc met SpyHunter

SpyHunter is een krachtige malware removal tool is ontworpen om gebruikers te helpen met diepgaande beveiliging van het systeem analyse, detectie en verwijdering van Rietspoof malware.

Houd in gedachten, dat SpyHunter scanner is voor de detectie van malware. Als SpyHunter detecteert malware op uw pc, moet u SpyHunter's malware removal tool kopen om de malware-bedreigingen te verwijderen. Lezen onze SpyHunter 5 beoordeling. Klik op de bijbehorende links naar SpyHunter controleren EULA, Privacybeleid en Threat Assessment Criteria.

Om Rietspoof Malware verwijderen Volg deze stappen:

Gebruik SpyHunter om te scannen op malware en ongewenste programma's

Preparation before removing Rietspoof Malware.

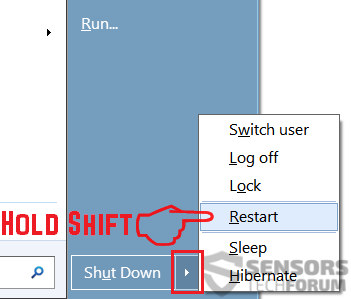

Voor het eigenlijke verwijdering, Wij raden u aan de volgende voorbereidende stappen te doen.

- Zorg ervoor dat u deze instructies altijd open en in de voorkant van je ogen.

- Doe een back-up van al uw bestanden, zelfs als ze konden worden beschadigd. U moet een back-up van uw gegevens met een cloud backup oplossing en verzekeren van uw bestanden tegen elke vorm van verlies, zelfs van de meest ernstige bedreigingen.

- Wees geduldig als deze een tijdje zou kunnen nemen.

- Scannen op malware

- Registers repareren

- Verwijder virusbestanden

Stap 1: Scannen op Rietspoof Malware met SpyHunter Anti-Malware Tool

Stap 2: Verwijder eventuele registers, gemaakt door Rietspoof Malware op uw computer.

De doorgaans gericht registers van Windows-machines zijn de volgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

U kunt ze openen door het openen van het Windows-register-editor en met weglating van alle waarden, gemaakt door Rietspoof Malware daar. Dit kan gebeuren door de stappen onder:

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.

Tip: Om een virus gecreëerd waarde te vinden, U kunt met de rechtermuisknop op te klikken en klik op "Wijzigen" om te zien welk bestand het is ingesteld om te werken. Als dit het virus bestand locatie, Verwijder de waarde.Stap 3: Find virus files created by Rietspoof Malware on your PC.

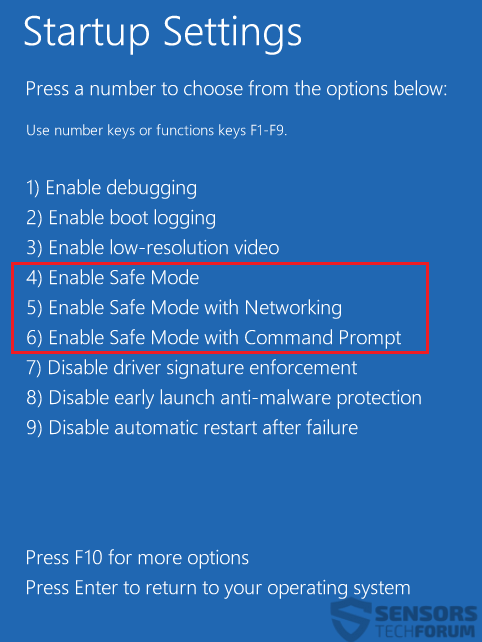

1.Voor Windows 8, 8.1 en 10.

Voor nieuwere Windows-besturingssystemen

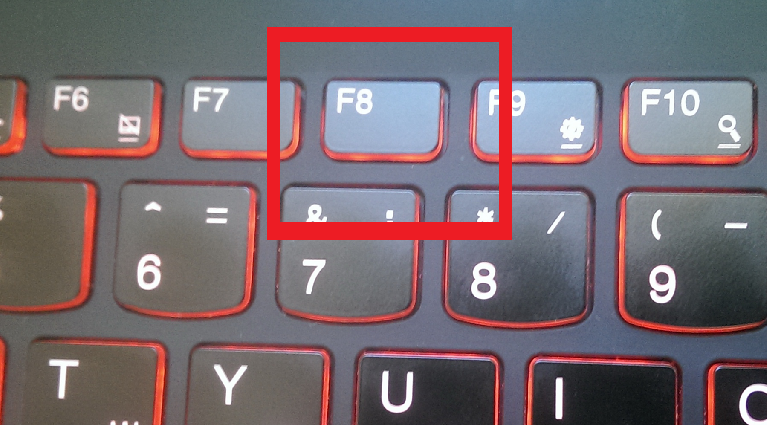

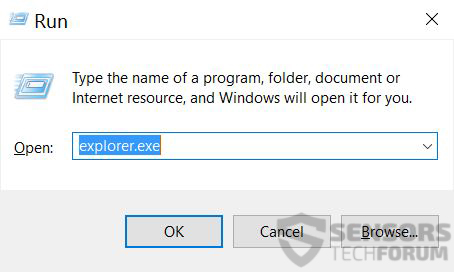

1: Op het toetsenbord druk + R en schrijf explorer.exe in de Rennen tekstvak en klik dan op de OK knop.

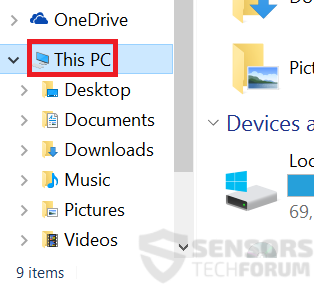

2: Klik op uw pc uit de snelle toegang bar. Dit is meestal een icoon met een monitor en de naam is ofwel "Mijn computer", "My PC" of "Deze PC" of hoe je het hebt genoemd.

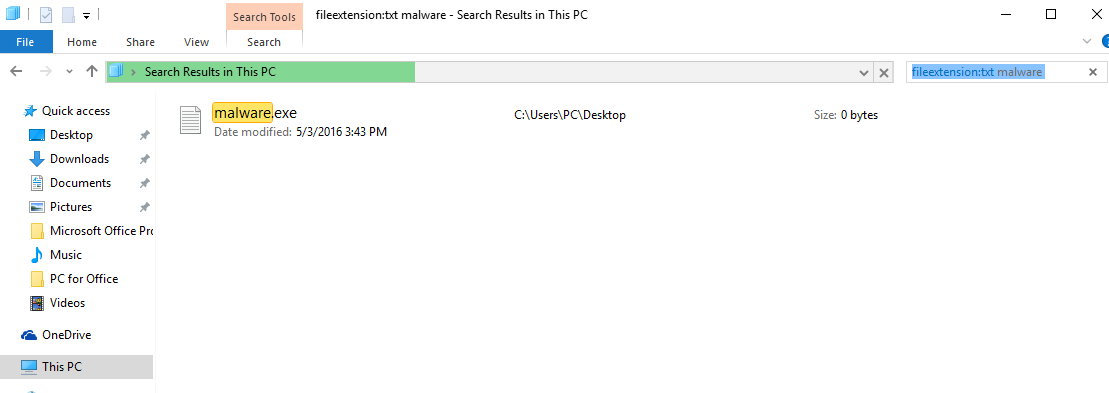

3: Navigeer naar het zoekvak in de rechterbovenhoek van het scherm van uw pc en typ "echter in meerdere contexten:" en waarna typt u de bestandsextensie. Als u op zoek bent naar kwaadaardige executables, Een voorbeeld kan zijn "echter in meerdere contexten:exe". Na het doen van dat, laat een spatie en typ de bestandsnaam die u denkt dat de malware is gemaakt. Hier is hoe het kan verschijnen als het bestand is gevonden:

NB. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Voor Windows XP, Uitzicht, en 7.

Voor oudere Windows-besturingssystemen

In oudere Windows-besturingssystemen zou de conventionele aanpak de effectieve moeten zijn:

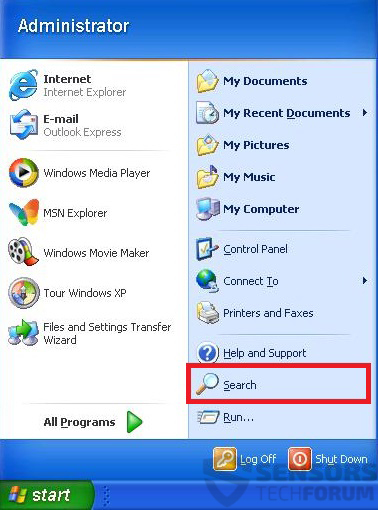

1: Klik op de Start Menu icoon (meestal op uw bottom-links) en kies vervolgens de Zoeken voorkeur.

2: Na het zoekvenster verschijnt, kiezen Meer geavanceerde opties van de search assistent doos. Een andere manier is door te klikken op Alle bestanden en mappen.

3: Na dat type de naam van het bestand dat u zoekt en klik op de knop Zoeken. Dit kan enige tijd duren, waarna de resultaten worden weergegeven. Als u het kwaadaardig bestand hebt gevonden, u kunt kopiëren of openen de locatie door rechtermuisknop te klikken ben ermee bezig.

Nu moet je in staat om elk bestand op Windows ontdekken zolang het op uw harde schijf en is niet verborgen via speciale software.

Rietspoof Malware FAQ

What Does Rietspoof Malware Trojan Do?

The Rietspoof Malware Trojaans is een kwaadaardig computerprogramma ontworpen om te ontwrichten, schade, of ongeautoriseerde toegang verkrijgen naar een computersysteem. Het kan worden gebruikt om gevoelige gegevens te stelen, controle krijgen over een systeem, of andere kwaadaardige activiteiten starten.

Kunnen Trojaanse paarden wachtwoorden stelen??

Ja, Trojans, like Rietspoof Malware, kan wachtwoorden stelen. Deze kwaadaardige programma's are designed to gain access to a user's computer, slachtoffers bespioneren en gevoelige informatie zoals bankgegevens en wachtwoorden stelen.

Can Rietspoof Malware Trojan Hide Itself?

Ja, het kan. Een Trojaans paard kan verschillende technieken gebruiken om zichzelf te maskeren, inclusief rootkits, encryptie, en verduistering, om zich te verbergen voor beveiligingsscanners en detectie te omzeilen.

Kan een Trojaans paard worden verwijderd door Factory Reset?

Ja, een Trojaans paard kan worden verwijderd door uw apparaat terug te zetten naar de fabrieksinstellingen. Dit komt omdat het het apparaat in de oorspronkelijke staat zal herstellen, het verwijderen van schadelijke software die mogelijk is geïnstalleerd. Houd er rekening mee dat er geavanceerdere Trojans zijn die achterdeurtjes achterlaten en opnieuw infecteren, zelfs na een fabrieksreset.

Can Rietspoof Malware Trojan Infect WiFi?

Ja, het is mogelijk dat een trojan wifi-netwerken infecteert. Wanneer een gebruiker verbinding maakt met het geïnfecteerde netwerk, de Trojan kan zich verspreiden naar andere aangesloten apparaten en kan toegang krijgen tot gevoelige informatie op het netwerk.

Kunnen Trojaanse paarden worden verwijderd?

Ja, Trojaanse paarden kunnen worden verwijderd. Dit wordt meestal gedaan door een krachtig antivirus- of antimalwareprogramma uit te voeren dat is ontworpen om schadelijke bestanden te detecteren en te verwijderen. In sommige gevallen, handmatige verwijdering van de Trojan kan ook nodig zijn.

Kunnen Trojaanse paarden bestanden stelen?

Ja, Trojaanse paarden kunnen bestanden stelen als ze op een computer zijn geïnstalleerd. Dit wordt gedaan door de malware auteur of gebruiker om toegang te krijgen tot de computer en vervolgens de bestanden te stelen die erop zijn opgeslagen.

Welke anti-malware kan Trojaanse paarden verwijderen?

Antimalwareprogramma's zoals SpyHunter zijn in staat om Trojaanse paarden op uw computer te scannen en van uw computer te verwijderen. Het is belangrijk om uw anti-malware up-to-date te houden en uw systeem regelmatig te scannen op schadelijke software.

Kunnen Trojaanse paarden USB infecteren?

Ja, Trojaanse paarden kunnen infecteren USB apparaten. USB-trojans wordt meestal verspreid via schadelijke bestanden die van internet zijn gedownload of via e-mail zijn gedeeld, allowing the hacker to gain access to a user's confidential data.

About the Rietspoof Malware Research

De inhoud die we publiceren op SensorsTechForum.com, this Rietspoof Malware how-to removal guide included, is het resultaat van uitgebreid onderzoek, hard werken en de toewijding van ons team om u te helpen het specifieke trojan-probleem op te lossen.

How did we conduct the research on Rietspoof Malware?

Houd er rekening mee dat ons onderzoek is gebaseerd op een onafhankelijk onderzoek. We hebben contact met onafhankelijke beveiligingsonderzoekers, waardoor we dagelijks updates ontvangen over de nieuwste malwaredefinities, inclusief de verschillende soorten trojans (achterdeur, downloader, infostealer, losgeld, etc.)

Bovendien, the research behind the Rietspoof Malware threat is backed with VirusTotal.

Om de dreiging van trojans beter te begrijpen, raadpleeg de volgende artikelen die deskundige details bieden:.

1. Voor Windows XP, Vista en 7.

1. Voor Windows XP, Vista en 7. 2. Voor Windows 8, 8.1 en 10.

2. Voor Windows 8, 8.1 en 10. Fix registry entries die door malware en PUP's op uw pc.

Fix registry entries die door malware en PUP's op uw pc.

1. Installeer SpyHunter te scannen op Rietspoof Malware en verwijder deze.

1. Installeer SpyHunter te scannen op Rietspoof Malware en verwijder deze.