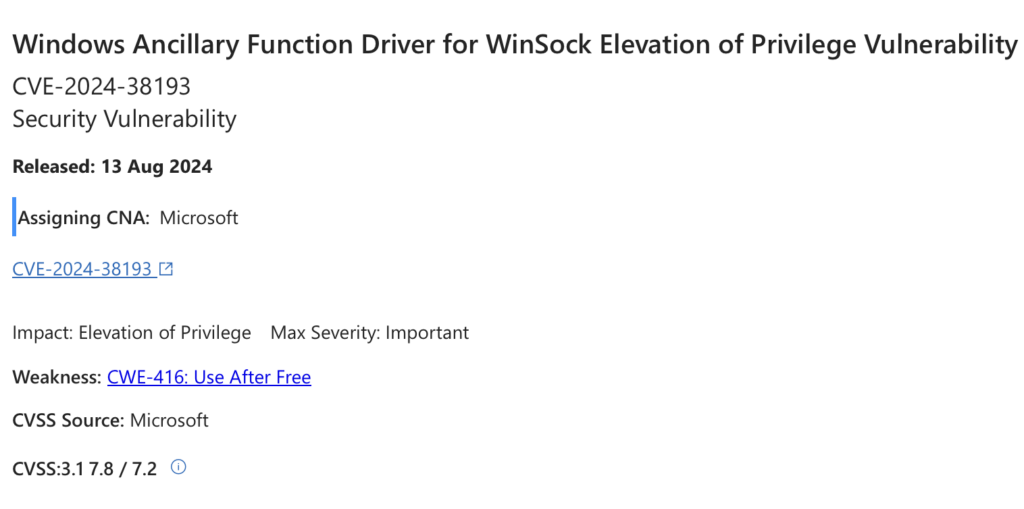

En nyligt rettet sikkerhedssårbarhed i Microsoft Windows er blevet aktivt udnyttet af Lazarus-gruppen, en notorisk statssponsoreret hackergruppe med tilknytning til Nordkorea. fejlen, identificeret som CVE-2024-38193 og bedømt med en CVSS-score på 7.8, er en privilegie-eskaleringsfejl i Windows-tilbehørsfunktionsdriveren (AFD.sys) til WinSock.

CVE-2024-38193 Forklaret

En nyligt rettet sikkerhedssårbarhed i Microsoft Windows er blevet aktivt udnyttet af Lazarus Group, en notorisk statssponsoreret hackergruppe med tilknytning til Nordkorea. fejlen, identificeret som CVE-2024-38193 og bedømt med en CVSS-score på 7.8, er en privilegie-eskaleringsfejl i Windows-tilbehørsfunktionsdriveren (AFD.sys) til WinSock.

Denne kritiske sårbarhed giver angribere mulighed for at opnå privilegier på SYSTEM-niveau, give uautoriseret adgang til følsomme områder i et kompromitteret system. Microsoft løste denne fejl som en del af sin månedlige Patch Tuesday-opdatering, understreger vigtigheden af regelmæssig opdatering af systemer for at mindske sikkerhedsrisici.

Forskere fra Gen Digital, herunder Luigino Camastra og Milánek, krediteres med at opdage og rapportere fejlen. Gen Digital, kendt for at eje populære sikkerhedsmærker som Norton, Avast, Avira, AVG, ReputationDefender, og CCleaner, bemærkede, at sårbarheden var udnyttet allerede i juni 2024. Sårbarheden gjorde det muligt for angribere at omgå standard sikkerhedsforanstaltninger og få adgang til begrænsede systemkomponenter, der typisk er off-grænser for både brugere og administratorer.

Angrebene, der udnyttede denne sårbarhed, var bemærkelsesværdige for implementeringen af et rootkit kendt som FudModule, som er designet til at undgå opdagelse. Mens de tekniske specifikationer af angrebene forbliver uklare, denne udnyttelsesmetode ligner en tidligere sårbarhed, CVE-2024-21338, som Microsoft patchede i februar 2024. Den sårbarhed, en fejl ved eskalering af Windows-kernerettigheder i AppLocker-driveren (appid.sys), var også udnyttet af Lazarus Group for at installere FudModule rootkit.

Disse angreb er betydelige, fordi de rækker ud over den typiske Bring Your Own Vulnerable Driver (BYOVD) taktik. I stedet for at bruge en driver introduceret af angriberen, Lazarus Group udnyttede fejl i eksisterende drivere, der allerede findes på Windows-værter. Denne metode giver en effektiv måde at omgå sikkerhedsprotokoller på, gør det mere udfordrende for sikkerhedsløsninger at opdage og forhindre disse indtrængen.

Yderligere undersøgelser af disse angreb viste, at FudModule rootkit leveres typisk via en fjernadgangstrojan (RAT) kaldet Kaolin RATTE. Ifølge tidligere forskning fra Avast, Lazarus Group bruger FudModule selektivt, kun at anvende den under specifikke forhold for at undgå unødig eksponering.

Med Lazarus Group fortsætter med at målrette kritiske sårbarheder, det er fortsat vigtigt for organisationer og enkeltpersoner at være på vagt og anvende sikkerhedsrettelser med det samme.

Denne kritiske sårbarhed giver angribere mulighed for at opnå privilegier på SYSTEM-niveau, give uautoriseret adgang til følsomme områder i et kompromitteret system. Microsoft løste denne fejl som en del af sin månedlige Patch Tuesday-opdatering, understreger vigtigheden af regelmæssig opdatering af systemer for at mindske sikkerhedsrisici.

Forskere fra Gen Digital, herunder Luigino Camastra og Milánek, krediteres med at opdage og rapportere fejlen. Gen Digital, kendt for at eje populære sikkerhedsmærker som Norton, Avast, Avira, AVG, ReputationDefender, og CCleaner, bemærkede, at sårbarheden blev udnyttet allerede i juni 2024. Sårbarheden gjorde det muligt for angribere at omgå standard sikkerhedsforanstaltninger og få adgang til begrænsede systemkomponenter, der typisk er off-grænser for både brugere og administratorer.

CVE-2024-21338-baserede angreb

Angrebene, der udnyttede denne sårbarhed, var bemærkelsesværdige for implementeringen af et rootkit kendt som FudModule, som er designet til at undgå opdagelse. Mens de tekniske specifikationer af angrebene forbliver uklare, denne udnyttelsesmetode ligner en tidligere sårbarhed, CVE-2024-21338, som Microsoft patchede i februar 2024. Den sårbarhed, en fejl ved eskalering af Windows-kernerettigheder i AppLocker-driveren (appid.sys), blev også udnyttet af Lazarus Group til at installere FudModule rootkit.

Disse angreb er betydelige, fordi de rækker ud over den typiske Bring Your Own Vulnerable Driver (BYOVD) taktik. I stedet for at bruge en driver introduceret af angriberen, Lazarus Group udnyttede fejl i eksisterende drivere, der allerede findes på Windows-værter. Denne metode giver en effektiv måde at omgå sikkerhedsprotokoller på, gør det mere udfordrende for sikkerhedsløsninger at opdage og forhindre disse indtrængen.

Yderligere undersøgelse af disse angreb afslørede, at FudModule rootkit typisk leveres via en fjernadgang trojan (RAT) kaldet Kaolin RAT. Ifølge tidligere forskning fra Avast, Lazarus Group bruger FudModule selektivt, kun at anvende den under specifikke forhold for at undgå unødig eksponering.

Med Lazarus Group fortsætter med at målrette kritiske sårbarheder, det er fortsat vigtigt for organisationer og enkeltpersoner at være på vagt og anvende sikkerhedsrettelser med det samme.