Er du parat til at forsvare dig mod en af de mest udbredte trusler i onlineverdenen i dag? Ransomware, en formidabel cybersikkerhedstrussel, holder filer som gidsler og kræver betaling, påvirker både enkeltpersoner og organisationer i et alarmerende tempo. Dette omfattende guide dykker ned i forviklingerne ved ransomware, fra dens udviklende taktik og målene i dens trådkors til de kritiske defensive strategier, der er nødvendige for beskyttelse.

Lær om de sofistikerede måder, ransomware spredes på, vigtigheden af cybersikkerhedspraksis såsom regelmæssige softwareopdateringer og sikkerhedskopier, og hvordan værktøjer som SpyHunter er essentielle i at styrke dit digitale forsvar. Slut dig til os, når vi udforsker, hvordan du kan være et skridt foran med ransomware-trusler og sikre, at dine digitale aktiver forbliver sikre.

Hvad definerer ransomware i dagens trussellandskab?

Ransomware har vist sig som en af de vigtigste cybersikkerhedstrusler mod både enkeltpersoner og organisationer verden over. Denne ondsindede software, som krypterer filer og kræver betaling for deres frigivelse, har udviklet sig hurtigt, afspejler ændringer i teknologien, betalingsmetoder, og cyberkriminelle taktikker. Forstå karakteren af ransomware, dens drift, og dets implikationer er afgørende for effektiv forebyggelse og reaktion.

Ransomware-angreb er kendetegnet ved deres brug af kryptering til at låse adgang til filer, systemer, eller hele netværk. Det, der adskiller disse angreb i det nuværende digitale miljø, er deres sofistikerede udnyttelse af sårbarheder, inklusive dem i menneskelig adfærd. Phishing e-mails, svigefulde links, og kompromitterede websteder forbliver almindelige vektorer for udbredelse af ransomware. Men, cybersikkerhedslandskabet står nu også over for mere avancerede distributionsmetoder, såsom at udnytte netværkssårbarheder og bruge filløse malware-teknikker, der efterlader færre fodspor for detektionssystemer at identificere.

Et af de karakteristiske aspekter ved moderne ransomware er dets evne til at udnytte kryptovalutaer som Bitcoin til løsepengebetalinger. Dette skift fra traditionelle betalingsmetoder til digitale valutaer har gjort det væsentligt mere udfordrende at spore transaktioner og identificere gerningsmænd.. Endvidere, ransomware-operatører truer ofte med ikke blot at nægte adgang til data, men også med at frigive følsomme oplysninger offentligt, hvis deres krav ikke bliver opfyldt, tilføjelse af et element af databrud og omdømmeskade sideløbende med den direkte indvirkning af kryptering.

Udviklingen af ransomware afspejler sig også i de mål, den søger. Mens i første omgang, individuelle brugere var de primære ofre, dagens ransomware-kampagner fokuserer i stigende grad på virksomheder og organisationer, der har råd til større løsesummer. Sundhedsinstitutioner, pædagogiske enheder, regerings kontorer, og store virksomheder repræsenterer værdifulde mål på grund af den kritiske karakter af deres data og tjenester.

Forebyggelse og afbødning af ransomware-angreb i dette komplekse landskab kræver en mangefacetteret tilgang. Brugere og organisationer skal vedtage robuste sikkerhedsmetoder, herunder regelmæssige softwareopdateringer, sikkerhedskopier, og medarbejderuddannelse i genkendelse af phishing-forsøg. Desuden, implementering af avancerede trusselsdetektionssystemer og anvendelse af omfattende sikkerhedsløsninger som SpyHunter kan forbedre en organisations modstandsdygtighed mod ransomware. SpyHunter, med sine sofistikerede scanningsalgoritmer, kan identificere og afhjælpe ransomware-trusler, at give et væsentligt forsvarslag i en holistisk cybersikkerhedsstrategi.

Er dit netværk sikkert? Identifikation af sårbarheder til Ransomware-angreb

I vores indbyrdes forbundne verden, sikring af netværkssikkerhed mod ransomware-angreb er blevet en altafgørende bekymring for både enkeltpersoner og virksomheder. Ransomware, en ondsindet software, der krypterer filer og kræver betaling for deres frigivelse, udnytter sårbarheder inden for netværkssystemer. Men, at identificere disse sårbarheder, før en angriber gør det, kan reducere risikoen betydeligt.

For at beskytte dit netværk, det er vigtigt regelmæssigt at opdatere og patche software og systemer. Forældede programmer er et fyrtårn for cyberkriminelle, der leder efter nem adgang. Anvendelse af en pålidelig sikkerhedsløsning som SpyHunter kan tilbyde et ekstra lag af forsvar ved at opdage og fjerne malware-trusler, der kan føre til ransomware-infektioner.

Endvidere, undervis dit team eller dine familiemedlemmer om farerne ved phishing-e-mails og ondsindede vedhæftede filer, da disse er almindelige vektorer for ransomware. Implementering af stærke adgangskontroller og brug af multifaktorautentificering kan også forhindre uautoriseret adgang til følsomme oplysninger.

Endelig, sikkerhedskopiere dine data regelmæssigt. I tilfælde af et ransomware-angreb, at have sikkerhedskopier af dine vigtige filer kan være forskellen mellem en hurtig genopretning og et katastrofalt tab. Dette enkle trin, sammen med ovenstående tiltag, kan dramatisk forbedre dit netværks modstandsdygtighed mod ransomware-angreb.

De usete risici ved offentlige Wi-Fi-netværk

Offentlige Wi-Fi-netværk, mens det er praktisk, udgøre væsentlige risici, især relateret til ransomware-angreb. Disse netværk er ofte usikrede, tillader cyberkriminelle at opsnappe data, der overføres via netværket eller implementere malware direkte til tilsluttede enheder.

For at beskytte dig selv, undgå at udføre følsomme transaktioner, som bank eller adgang til følsomme arbejdsdokumenter, på offentlig Wi-Fi. Hvis offentlig Wi-Fi-brug er uundgåelig, en VPN (Virtual Private Network) kan kryptere din internetforbindelse, gør det meget sværere for hackere at få adgang til dine data. Også, sørg for, at din enheds firewall er aktiveret, og overvej at bruge sikkerhedssoftware, ligesom SpyHunter, som kan beskytte mod malware, der forsøger at udnytte offentlige Wi-Fi-sårbarheder.

At være forsigtig med de Wi-Fi-netværk, du opretter forbindelse til og træffe forebyggende foranstaltninger, kan reducere risikoen for at blive ofre for ransomware og andre cybertrusler markant..

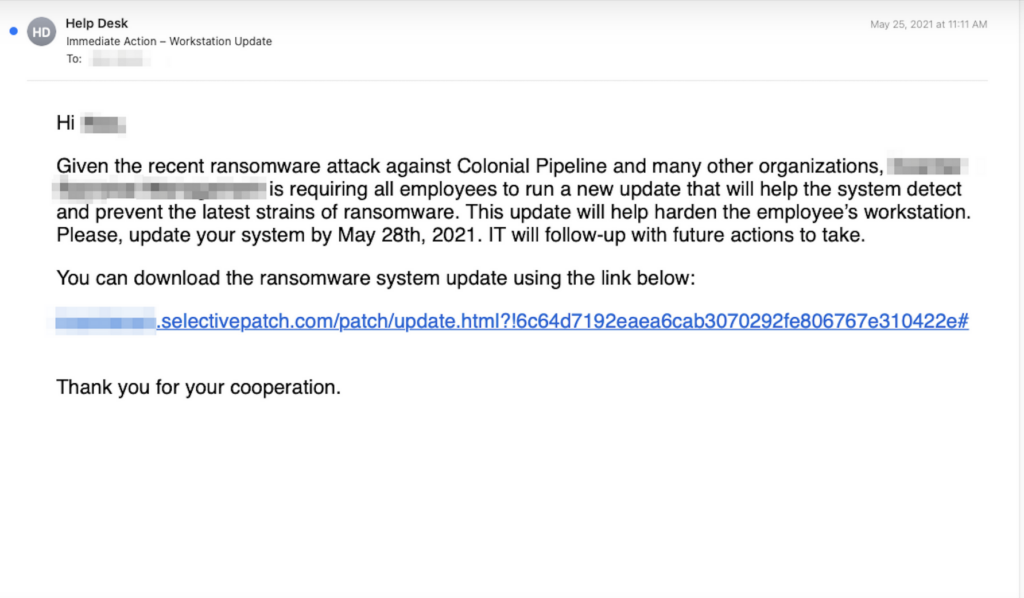

E-mail-phishing: Gatewayen til ransomware-udnyttelse

E-mail-phishing er en af de mest almindelige metoder, der bruges af angribere til at distribuere ransomware. Phishing-e-mails er designet til at narre dig til at klikke på et link eller downloade en vedhæftet fil, der indeholder skadelig software. Det er kritisk at genkende og undgå disse e-mails for at beskytte dit netværk mod ransomware.

Bekræft altid afsenderens e-mailadresse for tegn på mistænkelig aktivitet, og undgå at åbne vedhæftede filer eller klikke på links fra ukendte kilder. Uddan dig selv og dit team i de nyeste phishing-taktikker, da cyberkriminelle løbende udvikler deres teknikker for at omgå sikkerhedsforanstaltninger.

Implementering af sikre e-mail-gateways og målrettet angrebsbeskyttelse kan hjælpe med at filtrere potentielt farlige e-mails fra, før de overhovedet når din indbakke. Kombineret med brugerbevågenhed og omfattende sikkerhedsløsninger som SpyHunter, du kan skabe et robust forsvar mod de phishing-e-mails, der fører til ransomware-infektioner.

Huske, forebyggelse er nøglen til at opretholde dit netværks sikkerhed mod den altid tilstedeværende trussel fra ransomware. Ved at forstå dine sårbarheder og tage proaktive skridt til at løse dem, du kan reducere sandsynligheden for et vellykket ransomware-angreb markant.

Her er et eksempel på en phishing-e-mail, der distribuerer ransomware via et ondsindet link:

Omfattende strategier til forebyggelse af ransomware

Ransomware-angreb kan forstyrre forretningsdriften og resultere i betydelige økonomiske tab. Forståelse og implementering af omfattende strategier til forebyggelse af ransomware er afgørende for at beskytte din organisations digitale aktiver. Nedenfor, vi detaljerer effektive foranstaltninger, der styrker din cybersikkerhedsposition, minimere risikoen for ransomware-hændelser.

Implementering af stærke adgangskodepolitikker

Stærke adgangskodepolitikker er din første forsvarslinje til at sikre dine systemer mod uautoriseret adgang. En robust adgangskodepolitik tilskynder til oprettelse af komplekse og unikke adgangskoder, som er svære for angribere at gætte. Her er trin til at sikre effektive adgangskodepolitikker:

- Opret kompleksitetskrav: Mandat en blanding af store bogstaver, små bogstaver, numre, og specialtegn for alle adgangskoder.

- Implementer regelmæssige ændringer: Indstil en tidsplan for adgangskodeopdateringer, opfordrer brugerne til at ændre deres adgangskoder hver gang 90 dage.

- Fortaler for længde over kompleksitet: Tilskynd til adgangskoder, der er lange og nemme at huske i stedet for komplekse og nedskrevne.

- Brug Multi-Factor Authentication (MFA): Tilføjelse af et ekstra lag af sikkerhed, MFA kræver en anden form for verifikation ud over blot adgangskoden, øger kontosikkerheden markant.

- Uddanne medarbejdere: Regelmæssige træningssessioner kan hjælpe medarbejderne til at forstå vigtigheden af stærke adgangskoder og sikker praksis.

I tilfælde, hvor adgangskodehåndtering bliver en udfordring, anbefale en betroet adgangskodeadministrator, som kan generere, butik, og udfyld automatisk dine adgangskoder, kan være gavnligt. Huske, at holde dine adgangskoder sikre er et kritisk skridt mod at forhindre uautoriseret adgang til dine systemer.

Regelmæssige softwareopdateringer: Dit første forsvar

Et af de mest ligetil, men ofte oversete aspekter af cybersikkerhed er at holde din software opdateret. Regelmæssige softwareopdateringer giver ikke kun nye funktioner og forbedringer, men løser også sikkerhedssårbarheder, der kunne udnyttes af ransomware-angreb. Sådan gør du softwareopdateringer til en integreret del af din cybersikkerhedsstrategi:

- Automatiser, når det er muligt: Aktiver automatiske opdateringer til dit operativsystem, ansøgninger, og enhver anden software, hvor det er relevant.

- Centraliser Patch Management: Brug et centraliseret programrettelsesstyringssystem til at sikre, at alle enheder opdateres samtidigt og til at spore overholdelse på tværs af din organisation.

- Prioriter kritiske opdateringer: Prioriter altid installationen af opdateringer, der anses for at være kritiske eller sikkerhedsrelaterede for at mindske risikoen for udnyttelse.

- Regelmæssige sårbarhedsvurderinger: Vurder jævnligt dine systemer for sårbarheder for at sikre, at der ikke er nogen udsatte trusler, der kan udnyttes.

Ved at sikre, at dine systemer er up-to-date, du reducerer betydeligt risikoen for, at angribere udnytter kendte sårbarheder til at starte ransomware-angreb.

Vigtigheden af træning i sikkerhedsbevidsthed

Menneskelige fejl er en væsentlig faktor for succesen med ransomware-angreb, gør træning i sikkerhedsbevidsthed til en uundværlig del af en omfattende forebyggelsesstrategi. Her er hvordan du kan gennemføre effektiv træning:

- Afholde regelmæssige træningssessioner: Tilbyder løbende træning, der dækker de seneste cybersikkerhedstrusler, herunder ransomware, og bedste praksis for at forhindre dem.

- Simuler phishing-angreb: Brug simulerede phishing-øvelser til at lære medarbejderne at genkende og svare på ondsindede e-mails.

- Tilskynd til åben kommunikation: Skab et miljø, hvor medarbejderne føler sig trygge ved at rapportere potentielle sikkerhedstrusler uden frygt for konsekvenser.

- Fremhæv Real-World Scenarier: Brug casestudier og nyhedsartikler om nylige ransomware-angreb til at demonstrere den virkelige verden af cybersikkerhedstrusler.

- Gennemgå politikker regelmæssigt: Gennemgå og opdater regelmæssigt dine cybersikkerhedspolitikker for at afspejle de seneste trusler og bedste praksisser for sikkerhed.

At inkludere sikkerhedsbevidsthed som et kerneelement i din organisations kultur kan dramatisk mindske sandsynligheden for vellykkede ransomware-angreb. Opmuntring til årvågenhed og uddannelse af dit team i, hvordan man genkender og reagerer på trusler, vil styrke din organisations forsvar mod ransomware og andre cybersikkerhedstrusler.

Når det kommer til at beskytte din organisation mod ransomware, at bruge en omfattende cybersikkerhedsløsning som SpyHunter kan give et ekstra lag af sikkerhed. SpyHunters avancerede malware-detektion og -fjernelsesfunktioner kan hjælpe med at identificere og eliminere ransomware-trusler, før de kan forårsage skade, at sikre, at din organisations digitale miljø forbliver sikkert.

Hvorfor SpyHunter er din bedste allierede mod ransomware-trusler

I nutidens stadigt udviklende trussellandskab, hvor ransomware-angreb bliver mere og mere sofistikerede og hyppige, at vælge den rigtige sikkerhedssoftware er mere kritisk end nogensinde. SpyHunter fremstår som en formidabel allieret i denne kamp, leverer omfattende beskyttelse designet til at neutralisere ransomware-trusler, før de kan forårsage skade. Denne flerlagede forsvarsstrategi forhindrer ikke kun ransomware i at infiltrere dit system, men tilbyder også realtidsbeskyttelse for at beskytte dit digitale liv.

Real-time beskyttelsesfunktioner i SpyHunter

SpyHunter er konstrueret med avancerede realtidsbeskyttelsesfunktioner, der aktivt overvåger og beskytter dit system mod ransomware og andre ondsindede trusler. Disse funktioner omfatter:

- Adfærdsanalyse: SpyHunter bruger sofistikerede algoritmer til at opdage mønstre og adfærd, der er fælles for ransomware, giver den mulighed for at identificere og stoppe trusler, der er traditionelle, signaturbaserede metoder kan gå glip af.

- Heuristisk detektion: Denne tilgang hjælper SpyHunter med at identificere nye og nye trusler ved at undersøge karakteristika af filer og applikationer for mistænkelig aktivitet, uden at stole på kendte virussignaturer.

- Løbende opdateringer: For at bekæmpe den hurtigt udviklende karakter af ransomware, SpyHunter opdaterer regelmæssigt sin trusseldatabase, sikre, at dit system er beskyttet mod de seneste trusler.

- Sikker browsing: SpyHunter overvåger dine internet-browsing-aktiviteter for at forhindre adgang til ondsindede websteder, der kan introducere ransomware i dit system.

- Tilpasset Malware Rettelser: I tilfælde af at ransomware bryder dit forsvar, SpyHunter tilbyder tilpassede malware rettelser, skræddersyet til at tackle specifikke trusler opdaget på dit system.

Disse realtidsbeskyttelsesfunktioner er en del af det, der gør SpyHunter til et væsentligt værktøj i kampen mod ransomware, holder dit system sikkert og dine data beskyttet til enhver tid.

Hvordan SpyHunter hjælper med at forhindre Ransomware-infektioner

Forebyggelse af ransomware-infektioner kræver mere end blot et passivt forsvar; det kræver proaktive foranstaltninger, som SpyHunter udmærker sig ved at levere. Her er hvordan SpyHunter hjælper med at undgå disse omsiggribende trusler:

- Email Security: Mange ransomware-angreb starter fra phishing-e-mails. SpyHunter scanner dine e-mails for ondsindede links og vedhæftede filer, reducerer risikoen for en ransomware-infektion markant.

- Netværksbeskyttelse: SpyHunter sporer datapakker, der kommer ind og forlader dit system, identificere og blokere enhver ransomware-relateret kommunikation, før de kan udføre deres nyttelast.

- Filvagt: Denne funktion sikrer, at alle nyligt downloadede filer scannes grundigt for ransomware og andre trusler, før de kan forårsage skade.

- Ekskluderingsindstillinger: SpyHunter giver dig mulighed for at udelukke visse programmer fra at blive scannet, hvilket er nyttigt for softwareudviklere eller dem, der ofte bruger betroede tredjepartsapplikationer, der ikke genkendes af generiske sikkerhedsprogrammer.

- Afhjælpning af ransomware: Skulle dit system blive offer for et ransomware-angreb, SpyHunters afhjælpningsfunktioner arbejder for at vende krypteringen og skaden forårsaget af ransomware, sigter på at gendanne dine filer og system til deres tilstand før angreb.

Ved at inkorporere SpyHunter i din cybersikkerhedsrutine, du styrker dit forsvar mod ransomware markant. Dens proaktive og omfattende beskyttelsesfunktioner sikrer, at dit system forbliver sikkert, giver dig mulighed for at navigere i det digitale miljø med tillid og ro i sindet.

Trin-for-trin guide til, hvordan du opdager og fjerner ransomware

Når din enhed bliver offer for ransomware, det er afgørende at genkende infektionen tidligt og træffe hurtige foranstaltninger for at afbøde skaden. Denne guide giver en klar køreplan til at opdage og effektivt fjerne ransomware fra dine inficerede systemer.

Identifikation af tegn på en Ransomware-infektion

Ransomware kan være diskret, men det efterlader ofte adskillige kontrollamper, der indikerer en infektion. Nogle almindelige indikatorer omfatter:

- Uventede pop op-beskeder, der kræver løsesum i bytte for at dekryptere dine filer.

- Manglende evne til at få adgang til dine filer, som nu måske har mærkelige udvidelser, der ikke var der før.

- En markant nedgang i systemets ydeevne, da ransomware kan forbruge betydelige systemressourcer.

- Ændret skrivebordsbaggrund eller pauseskærme, ofte erstattet af en løsesumseddel eller advarselsmeddelelse.

- Filer, der ikke åbnes, viser beskeder om, at dine data er blevet krypteret.

Bemærkning af nogen af disse symptomer bør bede om øjeblikkelig handling for at bekræfte tilstedeværelsen af ransomware og begynde fjernelsesprocessen for at forhindre yderligere skade.

Effektiv fjernelse af ransomware: Gør og lad være

Når ransomware er opdaget, en strategisk tilgang til dets fjernelse er afgørende. Her er hvad du bør og ikke bør gøre:

Gøre:

- Isoler den inficerede enhed: Afbryd straks den berørte enhed fra internettet og eventuelle netværksforbindelser for at forhindre spredning af ransomware til andre enheder.

- Identificer Ransomware-typen: Brug ressourcer som No More Ransom-projektet til at bestemme den ransomware-variant, du har med at gøre. Disse oplysninger er afgørende for at finde et potentielt dekrypteringsværktøj.

- Brug sikkerhedssoftware: Kør en velrenommeret sikkerhedsløsning som SpyHunter for at scanne din enhed grundigt. SpyHunter kan hjælpe med at identificere og fjerne ransomware og andre tilstedeværende malwaretrusler.

- Kontakt fagfolk: Overvej at få hjælp fra cybersikkerhedseksperter, især når man har at gøre med sofistikerede ransomware-infektioner. Professionelle kan give råd om fjernelsesprocessen og datagendannelse.

- Anmeld hændelsen: Informer de retshåndhævende myndigheder om ransomware-angrebet. De kan tilbyde vejledning og hjælpe med at forhindre fremtidige angreb.

Lad være:

- Betal Ransom: At betale løsesum giver ingen garanti for, at du får dine filer tilbage og tilskynder cyberkriminelle til at fortsætte deres ondsindede aktiviteter.

- Fortsæt med at bruge den inficerede enhed: Brug af den kompromitterede enhed kan føre til yderligere kryptering eller tab af data. Sørg for, at enheden forbliver isoleret, indtil den er fuldstændig rengjort.

- Forsøg manuel oprydning uden ekspertise: Medmindre du er dygtig til cybersikkerhed, forsøg på at fjerne ransomware manuelt kan resultere i irreversibelt datatab eller kan forværre problemet.

De trin, der er skitseret ovenfor, er designet til at hjælpe med hurtig opdagelse og fjernelse af ransomware. Ved at følge en metodisk tilgang og bruge SpyHunter til opdagelse og fjernelse af malware, du kan øge dine chancer for at komme sig efter en infektion med minimal skade. Huske, det bedste forsvar mod ransomware er proaktiv forebyggelse, herunder regelmæssig backup, opdaterede sikkerhedsrettelser, og en robust cybersikkerhedsløsning.

Udvikling af en kraftfuld datasikkerhedskopieringsstrategi

Håndværk en strategi for sikkerhedskopiering af data er afgørende for at beskytte dine vigtige dokumenter, billeder, og filer fra uventede hændelser som cyberangreb eller hardwarefejl. En gennemtænkt strategi involverer at vælge den rigtige blanding af backup-løsninger, planlægning af regelmæssige sikkerhedskopier, og test af sikkerhedskopierne for at sikre, at data kan gendannes, når det er nødvendigt. Det handler ikke kun om at have kopier af dine data; det handler om at lave disse kopier på en måde, der passer til dine behov og samtidig sikre, at de forbliver sikre og tilgængelige.

Cloud vs. Lokale sikkerhedskopier: Fordele og ulemper

Vælg mellem cloud og lokale backups er en grundlæggende beslutning i udviklingen af din backupstrategi. Begge muligheder har deres unikke fordele og begrænsninger, som bør overvejes nøje for at imødekomme dine sikkerhedskopieringsbehov effektivt.

- Cloud Backups: Cloud backups gemmer dine data på fjernservere, der er tilgængelige fra hvor som helst med en internetforbindelse. Denne off-site funktion er gavnlig for genopretning i tilfælde af fysiske katastrofer. Cloud-tjenester giver ofte skalerbare lagringsmuligheder og indbyggede sikkerhedsforanstaltninger. Men, afhængighed af en internetforbindelse og løbende abonnementsomkostninger er potentielle ulemper.

- Lokale sikkerhedskopier: Lokal sikkerhedskopiering involverer lagring af data på eksterne harddiske, USB sticks, eller netværkstilsluttede lagersystemer, der er fysisk placeret i dine lokaler. De tilbyder hurtige gendannelsestider og en engangspris for lagerenheden. Alligevel, de er sårbare over for fysiske skader (f.eks, brand, tyveri) og tilbyder muligvis ikke det samme niveau af kryptering og sikkerhedsforanstaltninger som cloud-baserede løsninger.

I mange tilfælde, en kombination af både cloud og lokale backups vil give den mest omfattende beskyttelse, drage fordel af hver metodes styrker og samtidig afbøde den andens svagheder.

Hvor ofte skal du sikkerhedskopiere dine data?

Hyppigheden af sikkerhedskopier bør matche vigtigheden af dine data, og hvor ofte de ændres. Regelmæssige sikkerhedskopier minimerer risikoen for betydeligt datatab mellem sikkerhedskopieringerne, gør det nemmere at gendanne opdaterede oplysninger efter et datatab.

- Daglige sikkerhedskopier: Vigtigt for data, der ændres dagligt, sikre, at minimalt arbejde går tabt i tilfælde af en computerfejl eller ransomware-angreb. Denne frekvens anbefales ofte til virksomheder eller til enkeltpersoner, der arbejder med kritiske data regelmæssigt.

- Ugentlig eller månedlig sikkerhedskopiering: Velegnet til data, der ikke ændres så ofte, eller til personlige filer, der ikke opdateres ofte. Valget mellem ugentlige eller månedlige sikkerhedskopier afhænger ofte af, hvor ødelæggende et potentielt tab af en måneds data ville være.

Automatisering af din backup-proces kan hjælpe med at overholde din backup-plan uden at skulle huske at starte hver backup manuelt. Til kritiske systemer og følsomme data, anvender en strategi, der inkorporerer trinvise sikkerhedskopier – sikkerhedskopierer kun de data, der er ændret siden sidste sikkerhedskopiering – kan spare lagerplads og reducere den tid, hver sikkerhedskopiering tager.

Endelig, enhver backup-strategi bør omfatte regelmæssige test af backup-kopierne. Test sikrer, at dine sikkerhedskopier ikke kun eksisterer, men også er pålidelige og kan gendannes, når det er nødvendigt. Det er også klogt at vedligeholde flere generationer af sikkerhedskopier, såsom ugentligt, månedlige, og årlige arkiver, afhængigt af værdien og livscyklussen af dine oplysninger.

Når man overvejer backup-løsninger, især software, sikre, at sikkerhed og pålidelighed er i højsædet. I sammenhænge, hvor det er relevant at nævne sikkerheds- eller hjælpesoftware, såsom at beskytte dine sikkerhedskopier mod ransomware, SpyHunter fremstår som en effektiv løsning. Dens evner til at identificere og neutralisere trusler kan være en uvurderlig del af beskyttelsen af dit backupmiljø.

Håndtering af et Ransomware-angreb: Umiddelbare handlinger at tage

At stå over for et ransomware-angreb kan være en stressende situation for enhver person eller organisation. Den øjeblikkelige reaktion kan i væsentlig grad påvirke resultatet og den hastighed, hvormed normal drift kan genoptages. Når under angreb, det første skridt er at sikre sikkerheden i dit resterende digitale miljø. Isoler de inficerede systemer for at forhindre spredning af ransomware til tilsluttede netværk og enheder. Denne handling omfatter afbrydelse af forbindelsen til internettet, deaktivering af trådløse forbindelser som Wi-Fi og Bluetooth, og adskille de berørte enheder fra resten af dit netværk.

Næste, det er afgørende at identificere omfanget af angrebet. Vurder, hvilke filer der er blevet krypteret, og bestem ransomware-varianten for bedre at forstå truslen. Denne evaluering vil guide dine næste skridt, herunder beslutning om gennemførligheden af dekryptering og potentialet for gendannelse fra sikkerhedskopier. I denne kaotiske tid, Det er vigtigt at have et klart hoved og følge en struktureret tilgang til situationen.

Kommunikation spiller også en central rolle. Informer alle interessenter om bruddet for at sikre, at de er opmærksomme på og parate til at hjælpe med genopretningsprocessen. Dette inkluderer medarbejdere, kunder, og partnere, der kan være indirekte påvirket af angrebet. Gennemsigtighed er afgørende for at bevare tilliden under og efter genopretningsprocessen.

Kontakt til myndigheder: Hvornår og hvorfor det er nødvendigt

Et kritisk skridt i kølvandet på et ransomware-angreb, der ofte bliver overset, er at kontakte myndighederne. Retshåndhævende myndigheder som FBI, CISA eller lokale cyberkriminalitetsenheder har ekspertisen og ressourcerne til potentielt at hjælpe med genopretningsprocessen. Rapportering af forbrydelsen kan også hjælpe med en bredere indsats for at bekæmpe ransomware-epidemien ved at give myndighederne værdifulde oplysninger, der er nødvendige for at opspore og retsforfølge cyberkriminelle. Desuden, i visse jurisdiktioner, rapportering af sådanne hændelser kan være et lovkrav, især når persondata krænkes.

Kontakt til myndigheder hjælper ikke kun med den øjeblikkelige reaktion, men bidrager også til den større bekæmpelse af digital kriminalitet. Desuden, retshåndhævelse kan tilbyde vejledning eller ressourcer, der kan hjælpe med genopretningsbestræbelser, herunder rådgivning om, hvorvidt betaling af løsesum kan føre til inddrivelse eller blot finansiere yderligere kriminelle aktiviteter.

Beslutning om, hvorvidt løsesummen skal betales: En kritisk analyse

Beslutningen om at betale en løsesum i tilfælde af et ransomware-angreb er kompleks og fyldt med etiske og praktiske overvejelser. På den ene side, at betale løsesum kan virke som den hurtigste måde at genvinde adgang til krypterede filer. Men, overholdelse af angriberne’ krav garanterer ikke returnering af data og kan også finansiere fremtidige kriminelle aktiviteter, opmuntre gerningsmændene til at fortsætte deres operationer.

De fleste cybersikkerhedseksperter og retshåndhævende myndigheder fraråder at betale løsesum. I stedet, de anbefaler at fokusere på andre genopretningsstrategier, sådan og opsøge dekrypteringsværktøjer leveret af sikkerhedsforskere eller stole på sikkerhedskopier for at gendanne de tabte data. Det er også umagen værd at engagere sig med cybersikkerhedsprofessionelle, som kan hjælpe med at vurdere situationen og udforske levedygtige genopretningsmuligheder. I tilfælde, hvor kritiske data er på spil uden tilgængelige sikkerhedskopier, beslutningen bliver væsentligt sværere og skal træffes fra sag til sag, overvejer alle potentielle risici og fordele.

I disse prøvende tider, forebyggende foranstaltninger er uvurderlige. Organisationer bør investere i omfattende cybersikkerhedsløsninger som SpyHunter for at beskytte mod malware-infektioner inklusive ransomware. Regelmæssige sikkerhedskopier, medarbejderuddannelse i phishing og andre almindelige angrebsvektorer, og en robust sikkerhedspolitik kan væsentligt mindske risikoen for et ransomware-angreb og dets indvirkning på organisationen.

Sammenfattende, når du har med ransomware at gøre, fokus skal være på forebyggelse, forberedelse, og en tankevækkende, informeret reaktion på angreb. Samarbejde med retshåndhævelses- og cybersikkerhedseksperter kan give vejledning og støtte, hjælpe med at navigere efter et angreb og forstærke forsvaret mod fremtidige trusler.

Fremtidssikre din organisation mod ransomware

Når vi nærmer os 2025, det er klart, at ransomware fortsat er en formidabel trussel mod organisationer verden over. Den konstante udvikling af cybertrusler nødvendiggør en proaktiv holdning til cybersikkerhed. Fremtidssikring af din organisation mod ransomware involverer udvikling af en robust infrastruktur, der kan modstå angreb uden at kapitulere over for cyberkriminelles krav. En omfattende strategi, der inkluderer regelmæssige sikkerhedskopiering af data, medarbejderuddannelse, og implementeringen af avancerede trusselsdetektionsteknologier er afgørende. Inkorporering af krypteringsprotokoller og sikring af slutpunkter kan reducere risikoen ved ransomware betydeligt. Desuden, etablering af en klar hændelsesresponsplan sikrer, at din organisation hurtigt kan reagere på og komme sig efter et ransomware-angreb, minimere potentielle skader.

Nye Ransomware-tendenser at se på 2024 og Beyond

I de kommende år, ransomware-angreb forventes at blive mere sofistikerede, med cyberkriminelle rettet mod ikke kun computere, men også Internet of Things (Tingenes internet) enheder, mobile platforme, og cloud storage. AI-drevet ransomware kan potentielt udnytte maskinlæring til at undgå registrering og optimere deres spredning. Endvidere, opkomsten af Ransomware-as-a-Service (Raas) platforme gør det muligt for selv teknisk uerfarne skuespillere at iværksætte ødelæggende angreb. Bevidsthed om disse tendenser er afgørende for cybersikkerhedsstrateger, der søger at styrke deres forsvar og forberede sig på fremtidige trusler.

For at beskytte mod disse nye trusler, organisationer bør prioritere følgende:

- Kontinuerlig overvågning og opdateringer af alle systemer for at rette sårbarheder omgående

- Forbedrede træningsprogrammer, der uddanner personalet i de nyeste ransomware-taktikker og phishing-ordninger

- Implementering af AI og maskinlæringsbaserede sikkerhedsløsninger til at opdage og blokere sofistikerede trusler

At engagere sig i aktiv deling af trusselsintelligens med andre organisationer og retshåndhævelse kan også give tidlige advarsler om nye ransomware-trusler.

Innovationer inden for cybersikkerhed: Vær på forkant med hackere

Cybersikkerhedsindustrien er i hastig fremmarch, med nye teknologier, der dukker op for at imødegå de sofistikerede taktikker, der anvendes af cyberkriminelle. En sådan innovation er udviklingen af maskinlæringsalgoritmer, der kan forudsige og identificere ransomware-mønstre tidligere end traditionelle metoder. Værktøjer til adfærdsanalyse bliver mere finjusterede, tilbyder muligheden for at skelne mellem legitime brugerhandlinger og potentielt ondsindet adfærd, der indikerer et ransomware-angreb. En anden lovende udvikling er blockchain-teknologi til at sikre transaktioner og forhindre datamanipulation, tilbyder et nyt niveau af integritetssikring i digitale interaktioner.

Både for enkeltpersoner og organisationer, Det er afgørende at vedtage lagdelte sikkerhedsstrategier, der udnytter disse teknologiske fremskridt. Strategier kan omfatte:

- Anvendelse af næste generations firewalls og systemer til forebyggelse af indtrængen, der tilpasser sig nye trusler

- Brug af endpoint-beskyttelsesplatforme, der integrerer AI for bedre at detektere ransomware

- Implementering af sikker adgangsservice edge (SASE) modeller for mere robust netværkssikkerhed

Organisationer kan forbedre deres modstandsdygtighed over for ransomware betydeligt ved at holde sig orienteret om cybersikkerhedsinnovationer og inkorporere disse teknologier i deres forsvarsmekanismer. Desuden, i scenarier, hvor trusselslandskabet udvikler sig ud over de nuværende sikkerhedsforanstaltninger, værktøjer som SpyHunter kan give et ekstra lag af beskyttelse ved at opdage og fjerne ransomware og andre malware trusler effektivt, sikring af følsomme data og aktiver.

Ransomware beskyttelse og afbødning: Tjekliste til 2024

Mens vi bevæger os igennem 2024, trusselslandskabet fortsætter med at udvikle sig, gør det vigtigere end nogensinde før at vedtage robuste strategier til ransomware-beskyttelse og afbødning. Denne omfattende tjekliste er designet til at hjælpe enkeltpersoner og organisationer med at styrke deres forsvar og sikre, at deres digitale aktiver forbliver sikre. Ved at følge disse enkle trin, du kan reducere risikoen for at blive offer for et ransomware-angreb markant.

- Begræns adgang: Begræns adgangen til dine data og systemer til kun dem, der absolut har brug for det. Implementering af stærke adgangskoder og multi-faktor autentificering kan tilføje et ekstra lag af sikkerhed, gør det sværere for angribere at få uautoriseret adgang.

- Centralisere ledelsen: Brug centraliseret styring til dine digitale aktiver. Dette involverer kategorisering og sikring af følsomme oplysninger effektivt, uanset hvor den opbevares. Det er afgørende at have et klart overblik over alle dine data og de eksisterende beskyttelsesforanstaltninger.

- Implementer Anti-Malware-løsninger: Beskyttelse mod ransomware kræver proaktive foranstaltninger. Brug avancerede anti-malware-løsninger, der kan blokere mistænkelige filer, overvåge e-mail-trafik for skadeligt indhold, og identificere phishing-angreb. For øget sikkerhed, vælge løsninger, der tilbyder signaturfri adfærdsanalyse for at opdage og afbøde ukendte trusler.

- Implementer Patch Management: Hold al software og systemer opdateret med de nyeste patches. Dette gælder for operativsystemer, ansøgninger, og eventuelle tilsluttede enheder. Rettidige opdateringer kan løse sårbarheder, som ransomware kunne udnytte.

- Sikker sikkerhedskopiering: Overholdelse af 3-2-1 backup-regel – opbevare tre kopier af data på to forskellige medier, med én opbevaret offsite – er grundlæggende. Regelmæssig test af sikkerhedskopier sikrer, at de er pålidelige og umanipulerede, leverer en fejlsikker i tilfælde af et angreb.

- Uddan dit team: Bevidsthed er nøglen til forebyggelse. Træn medarbejdere i farerne ved ransomware, vigtigheden af at indberette mistænkelige aktiviteter, og bedste praksis for opretholdelse af cybersikkerhedshygiejne. Regelmæssige opdateringer og træningssessioner kan styrke din første forsvarslinje: dine brugere.

- Forbered dig på det værste: Selv med stærke forebyggende foranstaltninger, det er muligt at blive offer for ransomware. Udvikling og vedligeholdelse af en hændelsesreaktions- og katastrofeberedskabsplan sikrer, at du hurtigt kan reagere på og komme dig efter sådanne hændelser.

- Udfør risikovurderinger: Evaluer regelmæssigt din cybersikkerhedsposition for at identificere sårbarheder og potentielle ransomware-indgangspunkter. Denne proaktive tilgang giver dig mulighed for at adressere svagheder, før de kan udnyttes.

- Opret en incident response plan: En klar, en kortfattet plan, der beskriver de skridt, der skal tages i tilfælde af et ransomware-angreb, er afgørende. Dette bør omfatte isolering af berørte systemer, identificere ransomware-stammen, og vide hvornår og hvordan man kontakter myndigheder.

Kernen i disse trin, at vedtage en dedikeret anti-ransomware-løsning som SpyHunter kan give omfattende beskyttelse mod en bred vifte af ransomware-angreb. Med dens avancerede trusselsdetektion og -fjernelsesfunktioner, SpyHunter er designet til at sikre dit digitale miljø mod de seneste ransomware-trusler.

Sammenfattende, beskyttelse mod ransomware vil kræve en blanding af teknologiske løsninger, brugeruddannelse, og beredskabsplanlægning. Ved at følge denne tjekliste, du kan reducere din risiko markant og sikre det, selv i forhold til et angreb, integriteten af dine data forbliver intakt. Huske, i den digitale tidsalder, at være proaktiv er ikke kun en mulighed – det er en nødvendighed.

En samlet tilgang til ransomware-modstand

Ransomware-angreb er hurtigt blevet en af de mest formidable trusler mod digital sikkerhed, overskygger mange traditionelle former for cyberkriminalitet. Med angribere, der konstant finpudser deres taktik, Både enkeltpersoner og organisationer befinder sig i en vedvarende kamp for at beskytte deres digitale miljøer. Nøglen til at montere et vellykket forsvar ligger i at vedtage en omfattende, flerlagsstrategi, der adresserer de forskellige stadier af potentiel ransomware-infiltration.

På sin kerne, effektiv ransomware-beskyttelse involverer en blanding af proaktive foranstaltninger, rettidig opdagelse, og robuste genopretningsplaner. Denne forenede tilgang hjælper ikke kun med at forhindre angreb, men sikrer også minimal forstyrrelse og tab i det uheldige tilfælde af et brud. Nedenfor, vi skitserer det væsentlige i at opbygge et modstandsdygtigt forsvar mod ransomware.

1. Uddannelse og bevidsthed

At forstå trusselslandskabet er det første skridt mod at formulere et forsvar. Uddanne dig selv og dit team om, hvordan ransomware fungerer, dets almindelige leveringsmetoder, og de seneste trends inden for ransomware-taktik, hjælper med at fremme en kultur af cybersikkerhedsbevidsthed. Regelmæssige træningssessioner kan reducere sandsynligheden for vellykkede phishing-angreb markant, en af de primære vektorer for ransomware.

2. Implementer passende sikkerhedsforanstaltninger

Stærk sikkerhedspraksis danner grundlaget for modstand mod ransomware. Dette inkluderer implementering af avancerede malwarebeskyttelsesværktøjer, strenge autentificeringsprotokoller, og omfattende netværkssikkerhedsløsninger. Et dedikeret anti-ransomware produkt, især en som SpyHunter, kan styrke dit forsvar betydeligt ved at tilbyde specialiserede detektions- og fjernelsesfunktioner mod ransomware og anden malware.

3. Regelmæssige sikkerhedskopier og datakryptering

Det er altafgørende at sikre dine data mod uautoriseret adgang og sikre, at de er tilgængelige selv i kølvandet på et angreb. Regelmæssig sikkerhedskopiering af kritiske data og kryptering af følsomme oplysninger kan forhindre betydelige tab og nedetid. Løsninger som SafeMode Snapshots tilbyder en strømlinet måde at beskytte og gendanne data på, gør det muligt for virksomheder at genoptage driften hurtigt efter et angreb.

4. Tidlig detektion og respons

Hastighed er af afgørende betydning for at identificere og afbøde ransomware-trusler. Anvendelse af værktøjer, der overvåger dit digitale økosystem for mistænkelig aktivitet, kan gøre dig i stand til at opdage ransomware-angreb i deres begyndende stadier. Kombineret med en effektiv hændelsesberedskabsplan, disse foranstaltninger sikrer, at du kan handle hurtigt for at isolere berørte systemer, afbøde skader, og forhindre spredning af ransomware.

5. Hold software og systemer opdateret

Mange ransomware-angreb udnytter sårbarheder i forældet software og systemer. Regelmæssig opdatering af dine operativsystemer, ansøgninger, og sikkerhedsværktøjer med de nyeste patches er en kritisk afskrækkelse mod sådanne udnyttelser. At sikre, at din digitale infrastruktur er opdateret, reducerer de muligheder, hvorigennem ransomware kan infiltrere dit netværk.

6. Udnyt beskyttelse af operativsystemer og applikationer

Moderne operativsystemer og applikationer kommer ofte med indbyggede sikkerhedsfunktioner designet til at forhindre ransomware-angreb. For eksempel, Vinduer 10 omfatter ransomware-beskyttelsesfunktioner, der, når den er aktiveret, give et ekstra lag af sikkerhed. At gøre dig bekendt med disse indbyggede værktøjer og integrere dem i din overordnede sikkerhedsramme kan give betydelige fordele i ransomware-modstand.

Konklusion

Bekæmpelse af ransomware kræver en proaktiv og informeret tilgang. Vigtigheden af at bruge avanceret sikkerhedssoftware kan ikke overvurderes i vores stadig mere digitale tidsalder. Værktøjer som SpyHunter tilbyder omfattende beskyttelse mod de utallige former for malware, der truer vores online sikkerhed. Lige så afgørende for et stærkt forsvar mod ransomware er praksis med regelmæssigt at oprette sikkerhedskopier. Ved at vedligeholde aktuelle sikkerhedskopier af vigtige filer, du beskytter dine data, at sikre, at du har en pålidelig reservemulighed, hvis du nogensinde skulle blive ofre for et angreb.

I det uheldige tilfælde, at ransomware kompromitterer dit system, det er vigtigt at vide, hvordan man reagerer effektivt. Første, undgå at betale løsepenge, da dette ikke garanterer returnering af dine filer og kun tilskynder til kriminel aktivitet. I stedet, fokus på at fjerne den skadelige software fra din computer. At starte en dyb scanning med et pålideligt sikkerhedsværktøj som SpyHunter kan hjælpe med at identificere og eliminere ransomware. Også, at konsultere professionel rådgivning eller søge støtte fra anti-ransomware-fællesskaber online kan give yderligere hjælp til genopretning og forebyggelse.

Endelig, at uddanne dig selv og holde dig informeret om de nyeste ransomware-taktikker og beskyttelsesstrategier er uvurderlig. Bevidsthed og beredskab er nøglekomponenter for at minimere risikoen og virkningen af disse trusler. For mere detaljeret vejledning om sikring af dit system mod ransomware, inklusive beskyttelsestests i den virkelige verden af forskellige sikkerhedsprodukter, at udforske velrenommerede kilder kan tilbyde indsigt og anbefalinger, der er skræddersyet til dine behov.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter Ransomware med SpyHunter Anti-Malware værktøj

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Afinstaller Ransomware og relateret malware fra Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, skabt af Ransomware på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af Ransomware der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Boot din pc i fejlsikret tilstand for at isolere og fjerne Ransomware

Trin 5: Prøv at gendanne filer krypteret med Ransomware.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware infektioner og Ransomware formål at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget svært at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

Ransomware-FAQ

What is Ransomware Ransomware?

Ransomware er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does Ransomware Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does Ransomware Infect?

Via flere måder.Ransomware Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of Ransomware is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .Ransomware files?

Du can't uden en dekryptering. På dette tidspunkt, den .Ransomware filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .Ransomware filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".Ransomware" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .Ransomware filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of Ransomware Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og lokalisere Ransomware ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige .Ransomware-filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can Ransomware Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

Om Ransomware Research

Indholdet udgiver vi på SensorsTechForum.com, denne vejledning til fjernelse af ransomware inkluderet, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, forskningen bag ransomware ransomware-truslen bakkes op med VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.