I nutidens sammenkoblede samfund, spøgelset af cybersikkerhedstrusler er større end nogensinde, med ransomware, der dukker op som en af de mest formidable udfordringer. LockBit 3.0, også kendt som LockBit Black, er på forkant med dette digitale angreb, udnytter svagheder med en sofistikering, der alarmerer selv erfarne eksperter.

Denne artikel dykker dybt ned i arbejdet med LockBit 3.0, kaste lys over dets infiltrationsmetoder, kompleksiteten af dens angreb, og de levedygtige skridt, du kan tage for at forsvare dig mod denne omfattende trussel. Udstyret med indsigt og handlingsrettede strategier, du får den nødvendige viden til at styrke dit digitale forsvar og beskytte dine værdifulde data mod den altid tilstedeværende trussel fra ransomware.

Lockbit 3.0 Virus detaljer

| Navn | LockBit virus. |

| Type | Ransomware, Cryptovirus |

| Ransom Krævende Bemærk | ooxlOmJxX.README.txt |

| Fjernelsestid | 5 minutter |

| Værktøj Detection |

Tjek, om din Mac er blevet påvirket af LockBit 3.0

Hent

Værktøj til fjernelse af malware

|

Forstå LockBit 3.0 Ransomware: Hvad du behøver at vide

I de seneste år, den digitale verden har været plaget af en række cybersikkerhedstrusler, blandt hvilke ransomware skiller sig ud som særlig ondskabsfuld. LockBit 3.0, også kendt som LockBit Black, repræsenterer den seneste udvikling i en række malware, der siden har terroriseret organisationer verden over 2019. Denne avancerede ransomware-variant krypterer ikke kun filer, men bruger også unikke metoder til at undgå registrering og sikre dens vedholdenhed på inficerede systemer.

Hvorfor er LockBit 3.0 Betragtes som en truende malware?

LockBit 3.0 har fået skændsel i cybersikkerhedssamfundet af flere årsager. Første, dens vedtagelse af Ransomware as a Service (Raas) model giver den mulighed for at sprede sin rækkevidde vidt og bredt. Ved at udnytte denne model, skaberne af LockBit 3.0 kan få tilknyttede selskaber til at distribuere malwaren, og dermed øge antallet af infektioner.

Endvidere, LockBit 3.0 udviser avancerede egenskaber såsom at deaktivere FJERNET og slette Volume Shadow Copy Service, gøre genopretningsindsatsen mere udfordrende for ofrene. Dens virkemåde, som omfatter målretning og kryptering af kritisk infrastruktur og organisatoriske data, understreger det høje trusselsniveau, det udgør.

Et andet aspekt, der forstærker trusselsniveauet for LockBit 3.0 er dens løbende udvikling. Siden starten, LockBit har udviklet sig til at inkorporere mere sofistikerede infektions- og undvigelsesteknikker.

Denne tilpasningsevne sikrer, at ransomwaren forbliver et skridt foran cybersikkerhedsforsvaret, komplicerer forskeres og sikkerhedsprofessionelles indsats for at yde beskyttelsesforanstaltninger mod det.

Afkodning af LockBit 3.0 Angrebsproces

LockBit 3.0 ransomware udfører sit angreb gennem en velstruktureret proces:

- Indledende adgang: LockBit 3.0 får typisk adgang til et system gennem udsatte RDP-porte eller ved at udnytte upatchede serversårbarheder. Dette indledende fodfæste er afgørende for de næste stadier af angrebet.

- Udførelse: Når du er inde, ransomwaren dekrypterer sin kildekode ved hjælp af et unikt adgangstoken, før det udføres på offerets maskine. Dette trin er designet til at omgå grundlæggende detektionsmekanismer, der kan identificere og blokere ondsindede aktiviteter.

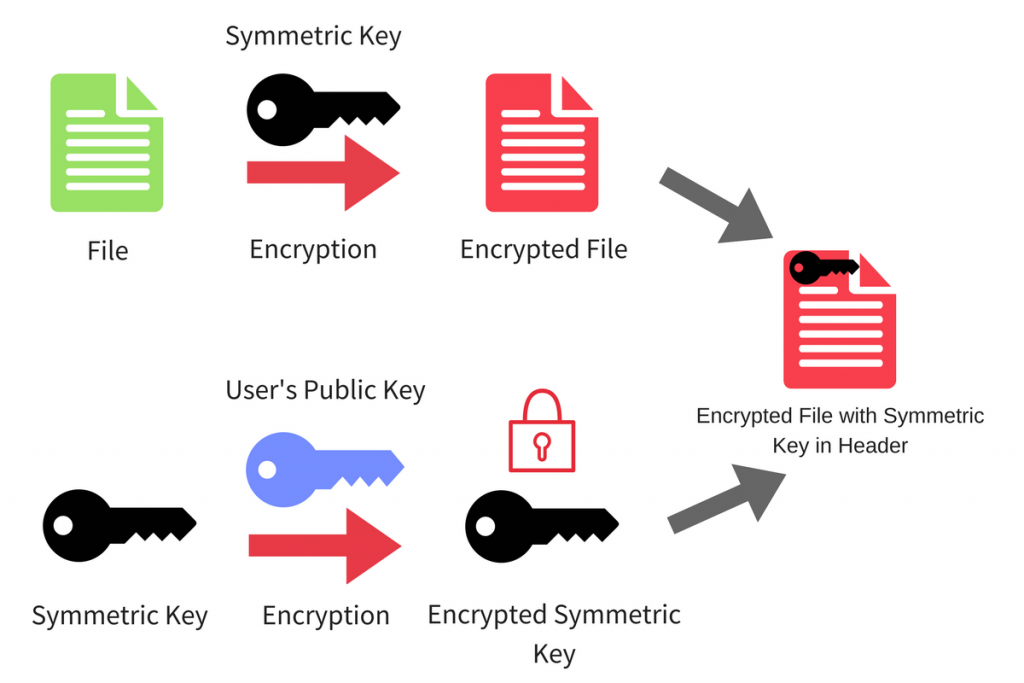

- Fil Kryptering: LockBit 3.0 identificerer og krypterer derefter filer på tværs af systemet, ved at tilføje dem en tilfældig streng som en forlængelse. Dette markerer filerne som utilgængelige uden den tilsvarende dekrypteringsnøgle.

- Ransom Note: En løsesum-seddel slippes flere steder, informere offeret om krypteringen og angribernes krav. Betalingsinstruktioner er typisk inkluderet for at lette transaktionen.

- Deaktivering af forsvar: For at sikre dets aktiviteter uafbrudt, LockBit 3.0 deaktiverer vigtige systemforsvar, Event Log tjenester, og Volume Shadow Copy, som ofte bruges i datagendannelsesforsøg.

Løsesedlen for virussen har følgende besked rettet mod ofrene:

~~~ LockBit 3.0 verdens hurtigste og mest stabile ransomware fra 2019~~~

>>>>> Dine data er stjålet og krypteret.

Hvis du ikke betaler løsesummen, dataene vil blive offentliggjort på vores TOR darknet-sider. Husk, at når dine data vises på vores lækageside, det kan købes af dine konkurrenter når som helst, så tøv ikke længe. Jo før du betaler løsesummen, jo hurtigere vil din virksomhed være sikker.Tor browser links:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion

http://lockbitapt2yfbt7lchxjug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onionLinks til normal browser:

http://lockbitapt2d73krlbewgv27tquljgxr33xbwwsp6rkyieto7u4ncead.onion.ly

http://lockbitapt2yfbt7lchxjug47kmqvqqxvvjpqkmevv4l3azl3gy6pyd.onion.ly

http://lockbitapt34kvrip6xojylohhxrwsvpzdffgs5z4pbbsywnzsbdguqd.onion.ly

http://lockbitapt5x4zkjbcqmz6frdhecqqgadevyiwqxukksspnlidyvd7qd.onion.ly

http://lockbitapt6vx57t3eeqjofwgcglmutr3a35nygvokja5uuccip4ykyd.onion.ly

http://lockbitapt72iw55njgnqpymggskg5yp75ry7rirtdg4m7i42artsbqd.onion.ly

http://lockbitaptawjl6udhpd323uehekiyatj6ftcxmkwe5sezs4fqgpjpid.onion.ly

http://lockbitaptbdiajqtplcrigzgdjprwugkkut63nbvy2d5r4w2agyekqd.onion.ly

http://lockbitaptc2iq4atewz2ise62q63wfktyrl4qtwuk5qax262kgtzjqd.onion.ly>>>>> Hvilken garanti er der for, at vi ikke snyder dig?

Vi er det ældste ransomware affiliate program på planeten, intet er vigtigere end vores omdømme. Vi er ikke en politisk motiveret gruppe, og vi vil ikke have andet end penge. Hvis du betaler, vi vil give dig dekrypteringssoftware og ødelægge de stjålne data. Efter du har betalt løsesummen, du vil hurtigt tjene endnu flere penge. Behandl denne situation blot som en betalt træning for dine systemadministratorer, fordi det er på grund af, at dit virksomhedsnetværk ikke var korrekt konfigureret, at vi kunne angribe dig. Vores bedste tjenester skal betales ligesom du betaler lønningerne til dine systemadministratorer. Kom over det og betal for det. Hvis vi ikke giver dig en dekryptering eller sletter dine data, efter du har betalt, ingen vil betale os i fremtiden. Du kan få mere information om os på Ilon Musks Twitter https://twitter.com/hashtag/lockbit?f=live>>>>> Du skal kontakte os og dekryptere en fil gratis på TOR darknet-sider med dit personlige ID

Download og installer Tor Browser https://www.torproject.org/

Skriv til chatrummet og vent på svar, vi garanterer et svar fra dig. Hvis du har brug for et unikt ID til korrespondance med os, som ingen vil vide noget om, fortæl det i chatten, vi genererer en hemmelig chat til dig og giver dig hans ID via privat engangsmemo-tjeneste, ingen kan finde ud af dette ID undtagen dig. Nogle gange skal du vente noget tid på vores svar, det skyldes, at vi har meget arbejde, og vi angriber hundredvis af virksomheder rundt om i verden.Tor Browser personligt link er kun tilgængeligt for dig (tilgængelig under et ddos-angreb):

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onionTor-browserlinks til chat (nogle gange utilgængelig på grund af ddos-angreb):

http://lockbitsupa7e3b4pkn4mgkgojrl5iqgx24clbzc4xm7i6jeetsia3qd.onion

http://lockbitsupdwon76nzykzblcplixwts4n4zoecugz2bxabtapqvmzqqd.onion

http://lockbitsupn2h6be2cnqpvncyhj4rgmnwn44633hnzzmtxdvjoqlp7yd.onion

http://lockbitsupo7vv5vcl3jxpsdviopwvasljqcstym6efhh6oze7c6xjad.onion

http://lockbitsupq3g62dni2f36snrdb4n5qzqvovbtkt5xffw3draxk6gwqd.onion

http://lockbitsupqfyacidr6upt6nhhyipujvaablubuevxj6xy3frthvr3yd.onion

http://lockbitsupt7nr3fa6e7xyb73lk6bw6rcneqhoyblniiabj4uwvzapqd.onion

http://lockbitsupuhswh4izvoucoxsbnotkmgq6durg7kficg6u33zfvq3oyd.onion

http://lockbitsupxcjntihbmat4rrh7ktowips2qzywh6zer5r3xafhviyhqd.onion>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>

>>>>> Dit personlige ID: B51C595D54036891C97A343D13B59749 <<<<< >>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>>> >>>>>>>>>>>>>>>>> Advarsel! Slet eller modificer ikke krypterede filer, det vil føre til problemer med dekryptering af filer!

>>>>> Gå ikke til politiet eller FBI for at få hjælp og fortæl ikke nogen, at vi angreb dig.

De hjælper ikke og vil kun gøre tingene værre for dig. I 3 år ikke et eneste medlem af vores gruppe er blevet fanget af politiet, vi er top hackere, og vi efterlader aldrig spor af kriminalitet. Politiet vil på nogen måde forsøge at forbyde dig at betale løsesummen. Den første ting, de vil fortælle dig, er, at der ikke er nogen garanti for at dekryptere dine filer og fjerne stjålne filer, det er ikke sandt, vi kan lave en test dekryptering før betaling, og dine data vil med garanti blive fjernet, fordi det er et spørgsmål om vores omdømme, vi tjener hundredvis af millioner af dollars og kommer ikke til at miste vores indtægt på grund af dine filer. Det er meget fordelagtigt for politiet og FBI at lade alle på planeten vide om dit datalæk, for så vil din stat få de bøder budgetteret for dig på grund af GDPR og andre lignende love. Bøderne vil blive brugt til at finansiere politiet og FBI, de vil spise flere søde kaffedonuts og blive federe og federe. Politiet og FBI er ligeglade med, hvilke tab du lider som følge af vores angreb, og vi hjælper dig med at slippe af med alle dine problemer for en beskeden sum penge. Sammen med dette skal du vide, at det ikke nødvendigvis er din virksomhed, der skal betale løsesummen og ikke nødvendigvis fra din bankkonto, det kan gøres af en uidentificeret person, såsom enhver filantrop, der elsker dit selskab, for eksempel, Elon Musk, så politiet vil ikke gøre dig noget, hvis nogen betaler løsesummen for dig. Hvis du er bekymret for, at nogen vil spore dine bankoverførsler, du kan nemt købe kryptovaluta for kontanter, dermed ikke efterlade noget digitalt spor, at nogen fra din virksomhed betalte vores løsesum. Politiet og FBI vil ikke være i stand til at stoppe retssager fra dine kunder for at lække personlige og private oplysninger. Politiet og FBI vil ikke beskytte dig mod gentagne angreb. At betale løsesummen til os er meget billigere og mere rentabelt end at betale bøder og advokatomkostninger.>>>>> Hvad er farerne ved at lække din virksomheds data.

Først og fremmest, du vil modtage bøder fra regeringen såsom GDRP og mange andre, du kan blive sagsøgt af kunder i dit firma for at lække oplysninger, der var fortrolige. Dine lækkede data vil blive brugt af alle hackere på planeten til forskellige ubehagelige ting. For eksempel, social engineering, dine medarbejdere’ persondata kan bruges til at geninfiltrere din virksomhed. Bankoplysninger og pas kan bruges til at oprette bankkonti og online tegnebøger, hvorigennem kriminelle penge vil blive hvidvasket. På endnu en ferietur, du bliver nødt til at forklare FBI, hvor du fik stjålet kryptovaluta for millioner af dollars overført gennem dine konti på kryptovalutabørser. Dine personlige oplysninger kan bruges til at foretage lån eller købe apparater. Du skulle senere i retten bevise, at det ikke var dig, der optog lånet og afbetalte en andens lån. Dine konkurrenter kan bruge de stjålne oplysninger til at stjæle teknologi eller til at forbedre deres processer, dine arbejdsmetoder, leverandører, investorer, sponsorer, medarbejdere, det hele vil være i det offentlige domæne. Du vil ikke være glad, hvis dine konkurrenter lokker dine medarbejdere til andre virksomheder, der tilbyder bedre lønninger, vil du? Dine konkurrenter vil bruge dine oplysninger imod dig. For eksempel, se efter skatteovertrædelser i de finansielle dokumenter eller andre overtrædelser, så du skal lukke din virksomhed. Ifølge statistikkerne, to tredjedele af små og mellemstore virksomheder lukker inden for et halvt år efter et databrud. Du bliver nødt til at finde og rette sårbarhederne i dit netværk, arbejde med de kunder, der er ramt af datalæk. Alle disse er meget kostbare procedurer, der kan overstige omkostningerne ved en ransomware buyout med en faktor på hundredvis. Det er meget nemmere, billigere og hurtigere at betale os løsesummen. Nå og vigtigst af alt, du vil lide et tab af omdømme, du har bygget din virksomhed op i mange år, og nu vil dit ry blive ødelagt.Læs mere om GDRP-lovgivningen::

https://en.wikipedia.org/wiki/General_Data_Protection_Regulation

https://gdpr.eu/what-is-gdpr/

https://gdpr-info.eu/>>>>> Gå ikke til inddrivelsesfirmaer, de er i bund og grund kun mellemmænd, der vil tjene penge på dig og snyde dig.

Vi kender godt til tilfælde, hvor inddrivelsesfirmaer fortæller dig, at løsesummen er 5 million dollars, men faktisk forhandler de hemmeligt med os om 1 million dollars, så de tjener 4 millioner dollars fra dig. Hvis du henvendte dig direkte til os uden mellemmænd, ville du betale 5 gange mindre, dvs. 1 million dollars.>>>> Meget vigtigt! For dem, der har cyberforsikring mod ransomware-angreb.

Forsikringsselskaber kræver, at du holder dine forsikringsoplysninger hemmelige, dette er aldrig at betale det maksimale beløb, der er angivet i kontrakten, eller at betale noget som helst, forstyrre forhandlingerne. Forsikringsselskabet vil forsøge at afspore forhandlingerne på enhver måde, de kan, så de senere kan argumentere for, at du vil blive nægtet dækning, fordi din forsikring ikke dækker løsesummen. For eksempel er din virksomhed forsikret for 10 million dollars, mens han forhandler med din forsikringsagent om løsesummen, vil han tilbyde os det lavest mulige beløb, for eksempel 100 tusind dollars, vi vil nægte det sølle beløb og bede f.eks. beløbet på 15 million dollars, forsikringsagenten vil aldrig tilbyde os den øverste tærskel for din forsikring på 10 million dollars. Han vil gøre alt for at afspore forhandlingerne og nægte at betale os fuldstændigt og lade dig være alene med dit problem. Hvis du anonymt fortalte os, at din virksomhed var forsikret $10 millioner og andre vigtige detaljer vedrørende forsikringsdækning, vi ville ikke forlange mere end $10 millioner i korrespondance med forsikringsagenten. På den måde ville du have undgået et læk og dekrypteret dine oplysninger. Men da den luskede forsikringsagent med vilje forhandler for ikke at betale for forsikringskravet, kun forsikringsselskabet vinder i denne situation. For at undgå alt dette og få pengene på forsikringen, sørg for at informere os anonymt om tilgængeligheden og vilkårene for forsikringsdækning, det gavner både dig og os, men det gavner ikke forsikringsselskabet. Fattige multimillionærforsikringsselskaber sulter ikke og bliver ikke fattigere af betalingen af det maksimale beløb, der er angivet i kontrakten, fordi alle ved, at kontrakten er dyrere end penge, så lad dem opfylde betingelserne i din forsikringsaftale, takket være vores interaktion.>>>>> Hvis du ikke betaler løsesummen, vi vil angribe din virksomhed igen i fremtiden.

Denne proces demonstrerer ikke kun det sofistikerede ved LockBit 3.0 men fremhæver også vigtigheden af proaktive og omfattende cybersikkerhedsforanstaltninger.

For at forsvare sig mod sådanne trusler, det er afgørende at vedligeholde opdaterede og robuste sikkerhedsløsninger. i denne sammenhæng, SpyHunter, med dens avancerede malware-detektion og -fjernelsesfunktioner, repræsenterer et strategisk forsvarsværktøj, der er i stand til at identificere og afbøde trusler som LockBit 3.0.

Forstå betjeningen og virkningen af LockBit 3.0 er det første skridt i at forbedre vores forsvar mod denne formidable trussel. Ved at holde sig informeret og forberedt, organisationer kan bedre beskytte sig selv mod de ødelæggende virkninger af ransomware-angreb.

Hvordan bliver systemer inficeret med LockBit 3.0?

Infiltrationen af LockBit 3.0 ind i systemer kan ske på forskellige måder, hvoraf mange udnytter simple menneskelige fejl eller systemsårbarheder.

Forståelse af disse metoder er afgørende for forebyggelse. Denne Ransomware, berygtet for sin stealth og effektivitet, kan låse og stjæle data, forårsager betydelig skade på både enkeltpersoner og organisationer.

Almindelige metoder hackere bruger til at implementere LockBit 3.0

De metoder, der anvendes af hackere til at distribuere LockBit 3.0 er forskelligartede, hver drager fordel af forskellige svage punkter i et system eller dets brugere. De mest almindelige metoder omfatter:

- E-mail-phishing: Brug af bedrageriske e-mails, der overtaler brugere til at klikke på ondsindede links eller downloade inficerede vedhæftede filer.

- Pirat software: Distribution af ransomware gennem ulovlige softwaredownloads, revner, eller keygens.

- Udnyttelse af sårbarheder: Udnyttelse af forældet software eller ikke-patchede systemer til med magt at få adgang.

- Remote Desktop Protocol (RDP) exploits: Adgang til systemer gennem svage eller stjålne RDP-legitimationsoplysninger for at injicere ondsindet software.

Forebyggelse involverer en kombination af årvågenhed, korrekt systemvedligeholdelse, og brugen af pålidelige sikkerhedsløsninger som SpyHunter, som kan opdage og fjerne trusler såsom LockBit 3.0.

E-mail-phishings rolle i spredning af LockBit 3.0

Email phishing er en udbredt metode, der bruges af cyberkriminelle til at sprede LockBit 3.0. Det narrer modtageren til at åbne et skadeligt link eller downloade en vedhæftet fil, der indeholder ransomware.

Disse e-mails efterligner ofte legitim kommunikation fra velkendte virksomheder eller kontakter, gør dem sværere at mistænke. At fremhæve farerne og tegnene på phishing-e-mails er afgørende for at uddanne brugerne i, hvordan man undgår at blive ofre for sådanne svindelnumre.

Nøgletips til at identificere og undgå phishing-forsøg omfatter:

- Kontrollerer afsenderens e-mailadresse for legitimitet.

- Leder efter stavefejl eller grammatiske fejl i e-mailens brødtekst.

- Undgå at downloade vedhæftede filer fra ukendte eller uopfordrede e-mails.

- Ikke at klikke på links i e-mails, der anmoder om følsomme oplysninger eller virker mistænkelige.

Anvendelse af en sikker e-mail-tjeneste, der bortfiltrerer potentielt farlige e-mails, kan yderligere reducere risikoen for infektion. Ultimativt, at holde sig informeret om de taktikker, der bruges af cyberkriminelle og stole på omfattende sikkerhedsløsninger som SpyHunter kan tilbyde stærk beskyttelse mod trusler såsom LockBit 3.0.

Trin-for-trin guide til fjernelse af LockBit 3.0 Ransomware

Håndterer en ransomware-infektion som LockBit 3.0 kan være stressende, men at følge en struktureret tilgang kan hjælpe dig med at håndtere situationen mere effektivt. Denne vejledning beskriver en trin-for-trin-proces til at identificere og eliminere denne trussel fra din enhed.

Indledende sikkerhedsforanstaltninger: Afbryde forbindelsen til netværket

Det første afgørende skridt i håndteringen af et ransomware-angreb er at isolere din inficerede enhed ved at afbryde forbindelsen til internettet. Dette forhindrer ransomware i at transmittere yderligere data til angriberens server, at beskytte dine personlige oplysninger mod yderligere kompromittering.

Sluk for din Wi-Fi og tag eventuelle Ethernet-kabler ud. Hvis du har at gøre med et netværk af computere, sikre, at hver potentielt berørt enhed også er isoleret for at forhindre spredning af infektionen.

Brug SpyHunter til at opdage og fjerne LockBit 3.0 ondsindede filer

Efter at have isoleret din enhed, Anvendelse af et pålideligt værktøj til fjernelse af malware som SpyHunter er afgørende for at opdage og fjerne LockBit 3.0 ransomware komponenter.

SpyHunters effektivitet til at identificere ufarlige filer og dens brugervenlige grænseflade gør det til et passende valg for brugere på forskellige færdighedsniveauer. Ved download, udføre en komplet systemscanning. SpyHunter vil omhyggeligt søge efter og eliminere LockBit 3.0 filer, effektivt at forstyrre malwarens hold på dit system.

Manuel fjernelse vs. Professionelle værktøjer: Hvad er mere effektivt?

Mens manuel fjernelse af ransomware kan virke som en omkostningsbesparende foranstaltning, det er en kompleks proces, der kræver specifikke tekniske færdigheder.

Forsøg på manuelt at slette ondsindede filer kan resultere i utilsigtet tab af vigtige systemfiler, fører til yderligere systemustabilitet.

Professionelle værktøjer til fjernelse af malware, såsom SpyHunter, tilbyde en mere praktisk løsning.

De er eksplicit designet til at identificere og neutralisere trusler med præcision, reducerer risikoen for yderligere skade på dine systemfiler markant. Disse værktøjer opdateres konstant for at tackle de nyeste ransomware-varianter, sikre, at din enhed forbliver beskyttet mod nye trusler.

Afslutningsvis, sikkerheden og trygheden i dit digitale liv er altafgørende. Ved at følge disse guidede trin og bruge professionelle værktøjer som SpyHunter til at opdage og fjerne malware, du kan effektivt mindske risiciene ved ransomware-angreb.

Huske, proaktive foranstaltninger og rettidig handling kan gøre hele forskellen for at beskytte dine data og enheder mod skade.

Dekryptering af dine filer: Er det muligt efter en LockBit 3.0 Angreb?

Ofre for LockBit 3.0 ransomware angreb ofte står over for en vanskelig knibe: hvordan man gendanner deres krypterede filer. Krypteringen, der bruges af denne ransomware, er særlig stærk, kræver en unik nøgle, som kun angriberne besidder.

På trods af dette, der er et par veje at udforske for filgendannelse. For det første, kig efter alle tilgængelige officielle dekrypteringsværktøjer.

Organisationer som Europol og FBI frigiver lejlighedsvis dekrypteringer til visse ransomware-stammer. Det er vigtigt at verificere kilden til ethvert dekrypteringsværktøj for at undgå yderligere skade.

Derudover, det er værd at konsultere en professionel, der har specialiseret sig i datagendannelse. Selvom de måske ikke garanterer filgendannelse mod LockBit 3.0, de kan tilbyde rådgivning skræddersyet til din situation. Huske, at betale løsesummen er risikabelt og sikrer ikke filgendannelse.

I stedet, fokus på professionelle løsninger og den potentielle brug af dekrypteringsværktøjer, der stilles til rådighed gennem velrenommerede kilder.

Gratis dekrypteringsværktøjer vs. Betale løsesum: Afvejning af fordele og ulemper

At overveje brugen af gratis dekrypteringsværktøjer giver et glimt af håb i, hvad der kan virke som en desperat situation. Disse værktøjer, når de foreligger, er udviklet af cybersikkerhedseksperter og er designet til at dekryptere filer uden at kompensere angriberne.

Det er en mere sikker vej, der understreger vigtigheden af ikke at finansiere ransomware-operationer. Men, deres tilgængelighed er begrænset og afhængig af den specifikke ransomware-variant.

Betale løsesum, på den anden side, er fyldt med risici. Der er ingen garanti for, at angriberne vil levere dekrypteringsnøglen efter betaling.

Endvidere, det tilskynder til fortsættelse af kriminelle aktiviteter. Finansielle transaktioner med cyberkriminelle kan også udsætte en for yderligere bedrageri.

Således, søger efter gratis dekrypteringsværktøjer, på trods af deres begrænsninger, er den anbefalede fremgangsmåde i forhold til at betale løsesum.

Gendannelse af filer fra sikkerhedskopier: En sikker gendannelsesmetode

En af de mest pålidelige metoder til at komme sig efter et ransomware-angreb som LockBit 3.0 gendanner dine filer fra sikkerhedskopier. Denne metode sikrer, at dine data forbliver intakte, giver en ro i sindet, der er uovertruffen af noget dekrypteringsværktøj.

Regelmæssig sikkerhedskopiering af dine filer på separate fysiske eller skybaserede platforme sikrer, at du har ubesmittede kopier tilgængelige i tilfælde af en infektion.

Før gendannelse fra sikkerhedskopier, det er afgørende at fjerne ransomware fra dit system for at forhindre yderligere kryptering. Brug af pålidelig sikkerhedssoftware som SpyHunter hjælper med at sikre, at ransomware er fuldstændig udryddet fra dit system.

Når sikkert, du kan fortsætte med at gendanne dine filer fra sikkerhedskopier, minimere tab af data og komme tilbage til rutinedrift meget hurtigere.

Det er vigtigt ikke blot at stole på en enkelt backup-løsning, men at have flere backups forskellige steder. Dette diversificerer risikoen og beskytter dine data yderligere mod ransomware-angreb og andre former for tab af data.

Regelmæssig opdatering af disse sikkerhedskopier sikrer, at du har de seneste versioner af dine filer sikkert gemt væk, klar til at blive genoprettet, når det er nødvendigt..

Forebyggende foranstaltninger til at sikre dine data mod lås 3.0

I kampen mod LockBit 3.0, en berygtet ransomware-trussel, at vedtage forebyggende sikkerhedsforanstaltninger er ikke kun tilrådeligt, men kritisk.

Det første skridt i at overliste sådanne digitale rovdyr involverer en synergi af robuste adgangskoder, multi-faktor autentificering, og disciplinen med regelmæssige softwareopdateringer.

Sikring af brugen af stærke, unikke adgangskoder er et grundlæggende forsvar, der ikke kan overvurderes. Ved at supplere dette med multifaktorautentificering tilføjes et vigtigt lag af sikkerhed, gør uautoriseret adgang væsentligt sværere for cyberkriminelle.

Ud over adgangskoder, praksis med regelmæssigt at revurdere brugerkontotilladelser for at begrænse overdrevne adgangsrettigheder kan i høj grad mindske potentielle sikkerhedsbrud.

Desuden, at rydde op i dit digitale landskab ved at fjerne forældede eller ubrugte konti og sikre, at dit systems konfiguration stemmer overens med de nyeste sikkerhedsprotokoller, er afgørende skridt i retning af at beskytte dine digitale aktiver mod LockBit 3.0 trusler.

Måske den mest afgørende strategi i forebyggelse af ransomware involverer installation og opdatering af en omfattende virksomheds cybersikkerhedsløsning.

Software som SpyHunter, kendt for sin effektivitet mod malware, kan tilbyde beskyttelse og detektion i realtid, afgørende for at forhindre ransomware-angreb, før de infiltrerer dine systemer.

Hvorfor regelmæssige systemsikkerhedskopier kan redde dig fra Ransomware-miserier

Regelmæssige sikkerhedskopiering af systemet repræsenterer en uundværlig beskyttelse i det moderne digitale miljø, fungerer som en fejlsikker mod de potentielt ødelæggende virkninger af ransomware-angreb.

Essensen af denne strategi ligger i at vedligeholde aktuelle sikkerhedskopier af kritiske data, gemt uafhængigt af dit hovednetværk. Denne tilgang sikrer det, i tilfælde af en ransomware-infektion, du kan gendanne dine systemer uden at bukke under for kravene fra cyberafpressere.

For at optimere effektiviteten af din backupstrategi, overveje at implementere et rotationssystem med flere backup-punkter, giver dig mulighed for at vælge de seneste rene data til gendannelse.

Endvidere, integrationen af offline sikkerhedskopier tilføjer et ekstra lag af sikkerhed, beskytte dine data mod at blive kompromitteret af onlinetrusler.

Implementering af stærk sikkerhedspraksis for at forhindre fremtidige angreb

Implementering af stærk sikkerhedspraksis er en kontinuerlig proces, der kræver opmærksomhed og opdateringer for at være på forkant med cybertrusler som LockBit 3.0.

En flerlags tilgang til sikkerhed, omfatter både teknologiske foranstaltninger og menneskelig årvågenhed, er altafgørende. Regelmæssige træningssessioner for medarbejdere om de seneste cybertrusler og bedste sikkerhedspraksis kan reducere risikoen for vellykkede phishing-angreb markant, et fælles indgangspunkt for ransomware.

Desuden, begrænsning af administrative rettigheder og håndhævelse af princippet om mindste privilegium kan i høj grad minimere risikoen for interne trusler og uautoriseret adgang.

Netværkssegmentering er en anden vigtig praksis, ved at isolere kritiske dele af dit netværk, kan forhindre spredning af ransomware på tværs af hele dit system.

Endelig, sikre, at al software holdes opdateret, med de seneste patches og opdateringer anvendt, lukker sårbarheder, der kunne udnyttes af ransomware.

Organisationer, der søger at styrke deres forsvar mod disse ubarmhjertige trusler, kan finde en pålidelig allieret i sikkerhedsløsninger som SpyHunter, designet til at give omfattende beskyttelse og ro i sindet.

Vigtigheden af at holde software og systemer opdateret

En af de enkleste, men mest effektive strategier til at beskytte mod ransomware som LockBit 3.0 er at holde al software og operativsystemer opdateret.

Cyberkriminelle målretter ofte kendte sårbarheder i forældet software for at implementere ransomware. Rettidige opdateringer og patches er udviklet til at rette op på disse sårbarheder, derved give et væsentligt defensivt værktøj mod potentielle angreb.

Denne beskyttelsesforanstaltning strækker sig ud over kun operativsystemet eller almindeligt målrettet software; det gælder for alle digitale værktøjer og platforme i brug i en organisation.

Ved at fremme en kultur af cybersikkerhedsbevidsthed og ved at prioritere regelmæssige opdateringer, virksomheder kan beskytte sig mod den altid tilstedeværende trussel fra ransomware-angreb.

Afslutningsvis, sikring af dine data mod trusler som LockBit 3.0 kræver en proaktiv og omfattende tilgang til cybersikkerhed.

Fra at styrke din første forsvarslinje med robuste adgangskoder og multifaktorautentificering til den afgørende praksis med regelmæssige systemsikkerhedskopier, hvert trin spiller en afgørende rolle i opbygningen af et modstandsdygtigt forsvar mod ransomware-angreb.

Når det kombineres med løbende årvågenhed og det seneste inden for cybersikkerhedssoftware, såsom SpyHunter, organisationer kan navigere i det digitale landskab med tillid, vel vidende, at de er godt beskyttet mod de udviklende trusler fra den digitale tidsalder.

Tips til at forbedre din cybersikkerhedsstilling

At forbedre din cybersikkerhedsposition er afgørende i nutidens sammenkoblede verden. Med cybertrusler, der bliver mere sofistikerede, det er vigtigt at bevæbne sig med viden og værktøjer til at beskytte dit digitale liv.

Her, vi dykker ned i praktiske tips og strategiske råd til at styrke dit forsvar mod cybertrusler.

Cyberhygiejne: Daglig praksis for at holde dine data sikre

Cyberhygiejne refererer til rutinen, grundlæggende handlinger, som brugerne bør tage for at bevare deres datas sundhed og sikkerhed. Ligesom personlig hygiejne holder dig sund, cyberhygiejne hjælper med at holde dit digitale liv sikkert.

Her er essentielle praksisser til at inkludere i din daglige onlinerutine:

- Opdater regelmæssigt al software: Download altid de nyeste versioner af dit operativsystem, ansøgninger, og firmware. Udviklere udgiver ofte opdateringer, der løser sårbarheder, der kunne udnyttes af hackere.

- Brug stærk, unikke adgangskoder: Hver af dine konti skal have en anden adgangskode. Brug en blanding af bogstaver, numre, og symboler til at skabe komplekse adgangskoder, og overvej at bruge en adgangskodemanager til at holde styr på dem.

- Aktiver to-faktor-godkendelse (2FA): Hvor det er muligt, tilføje et ekstra lag af sikkerhed ved at bruge 2FA. Dette kræver ikke kun din adgangskode, men også noget du har (som en kode sendt til din telefon) at logge ind.

- Vær forsigtig med, hvad du klikker på: Undgå at klikke på links eller downloade vedhæftede filer fra ukendte kilder, da de kan være phishing-forsøg eller indeholde malware.

- Sikkerhedskopier dine data regelmæssigt: Regelmæssige sikkerhedskopier kan være en livredder i mange scenarier, såsom ransomware-angreb eller hardwarefejl. Brug eksterne drev eller cloud-baserede tjenester til at holde dine vigtige data sikre.

Ved at inkorporere disse vaner i dine daglige onlineaktiviteter, du vil reducere din sårbarhed over for cybertrusler markant.

Valg af den rigtige cybersikkerhedssoftware: Hvordan SpyHunter kan hjælpe

Når det kommer til at sikre dit digitale miljø, at vælge den rigtige cybersikkerhedssoftware er en afgørende beslutning. SpyHunter er et yderst effektivt værktøj til afhjælpning af malware, der skiller sig ud for sin omfattende beskyttelse mod de seneste malwaretrusler, herunder ransomware, orm, trojanere, og andre ondsindet software.

SpyHunter er designet til det digitale landskab i udvikling, tilbyder intuitiv beskyttelse, der tilpasser sig nye trusler. Det giver systemvagtfunktioner i realtid der blokerer malware, før det kan gøre skade, samt tilpassede rettelser til specifikke malware-problemer, der kan plage din computer.

- Aktiv scanning af malware: SpyHunters avancerede malware-scanner opdateres regelmæssigt for at opdage og fjerne malware effektivt.

- ransomware Beskyttelse: Det giver robuste forsvarsmekanismer mod ransomware-angreb, beskytte dine data mod at blive krypteret og holdt som gidsler.

- Brugervenlig grænseflade: SpyHunter er designet med en ligetil grænseflade, gør det tilgængeligt for både teknologikyndige brugere og dem, der er nye inden for cybersikkerhedssoftware.

- Tilpasset afhjælpning: I modsætning til one-size-fits-all-løsninger, SpyHunter tilbyder tilpassede malware rettelser til at adressere unikke trusler mod dit system.

- Kunde support: Med SpyHunter, får du adgang til fremragende kundeservice, herunder en HelpDesk for personlig support.

At vælge SpyHunter giver dig ikke kun et effektivt forsvar mod cybertrusler, men også ro i sindet, ved at du har et pålideligt værktøj til din rådighed. For dem, der søger robust og adaptiv cybersikkerhedssoftware, SpyHunter er et fremragende valg, der opfylder en bred vifte af sikkerhedsbehov.

Forståelse af de juridiske og etiske konsekvenser af ransomware-betalinger

Over for et ransomware-angreb, beslutningen om at betale løsesummen kræver en grundig analyse af både juridiske og etiske implikationer.

Mens den umiddelbare reaktion evt læne sig mod at foretage betalinger i håb om datahentning, det er afgørende at forstå de bredere konsekvenser. At deltage i løsepengebetalinger indebærer ikke kun juridiske risici, men rejser også etiske bekymringer.

Lovligt, at betale løsepenge til grupper, der er anerkendt som terrororganisationer af enhver regering, kan føre til alvorlige juridiske konsekvenser. Etisk, det bidrager til finansiering og opmuntring af kriminelle aktiviteter, fastholder en cyklus af angreb, ikke kun mod betaleren, men også mod andre potentielle mål.

Fra et juridisk synspunkt, forskellige jurisdiktioner har regler og retningslinjer, der fraråder løsesumsbetalinger. Disse regler er på plads ikke kun for at forhindre økonomisk støtte til kriminelle enheder, men også for at afskrække udvidelsen af ransomware-kampagner. Desuden, den manglende garanti i datagendannelse tilføjer efterbetaling kompleksiteten af beslutningsprocessen.

Etisk, virksomheder skal overveje deres samfundsansvar. At betale løsesumskrav fremmer uden tvivl ransomware-økonomien. Den understøtter en forretningsmodel der afhænger af udnyttelse og kriminalitet, fører til mere sofistikerede og udbredte angreb.

Derfor, organisationer er opfordres til at evaluere alternative genopretningsmetoder og styrke deres cybersikkerhedsforsvar for at mindske risikoen for fremtidige angreb.

At betale eller ikke at betale? Debatten omkring løsepenge for løsepenge

Dilemmaet med at betale et krav om ransomware drejer sig om en kritisk debat: det umiddelbare behov for datagendannelse versus de langsigtede konsekvenser af at understøtte et kriminelt økosystem.

På den ene side, virksomheder, der står over for standset drift og potentielt tab af kritiske data, kan se betaling som et nødvendigt onde.

På den anden side, cybersikkerhedssamfundet og retshåndhævende myndigheder advarer mod betalinger, med henvisning til den manglende sikkerhed for, at data vil blive dekrypteret og risikoen for at markere betaleren som et fremtidigt mål.

Derudover, at bukke under for krav om løsesum løser ikke årsagen til bruddet. Det lader døren stå åben for fremtidige angreb, understreger vigtigheden af robuste cybersikkerhedsforanstaltninger.

Investeringer i forebyggende teknologier, medarbejderuddannelse, og regelmæssig datasikkerhedskopiering er en mere bæredygtig tilgang til beskyttelse mod ransomware-trusler.

Forhandling med hackere: Er det nogensinde en god idé?

At forhandle med hackere er en kompleks udfordring. Mens nogle hævder, at forhandlinger kan reducere krav om løsesum, det anerkender i sagens natur hackerens kontrol over situationen.

At gå i dialog kan utilsigtet give angribere indsigt i organisationens betalingsvilje, potentielt kan føre til øgede krav eller yderligere angreb.

I stedet for forhandling, fokus skal være på forebyggelse, opdagelse, og reaktion på hændelser. At lægge vægt på en proaktiv cybersikkerhedsposition reducerer risikoen for at blive et offer i første omgang.

Implementering af sikkerhedsforanstaltninger såsom brug af velrenommeret sikkerhedssoftware som SpyHunter kan hjælpe med at opdage og fjerne ransomware-trusler, før de krypterer data. SpyHunters avancerede algoritmer er designet til at give realtidsbeskyttelse, tilbyder et kritisk lag af forsvar mod ransomware og andre typer malware.

Ultimativt, beslutningen om at forhandle med hackere er fyldt med risici. Organisationer bør afveje de potentielle kortsigtede fordele mod de langsigtede konsekvenser.

Opbygning af modstandsdygtighed gennem stærk cybersikkerhedspraksis og samarbejde med retshåndhævelse kan give en mere effektiv strategi til bekæmpelse af ransomware-angreb.

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter LockBit 3.0 med SpyHunter Anti-Malware værktøj

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Afinstaller LockBit 3.0 og relateret malware fra Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, skabt af LockBit 3.0 på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, skabt af LockBit 3.0 der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

Trin 4: Start din pc i fejlsikret tilstand for at isolere og fjerne LockBit 3.0

Trin 5: Prøv at gendanne filer krypteret af LockBit 3.0.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware -infektioner og LockBit 3.0 til formål at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget svært at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

LockBit 3.0-FAQ

Hvad er LockBit 3.0 Ransomware?

LockBit 3.0 er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does LockBit 3.0 Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does LockBit 3.0 Inficere?

Via flere måder. LockBit 3.0 Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of LockBit 3.0 is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .LockBit 3.0 filer?

Du can't uden en dekryptering. På dette tidspunkt, den .LockBit 3.0 filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .LockBit 3.0 filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".LockBit 3.0" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .LockBit 3.0 filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of LockBit 3.0 Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og lokalisere LockBit 3.0 ransomware og derefter fjerne det uden at forårsage yderligere skade på din vigtige .LockBit 3.0 filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can LockBit 3.0 Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

Om LockBit 3.0 Forskning

Indholdet udgiver vi på SensorsTechForum.com, denne LockBit 3.0 guide til fjernelse medfølger, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, forskningen bag LockBit 3.0 ransomware-truslen bakkes op med VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.