Hackere udnytter den ondsindede Magnitude Exploit Kit til at distribuere den nye Magniber ransomware til mål i Sydkorea. Tidligere sættet har været brugt til at levere stor effekt malware, nemlig størstedelen af Cerber ransomware stammer globalt.

I midten af juli, 2018 there were reports indicating that Magniber har udvidet sine aktiviteter og har flere funktioner, Herunder:

- Anvendelse af forskellige og rigelige formørkelse teknikker

- Payload binære leverer, mål og inficerer uden Sydkorea

- Anvendelse af en mere sofistikeret og poleret skadelig kode

- Ikke længere er afhængig af C2C-servere, heller ikke en hardcodede nøgle til kryptering

Ifølge malware forskere, ud over de anførte ændringer ovenfor, Størrelsen Exploit Kit har også ændret sin ’modus operandi’. I stedet for at skubbe den velkendte Cerber ransomware tværs World, EK er nu primært fokuseret på at udbrede den binære eksekverbare af Magniber.

Det er ikke alle, som nyere Magniber versioner bruger en Internet Explorers zero-day sårbarhed siden april måned. Den nyere version af ransomware trussel er let genkendes som den bruger “.dyaaghemy” filtypenavn.

I 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. Værktøjet kan bruges til at dekryptere nogle af de berørte data og er tilgængelig fra dette site.

Magniber Ransomware Revealed i nyeste Hacker Attack

Starten af hacker kampagnen startede, da kriminelle indlæst en nyligt udtænkt malware i størrelse udnytte kit. Dette er den samme mekanisme der tidligere blev anvendt til at levere de fleste af de CERBER ransomware stammerne. En af grundene til, at de sikkerhedseksperter frygter, at dette vil blive den næste store infektion. Hvis dens kildekode er frigivet eller sælges på hacker underjordiske fora eller deles af hacker kollektiver så kan det meget vel blive til den nyeste våben.

Den sikkerhed rapporter tyder på, at de tilfangetagne stammer så langt er blot de første udgivelser. Vi kan se opdaterede versioner af truslen, hvis det lykkes i løbet af de igangværende angreb. En af grundene til, at angrebet er så frygtet er fordi dette udnytte kit blev inaktiv i længere tid i slutningen af september. Da det kom online igen nyttelasten blev ændret med den nye Magniber ransomware.

Magniber Ransomware sæt mod Sydkorea

Et af de vigtigste kendetegn ved den størrelse Exploit Kit er det faktum, at det er specielt lavet til at inficere anvendelser fra Sydkorea. Analytikerne rapporterer, at i det øjeblik, e-mail er den foretrukne nyttelast leveringsmekanisme.

Den udnytter sættet er tilpasset med flere skabelon meddelelser, der sendes på en automatiseret måde at ofrene. Som altid social engineering tricks kan anvendes til at øge infektion forholdet. Afhængigt af konfigurationen emails kan komme i forskellige former. Nogle af de mest populære eksempler kan nævnes følgende:

- vedhæftede filer - Den Magniber ransomware direkte kan indsættes i beskederne som en vedhæftet fil, enten i en arkiveret form eller som den eksekverbare fil.

- hyperlink Indsættelse - De kriminelle bag malware kan udnytte forskellige svindel, afpresning taktik og forskellige social engineering tricks til at forsøge at gøre brugerne downloade virus via et link findes i kroppen indhold.

- Arkiv - I mange tilfælde sådanne trusler kan pakkes i arkiver, der indeholder anden software samt. Den Magniber ransomware kan findes i pakker, der foregiver at omfatte vigtige dokumenter, ansøgninger, forsyningsselskaber og etc.

- inficerede Installers - E-mail-beskeder kan bruges til at distribuere modificerede software installatører, der kan inclue den Magniber ransomware koden i sig selv.

- Scripts i Dokumenter - Forskellige dokumenter, som kan være af interesse for brugerne (rige tekstdokumenter, regneark eller præsentationer) kan indeholde malware scripts (makroer) som når de udføres af brugeren downloade Magniber ransomware fra en ekstern server og køre det på offeret computere.

En anden identificeret kilde til infektioner omfatter svigagtige reklamer der findes på hacker-kontrollerede steder. De er ofte lavet til at ligne legitime produkter eller tjenester. Links til dem er placeret via annoncenetværk, søgemaskiner og endda falske konti på sociale netværk.

En anden mulighed for at levere truslen er en omdirigering via browser hijackers. De er farlige browserudvidelser, der søger at ændre indstillingerne for de inficerede web-applikationer. Hackere har tendens til at gøre dem til de populære browsere: Mozilla Firefox, Safari, Internet Explorer, Opera, Microsoft Edge og Google Chrome. Når infektioner er fuldstændig vigtige indstillinger omkonfigureres til at pege på de hacker-kontrollerede steder. I andre tilfælde Magniber ransomware leveres som en del af hacker sekvens. De er også i stand til at få adgang til følsomme data fra de programmer, herunder: cookies, browser cache, præferencer, historie, bogmærker, formulardata, adgangskoder og kontooplysninger.

Eksperterne opdagede, at de kriminelle forsøger at udnytte en sårbarhed spores af CVE-2016-0189 rådgivende, som også bliver brugt af kits som Foragt og Sundown:

Microsoft JScript 5.8 og VBScript 5.7 og 5.8 motorer, som bruges i Internet Explorer 9 igennem 11 og andre produkter, muligt for fjernangribere at udføre vilkårlig kode eller forårsage denial of service (hukommelse korruption) via et udformet hjemmeside, aka “Sårbarhed Scripting Engine defekt hukommelse,” en anden sårbarhed end CVE-2016-0187.

En af grundene til, at Magniber ransomware er frygtet af mange for at være en ny spirende trussel konkurrere med de store malware familier er dens komplekse infektion modul. Ved første levering starter virus motor automatisk at scanne den lokale computer og kontrollere vigtige værdier som sammenlignes med de indbyggede instruktioner til at levere de farlige komponenter kun til ofre fra Sydkorea.

Dette gøres ved at kontrollere den eksterne IP placering af computeren og sammenligne det med geolocation databaser, de regionale indstillinger fastsat af brugeren, søge efter bestemte strygere og etc. Ifølge sikkerhedseksperter det komplekse niveau af sikkerhedskontrollen er bemærkelsesværdige for denne specifikke stamme. En automatiseret kill switch er placeret i motoren, hvis Magniber ransomware udføres på et ikke-koreansk systemet malware vil automatisk slette sig selv efter den indledende kontrol er færdig.

Magniber ransomware Capabilities

Når Magniber ransomware inficerer inficerede maskiner en række angreb sekvenser kan programmeres. Afhængigt af konfigurationen kan det indebære forskellige moduler, som kan aktiveres på maskinerne. Eksempler indbefatter følgende:

- Trojan Modul - Ved hjælp af et sådant modul tillader de kriminelle til at spionere på offer maskiner eller overtage kontrollen på ethvert givet tidspunkt.

- datatyveri - Forud for kryptering fase hackere kan vælge at stjæle følsomme filer og bruge deres indhold til at udføre forskellige forbrydelser. Som eksempler kan nævnes identitetstyveri, finansielle dokumenter misbruger og andre.

- Yderligere Malware Levering - Det Magniber ransomware kan også bruges til at levere yderligere virus til de inficerede computere.

De indledende infektioner begynder med virus filer bliver kopieret til en midlertidig mappe, som kan ændres i henhold til den indledende konfiguration. Efter denne malware filer er ændret med tilfældige navne og indstillet til automatisk opstart, når computeren starter.

Der er flere vigtige kendetegn ved infektionen proces, der er bemærkelsesværdigt for Magniber ransomware. En af dem er, at malwaren er i stand til at gyde andre processer, som er placeret under dens kontrol. Det kan interagere med barnet processer og injicere data i dem. En af grundene til, at dette anses for farligt er det faktum, at sådanne ansøgninger kan bruges til at forvirre de andre eller forsøge at udtrække oplysninger fra ofrene. En case scenario er lanceringen af web-browser-vindue. Brugerne tror måske, at de har udstedt kommandoen, og bruge det som de normalt ville gøre. Hvis nogen følsomme data er indtastet af dem, Det er straks registreres af malware og sendes til operatørerne.

En tilbundsgående analyse af det kompromitterede maskine bliver gennemført som omfatter både hardware-komponenter, softwarekonfiguration og brugerindstillinger. Netværk tilgængelighed og tilgængelige grænseflader probes ved hjælp af “ping” kommando, samt regionale indstillinger (Indstillinger for systemet locale, tastaturlayout og maskine tidszone).

De identificerede Magniber ransomware stammer kan også køre skalkommandoer på deres egne. Når det kombineres med en trojansk modul denne option giver hackere næsten ubegrænsede muligheder for at bruge de offer computere. De analyserede prøver er flere stealth beskyttelse og anti-fejlfindingsfunktioner indbyggede. De forhindrer forskerne fra at foretage analyse af virusstammer i visse betingelser.

Magniber ransomware infektion Konsekvenser

Det endelige mål med Magniber ransomware er at afpresse brugerne ved hjælp af typiske ransomware taktik. Følsomme brugerfiler er krypteret med en stærk cipher. Ligesom andre lignende stammer der anvendes en indbygget liste over mål filtype extensions. Dette er en meget anvendt taktik, da det gør det muligt for kriminelle at tilpasse offer filer i henhold til de tilsigtede ofre. Den sikkerhed forskerne var i stand til at udtrække den medfølgende liste over en af de tilfangetagne stammer. Det målrettet følgende udvidelser:

docx xls xlsx ppt pptx pst ost msg em VSD vsdx csv rtf 123 wks WK1 pdf dwg

onetoc2 SNT docb docm prik dotm dotx xlsm xlsb xlw XLT XLM XLC xltx xltm pptm

pot pps ppsm ppsx ppam potx potm edb hwp 602 sxi sti sldx sldm vdi vmx gpg

aes raw cgm nef psd ai svg djvu sh class jar java rb asp php jsp brd sch dch

dip vb vbs JS ps1 ASM pas cpp cs suo SLN LDF MDF IBD MYI MYD frm ODB dbf db

mdb accdb sq sqlitedb sqlite3 ASC lay6 lægge mm sxm OTG ODG UOP std SXD OTP

ODP WB2 SLK dif stc sxc OTS ods 3DM max 3ds uot STW sxw ott odt PEM p12 csr

crt nøgle pfx der 1CD cd ARW JPE eq ADP ODM DBC frx DB2 DBS PDS PDT dt cf cfu

mx EPF kdbx erf VRP grs geo st PFF MFT EFD ribben ma LWO LWS M3D mb obj X3D C4D

FBX DGN 4db 4d 4MP abs adn A3D agten AHD alf spørge AWDB azz bdb hagesmæk BND bok BTR

CDB CKP clkw cma crd far daf DB3 dbk dbt DBV dbx dcb dct dcx dd df1 dmo dnc

dp1 dqy dsk dsn dta dtsx dx eco ecx emd fcd fic fid fi fm5 fo fp3 fp4 fp5

FP7 FPT FZB FZV gdb GWI HDB hans ib IDC ihx itdb ITW JTX KDB LGC maq mdn MDT

mrg mud mwb s3m ndf ns2 ns3 ns4 nsf nv2 nyf oce oqy ora orx owc owg oyx p96

p97 pan FBF PDM phm PNZ PTH PWA qpx qry QVD rctd RDB RPD RSD SBF sdb sdf spq

sqb stp str tcx tdt te tmd trm udb usr v12 vdb vpd wdb wmdb xdb xld xlgc zdb

ZOC Cdr CDR3'en ABW handling sigter apt år ase ATY AWP AWT aww dårlige BBS BDP BDR bønne

Sta boc btd CNM CRW CYI DCA generaldirektorater diz dne docz dsv dvi dx EIO iden EMLX EPP err

ETF ETX EUC faq fb2 fb FCF FDF FDR fds FDT FDX fdxt fes FFT flr født GTP frt

FWDN Fxc vedhæftet .gdoc gio GPN gsd gThr gv hbk HHT hs htc hz idx ii IPF jis joe JP1 jrtf

kes KLG KNT kon kwd LBT lilje seng LNT LP2 LRC lst ltr læse LTX LUF LWP Lyt Lyx mand

kort mbox mig mel min mnt MWp nfo Njx nu skal bekræftes OCR odo af ofte placere P7S PFS PJT prt

PWI PVM ext PWR PVJ pu rad qd ris RNG RFT RPT første rt FTU RTX køre RZK rzn saf

sam scc scm sct scw sdm sdoc sdw sgm sig sla sls smf sms ssa sty sub sxg tab

TDF tex tekst THP TLB tm TMV TMX TPC TVJ U3D u3i Unx uor upd UTF-8 utxt VCT VNT

vw WBK WCF wgz wn WP WP4 WP5 WP6 WP7 wpa WPD wp WPS WPT WPW

WRI WSC WSD WSH WTX

xd XLF XPS XWP xy3 XYP xyw YBK ym zabw ZW ABM AFX AGIF agp AIC ALBM APD APM

apng aps apx art asw bay bm2 bmx brk brn brt bss bti c4 ca cals can cd5 cdc

cdg cimg cin cit Colz cpc forb cpg cps CPX cr2 ct dc2 dcr DDS dgt dib djv dm3

dmi vue DPX wire DRZ dt2 DTW dv ECW EIP EXR fa fax FPO fpx g3 gcdp GFB gfie

gamma GIH gim spr scad gpd stor grov hcp hdr hpi i3d ICN ikon ICPR IIQ info IPX

itc2 iwi J2C J2K JB2 coat JBIG jbmp JBR JFIF jia JNG JP2 jpg2 JPS JPX JTF jw

KDC JXR KDI KDK VIF KPG LBM LJP mac MOS MPF MNR MBM MEF MPO min mrxs ncr NCT

NLM nrw OC3 OC4 OC5 OCI OMF OPLC AF2 AF3 asy CDMM MTEF CdMZ CDT CMX CNV CSY

CV5 CVG CVI cvs CVX CWT CXF DCS ded dhs DPP drw dxb dxf EGC emf ep eps epsf

FH10 FH11 fh3 fh4 fh5 fh6 fh7 fh8 fif fig fmv FT10 FT11 FT7 FT8 FT9 fdn FXG

ifølge glox hpg hpg hp idé igt IGX IMD blæk LMK MgC mgmf mgmt MT9 mgmx MgTX

mmat mad OVP OVR pc'er PFV PLT VRM pobj PSID rd SCV SK1 SK2 SSK stn SVF SVGZ

tlc tne ufr vbr vec vm vsdm vstm stm vstx wpg vsm xar ya orf ota oti ozb

ozj ozt pa pano pap PBM PC1 PC2 PC3 pcd PDD PE4 PEF PFI PGF pgm PI1 PI2 PI3

pic pict pix pjpg pm PMG PNI pnm pntg pop PP4 PP5 ppm PRW psdx PSE psp PTG

PTX PVR px PXR pz3 pza PZP PzS Z3d qmg ras RCU RGB RGF ric riff Rix RLE RLi

RRI RPF RSB RSR RW2 rs rw s2mv sci september sfc SFW SKM SLD spa hulke spe sph SPJ

SR2-arter SRW tegnebog jpg jpeg VMDK bue PAQ Tbk badekar bz2 tar gz tgz zip rar 7z

backup iso VCD bmp png gif tif tiff m4u m3u midten wma flv 3G2 mkv 3gp mp4 mov

avi asf mpeg vob mpg wmv fla SWF wav mp3

Magniber kommunikerer med hacker kommando og kontrol-servere til at indberette de infektioner. Ved starten af krypteringen rapporterer malware driften til serveren som returnerer et gyldigt svar på offerets maskine. Den indeholder en 16 tegn lang streng, der bruges af kryptering motor til at generere den private nøgle. I det tilfælde, hvor netværksforbindelsen er ikke tilgængelig en hardcodede bruges til at behandle filerne. Et forsøg på at rapportere det færdige proces udføres efter alt er komplet.

Eksperterne opdagede, at prøverne også forbyde kryptering af visse kritiske mapper. Dette gøres med forsæt som kryptering af filerne deri kan Permanente skader på operativsystemet og derved bliver ubrugeligt. Dette stopper effektivt hackere fra at kunne afpresse ofrene. Listen indeholder følgende biblioteker:

:\dokumenter og indstillinger Alle brugere

:\dokumenter og indstillinger standardbruger

:\dokumenter og indstillinger LocalService

:\dokumenter og indstillinger NetworkService

\AppData lokal

\AppData LocalLow

\AppData roaming

\lokale indstillinger

\offentlige musik prøve musik

\offentlige billeder billedeksempler

\offentlige videoer prøve videoer

\tor browser

\$papirkurv

\$vinduer. ~ bt

\$vinduer. ~ ws

\støvle

\intel

\MSOCache

\perflogs

\programfiler (x86)

\programfiler

\ProgramData

\genopretning

\genanvendt

\genbruger

\informationssystem volumen

\Windows.old

\windows10upgrade

\windows

\winnt

Magniber Ransomware Bemærk

Tilfældige udvidelser såsom .ihsdj eller .kgpvwnr er tildelt til de kompromitterede filer. En ransomware notat er udformet efter følgende skabelon - READ_ME_FOR_DECRYPT_[id].txt. Dens indhold læse følgende:

Alle dine dokumenter, FOTOS, Databaser og andre vigtig fil ER blevet krypteret!

================================================== ==================================

Dine filer er ikke beskadiget! Dine filer er ændret kun. Denne ændring er reversibel.

Den eneste 1 måde at dekryptere dine filer er at modtage den private nøgle og dekryptering program.

Ethvert forsøg på at gendanne dine filer med tredjeparts software vil være fatalt for dine filer!

================================================== ===================================

For at modtage den private nøgle og dekryptering program følge instruktionerne nedenfor:

1. Hent “Tor Browser” fra https://www.torproject.org/ og installere det.

2. I “Tor Browser” Åbn din personlige side her:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Note! Denne side er tilgængelig via “Tor Browser” kun.

================================================== ======================================

Du kan også bruge midlertidige adresser på din personlige side uden at bruge “Tor Browser”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Note! Disse er midlertidige adresser! De vil være til rådighed for et begrænset tidsrum!

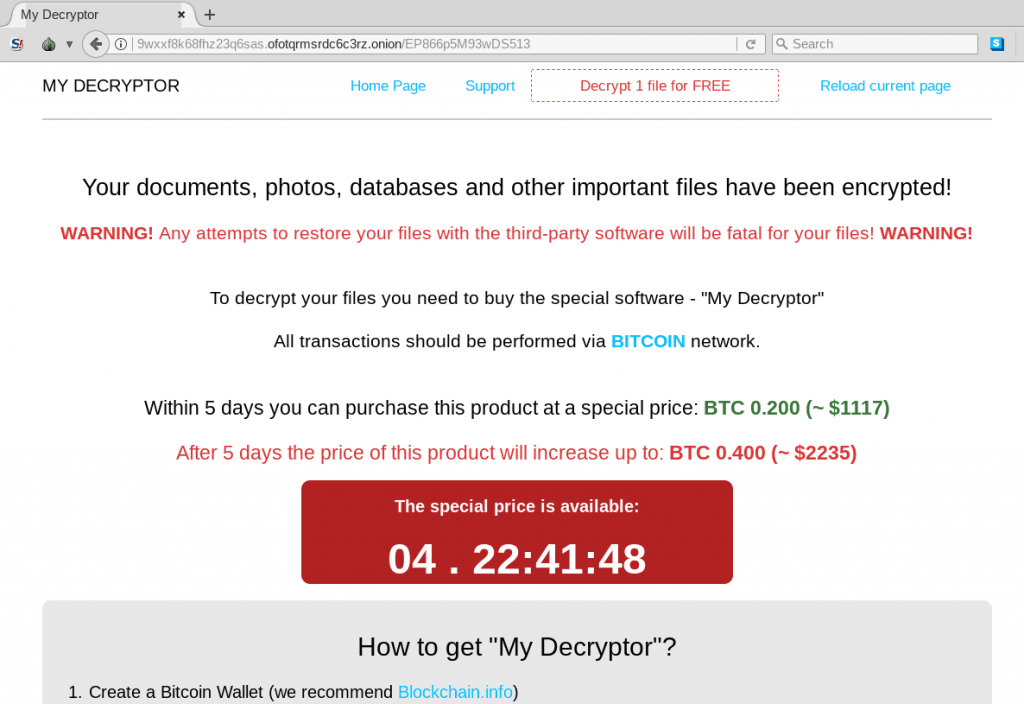

Hvis brugerne besøger TOR betalingsgateway de vil et moderne udseende side, der viser en lignende sms. Den søger at afpresse en ransomware betaling fra ofrene ved at bruge den velkendte social engineering “tid trick”. Brugerne er vist en “billigere” pris, hvis de inden for en bestemt tidsfrist (i dette tilfælde inden for 5 dage efter første infektion). Den citerede sum er 0.2 Bitcoins hvilket svarer til $1112. Hvis dette ikke sker den ransomware motor vil fordoble det beløb, 0.5 Bitcoins eller $2225 henholdsvis.

Noten selv læser den følgende:

Dine dokumenter, billeder, databaser og andre vigtige filer er blevet krypteret!

ADVARSEL! Ethvert forsøg på at gendanne dine filer med tredjeparts software vil være fatalt for dine filer! ADVARSEL!

For at dekryptere dine filer, du har brug for at købe den specielle software – “min Decryptor”

Alle transaktioner skal udføres via Bitcoin netværk.

Inden for 5 dage kan du købe dette produkt til en speciel pris: BTC 0.200 (~ $ 1117)

Efter 5 dage prisen på dette produkt vil stige op til: BTC 0.400 (~ $ 2225)Den særlige pris er tilgængelig:

04. 22:41:48Hvordan får man “min Decryptor”?

1. Opret en Bitcoin Wallet (anbefaler vi Blockchain.info)

2. Køb nødvendige mængde Bitcoins

Her er vores anbefalinger:

Køb Bitcoins med kontanter eller depositum

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Wall of Mønter (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Coin ATM Radar (https://coinatmradar.com/)

bidt (https://bitit.io/)Køb Bitcons med bankkonto eller bankoverførsel

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

tvilling (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

Quill (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

slået (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

CoinCorner (https://coincorner.com/)

alen (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

Xapo (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Køb Bitcoin med kredit / hævekort

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Køb Bitcoins med PayPal

VirWoX (https://www.virwox.com/)

Kunne ikke finde Bitcoins i din region? Prøv at søge her:

BittyBot (https://bittybot.co/eu/)

Sådan køber Bitcoins (https://howtobuybitcoins.info/)

Køb Bitcoin Worldwide (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. Send BTC 0.200 til følgende Bitcoin adresse:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Styr transaktionsbeløb på “Betalinger Historie” panelet nedenfor

5. Opdater aktuelle side efter betaling og få et link til download af software.

Vi anbefaler, at alle brugere anvender en kvalitet anti-spyware løsning. Det er i stand til at fjerne aktive infektioner af alle former for virus, Trojanske heste og browser hijackers og slette dem via et par museklik.

Spy Hunter scanner kun detektere trussel. Hvis du ønsker, at truslen skal fjernes automatisk, du nødt til at købe den fulde version af anti-malware værktøj.Læs mere om SpyHunter Anti-Malware værktøj / Sådan fjernes SpyHunter