julen nærmer sig! Desværre, i områderne af malware og cyber svig, komme vinterferien bærer et anstrøg af bitterhed. Det er denne tid af året, hvor cyberkriminelle aktivitet rammer loftet. Når det er sagt, det burde ikke komme til nogens overraskelse, at Locky ransomware er genoplivet igen, i en helt ny kampagne, som sagtens kunne følges op af flere aktiviteter på vegne af Lockys operatører.

Relaterede: Android Banking Trojan stjæler penge fra Online Banking Brugere

Udover ransomware, Android-brugere bør være ekstra opmærksomme, da vinteren ser ud til at være den mest foretrukne tid for bank-malware. Julen kan være en måned væk, men vi ser allerede en stigning i Android-kampagner rettet mod berømte banker. Fortinet-forskere har allerede afsløret en sådan kampagne, der er målrettet 15 forskellige mobilbankapps til tyske banker. Det er fuldt ud muligt, at yderligere banker eller andre organisationer kan blive tilføjet i fremtidige udgivelser af denne malware, skriver forskere.

Denne bank-malware er designet til at stjæle loginoplysninger fra 15 forskellige mobilbankapps til tyske banker. Det har også evnen til at modstå anti-virus mobilapps, samt hindre 30 forskellige antivirusprogrammer og forhindre dem i at starte.

Hvordan er malwaren installeret på en Android-enhed?

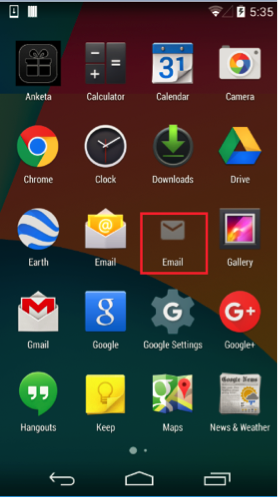

Tilsyneladende, malwaren optræder som en e-mail-app. Når det er installeret, et ikon vises i startprogrammet. Dette er, hvordan det ser ud:

Efter installationen af den ondsindede app, enhedsadministratorrettigheder er givet. Når brugeren starter en målrettet bankapp, malwaren sender en anmodning via HTTPS til sin kommando- og kontrolserver om nyttelasten. C&C-serveren svarer med en falsk tilpasset login-side. Den ondsindede app viser en udformet login-skærmoverlejring oven på den legitime app. Dette er faktisk, hvordan den ondsindede app indsamler de indtastede bankoplysninger. Desuden, de cyberkriminelle har oprettet en anden login-skærm for hver af de målrettede banker.

Relaterede: Dresscode Android Malware og dens farer for brugeren

Malwaren er også designet til at skjule ikonet fra launcheren. Det er derfor, ofre kan tro, at de har undladt at installere appen. Mens i baggrunden, dog, malwaren vil forsøge at forhindre ca 30 forskellige mobile anti-virus apps fra lancering. Malwaren vil også

- Indsaml data om enheden;

- Saml den installerede app tabt;

- Send alt til C&C server;

- Vent på yderligere instruktioner.

Ifølge Fortinet forskere, malwaren kan opsnappe SMS-beskeder, sende massebeskeder, opdatere den målrettede app-liste, og indstil en ny adgangskode til enheden. Malwaren kan også være i stand til at udføre yderligere ondsindede aktiviteter.

En ting, som malwaren endnu ikke er i stand til, er at stjæle kreditkortdata, men dette kunne også føjes til dets sæt af færdigheder.

Hvordan kan ofre fjerne den ondsindede app?

Berørte brugere bør først deaktivere malwarens enhedsadministratorrettigheder. Dette gøres i Indstillinger -> Sikkerhed -> Enhedsadministratorer -> Enhedsadministrator -> Deaktiver. Ofre skal derefter afinstallere malwaren ved hjælp af Android Debug Bridge ved at bruge 'adb uninstall [pakkenavn]'.