ViroBotnet ransomware er en ny ransomware, der modificerer målsystemerne og krypterer brugerdata med en stærk algoritme, de resulterende filer vil blive markeret med .enc udvidelse. I det øjeblik de indfangede prøver er en mellemliggende frigivelse, Vi forventer, at fremtidige versioner vil blive gjort.

Vores artikel giver et overblik over de virus operationer, og det kan også være nyttigt i forsøget på at fjerne virus.

Trussel Summary

| Navn | ViroBotnet ransomware |

| Type | Ransomware, Cryptovirus |

| Kort beskrivelse | Den ransomware krypterer filer ved at placere .enc udvidelse på din computer og kræver en løsesum, der skal betales til angiveligt inddrive dem. |

| Symptomer | Den ransomware vil kryptere dine filer og efterlade en løsesum notat med betalingsinstrukser. |

| Distributionsmetode | Spam e-mails, Vedhæftede filer |

| Værktøj Detection |

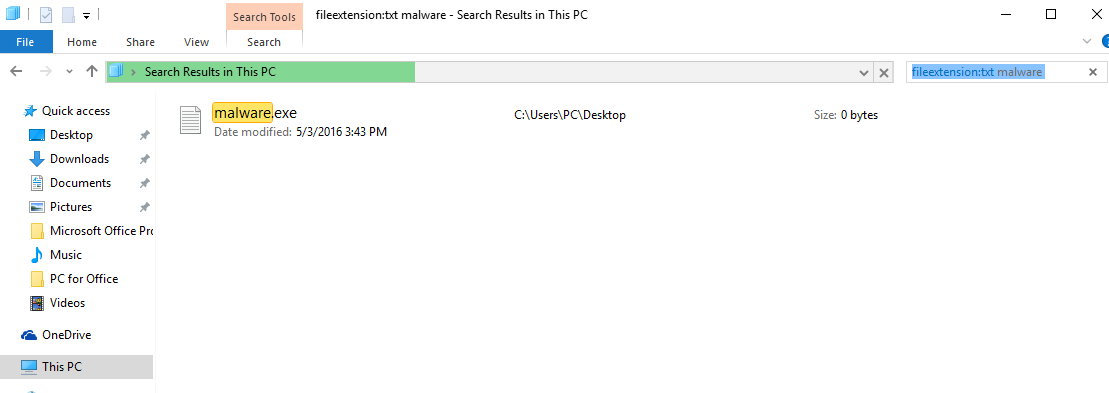

Se, om dit system er blevet påvirket af malware

Hent

Værktøj til fjernelse af malware

|

Brugererfaring | Tilmeld dig vores forum at diskutere ViroBotnet ransomware. |

| Data Recovery Tool | Windows Data Recovery af Stellar Phoenix Varsel! Dette produkt scanner dine drev sektorer til at gendanne mistede filer, og det kan ikke komme sig 100% af de krypterede filer, men kun få af dem, afhængigt af situationen og uanset om du har omformateret drevet. |

ViroBotnet Ransomware - Distribution Taktik

Den ViroBotnet ransomware er en nyopdaget infektion, der ser ud til at målrette edb-systemer verden over. Det bruger en omfattende distribution mekanisme, der er afhængig af flere tilgange.

De kriminelle bag det kan forsøge at indlejre virus kode på forskellige måder. En af de mest almindelige metoder er at koordinere oprettelsen af en SPAM e-mail-kampagne. De fabrikerede emails bruger phishing taktik, tvinge brugerne, at de har set en legitim besked fra en service, de bruger eller velkendt firma. De virus filer kan enten direkte tilknyttet eller forbundet i kroppen indhold. En anden metode er at gøre download sites der kan være i form af leverandørens download sites eller andre steder, der kan tilgås af målene. En fælles taktik er at bruge lignende klingende domænenavne eller sikkerhedscertifikater.

For yderligere at øge chancen for at inficere computerbrugere hackere kan integrere de ransomware filer i payload luftfartsselskaber. To eksempler er følgende:

- Dokumenter - Infektionen kan følge gennem interaktion med makro-inficerede dokumenter: rige tekstdokumenter, regneark, præsentationer og databaser. Når de er åbnet en prompt meddelelse vises beder brugerne til at aktivere de indbyggede scripts.

- Inficerede Application Installers - De hackere kan integrere infektionen kommandoer i installatører af forskellige typer. De målrette typisk software, der er meget brugt af slutbrugere - systemværktøjer, kreativitet suiter og produktivitetsløsninger.

Avanceret ViroBotnet ransomware infektioner kan være forårsaget af samspillet med ondsindede web browser plugins. De er uploadet til de relevante plugin repositories hostes af softwareudviklere af browsere og gøre brug af stjålne eller falske udvikleroplysninger, samt brugeranmeldelser. De mest almindelige måder at identificere dem, er ved at se ud for krav, der lover dramatiske opgraderinger til webbrowseren eller tilføjelse af nye funktioner, der kan i høj grad forbedre dem. Beskrivelserne, der tilbydes af de kriminelle indeholder løfter, som kan forvirre brugerne. Ved installationen brugerne vil finde ud af, at deres indstillinger vil blive ændret til en hacker-kontrolleret adresse. Endelig ransomware infektion vil blive leveret og startet efter at.

I nogle tilfælde kan hackerne også sprede de inficerede filer via fildeling netværk ligesom BitTorrent eller poste links til sociale netværk og fora. De Taget samfund, der er aktive, og fokusere på at inficere de afsnit, der beskæftiger sig med downloads.

ViroBotnet Ransomware - dybtgående analyse

Den ViroBotnet ransomware har gennemgået en sikkerhedsanalyse afsløre, at det er en ny virus trussel, som stadig er under udvikling. I øjeblikket er der ingen oplysninger om bygherren eller kriminelle kollektiv bag det. Hvad vi ved om truslen er, at tilfangetagne prøver er baseret på en modulær platform, der giver dem mulighed for at blive yderligere udvidet.

Vi forventer, at fremtidige versioner vil følge adfærdsmønstre, der er forbundet med andre lignende trusler. En typisk starten af infektionen proces ville begynde ved at kalde en dataindsamlingsmodul bruges til automatisk at kapre følsomme data tilgængelige på systemet. Der er to hovedgrupper af data, der generelt skelnes:

- Optimering af data - De kriminelle kan erhverve oplysninger, der kan hjælpe dem med at optimere angrebene. Eksempler på det kaprede oplysninger indeholde en rapport om de installerede hardwarekomponenter, brugerdefinerede angive indstillinger og parametre, der bruges af operativsystemet. De kan hjælpe de kriminelle til at koordinere deres fremtidige angreb og bedre udføre deres aktuelle dem.

- Følsomme brugerdata - De kriminelle kan automatisere udtræk af data, der kan afsløre identiteten på offeret brugere. Den resulterende brug af denne information kan føre til forbrydelser som identitetstyveri og finansielle misbrug. Den ransomware komponent vil kapre strenge relateret til brugerens navn, adresse, telefonnummer, placering, interesser og eventuelle gemte kontooplysninger.

Oplysningerne kan også scannes og brugt af en anden komponent kaldet stealth beskyttelse. Det bruges til at beskytte virus motor fra at blive opdaget af sikkerhedssoftware og tjenester. Dette gøres ved at udføre scanninger, der ser for signaturer, der tilhører anti-virus software, firewalls, sandkasse miljøer og virtuelle maskiner værter. Dette gør det muligt ViroBotnet ransomware til effektivt at overtage kontrollen med hele systemet. Når denne fase af infektionen er nået den skadelige motor vil være i stand til at iværksætte forskellige avancerede infiltration handlinger.

Den Registry Windows kan modificeres, således at det kan påvirke værdierne af selve operativsystemet eller individuelle bruger-installerede applikationer. Dette kan gengive visse funktioner utilgængelige eller gøre hele systemet ustabilt, da dens ydeevne vil blive påvirket. Oprettelse af ransomware poster er knyttet til en proces, der kaldes vedholdende installation som automatisk vil sætte motoren til at starte på systemstart. Andre konsekvenser omfatter den manglende evne til at komme ind i recovery boot menuen og også blokere lanceringen af andre programmer.

For yderligere at gøre systemgendannelse sværere hackere kan bestille den til at fjerne vigtige filer såsom Shadow Volume Kopier og System Restore Points. Det betyder, at fuld computer genoprette er kun muligt ved anvendelse af en kombination af et virus fjernelse metode med en gendannelse program.

Vær opmærksom på, at yderligere opdateringer til ViroBotnet ransomware stammer kan programmeres til at indlede en Trojan infektion. Den mest almindelige metode ville være at oprette forbindelse til en hacker-kontrolleret server, der tillader de kriminelle operatører til at udspionere ofrene i realtid, overtage kontrollen over deres computere og også droppe andre vira.

ADVARSEL! Vi har modtaget rapporter om, at virus prøver synes at interagere med Microsoft Outlook. Hvis den populære e-mail-klienten er installeret så listen over kontakter vil blive kapret, og virus vil automatisk sende phishing e-mails, der stammer fra de inficerede maskiner.

Nogle af de applikationer navne og tjenester, som ViroBotnet ransomware efterligner omfatter “Office-opdatering” og “opgave Office-updater baggrund”.

ViroBotnet Ransomware - Kryptering Proces

Når alle tidligere komponenter er færdig med udførelse af kryptering komponent er lanceret. De optagne prøver, der tilhører ViroBotnet ransomware familie ser ud til at bruge almindeligt eksempel på at tilslutte sig en indbygget liste af target-filer. En typisk liste ville målrette følgende filtyper:

- Arkiv

- Databaser

- Musik

- Dokumenter

- Billeder

- Videoer

En ransomware prøve har vist sig at kryptere de følgende udvidelser:

txt, doc, docx, xls, XLSX, ppt, pptx, odt,

jpg, png, csv, sql, CIS, SLN, php, asp, aspx,

html, xml, PSD, pdf, odt, batch

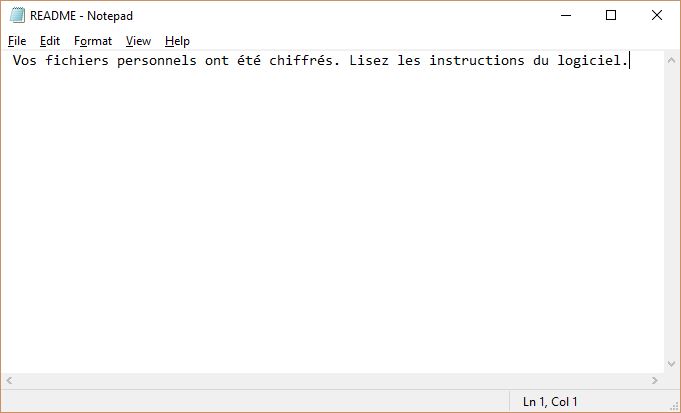

Som et resultat af krypteringen de berørte filer vil blive markeret med .enc udvidelse. De vil ikke være tilgængelig for brugeren, og interagere med dem, kan føre til system performance problemer. Efter traditionen for andre almindelige virustyper et ransomware note vil blive oprettet, tilfangetagne prøver vil generere en almindelig tekst fil kaldet README.txt. Det vil læse følgende meddelelse ” Dine personlige filer blev krypteret. Læs vejledningen i softwaren”. En oversættelse fra fransk viser, at beskeden læser “Dine personlige filer er blevet krypteret. Læs softwareinstruktionerne”. Det næste skridt er at igangsætte en låse skærm som vil blokere for almindelig computer interaktion, indtil truslen er helt anderledes. Den viste lockscreen budskab kan ændre jævne afhængig af den igangværende angreb kampagne, ransomware-version og andre faktorer.

Fjern ViroBotnet Ransomware og gendannelse .enc filer

Hvis din computer-system fik inficeret med ViroBotnet ransomware virus, du skal have lidt erfaring med at fjerne malware. Du bør slippe af med denne ransomware så hurtigt som muligt, før det kan få mulighed for at sprede sig yderligere og inficere andre computere. Du bør fjerne ransomware og følg trin-for-trin instruktioner guide nedenfor.

Note! Dit computersystem kan blive påvirket af ViroBotnet ransomware og andre trusler.

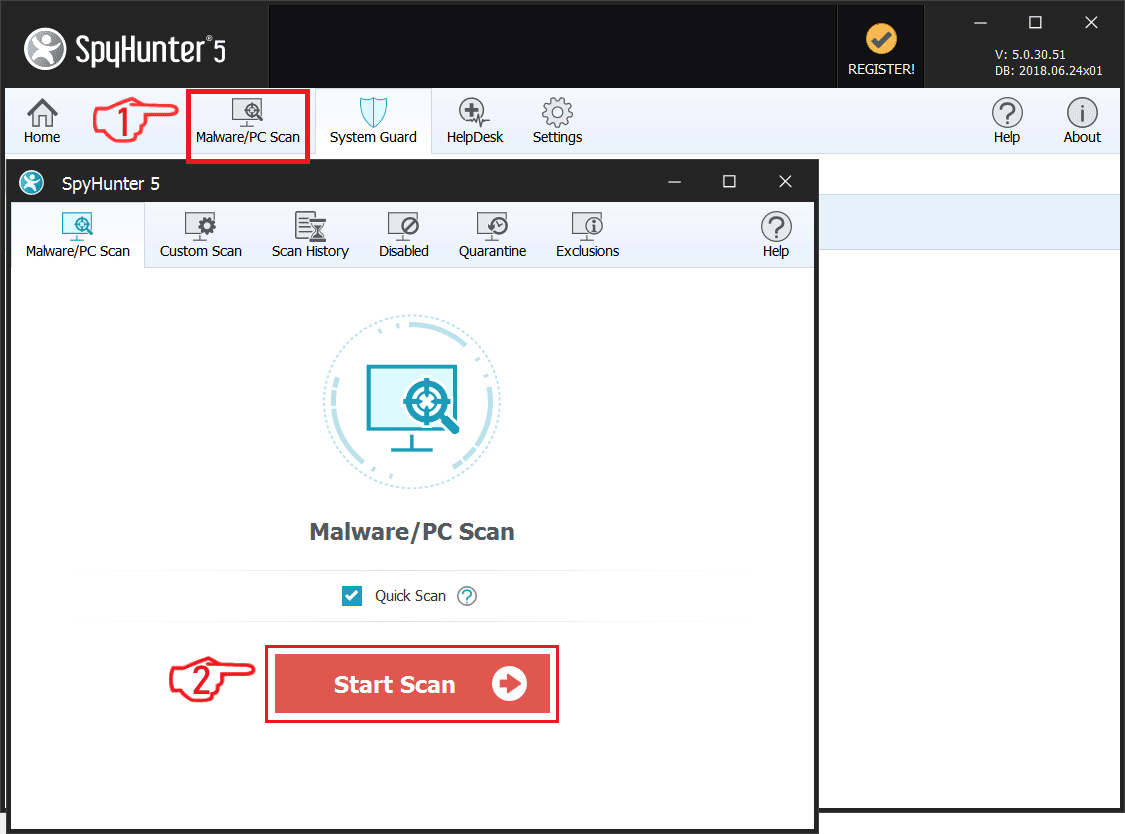

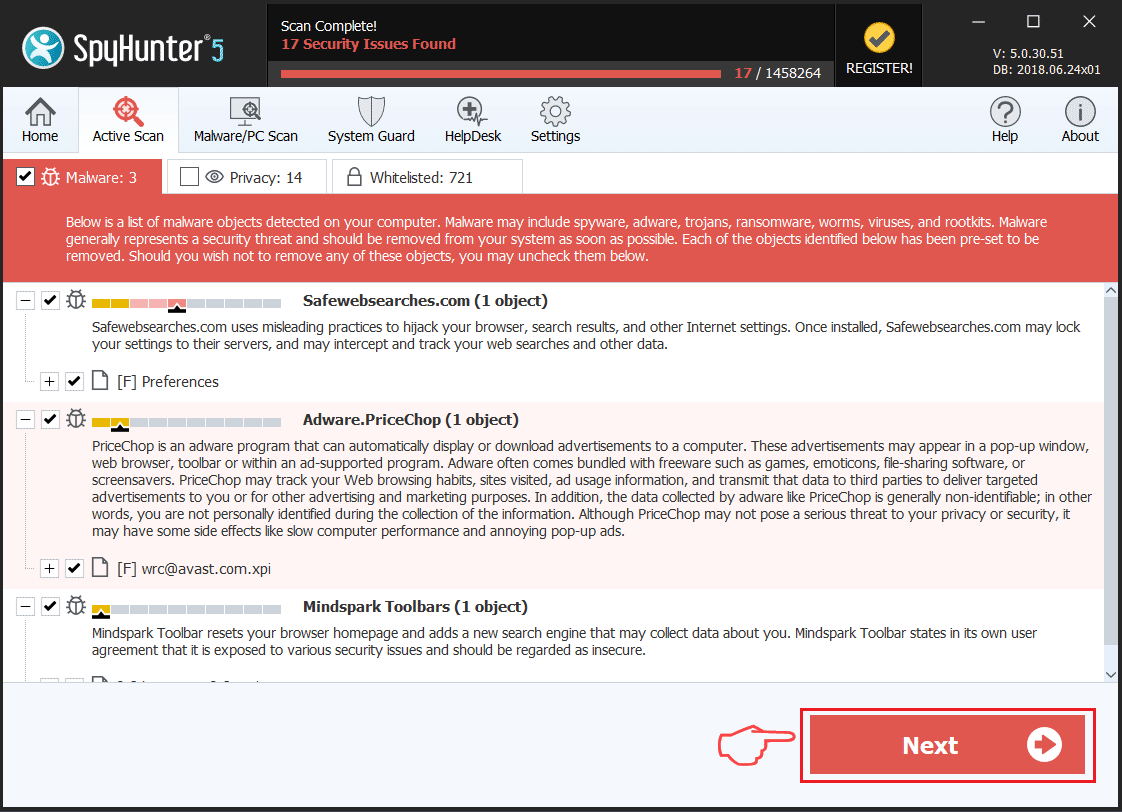

Scan din pc med SpyHunter

SpyHunter er en kraftfuld malware fjernelse værktøj designet til at hjælpe brugerne med dybdegående systemets sikkerhed analyse, detektering og fjernelse af ViroBotnet ransomware.

Husk, at SpyHunter scanner er kun for malware afsløring. Hvis SpyHunter registrerer malware på din pc, du bliver nødt til at købe SpyHunter har malware fjernelse værktøj til at fjerne malware trusler. Læs vores SpyHunter 5 bedømmelse. Klik på de tilsvarende links til at kontrollere SpyHunter s EULA, Fortrolighedspolitik og Kriterier trusselsvurdering.

At fjerne ViroBotnet ransomware følge disse trin:

Brug SpyHunter at scanne for malware og uønskede programmer

- Trin 1

- Trin 2

- Trin 3

- Trin 4

- Trin 5

Trin 1: Scan efter ViroBotnet ransomware med SpyHunter Anti-Malware Tool

Automatisk fjernelse af ransomware - Videoguide

Trin 2: Uninstall ViroBotnet ransomware and related malware from Windows

Her er en metode i nogle få nemme trin, der bør være i stand til at afinstallere de fleste programmer. Uanset om du bruger Windows 10, 8, 7, Vista eller XP, disse skridt vil få arbejdet gjort. At trække det program eller dets mappe til papirkurven kan være en meget dårlig beslutning. Hvis du gør det, stumper og stykker af programmet er efterladt, og det kan føre til ustabile arbejde på din PC, fejl med filtypen foreninger og andre ubehagelige aktiviteter. Den rigtige måde at få et program fra din computer er at afinstallere det. For at gøre dette:

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Følg instruktionerne ovenfor, og du vil med succes slette de fleste uønskede og ondsindede programmer.

Trin 3: Rens eventuelle registre, oprettet af ViroBotnet ransomware på din computer.

De normalt målrettede registre af Windows-maskiner er følgende:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Du kan få adgang til dem ved at åbne Windows Registry Editor og slette eventuelle værdier, oprettet af ViroBotnet ransomware der. Dette kan ske ved at følge trinene nedenunder:

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Tip: For at finde en virus-skabt værdi, du kan højreklikke på det og klikke "Modificere" at se, hvilken fil det er indstillet til at køre. Hvis dette er virus fil placering, fjerne værdien.

Inden start "Trin 4", be om boot tilbage til normal tilstand, hvis du er i øjeblikket i fejlsikret tilstand.

Dette vil gøre det muligt for dig at installere og brug SpyHunter 5 succesfuld.

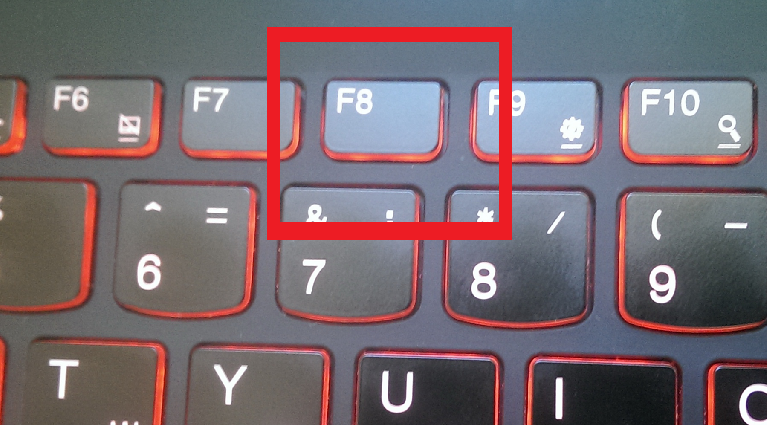

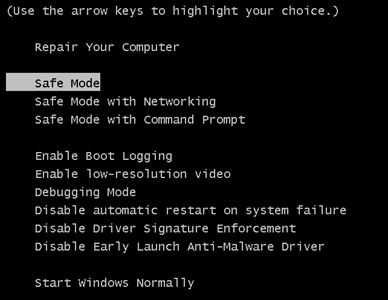

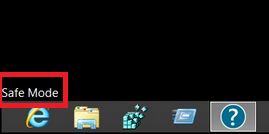

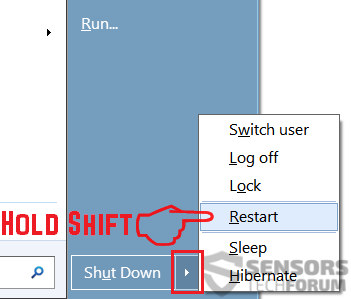

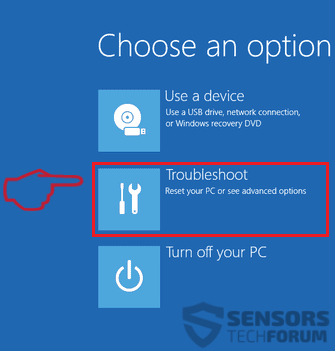

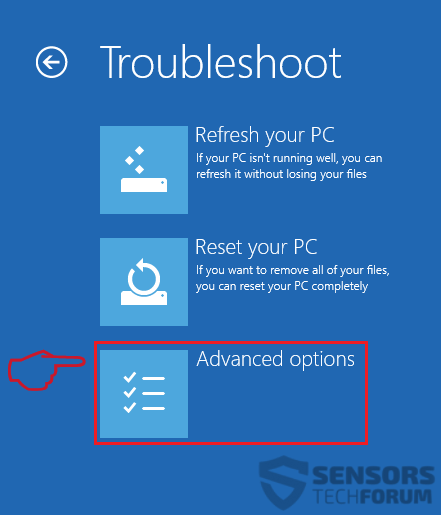

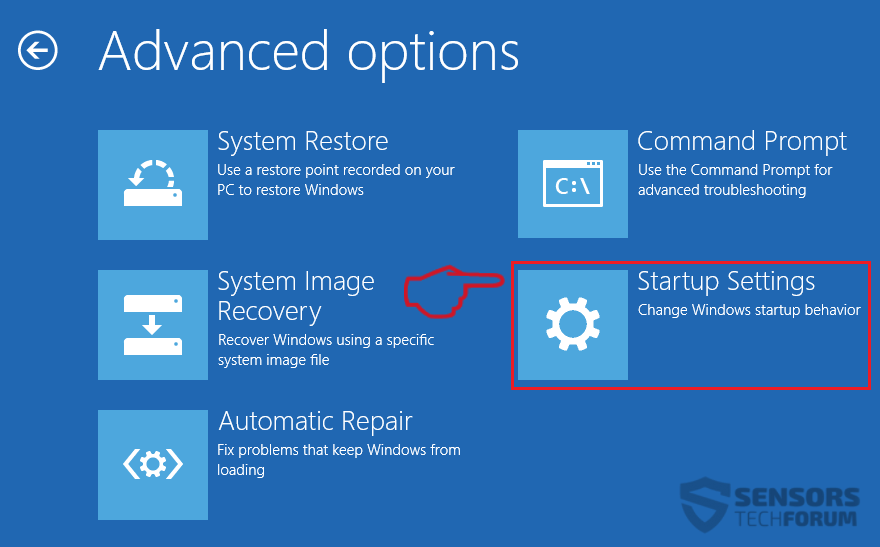

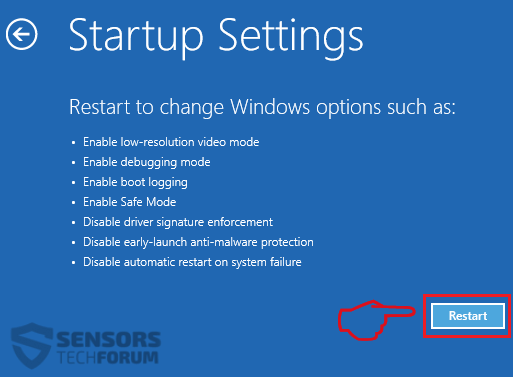

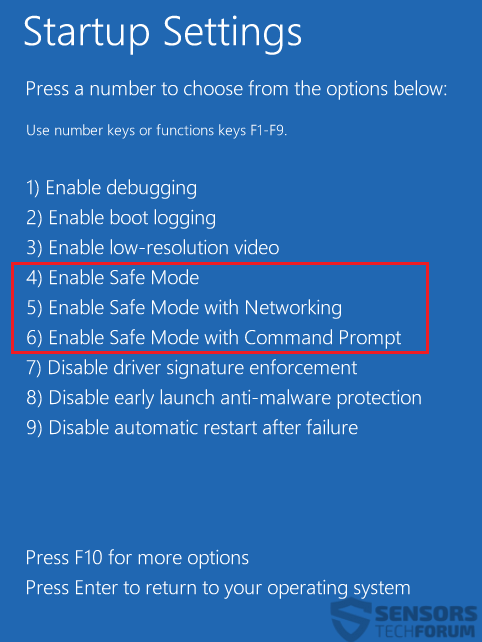

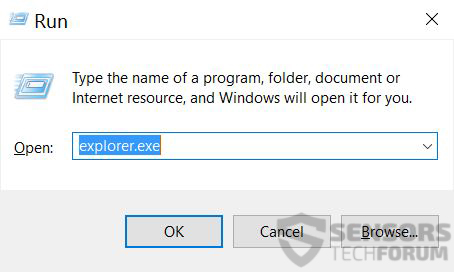

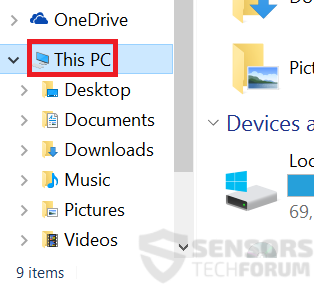

Trin 4: Start din pc i fejlsikret tilstand for at isolere og fjerne ViroBotnet ransomware

Trin 5: Prøv at gendanne filer krypteret med ViroBotnet ransomware.

Metode 1: Brug STOP Decrypter af Emsisoft.

Ikke alle varianter af denne ransomware kan dekrypteres gratis, men vi har tilføjet den decryptor bruges af forskere, der ofte opdateret med de varianter, der i sidste ende blive dekrypteret. Du kan prøve og dekryptere dine filer ved hjælp nedenstående vejledning, men hvis de ikke arbejde, så desværre din variant af ransomware virus er ikke dekrypteres.

Følg instruktionerne nedenfor for at bruge Emsisoft Decrypter og dekryptere dine filer gratis. Du kan downloade Emsisoft dekryptering værktøj knyttet her og derefter følge trinene nedenfor tilvejebragte:

1 Højreklik på Decrypter og klik på Kør som administrator som vist nedenfor:

2. Enig med licensbetingelserne:

3. Klik på "Tilføj mappe" og derefter tilføje de mapper, hvor du ønsker filerne dekrypteret som vist nedenunder:

4. Klik på "Dekryptér" og vente på dine filer, der skal afkodes.

Note: Kredit til decryptor går til Emsisoft forskere, der har gjort det gennembrud med denne virus.

Metode 2: Brug datagendannelsessoftware

Ransomware infektioner og ViroBotnet ransomware formål at kryptere dine filer ved hjælp af en krypteringsalgoritme, som kan være meget svært at dekryptere. Det er derfor, vi har foreslået en data recovery metode, der kan hjælpe dig med at gå rundt direkte dekryptering og forsøge at gendanne dine filer. Husk, at denne metode ikke kan være 100% effektiv, men kan også hjælpe dig lidt eller meget i forskellige situationer.

Du skal blot klikke på linket og på hjemmesidens menuer øverst, vælge data Recovery - Guiden til gendannelse af data til Windows eller Mac (afhængigt af dit operativsystem), og download og kør derefter værktøjet.

ViroBotnet ransomware-FAQ

What is ViroBotnet ransomware Ransomware?

ViroBotnet ransomware er en ransomware infektion - den ondsindede software, der lydløst kommer ind på din computer og blokerer enten adgang til selve computeren eller krypterer dine filer.

Mange ransomware-vira bruger sofistikerede krypteringsalgoritmer til at gøre dine filer utilgængelige. Målet med ransomware-infektioner er at kræve, at du betaler en løsepenge-betaling for at få adgang til dine filer tilbage.

What Does ViroBotnet ransomware Ransomware Do?

Ransomware er generelt en ondsindet software der er designet for at blokere adgangen til din computer eller filer indtil en løsesum er betalt.

Ransomware-virus kan også beskadige dit system, korrupte data og slette filer, resulterer i permanent tab af vigtige filer.

How Does ViroBotnet ransomware Infect?

Via flere måder.ViroBotnet ransomware Ransomware inficerer computere ved at blive sendt via phishing-e-mails, indeholder virus vedhæftning. Denne vedhæftning maskeres normalt som et vigtigt dokument, lignende En faktura, bankdokument eller endda en flybillet og det ser meget overbevisende ud for brugerne.

Another way you may become a victim of ViroBotnet ransomware is if you download et falsk installationsprogram, crack eller patch fra et websted med lavt omdømme eller hvis du klikker på et viruslink. Mange brugere rapporterer at få en ransomware-infektion ved at downloade torrents.

How to Open .ViroBotnet ransomware files?

Du can't uden en dekryptering. På dette tidspunkt, den .ViroBotnet ransomware filer er krypteret. Du kan kun åbne dem, når de er dekrypteret ved hjælp af en specifik dekrypteringsnøgle til den bestemte algoritme.

Hvad skal man gøre, hvis en dekryptering ikke virker?

Gå ikke i panik, og sikkerhedskopiere filerne. Hvis en dekrypter ikke dekrypterede din .ViroBotnet ransomware filer med succes, så fortvivl ikke, fordi denne virus stadig er ny.

Kan jeg gendanne ".ViroBotnet ransomware" Filer?

Ja, undertiden kan filer gendannes. Vi har foreslået flere filgendannelsesmetoder det kunne fungere, hvis du vil gendanne .ViroBotnet ransomware filer.

Disse metoder er på ingen måde 100% garanteret, at du vil være i stand til at få dine filer tilbage. Men hvis du har en sikkerhedskopi, dine chancer for succes er meget større.

How To Get Rid of ViroBotnet ransomware Virus?

Den sikreste måde og den mest effektive til fjernelse af denne ransomware-infektion er brugen a professionelt anti-malware program.

Det vil scanne efter og finde ViroBotnet ransomware ransomware og derefter fjerne det uden at forårsage yderligere skade på dine vigtige .ViroBotnet ransomware filer.

Kan jeg rapportere Ransomware til myndigheder?

Hvis din computer blev inficeret med en ransomware-infektion, du kan rapportere det til de lokale politiafdelinger. Det kan hjælpe myndigheder overalt i verden med at spore og bestemme gerningsmændene bag den virus, der har inficeret din computer.

Nedenfor, Vi har udarbejdet en liste med offentlige websteder, hvor du kan indgive en rapport, hvis du er offer for en cyberkriminalitet:

Cybersikkerhedsmyndigheder, ansvarlig for håndtering af ransomware-angrebsrapporter i forskellige regioner over hele verden:

Tyskland - Officiel portal for det tyske politi

Forenede Stater - IC3 Internet Crime Complaint Center

Storbritannien - Action svig politi

Frankrig - Indenrigsministeriet

Italien - Statens politi

Spanien - Nationalt politi

Holland - Retshåndhævelse

Polen - Politi

Portugal - Justitspolitiet

Grækenland - Enhed om cyberkriminalitet (Hellenske politi)

Indien - Mumbai-politiet - CyberCrime-undersøgelsescelle

Australien - Australsk High Tech Crime Center

Rapporter kan besvares inden for forskellige tidsrammer, afhængigt af dine lokale myndigheder.

Kan du stoppe Ransomware i at kryptere dine filer?

Ja, du kan forhindre ransomware. Den bedste måde at gøre dette på er at sikre, at dit computersystem er opdateret med de nyeste sikkerhedsrettelser, bruge et velrenommeret anti-malware program og firewall, sikkerhedskopiere dine vigtige filer ofte, og undgå at klikke videre ondsindede links eller downloade ukendte filer.

Can ViroBotnet ransomware Ransomware Steal Your Data?

Ja, i de fleste tilfælde ransomware vil stjæle dine oplysninger. It is a form of malware that steals data from a user's computer, krypterer det, og kræver derefter en løsesum for at dekryptere den.

I mange tilfælde, den malware forfattere eller angribere vil true med at slette data eller udgive det online medmindre løsesummen er betalt.

Kan Ransomware inficere WiFi?

Ja, ransomware kan inficere WiFi-netværk, da ondsindede aktører kan bruge det til at få kontrol over netværket, stjæle fortrolige data, og låse brugere ud. Hvis et ransomware-angreb lykkes, det kan føre til tab af service og/eller data, og i nogle tilfælde, økonomiske tab.

Skal jeg betale Ransomware?

Nej, du bør ikke betale ransomware-afpressere. At betale dem opmuntrer kun kriminelle og garanterer ikke, at filerne eller dataene bliver gendannet. Den bedre tilgang er at have en sikker backup af vigtige data og være opmærksom på sikkerheden i første omgang.

What Happens If I Don't Pay Ransom?

If you don't pay the ransom, hackerne kan stadig have adgang til din computer, data, eller filer og kan fortsætte med at true med at afsløre eller slette dem, eller endda bruge dem til at begå cyberkriminalitet. I nogle tilfælde, de kan endda fortsætte med at kræve yderligere løsepengebetalinger.

Kan et Ransomware-angreb opdages?

Ja, ransomware kan detekteres. Anti-malware-software og andre avancerede sikkerhedsværktøjer kan opdage ransomware og advare brugeren når det er til stede på en maskine.

Det er vigtigt at holde sig ajour med de seneste sikkerhedsforanstaltninger og at holde sikkerhedssoftware opdateret for at sikre, at ransomware kan opdages og forhindres.

Bliver ransomware-kriminelle fanget?

Ja, ransomware-kriminelle bliver fanget. Retshåndhævende myndigheder, såsom FBI, Interpol og andre har haft succes med at opspore og retsforfølge ransomware-kriminelle i USA og andre lande. I takt med at ransomware-trusler fortsætter med at stige, det samme gør håndhævelsesaktiviteten.

About the ViroBotnet ransomware Research

Indholdet udgiver vi på SensorsTechForum.com, this ViroBotnet ransomware how-to removal guide included, er resultatet af omfattende forskning, hårdt arbejde og vores teams hengivenhed til at hjælpe dig med at fjerne den specifikke malware og gendanne dine krypterede filer.

Hvordan udførte vi undersøgelsen af denne ransomware?

Vores forskning er baseret på en uafhængig undersøgelse. Vi er i kontakt med uafhængige sikkerhedsforskere, og som sådan, vi modtager daglige opdateringer om de seneste malware- og ransomware-definitioner.

Endvidere, the research behind the ViroBotnet ransomware ransomware threat is backed with VirusTotal og NoMoreRansom projekt.

For bedre at forstå ransomware-truslen, Se venligst følgende artikler, som giver kyndige detaljer.

Som et sted, der siden har været dedikeret til at levere gratis fjernelsesinstruktioner for ransomware og malware 2014, SensorsTechForum's anbefaling er at Vær kun opmærksom på pålidelige kilder.

Sådan genkendes pålidelige kilder:

- Kontroller altid "Om os" hjemmeside.

- Profil af indholdsskaberen.

- Sørg for, at rigtige mennesker er bag webstedet og ikke falske navne og profiler.

- Bekræft Facebook, LinkedIn og Twitter personlige profiler.

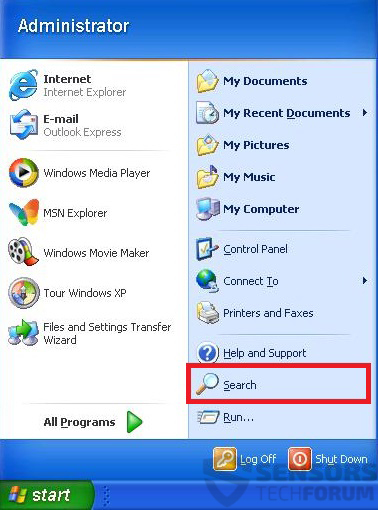

1. I Windows XP, Vista og 7.

1. I Windows XP, Vista og 7. 2. For Windows 8, 8.1 og 10.

2. For Windows 8, 8.1 og 10. oplysningerne Fix registreringsdatabasen skabt af malware og PUP på din pc.

oplysningerne Fix registreringsdatabasen skabt af malware og PUP på din pc.

1. Installer SpyHunter at scanne efter ViroBotnet ransomware og fjerne dem.

1. Installer SpyHunter at scanne efter ViroBotnet ransomware og fjerne dem.