Andrei Costin (Eurecom), Partículas apostolis (Ruhr-Universität Bochum), Aurelien Francillon (Eurecom) realiza un THT investigación revela la vulnerabilidad de muchas COTS.

Andrei Costin (Eurecom), Partículas apostolis (Ruhr-Universität Bochum), Aurelien Francillon (Eurecom) realiza un THT investigación revela la vulnerabilidad de muchas COTS.

Un número predominante de los hacks futuros que nos esperan involucrar a Internet de las Cosas.

Uno de los estudios, llevado a cabo por un grupo de investigadores europeos que se centraron en la IO, ha verificado que los interfaces web para la administración de usuarios de comercial, dispositivos integrados producidos en masa, tales como routers, Los teléfonos VoIP, y cámaras IP / CCTV, son muy vulnerables a los ataques.

Los expertos probaron incrustadas imágenes de firmware e interfaces web en busca de vulnerabilidades existentes.

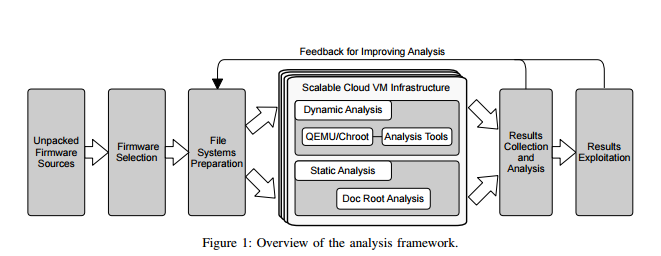

En su artículo, noble ‘Análisis automatizado Firmware Dinámica a escala: Un estudio de caso en interfaces web incorporadas, los tres investigadores – Andrei Costin, Apostolis Zarras y Aurelien Francillon - presentar el primer marco completamente automatizado a través de análisis firmware dinámico para lograr la divulgación automatizada de errores dentro de imágenes de firmware incrustados. Los científicos también han aplicado el marco de la investigación de la seguridad de las interfaces web embebidos presentes en dispositivos comerciales off-the-shelf (COTS) como enrutadores, módems DSL / cable, Los teléfonos VoIP, Las cámaras IP / CCTV.

Marco única no fiable en Vendor, Dispositivo o Arquitectura

Una nueva metodología ha sido introducido por el equipo de expertos que no depende del proveedor, dispositivo o arquitectura. Su marco consiste en la emulación completa del sistema para llevar a cabo la ejecución de las imágenes de firmware en un entorno de software de sólo (sin tener que involucrar dispositivos embebidos físicos).

Los investigadores no quieren utilizar dispositivos físicos pertenecientes a los usuarios debido a esta práctica sería considerado éticamente incorrecto e incluso ilegal. Los investigadores también analizaron las interfaces web dentro del firmware a través de herramientas estáticas y dinámicas. Lo que es crucial acerca de su estudio y su metodología es que es bastante único en su naturaleza.

algunas estadísticas

Durante el estudio de caso, 1925 de imágenes de firmware 54 vendedores fueron probados y 9271 vulnerabilidades fueron revelados en 185 de ellos. Aproximadamente 8 por ciento de las imágenes de firmware incrustados contenía código PHP en su lado del servidor, y tuvo al menos un defecto. Las imágenes de firmware representaron un total de 9046 problemas relacionados con la seguridad, tales como:

- Cross-site scripting;

- manipulación de archivos;

- errores de inyección de comandos.

Pruebas de seguridad dinámica haciendo sobre la 246 Interfaces web

Aquí están los resultados:

- 21 paquetes de firmware fueron reclamados vulnerables a la orden de inyección.

- 32 se consideraron por defectos XSS.

- 37 eran vulnerables a CSRF (cruzar- sitio de falsificación de petición) ataques.

Desafortunadamente, como se ha señalado por el equipo de investigación, un número predominante de los fabricantes no están interesados en invertir tiempo y los medios para mejorar la seguridad de sus dispositivos. No obstante, en algún momento, los proveedores deben abordar todos los temas relacionados con la seguridad en sus productos. Con el crecimiento de la popularidad de Internet de las cosas, codificadores maliciosos sin duda se centrará en los sistemas y dispositivos vulnerables.

La buena noticia es que los investigadores no va a renunciar a sus actividades vulnerabilidad revelando:

‘Tenemos la intención de continuar con la recogida de nuevos datos y extender el análisis a todas las imágenes de firmware se puede acceder en el futuro. Además queremos extender nuestro sistema con técnicas de análisis dinámicos más sofisticadas que permiten un estudio más a fondo de las vulnerabilidades de cada imagen dentro del firmware ‘.