Recuerda el troyano Astaroth? Considerado como una de las piezas más sigilosas de malware para robar información, Astaroth continúa evolucionando en sus últimos ataques..

Según un nuevo informe publicado por Cisco Talos, el malware ha obtenido dos actualizaciones principales.

Esta es una mala noticia, como el Astaroth de Troya ya es capaz de realizar análisis y pruebas de seguridad para evitar que los investigadores de ciberseguridad los detecten y analicen.

Se sabe que Astaroth apunta a usuarios brasileños, y aparentemente, continúa haciéndolo en los últimos ataques detectados. El troyano ha estado usando el La pandemia de COVID-19 como señuelo. Las nuevas incorporaciones a su código malicioso incluyen:

- El complejo laberinto de ofuscación y técnicas de anti-análisis / evasión implementadas por Astaroth inhiben tanto la detección como el análisis de la familia de malware.

- Uso creativo de descripciones de canales de YouTube para comandos codificados y encriptados y comunicaciones de control (C2) implementado por Astaroth.

¿Cómo se llevan a cabo los nuevos ataques de Astaroth??

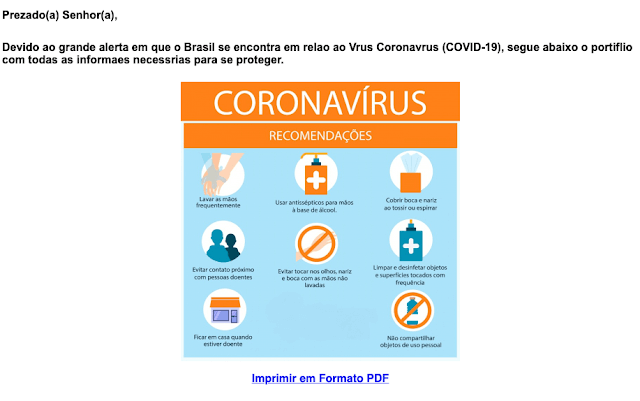

La distribución del troyano se basa en el envío de mensajes de correo electrónico maliciosos. (phishing). Las últimas campañas están usando el coronavirus (COVID-19) pandemia como un truco para atraer a los usuarios a abrir el mensaje de correo electrónico. Dado que el malware está dirigido a usuarios brasileños, los correos electrónicos están escritos en portugués.

Aquí hay un ejemplo de tal correo electrónico:

¿Qué dice el correo electrónico?? El anuncio trata sobre la distribución de respiradores necesarios para tratar pacientes con coronavirus. El correo electrónico también incluye una serie de recomendaciones en forma de un archivo PDF vinculado.. Por supuesto, estos enlaces solo están ahí para redirigir a las posibles víctimas a servidores controlados por piratas informáticos.

Una vez que el usuario hace clic en el enlace malicioso incluido en el correo electrónico, serán redirigidos a un servidor controlado por los actores de la amenaza. La carga inicial de la operación es un archivo ZIP con enlace LNK de la infraestructura de Google, revela el análisis de Cisco Talos.

Otros detalles de la última campaña de Astaroth incluyen:

- Múltiples niveles de ofuscación implementados antes de LoLBins (ExtExport / Bitsadmin) utilizado para una mayor infección.

- Extensas comprobaciones de anti-análisis / evasión realizadas antes de la entrega de la carga útil de Astaroth.

- Dominios C2 codificados y encriptados extraídos de las descripciones de los canales de YouTube.

Astaroth utiliza descripciones de canales de YouTube

Como ya se ha señalado, Una de las adiciones más interesantes a la última campaña de Astaroth es el uso de descripciones de canales de YouTube. Este truco es parte de "Un mecanismo C2 redundante con infraestructura C2 primaria y secundaria":

La forma principal en que el malware se comunica con los servidores C2 es mediante la recuperación de dominios C2 utilizando descripciones de canales de Youtube. Los atacantes han establecido una serie de canales de YouTube y están aprovechando las descripciones de los canales para establecer y comunicar una lista de dominios C2 con los que los nodos de la botnet deben comunicarse para obtener instrucciones y actualizaciones adicionales.

En conclusión…

Por diseño, Astaroth es "doloroso de analizar,"Cisco Talos dice. El malware se está volviendo más sofisticado, Agregar servicios como YouTube para ocultar su infraestructura de comando y control.