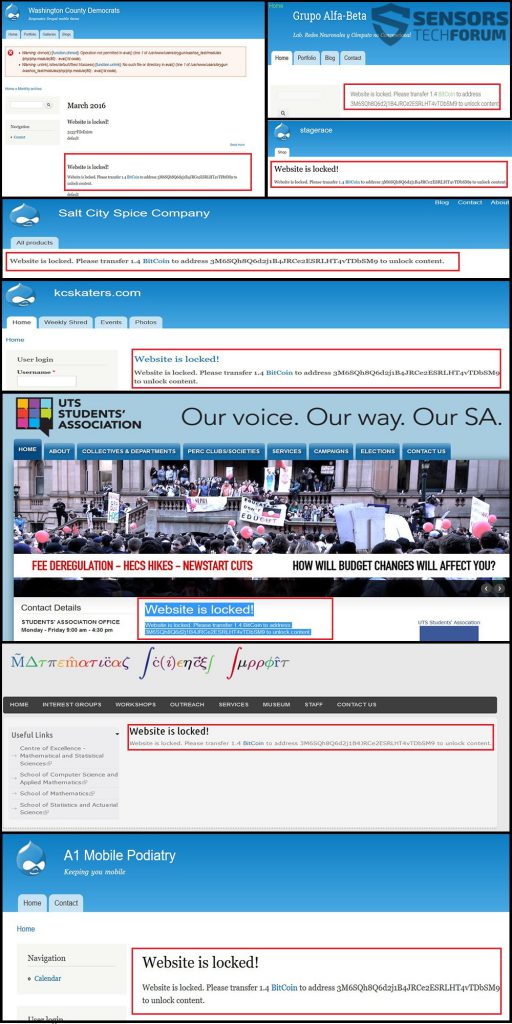

"Sitio web está bloqueado. Por favor transfiera 1.4 Bitcoin para abordar 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 desbloquear el contenido "-. Este mensaje es lo que los usuarios y los editores de sitios web después de ver una página web es atacado con este ransomware web desagradable. Se ha informado por los investigadores de malware para aprovechar el software de gestión de contenido de código abierto Drupal. El ransomware bloquea la base de datos de la página web de la restricción del acceso a los usuarios y los administradores de la página web. Para acceder de nuevo al sitio, demandas Drupal ransomware 1.4 BTC, que es aproximadamente 630 USD como un pago de rescate.

"Sitio web está bloqueado. Por favor transfiera 1.4 Bitcoin para abordar 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 desbloquear el contenido "-. Este mensaje es lo que los usuarios y los editores de sitios web después de ver una página web es atacado con este ransomware web desagradable. Se ha informado por los investigadores de malware para aprovechar el software de gestión de contenido de código abierto Drupal. El ransomware bloquea la base de datos de la página web de la restricción del acceso a los usuarios y los administradores de la página web. Para acceder de nuevo al sitio, demandas Drupal ransomware 1.4 BTC, que es aproximadamente 630 USD como un pago de rescate.

Resumen de amenazas

| Nombre | "Drupal" ransomware |

| Escribe | SQL ransomware |

| Descripción breve | El ransomware realiza una inyección de SQL después de lo cual puede bloquear al usuario fuera de su base de datos y solicitar el pago de un rescate 1.4 BTC. |

| Los síntomas | Los archivos de la base de datos pueden ser encriptados e inaccesible. Una nota de rescate aparece en las páginas del sitio web. |

| Método de distribución | ataque dirigido |

| Experiencia de usuario | Únete a nuestro foro para Discutir Drupal ransomware. |

"Drupal" ransomware y cómo Infect

Este ransomware utiliza una técnica que sigue siendo uno de los más ampliamente empleada contra sitios web mal diseñados - un ataque de inyección SQL. Es muy eficaz, principalmente porque que ataca directamente a la base de datos. El ataque se llevó a cabo por los atacantes en varias etapas:

Escenario 1: Dirigidas a un sitio.

Esta es probablemente la etapa más importante porque el resultado de la infección depende de ella. Los piratas informáticos que tienen experiencia con las inyecciones SQL son bastante conscientes de que deben elegir un sitio web que no está tan bien desarrollada, especialmente la seguridad sabia.

Ya que la orientación de un sitio es un proceso costoso en tiempo, expertos en Udemy`s Blog han informado de que los piratas informáticos que utilizan una técnica llamada google Dorking. Es un filtrado de sitios web, sobre la base de criterios específicos que están buscando, similar a la forma en que algunos robots de spam se dirigen a sitios web.

Haga clic en la imagen de abajo para ver algunos recientes (en el momento de la escritura) ejemplos del uso de "dorking" Google para encontrar resultados en base a diferentes criterios:

Fuente: Exploit-DB`s Google Hacking Base de Datos

Fuente: Exploit-DB`s Google Hacking Base de Datos

Google Dorking también se puede utilizar para los siguientes filtrados:

- Vulnerabilidades y archivos vulnerables.

- Puntos de apoyo que permiten a los hackers acceder a los directorios de servidores web sin garantía.

- Sitios que contienen directorios sensibles.(o los secretos)

- servidores vulnerables - los servidores con vulnerabilidades específicas que es más probable el tipo de Dorking utilizada por este ransomware.

- Error de mensajes.

- datos de la red o de vulnerabilidad.

- Los distintos dispositivos en línea.

- Información de Servidor Web.

- Los archivos que tienen nombres de usuario en ellos.(Sólo)

- Los archivos de contraseñas.

También puede haber otra información que pueda ser encontrado con este método.

Después de que los piratas informáticos han marcado una lista de varios sitios web para atacar, comienzan a ordenar a cabo mediante la búsqueda de vulnerabilidades en ellas. Esto puede suceder por simple adición de un apóstrofe después de una página de índice de un sitio web, por ejemplo:

→ Website.com/index.html'

Si este sitio web devuelve un error SQL, entonces es vulnerable a un ataque de inyección.

Escenario 2: Realización de la inyección de SQL

Este tipo de ataque consiste en recopilar información acerca de la base de datos SQL propio SQL, como por ejemplo tratar de adivinar el número de columnas que tiene. Después de este, dicha información se puede utilizar para un comando que se puede escribir directamente en el índice. Desde allí, los ciberdelincuentes pueden utilizar diferentes tácticas en función de lo que quieren hacer.

Lo que los atacantes "Drupal" más probable que tenga Hecho

Los atacantes pueden haber utilizado la inyección de SQL maliciosos para acceder a la información específica que les concede el acceso a toda la base de datos. Desde allí, que pueden haber realizado ya sea el cifrado de los archivos o pueden haber copiado directamente el contenido de la página en su servidor. De cualquier manera, abandonan el siguiente mensaje en diferentes sitios web infectados:

Estos sitios web apuntan a un ataque muy cuidadosamente planeado que apuntó a vulnerabilidades específicas de las bases de datos SQL relacionados con el uso de sitios web Drupal.

"Drupal" ransomware - Conclusión, La restauración de la base de datos, y Prevención

Si usted ha sido víctima de este ataque desagradable, usted tiene varias opciones:

- Para restaurar los archivos si tiene una copia de seguridad de su base de datos en alguna parte.

- Para ponerse en contacto con el proveedor de su alojamiento y pedir las copias de seguridad para que tengan a su sitio web.

- Para contratar a un especialista en recuperación de datos para ayudar a establecer si los archivos se encuentran todavía en la base de datos y si pueden ser descifrados si codificado con un sistema de cifrado.

De cualquier manera, esto no es una amenaza cibernética que engaña alrededor. Dado el tipo de datos que codifica, podemos ver a este tipo de ataques se vuelven más extendida en el futuro. Esta es una de las razones se recomienda encarecidamente EN CONTRA pagar ningún dinero del rescate de los ciberdelincuentes.

También es una buena práctica tener una herramienta anti-malware fiable si se está trabajando en un sitio web comprometido, debido a que los delincuentes pueden haber fijado el malware para infectar a otros dispositivos que utilizan el sitio web.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter