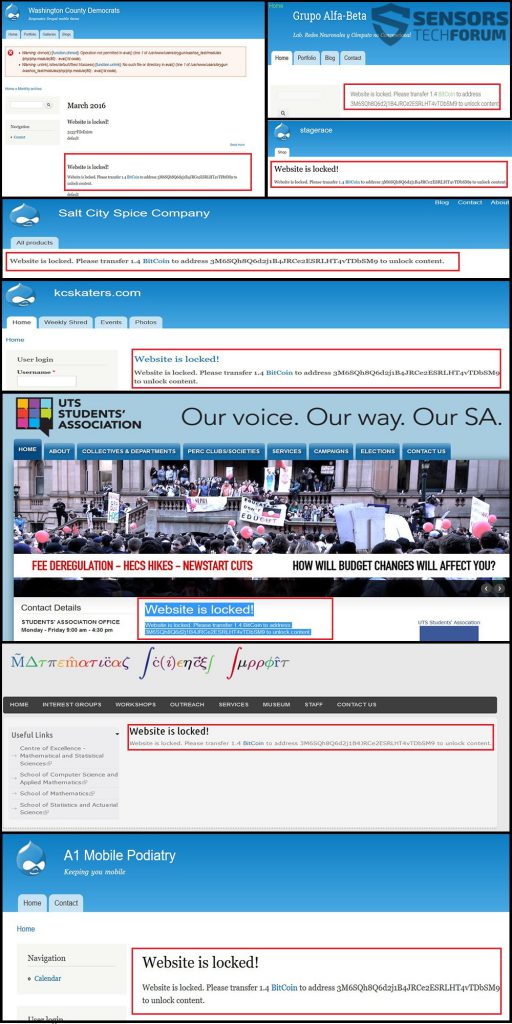

"Website ist gesperrt. Bitte übertragen 1.4 Bitcoin 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 Adresse Inhalt zu entsperren. "- Diese Nachricht ist, was die Nutzer und Website-Publisher sehen, nachdem eine Website mit diesem fiesen Web Ransomware angegriffen wird. Es wurde von Malware-Forscher berichtet Vorteil der Open-Source-Drupal Content-Management-Software zu übernehmen. Die Ransomware sperrt die gesamte Datenbank der Website den Zugriff auf Benutzer und die Administratoren der Website zu beschränken. Für den Zugang auf die Website zurück, Drupal Ransom Anforderungen 1.4 BTC, die ungefähr 630 USD als Lösegeld Auszahlung.

"Website ist gesperrt. Bitte übertragen 1.4 Bitcoin 3M6SQh8Q6d2j1B4JRCe2ESRLHT4vTDbSM9 Adresse Inhalt zu entsperren. "- Diese Nachricht ist, was die Nutzer und Website-Publisher sehen, nachdem eine Website mit diesem fiesen Web Ransomware angegriffen wird. Es wurde von Malware-Forscher berichtet Vorteil der Open-Source-Drupal Content-Management-Software zu übernehmen. Die Ransomware sperrt die gesamte Datenbank der Website den Zugriff auf Benutzer und die Administratoren der Website zu beschränken. Für den Zugang auf die Website zurück, Drupal Ransom Anforderungen 1.4 BTC, die ungefähr 630 USD als Lösegeld Auszahlung.

Threat Zusammenfassung

| Name | "Drupal" Ransom |

| Art | SQL Ransom |

| kurze Beschreibung | Die Ransomware führt eine SQL-Injection, nach dem der Benutzer aus seiner Datenbank sperren kann und fragen Sie nach Lösegeldzahlung von 1.4 BTC. |

| Symptome | Dateien, die auf der Datenbank können verschlüsselt und unzugänglich werden. Ein Erpresserbrief erscheint auf den Seiten der Website. |

| Verteilungsmethode | Gezielte Attacke |

| Benutzererfahrung | Verbinden Sie unsere Foren, um Diskutieren Drupal Ransom. |

"Drupal" Ransomware und wie funktioniert es Infect

Diese Ransomware verwendet eine Technik, die im Vergleich zu schlecht gestaltete Webseiten eine der am weitesten verbreiteten bleibt - eine SQL-Injection-Angriff. Es ist sehr effektiv, hauptsächlich, weil es greift direkt auf die Datenbank. Der Angriff wird von Angreifern in mehreren Stufen durchgeführt:

Stufe 1: Ausrichtung auf eine Website.

Dies ist wahrscheinlich die wichtigste Phase, weil das Ergebnis der Infektion davon abhängt. Die Hacker, die Erfahrung mit SQL-Injektionen sind sehr bewusst, dass sie eine Website wählen sollten, die nicht so gut entwickelt,, insbesondere Sicherheits weise.

Da eine Site Targeting ist ein zeit kostspieliger Prozess, Experten von Udemy`s Blog haben berichtet, dass die Hacker eine Technik verwenden, genannt Google Dorking. Es ist eine Filterung von Websites, basierend auf bestimmten Kriterien, die sie suchen, ähnlich, wie Websites einige Spam-Bots Ziel.

Klicken Sie auf das Bild unten, um zu sehen, einige der jüngsten (zum Zeitpunkt des Schreibens) Beispiele zur Verwendung von Google "dorking" Ergebnisse zu finden, basierend auf verschiedenen Kriterien:

Quelle: Exploit-DB`s Google Hacking Database

Quelle: Exploit-DB`s Google Hacking Database

Google Dorking kann auch für folgende Filterungen verwendet werden:

- Schwachstellen und verletzlich Dateien.

- Tritte, die Hacker erlauben den Zugriff auf Verzeichnisse von ungesicherte Web-Server zu gewinnen.

- Seiten mit sensiblen Verzeichnisse.(oder geheime diejenigen)

- Vulnerable Server - Servern mit bestimmten Schwachstellen, die am ehesten die Art der von dieser Ransomware verwendet Dorking.

- Fehlermeldungen.

- Netzwerk- oder Vulnerability-Daten.

- Verschiedene Online-Geräte.

- Informationen über den Webserver.

- Dateien, die Benutzernamen in ihnen haben.(Nur)

- Passwort-Dateien.

Es können auch andere Informationen sein, die dieses Verfahren gefunden werden könnte, unter Verwendung von.

Nachdem die Hacker eine Liste von mehreren Websites Lesezeichen angelegt haben angreifen, sie beginnen, sie in ihnen durch die Suche nach Schwachstellen zu sortieren. Dies kann durch einfaches Hinzufügen eines Apostroph nach einer Indexseite einer Website passieren, beispielsweise:

→ Website.com/index.html'

Sofern von dieser Website gibt einen SQL-Fehler, dann ist es anfällig für eine Injection-Angriff.

Stufe 2: Durchführen der SQL-Injection

Diese Art des Angriffs beinhaltet SQL Informationen über die SQL-Datenbank sammeln sich, wie versuchen, wie viele Spalten zu erraten, es hat. Danach, diese Informationen können auf einen Befehl verwendet werden, die direkt auf dem Index eingegeben werden können. Von dort, die Cyber-Gauner können verschiedene Taktiken anwenden, je nachdem, was sie tun wollen.

Was die "Drupal" Angreifer mit hoher wahrscheinlichkeit Geschehen

Die Angreifer haben können bösartige SQL-Injection, um Zugang zu bestimmten Informationen verwendet, die ihnen Zugriff auf die gesamte Datenbank gewährt. Von dort, sie können entweder die Verschlüsselung der Dateien durchgeführt oder direkt mit dem Inhalt der Website auf ihren Server kopiert haben. So oder so, sie lassen die folgende Meldung auf verschiedenen infizierte Webseiten:

Diese Websites weisen darauf hin, auf einen sehr sorgfältig geplanten Angriff, die für bestimmte Schwachstellen von SQL-Datenbanken gezielt in Bezug auf Websites mit Drupal.

"Drupal" Ransomware - Fazit, Wiederherstellen der Datenbank, und Prävention

Wenn Sie ein Opfer dieser fiesen Attacke geworden, Sie haben mehrere Möglichkeiten,:

- Um die Dateien wiederherzustellen, wenn Sie eine Sicherungskopie Ihrer Datenbank haben irgendwo.

- Um Kontakt mit dem Anbieter Ihrer Hosting und bitten für alle Backups, dass sie auf Ihre Website haben.

- Um einen Datenrettungs-Spezialisten einstellen, um Ihnen helfen, festzustellen, ob die Dateien noch in der Datenbank vorhanden sind, und wenn sie entschlüsselt werden können, wenn sie mit einer Chiffre codiert.

So oder so, dies ist nicht eine Cyber-Bedrohung, die Narren um. Angesichts der Art der Daten, die sie codiert,, können wir solche Angriffe sehen in der Zukunft weiter verbreitet zu werden. Dies ist einer der Gründe, warum wir dringend raten GEGEN Zahlung einer Lösegeld zu Cyber-Kriminelle.

Es ist auch eine gute Praxis, eine zuverlässige Anti-Malware-Tool zu haben, wenn Sie auf eine infizierte Website arbeiten, weil die Verbrecher Malware eingestellt haben, um andere Geräte zu infizieren, die die Website nutzen können.

Spy Hunter Scanner nur die Bedrohung erkennen. Wenn Sie wollen, dass die Bedrohung automatisch entfernt wird, Müssen sie die vollversion des anti-malware tools kaufen.Erfahren Sie mehr über SpyHunter Anti-Malware-Tool / Wie SpyHunter Deinstallieren