Los hackers están utilizando la magnitud malévola Exploit Kit para distribuir el nuevo ransomware Magniber a objetivos en Corea del Sur. Anteriormente, el kit ha sido utilizado para entregar el malware de alto impacto, a saber, la mayoría de las cepas de Cerber ransomware a escala global.

A mediados de julio, 2018 there were reports indicating that Magniber ha expandido sus operaciones y tiene más características, Incluido:

- El uso de diferentes y abundantes técnicas de ofuscación

- binario Payload entrega, metas e infecta más allá de Corea del Sur

- El uso de un código malicioso más sofisticado y pulido

- Ya no depende de servidores C2C, ni una llave codificada para el cifrado

De acuerdo con investigadores de malware, Además de los cambios indicados anteriormente, Magnitud del Exploit Kit también ha cambiado su ‘modus operandi’. En lugar de empujar el conocido ransomware Cerber al otro lado del mundo, EK ahora se centra principalmente en la difusión del ejecutable binario de Magniber.

Eso no es todo, como las nuevas versiones Magniber están utilizando la vulnerabilidad de día cero en una de Internet Explorer desde el mes de abril. La versión más reciente de la amenaza ransomware es fácil de reconocer, ya que utiliza el “.dyaaghemy” extensión de archivo.

En 2018, security researchers devised a decryptor that is compatible with some of the Magniber strains. La herramienta se puede utilizar para descifrar algunos de los datos afectados y está disponible de este sitio.

Magniber ransomware Revelado en último ataque del pirata informático

El inicio de la campaña de hackers comenzó cuando los delincuentes cargaron un malware recién ideado de la magnitud explotar kit. Este es el mismo mecanismo previamente utilizado para entregar la mayoría de las cepas ransomware Cerber. Una de las razones por las que los expertos en seguridad temen que esto va a convertirse en el próximo gran infección. Si su código fuente es liberado o vendido en los foros underground de hackers o es compartida por los colectivos de hackers, entonces puede muy bien convertirse en el arma más reciente.

Los informes de seguridad indican que las cepas captadas hasta el momento no son más que las primeras liberaciones. Podríamos ver versiones actualizadas de la amenaza si tiene éxito durante los ataques en curso. Una de las razones por las que el ataque es tan temido se debe a que este paquete de exploits se hizo inactivo durante mucho tiempo a finales de septiembre. Cuando se trataba de nuevo en línea la carga útil fue cambiado con el nuevo ransomware Magniber.

Magniber ransomware set contra Corea del Sur

Una de las características clave de la magnitud Exploit Kit es el hecho de que se hace específicamente para infectar usos de Corea del Sur. Los analistas informan que en el momento de la Mensaje de correo electrónico es el mecanismo de entrega de carga útil preferida.

El paquete de exploits se personaliza con varios mensajes de plantilla que se envían en una forma automatizada para las víctimas. Como siempre trucos de ingeniería social puede ser usado para aumentar la relación de la infección. Dependiendo de la configuración de los mensajes de correo electrónico pueden venir en diferentes formas. Algunos de los ejemplos más populares incluyen lo siguiente:

- Los archivos adjuntos - El ransomware Magniber se puede insertar directamente en los mensajes como un archivo adjunto, ya sea en una forma archivado o que el archivo ejecutable.

- La inserción de hipervínculo - Los criminales detrás del malware pueden utilizar diferentes estafas, tácticas de chantaje y diversos trucos de ingeniería social para tratar de hacer que los usuarios descarguen el virus a través de un enlace que se encuentra en el contenido del cuerpo.

- Archivos - En muchos casos, estas amenazas pueden ser empaquetados en archivos que contienen otro software, así. El ransomware Magniber se puede encontrar en los paquetes que pretenden incluir documentos importantes, aplicaciones, servicios públicos y etc..

- Los instaladores infectados - mensajes de correo electrónico pueden ser utilizadas para distribuir los instaladores modificados software que puede inclue el código ransomware Magniber en sí mismos.

- Scripts en documentos - Varios documentos que puedan ser de interés de los usuarios (documentos de texto enriquecido, hojas de cálculo o presentaciones) puede incluir scripts de malware (macros) que al ser ejecutado por el usuario descarga el ransomware Magniber desde un servidor remoto y ejecutarlo en los ordenadores victima.

Otra fuente identificada de infecciones incluyen Advertisments fraudulentas se encuentran en sitios de hackers controlado. Con frecuencia se hacen para parecerse a los productos o servicios legítimos. Enlaces a los mismos se colocan a través de las redes de anuncios, los motores de búsqueda e incluso cuentas falsas en las redes sociales.

Otra opción de entregar la amenaza es una redirección a través secuestradores de navegador. Son peligrosas las extensiones del navegador que tratan de modificar la configuración de las aplicaciones web infectados. Los hackers tienden a hacer que los navegadores populares: Mozilla Firefox, Safari, Internet Explorer, Ópera, Microsoft Edge y Google Chrome. Cuando las infecciones se han completado los ajustes importantes se reconfiguran para apuntar a los sitios de hackers controlado. En otros casos el ransomware Magniber se suministra como parte de la secuencia de hackers. También son capaces de obtener datos confidenciales de las aplicaciones incluidas: Galletas, caché del navegador, preferencias, historia, marcadores, los datos del formulario, contraseñas y credenciales de la cuenta.

Los expertos descubrieron que los delincuentes intentan aprovechar una vulnerabilidad seguido por el asesor CVE-2.016-0189, que también está siendo utilizado por kits como Disdain y Sundown:

El Microsoft JScript 5.8 y VBScript 5.7 y 5.8 motores, tal como se utiliza en Internet Explorer 9 mediante 11 y otros productos, permite a atacantes remotos ejecutar código arbitrario o causar una denegación de servicio (corrupción de memoria) a través de un sitio web hecho a mano, aka “Vulnerabilidad de secuencias de comandos del motor daños en la memoria,” una vulnerabilidad diferente a CVE-2016-0187.

Una de las razones por las cuales el ransomware Magniber es temido por muchos como una nueva amenaza emergente para competir con las grandes familias de malware es su complejo módulo de la infección. Tras la entrega inicial del motor de virus inicia automáticamente la búsqueda del equipo local y comprobar los valores importantes que se comparan con las instrucciones incorporadas para entregar los componentes peligrosos sólo para las víctimas de Corea del Sur.

Esto se hace marcando la localización de IP externa del equipo y comparándolo con las bases de datos de geolocalización, la configuración regional establecidos por el usuario, la búsqueda de cadenas y específicos, etc.. Según los investigadores de seguridad del nivel de complejidad de los controles de seguridad son dignos de mención para esta cepa específica. Un interruptor de apagado automático se coloca en el motor, si el ransomware Magniber se ejecuta en un sistema no-coreana el malware se elimina automáticamente después de la comprobación inicial se haya completado.

Capacidades Magniber ransomware

Una vez que el ransomware Magniber infecta las máquinas comprometidas un número de secuencias de ataque se puede programar. Dependiendo de la configuración que puede presentar diferentes módulos que pueden ser activados en las máquinas. Los ejemplos incluyen lo siguiente:

- Módulo de Troya - El uso de un módulo de este tipo permite a los criminales para espiar a los ordenadores de los usuarios o tomar el control en un momento dado.

- El robo de datos - Antes de la fase de cifrado de los piratas informáticos pueden optar para robar archivos confidenciales y utilizar sus contenidos para llevar a cabo diferentes delitos. Los ejemplos incluyen el robo de identidad, documentos financieros abuso y demás.

- Entrega malware adicional - El ransomware Magniber también se puede utilizar para enviar virus adicionales a las computadoras comprometidas.

Las infecciones iniciales se inicia con los archivos de virus se copian en una carpeta temporal que se puede cambiar de acuerdo a la configuración inicial. Después de esto los archivos de malware que se cambian con nombres aleatorios y establecer para el inicio automático cuando se inicia el equipo.

Hay varias características importantes del proceso de infección que son dignos de mención a la ransomware Magniber. Uno de ellos es el hecho de que el malware es capaz de generar otros procesos que se colocan bajo su control. Se puede interactuar con los procesos hijos e inyectar datos en ellas. Una de las razones por las que se considere peligroso es el hecho de que este tipo de aplicaciones se pueden utilizar para confundir a los demás o intentar extraer información de las víctimas. Un escenario posible es el lanzamiento de la ventana del navegador web. Los usuarios pueden pensar que han emitido el comando y utilizarlo como lo harían normalmente. Si hay datos sensibles se introduce por ellos, que se reconoce inmediatamente por el software malicioso y se envía a los operadores.

se lleva a cabo un análisis en profundidad de la máquina comprometida que incluye tanto los componentes de hardware, configuración del software y la configuración del usuario. disponibilidad de la red y las interfaces disponibles se probaron utilizando la “silbido” mando, así como la configuración regional (la configuración regional del sistema, disposiciones de teclado y la zona horaria de la máquina).

Las cepas ransomware Magniber identificados también pueden ejecutar comandos shell en su propio. Cuando se combina con un módulo de Troya esta opción da a los hackers capacidades casi ilimitadas sobre el uso de los ordenadores victima. Las muestras analizadas han incorporado varias características de protección y anti-stealth de depuración. Evitan que los investigadores de la realización de análisis de las cepas del virus en ciertas condiciones.

Las consecuencias de la infección Magniber ransomware

El objetivo final del ransomware Magniber es chantajear a los usuarios mediante el uso de tácticas típicas ransomware. los archivos de usuario son encriptados con un sistema de cifrado fuerte. Al igual que otras cepas similares se utiliza una lista integrada de extensiones de tipos de archivo de destino. Esta es una táctica ampliamente utilizado, ya que permite a los criminales para personalizar los archivos de las víctimas de acuerdo a las posibles víctimas. Los investigadores de seguridad fueron capaces de extraer la lista incluida de una de las cepas capturados. Iba dirigido a las siguientes extensiones:

docx xlsx xls ppt pp pst msg ost em VSD vsdx csv rtf 123 wk1 semanas pdf dwg

onetoc2 SNT docb punto docm dotm DOTX xlsm xlsb xlw XLT xlm xlc xltx XLTM pptm

olla pps PPSM PPSX PPAM potx HWP ordenador POTM 602 ruta SXI sldx SLDM VDI VMX gpg

aes cgm prima nef psd ai djvu SVG tarro de clase java sh rb asp php jsp pan SCH DCH

dip vb vbs js pas asm PS1 CPP cs suo sln LDF MDF EII myi myd frm odb DBF db

MDB accdb cuadrados sqlitedb sqlite3 asc lay6 yacía mm sxm OTG odg UOP std sxd OTP

PAO SLK wb2 DIF STC sxc ots ods 3dm 3ds max UOT STW sxw Ott ODT pem RSE p12

clave crt PFX der 1CD cd arw jpe eq adp odm DBC frx dbs db2 pds pdt dt cf ufc

mx EPF kdbx erf VRP grs geo st pff mft EFD costilla ma lwo lws m3d mb obj X3D C4d

fbx DGN 4db 4d 4 MP abs adn a3d popa AHD alf pedir AWDB azz BdB babero BND Bok BTR

cdb ckp clkw CMA CRD padre daf DB3 DBK DBT dbv dbx DCB DCT dcx dd gl1 DMO DNC

DP1 DQY DSK .dsn DTA dtsx dx eco ECX EMD fcd FIC FID fi fo FM5 FP3 4PM 5PM

7PM FPT FZB FZV GDB GWI HDB su ib IDC IHX ITDB ITW jtx kdb LGC maq MDN MDT

MRG barro MWB S3M ndf NS2 NS3 NS4 recién nacido NSF NV2 OCE oqy ora orx OWC JJ.OO. OYX P96

Pan p97 AP pdm pcm pnz PTH PWA QPX qry qvd RcTD rdb RPD RSD SBF SDB sdf spq

BSQ STP tamaño tcx tdt té TMD TRM UDB usr v12 VDB VPD wdb wmdb xdb XLD xlgc ZDB

ZOC Cdr CDR3 acto abw objetivo años aptos ase ATY AWP AWT aww malas bbs bdp frijol BDR

Sta boc btd CNM crw IRP DCA DG Diz dne docz DSV DVI dx EIO esde EMLX PPE err

ETF ETX EUC FAQ FB2 fb FCF FDF FDR FDS FDT fdx fdxt fes FFT FLR Fodt GTP FRT

fwdn fxc gdoc gio gpn gsd gthr gv hbk hht hs htc hz idx ii ipf jis joe jp1 jrtf

KES KLG knt kon kwd LBT cama lirio LNT LP2 LRC LST litros leer ltx LUF lwp Lyt hombre lyx

Mapa mbox me mel min mnt mwp NFO Njx ahora por confirmar ocr odo de frecuencia colocar p7s PFS pcto prt

PWI PVM ext pwr PVJ pu rng rad qd ris RFT RPT primera rt RTD RTX ejecutar RZK rzn saf

Sam SCC SMC SCT SCW SDM DCP SDW SGM la pérdida SLA SLS SMF SMS SSA Sty sub SXG

tex texto TDF THP TLB tm TMV TMX TPC TVJ U3D u3i Unx UPD u o UTF-8 utxt APV VNT

vw wbk WCF wgz wn wp WP4 WP5 wp6 WP7 WPA WPD wp WPS WPT wpw

WRI wsc wsd wsh wtx

XPS XLF xd xwp xy3 xyp XYW YBK ym zabw zw ABM AFX AGIF agp AIC ALBM APD apm

APNG aps niños APX tipo BM2 ASW bahía de BMX BRK BRT BSS BTI C4 aproximadamente CAL puede CD5 CDCl

CDG cimg cin cit Colz CPC CPD CPG cps CPX CR2 ct dc2 DCR DDS dgt DIB DJV dm3

DMI DRZ alambre vue DPX dt2 dtw dv ECW EIP exr FPO fa fax fpx g3 GCDP gfb gfie

gamma gih GIM SPR SCAD gpd grande gruesa hcp HDR hpi i3D ICN icono ICPR IIQ información IPX

itc2 capa iwi J2C J2K JB2 JBIG JBMP JBR JFIF jia JNG JP2 jpg2 JPS JPX JTF JW

KDC JXR KDI KDK KIC KPG LBM LJP mac meses MPF MNR MBM mef MPO mi mrxs NCR NCT

NLM NRW oc3 OC4 OC5 oci OMF OPLC af2 af3 asy CDMM MTEF CdMZ CDT CMX CNV csy

CV5 CVG CVI cvs CVX cwt DCS CXF DHS ded DPP drw dxb DXF EGC fem ep eps epsf

fh10 fh11 fh3 FH4 FH5 FH6 FH7 fh8 FIF fig FMV FT10 FT11 FT7 FT8 ft9 fxg FTN

según glox HPG HPG hp idea de tinta IGT IGX IMD lmk MgCl mgmf MGMT MT9 mgmx MgTX

mmat OVP alimentos ovr piezas PFV PLT vrm pobj PSID rd SCV sk1 sk2 ssk STN SVF SVGZ

tlc TNE UFR VBR VEC vm vsdm VSTM DC vstx wpg VSM XAR ya ORF OTA OTI OZB

ozj ozt pa pano pap PBM PC1 PC2 PC3 pcd PDD pe4 PEF PFI PGF pgm pi1 PI2 PI3

pic pix formato JPEG progresivo, PICT pm PMG PNI PNM pntg pop PP4 pp5 ppm prw psdx PSE PTG psp

PTX PVR px PXR PZ3 Pza pzp pzs .z3d QMG ras RCU rgb rgf ric riff RIX rle RLI

RRI FPR RSB RSR RW2 rs rw ciencia s2mv SFC septiembre SFW SKM SLD spa sollozo spe SPH SPJ

SR2 spp srw billetera jpg jpeg vmdk arco PAQ Tbk bañera bz2 tar gz TGZ zip rar 7z

copia de seguridad iso VCD bmp png gif tif tiff m4u M3U mediados WMA FLV MKV 3GP 3G2 mp4 mov

avi asf MPEG VOB mpg wmv fla swf mp3 wav

Magniber se comunica con servidores de comando y control de hackers que informe las infecciones. Al inicio del proceso de cifrado que el malware informa de la operación al servidor que devuelve una respuesta válida a la máquina de la víctima. Contiene una larga cadena de 16 caracteres que se utiliza por el motor de cifrado para generar la clave privada. En el caso en que la conectividad de red no está disponible una codificada se utiliza para procesar los archivos. Un intento para informar del proceso de acabado se realiza después de todo es completa.

Los expertos descubrieron que las muestras también no permitir el cifrado de ciertas carpetas críticos. Esto se hace con la intención como la encriptación de los archivos contenidos en ella puede permament daños en el sistema operativo y quedar inutilizable. Esto detiene con eficacia los hackers de ser capaz de chantajear a las víctimas. La lista contiene los siguientes directorios:

:\Documents and Settings All Users

:\Documents and Settings usuario predeterminado

:\Documents and Settings LocalService

:\Documents and Settings NetworkService

\AppData Local

\AppData LocalLow

\AppData Roaming

\configuraciónes locales

\ Pública música música muestra

\ public imágenes cuadros de la muestra

\vídeos public vídeos de muestra

\tor navegador

\$papelera de reciclaje

\$ventanas. ~ bt

\$ventanas. ~ ws

\bota

\Intel

\MSOCache

\PerfLogs

\archivos de programa (x86)

\archivos de programa

\programar información

\recuperación

\reciclado

\reciclador

\Información del Volumen del Sistema

\windows.old

\windows10upgrade

\ventanas

\winnt

Nota Magniber ransomware

extensiones de azar, tales como .ihsdj o .kgpvwnr se asignan a los archivos comprometidos. Una nota ransomware se hace a mano de acuerdo con la siguiente plantilla - READ_ME_FOR_DECRYPT_[carné de identidad].txt. Su contenido lea la siguiente:

Todos sus documentos, FOTOS, Bases de datos y archivos importantes se han cifrado!

================================================== ==================================

Sus archivos no están dañados! Sus archivos sólo se modifican. Esta modificación es reversible.

Lo único 1 manera de descifrar sus archivos es para recibir el programa clave privada y el descifrado.

Cualquier intento de restaurar sus archivos con el software de terceros será fatal para sus archivos!

================================================== ===================================

Para recibir la clave privada y el programa de descifrado siga las siguientes instrucciones:

1. Descargar “Tor Browser” https://www.torproject.org/ e instalarlo.

2. En el “Tor Browser” abra su página personal aquí:

https://oc77jrv0xm9o7fw55ea.ofotqrmsrdc6c3rz.onion/EP8666p5M93wDS513

Nota! Esta página está disponible a través “Tor Browser” sólo.

================================================== ======================================

También se puede utilizar direcciones temporales en su página personal sin utilizar “Tor Browser”:

https://oc77jrv0xm9o7fw55ea.bankme.date/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.jobsnot.services/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.carefit.agency/EP8666p5M93wDS513

https://oc77jrv0xm9o7fw55ea.hotdisk.world/EP8666p5M93wDS513Nota! Estas son las direcciones temporales! Estarán disponibles para una cantidad limitada de tiempo!

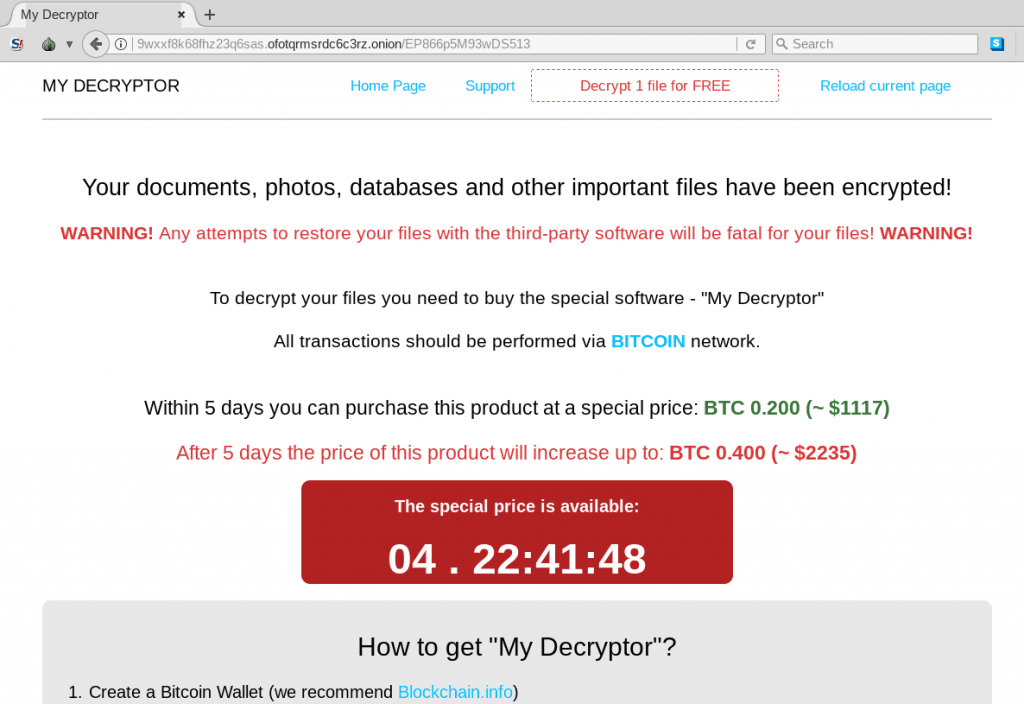

Si los usuarios visitan la pasarela de pago TOR lo harán una página de aspecto moderno que muestra un mensaje de texto similar. Se trata de extorsionar a un pago ransomware de las víctimas mediante el uso de la ingeniería social muy conocida “truco tiempo”. Los usuarios se muestran una “más barato” precio si dentro de un cierto límite de tiempo (en este caso, dentro de 5 día de la infección inicial). La suma es citado 0.2 Bitcoins que es el equivalente de $1112. Si esto no se hace el motor ransomware se duplicará la cantidad de 0.5 bitcoins o $2225 respectivamente.

La nota en sí lee el siguiente:

Sus documentos, fotos, bases de datos y otros archivos importantes han sido cifrados!

ADVERTENCIA! Cualquier intento de restaurar sus archivos con el software de terceros será fatal para sus archivos! ADVERTENCIA!

Para descifrar los archivos que necesita para comprar un software especial – “mi Decryptor”

Todas las transacciones deben realizarse a través de la red Bitcoin.

Dentro 5 días se puede adquirir este producto a un precio especial: BTC 0.200 (~ $ 1117)

Después 5 días el precio de este producto se incrementarán hasta: BTC 0.400 (~ $ 2225)El precio especial está disponible:

04. 22:41:48Cómo llegar “mi Decryptor”?

1. Crear un Monedero Bitcoin (recomendamos Blockchain.info)

2. Comprar cantidad necesaria de bitcoins

Estas son nuestras recomendaciones:

Comprar bitcoins con efectivo o depósito en efectivo

LocalBitcoins (https://localbitcoins.com/)

BitQuick (https://www.bitquick.co/)

Muro de monedas (https://wallofcoins.com/)

LibertyX (https://libertyx.com/)

Coin ATM Radar (https://coinatmradar.com/)

mordido (https://bitit.io/)Comprar Bitcons con la cuenta bancaria o transferencia bancaria

Coinbase (https://www.coinbase.com/)

BitPanda (https://www.bitpanda.com/)

GDAX (https://www.gdax.com/)

CEX.io (https://cex.io/)

Geminis (https://gemini.com/)

Bittylicious (https://bittylicious.com/)

pluma (https://www.korbit.co.kr/)Coinfloor (https://www.coinfloor.co.uk/)

Coinfinity (https://coinfinity.co/)

CoinCafe (https://coincafe.com/)

BTCDirect (https://btcdirect.eu/)

Paymium (https://www.paymium.com/)

batido (https://bity.com/)

Safello (https://safello.com/)

Bitstamp (https://www.bitstamp.net/)

Kraken (https://www.kraken.com/)

CoinCorner (https://coincorner.com/)

codos (https://cubits.com/)

Bittinex (https://www.bitfinex.com/)

XAPO (https://xapo.com/)

HappyCoins (https://www.happycoins.com/)

Poloniex (https://poloniex.com/)Bitcoin comprar con tarjeta de débito del crédito /

CoinBase (https://www.coinbase.com/)

CoinMama (https://www.coinmama.com/)

BitPanda (https://www.bitpanda.com/)

CEX.io (https://cex.io/)

Coinhouse (https://www.coinhouse.io/)Comprar bitcoins con PayPal

VirWoX (https://www.virwox.com/)

No se pudo encontrar bitcoins en su región? Intenta buscar aquí:

BittyBot (https://bittybot.co/eu/)

Como comprar bitcoins (https://howtobuybitcoins.info/)

Comprar Bitcoin todo el mundo (https://www.buybitcoinworldwide.com/)

Bitcoin-net.com (https://bitcoin-net.com/)3. Enviar BTC 0.200 a la siguiente dirección Bitcoin:

1AwpzNSn4ZkWf4pSCtzZ16ungkEqea93tr

4. Control de la transacción cantidad en el “Historial de pagos” panel de abajo

5. Cargar la página actual después de que el pago y obtener un enlace para descargar el software.

Recomendamos encarecidamente que todos los usuarios utilizan una solución de calidad anti-spyware. Es capaz de eliminar las infecciones activas de todo tipo de virus, Troyanos y secuestradores de navegador y eliminarlos a través de un par de clics.

Escáner Spy Hunter sólo detectará la amenaza. Si desea que la amenaza se elimine de forma automática, usted necesita comprar la versión completa de la herramienta anti-malware.Obtenga más información sobre la herramienta de SpyHunter Anti-Malware / Cómo desinstalar SpyHunter