Los investigadores de seguridad de Elastic Security Labs han publicado un análisis en profundidad de una campaña de malware de Linux de larga duración conocida como Proscrito. A pesar de su código poco sofisticado y sus métodos de ataque rudimentarios, Outlaw sigue siendo notablemente persistente. Este malware es un gran ejemplo de cómo las tácticas básicas, Cuando se combina con una automatización inteligente, Puede impulsar una operación de botnet global.

Malware ilegal: Una amenaza persistente que se esconde a plena vista

Observado por primera vez hace varios años, La campaña de malware Outlaw ha seguido evolucionando mientras se basa en fuerza bruta y minería de monedas tácticas para propagarse. Está dirigido a servidores Linux escaneando en busca de credenciales SSH débiles, infectándolos, y luego usar esos sistemas para difundirse aún más.

A diferencia del malware avanzado, Outlaw no usa técnicas de evasión sigilosa. En lugar, Tiene éxito por ser simple, adaptable, y automatizado. Los investigadores lo observaron utilizando herramientas de código abierto modificadas como XMRig para minería de criptomonedas y ShellBots de IRC para mando y control, Sin mucho esfuerzo para ocultar sus actividades.

Cómo Outlaw infecta y se expande

Paso 1: Acceso inicial a través de fuerza bruta SSH

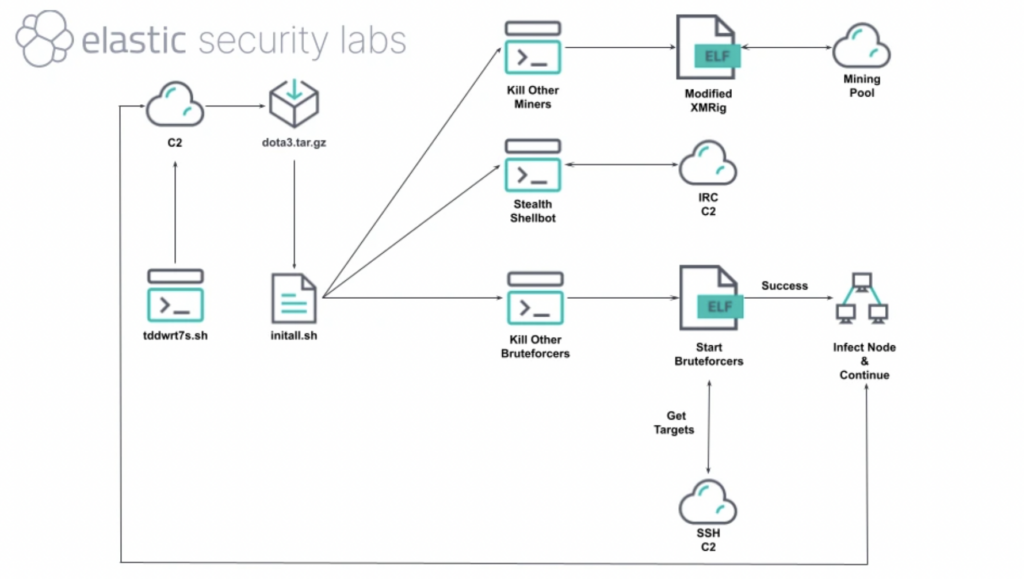

El malware ingresa a través de ataques de fuerza bruta de gran volumen utilizando su módulo integrado., bombardeo aéreo. Extrae direcciones IP de destino de sus servidores de comando y control e intenta iniciar sesión utilizando credenciales comunes o predeterminadas.. Una vez que se tuvo acceso, El malware se instala automáticamente e inicia el ciclo de infección..

Paso 2: Implementación de carga útil y persistencia basada en cron

Outlaw descarga un archivo tarball que contiene múltiples cargas útiles y ejecuta un script de inicialización (`initall.sh`). El script configura directorios ocultos (gusta ~/.configrc6) para almacenar binarios maliciosos, e instala varios trabajos cron para reiniciar sus componentes regularmente y al reiniciar.

Paso 3: Minería y control remoto

El malware instala una versión personalizada de XMRig Para minar criptomonedas utilizando los recursos del servidor infectado. También se conecta a canales C2 basados en IRC para recibir comandos remotos a través de ShellBot variantes.

Paso 4: Propagación similar a un gusano

Los servidores infectados se utilizan luego para escanear subredes locales e IP externas., repitiendo el patrón de ataque de fuerza bruta de SSH. Esto permite que el malware haga crecer su botnet en un parecido a un gusano manera con poco esfuerzo manual por parte de sus operadores.

¿Qué hace que Outlaw sea tan efectivo??

La eficacia de Outlaw radica en una combinación de factores que, Aunque poco sofisticado, son sorprendentemente poderosos. Su simplicidad es clave, ya que depende de bien conocido, métodos de ataque confiables Sin necesidad de exploits de día cero ni técnicas de escalada de privilegios. Una vez desplegado, eso prospera a través de la automatización, operando con poca o ninguna intervención humana a medida que se propaga y se mantiene..

El malware también demuestra una fuerte resiliencia., utilizando trabajos cron y lógica de interruptor de seguridad incorporada para reiniciar si se termina e incluso eliminar otro malware que pueda competir por los recursos del sistema. Quizás lo más notable es, Outlaw exhibe una amplia superficie de ataque, tocando casi todas las etapas de la MITRE ATT&Marco CK. Esto representa un desafío para los defensores y una oportunidad para que los cazadores de amenazas identifiquen su actividad en múltiples vectores..

La participación humana detrás del malware

La investigación de honeypot de Elastic reveló señales de interacción humana en tiempo real. Se vio a los operadores escribiendo comandos manualmente, corrigiendo errores tipográficos, y modificar el comportamiento del script sobre la marcha, evidencia de que incluso botnets simples como Outlaw pueden ser manejadas por actores de amenazas reales con tácticas en evolución..

Por qué es importante este malware

Outlaw no es llamativo. No lo usa días cero o exploits avanzados. Pero su larga vida y su éxito operativo demuestran que las tácticas básicas, Si se ejecuta bien y se automatiza, Puede ser una amenaza real, especialmente para sistemas Linux poco seguros..

La evolución silenciosa de este malware es una llamada de atención para los administradores de sistemas.: No subestime las amenazas de baja complejidad. Una higiene deficiente de las contraseñas y la falta de supervisión del sistema pueden abrir la puerta a amenazas como Outlaw, que secuestran recursos silenciosamente y permanecen sin ser detectadas..

Recomendaciones defensivas contra los forajidos

- uso fuerte, credenciales SSH únicas y deshabilitar la autenticación de contraseña cuando sea posible.

- Monitorizar trabajos cron inesperados o directorios ocultos como

~/.configrc6. - Escanee los sistemas en busca de variantes conocidas del malware XMRig o ShellBot.

- Segmentar el tráfico de red y restringir las comunicaciones salientes de IRC y del grupo de minería.

Conclusión

El malware Outlaw Linux es un poderoso recordatorio de que el ciberdelito no siempre requiere herramientas sofisticadas. A veces, persistencia, automatización, y un escaneo generalizado es todo lo que necesita un actor de amenazas.. Las organizaciones que dependen de la infraestructura Linux deben tomar medidas ahora para fortalecer los sistemas y monitorear los indicadores de compromiso.. Simplemente porque las amenazas simples como Outlaw suelen ser las más difíciles de detectar… Hasta que es demasiado tarde.