Hay muchas distribuciones de Linux especializadas que están diseñados pensando en la seguridad. A pesar de que existen distribuciones universales que se adaptan a prácticamente todos los de uso muchos administradores, ciudadanos preocupados y pruebas de penetración suelen elegir las específicas. Este artículo revelará algunas de las mejores opciones en 2019 en relación con las distribuciones posibles y las razones por las que los usuarios deben instalarlos.

Seguridad y privacidad en Distribuciones Linux 2019 - Visión general

distribuciones de seguridad son uno de los principales tipos de sistemas operativos Linux que los usuarios pueden elegir. Y a pesar de las ediciones de propósito general como Ubuntu y openSUSE se pueden utilizar fácilmente para la navegación privada, pruebas de penetración o la realización de pruebas de penetración, los comunicados que se crean para estos fines tienen una clara ventaja. Vienen preconfigurado con todo el software necesario, en algunos casos configuraciones optimizadas son fácilmente disponibles.

Lo que es importante acerca de las distribuciones relacionadas con la seguridad es que tal vez no tienen la costumbre hinchazón del usuario final y se centran en los casos de uso relevantes - por ejemplo, un sistema operativo privacidad centradas no incluirá ningún cliente y servicios P2P que transmitirán la dirección IP y puertos abiertos en las máquinas con el fin de compartir datos.

distribuciones de Linux que atienden a pruebas de penetración o Investigación forense puede incluir disposiciones especiales que no modificará la unidad de disco duro local cuando se ejecuta desde la memoria. Esto es muy importante ya que permite que el de los contenidos del disco duro para permanecer inalterada. Sólo después de que el usuario ha dado permiso para escribir en el disco se puede permitir este tipo de acciones que llevará a cabo. Este mecanismo también se observa con los sistemas de la privacidad de protección, correrán desde la memoria y tienen valores de configuración del navegador web especial con el fin de enviar información mínima a los sitios y servicios web que pueden rastrear los usuarios.

Las distribuciones de Linux que se hacen para pruebas de penetración a menudo incluyen optimizaciones de hardware específicos en el código del kernel que pueden permitir un mejor rendimiento tarjeta inalámbrica. Esto es muy importante ya que algunos de los procedimientos se basan en la información estadística y las métricas que se obtienen por análisis de seguridad.

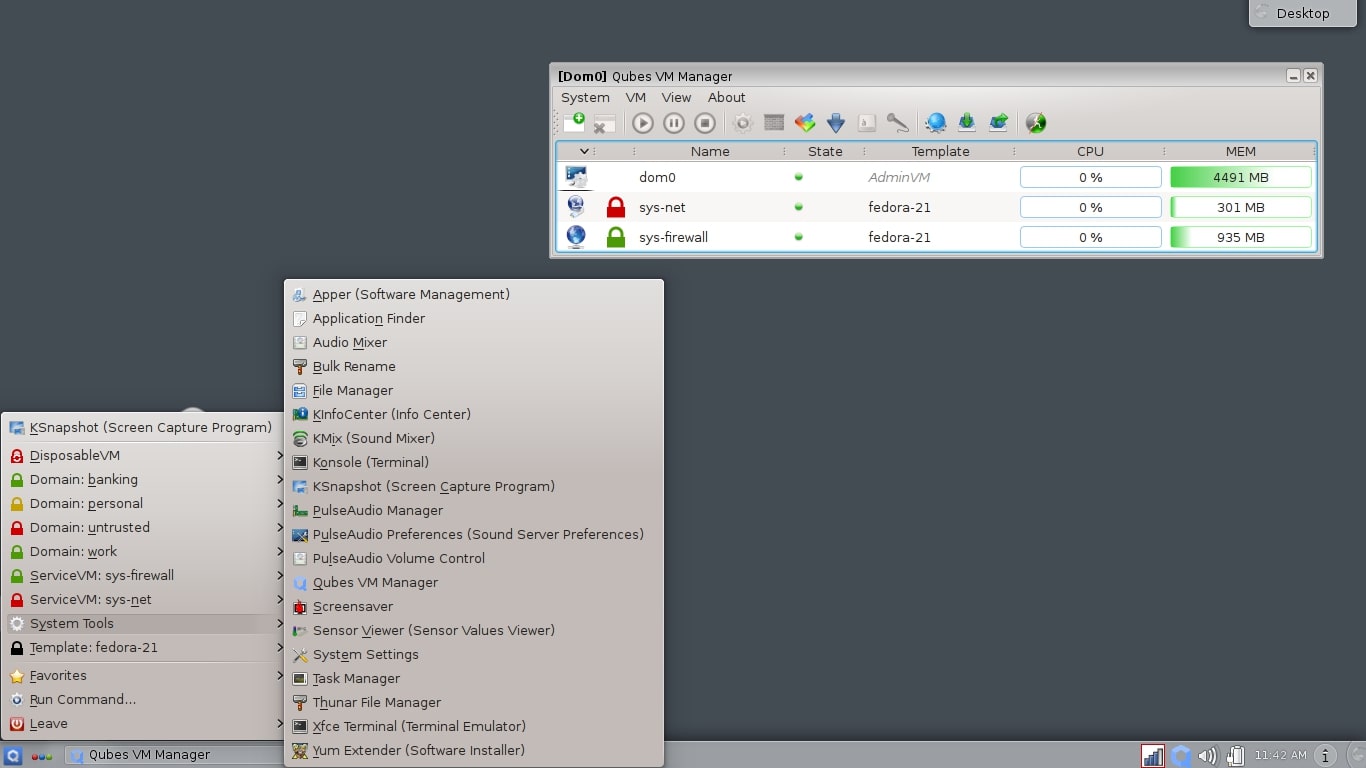

qubes OS - Seguridad por compartimentación una opción popular

Qubes OS es una opción popular para los expertos en seguridad al ejecutar ciertos servicios requiere que están aislados entre sí. Esto se realiza mediante la aplicación de un enfoque distinto a la virtualización de llamada seguridad por compartimentación. En realidad, el efecto es que cada servicio o aplicación se ejecutará en un componente aislado separada llamada qube (de ahí el nombre qubes OS). Por definición esto puede evitar que los navegadores infectados, presentar los virus y otro malware de acceder o alterar el resto del sistema.

Los usuarios finales pueden distinguir cada aplicación aislada mediante el establecimiento de los navegadores de ventanas de colores - una manera fácil de identificar visualmente de software individual. En la práctica, incluso si se produce un brote de virus se limitará solamente al contenedor de color respectivo.

Lo importante de esto es que los qubes individuales son desechables - que pueden ser fácilmente detenido y eliminado a partir del contenido del disco duro y la memoria que resulta en una serie limpia en la que se pueden ejecutar varias aplicaciones y servicios. Los contenedores pueden aislar tanto el software como el hardware. Como resultado de ataque común estarán contenidos dentro de un área distinta del sistema operativo y prevenir la infección más amplio.

funcionalidad útil del operativo Qubes OS es la capacidad de desinfectar los documentos PDF y la opcional Además Whonix lo que permite un fácil acceso a la red anónima TOR.

Debido al hecho de que Qubes se puede utilizar para diversos fines que se encuentra entre las distribuciones de Linux más populares que son útiles no sólo para los usuarios de seguridad y con vocación de privacidad, sino también para otros casos.

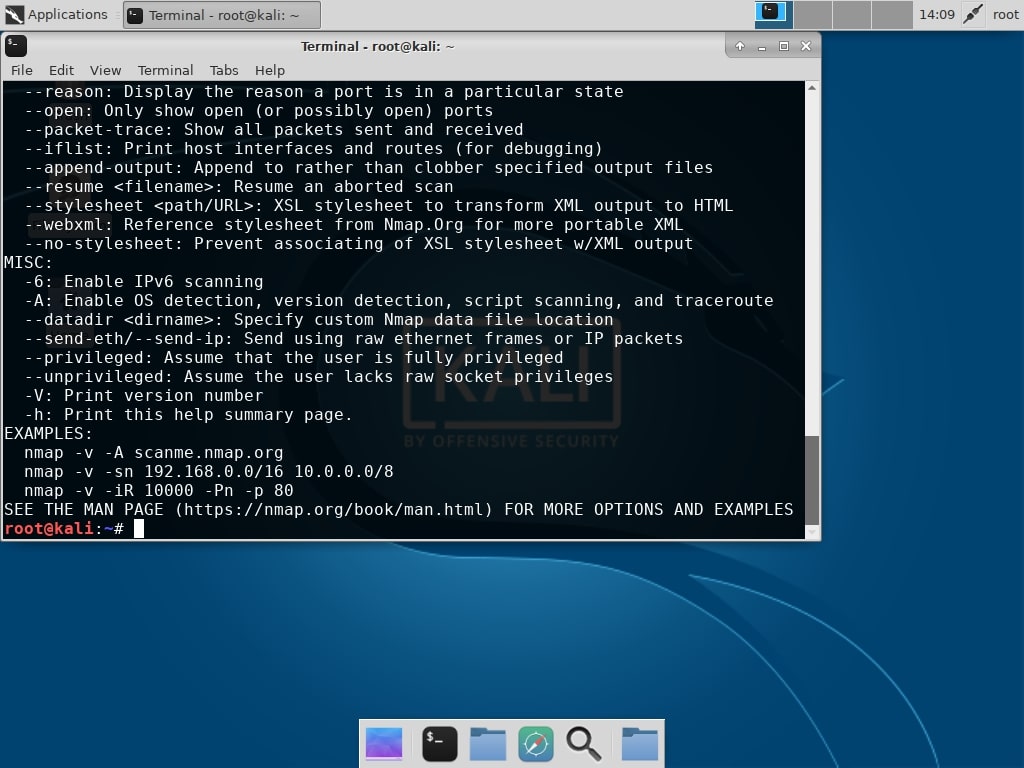

Kali Linux - El estándar de la industria para las pruebas de penetración

Cuando las pruebas de penetración se refiere a una de las distribuciones más comúnmente aparece es Kali Linux. A lo largo de los años, ha resultado ser de confianza, tanto por aficionados y expertos de ambos hackers y expertos en seguridad. Esto es evidente por el hecho de que la mayoría de los tutoriales de pruebas de penetración y guías de seguridad en Internet y se manifestaron en cursos de especialización presentan este particular distribución. No sólo se optimiza la distribución de estos casos de uso que, además, ofrece algunas características únicas que lo distinguen de otros proyectos.

Los archivos ISO puede ser totalmente personalizada utilizando recetas y herramientas, Esto es especialmente útil para los equipos y empresas que pueden diseñar Kali para ciertos entornos y / o tareas. Un buen ejemplo es el llamado ISO de la condenación que está puesta a punto de arrancar un auto-instalación, revertir VPN auto-conexión, la imagen de Kali los puentes de red. En la mayoría de los casos los usuarios arrancar utilizando una de las imágenes de disco en vivo - una opción de ejecución persistente está disponible, así como el cifrado de disco completo. Como tal, la imagen puede albergar varios perfiles de tienda.

La “opción nuclear” está disponible en las imágenes de disco en vivo que eliminar con seguridad todos los datos que se encuentran en los discos duros accesibles. Esto asegura que no se pueden recuperar como las funciones acabar utilizan algoritmos fuertes que la voluntad completamente cero el contenido.

La distribución Kali Linux incluye metapaquetes en sus repositorios que sacan colecciones de conjuntos de herramientas (aplicaciones y servicios) útil para orquestar ciertos camapigns o la realización de tareas específicas. También es una de las pocas distribuciones que implementan funciones de accesibilidad avanzadas - tanto de retroalimentación de voz y Braille hardware está soportado.

La distribución incluye varias versiones especializadas para plataformas y dispositivos, incluyendo la siguiente:

- Desatendida instalación PXE - Kali imágenes de Linux pueden ser desplegados en la red interna utilizando la opción de arranque PXE. Esto es posible por tanto la imagen original y las versiones personalizadas que los usuarios pueden crear.

- Frambuesa Pi y dispositivo ARM - Los desarrolladores de Kali Linux proporcionan imágenes para ordenadores de mesa como el Raspberry Pi que le permite ser utilizado en diferentes entornos, incluyendo dispositivos IO y ordenadores de bajo consumo.

- Kali Linux NetHunter - Esta es una superposición ROM especial para ASOP y Nexus línea de teléfonos.

- Kali Linux en Android - Una aplicación especializada llamada Implementar Linux permite que Kali Linux para ser instalado en un entorno chroot en sistemas Android.

- Paquetes nube - La distribución se puede implementar en un entorno de nube como Kali Linux ha publicado imágenes de Amazon EC2.

Todos estos argumentos demuestran que Kali Linux es generalmente la distribución preferida cuando se realizan pruebas de penetración en los ordenadores y redes. Se adoptó por ambos piratas informáticos, especialistas en seguridad y también se utiliza como ejemplo en la educación y formación de los profesionales.

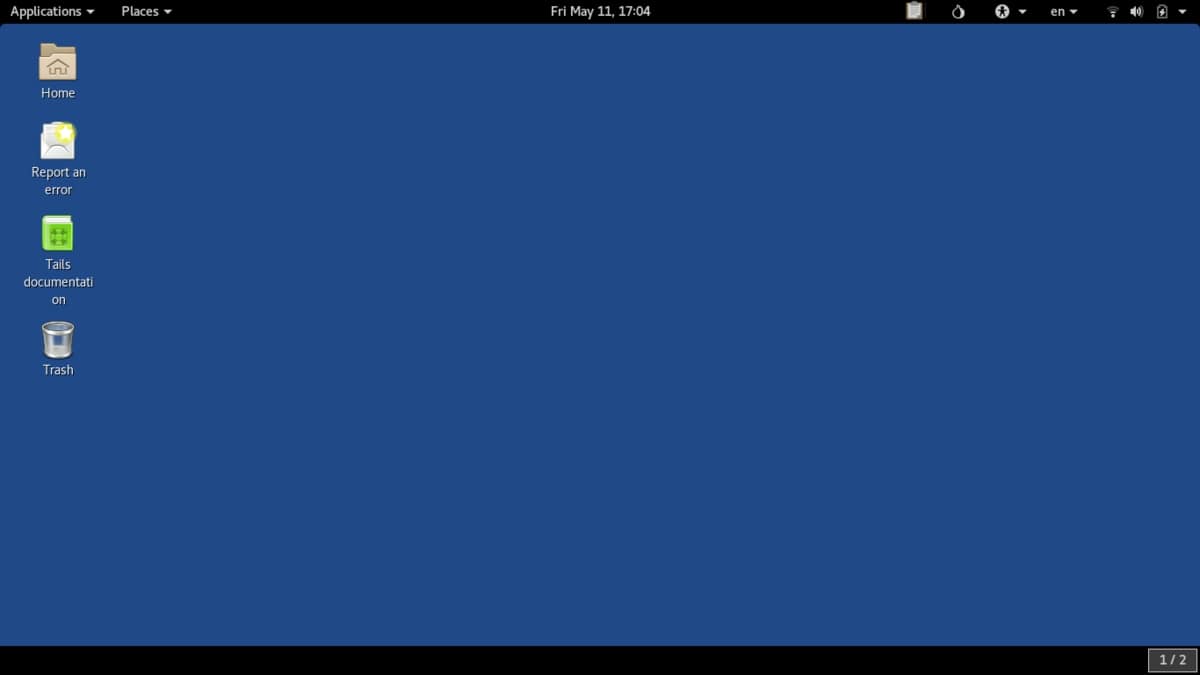

colas Linux - Navegación anónima para todos

La distribución de las colas de Linux es una versión especializada que tiene como objetivo preservar tanto intimidad y anonimato cuando se navega. Que es más conocido por ser una de las principales herramientas para eludir la censura mediante la conexión a la red Tor anónima en todo el mundo. Las conexiones establecidas se túnel a través de los servidores y puntos finales en todo el planeta, los sitios de los que se accede no tienen manera de saber exactamente quién está visitando su.

La forma en que funciona es que se ejecuta desde un medio de CD en vivo y no deja ningún rastro en el contenido del disco duro, todos los programas se ejecutan desde la memoria. comunicaciones por correo electrónico y protocolos de mensajería instantánea se fijan con el estado de la técnica de herramientas criptográficas que están disponibles en el haz.

Los usuarios pueden optar por utilizar la distribución, ya que es pre-configurado para conectarse a la red anónima Tor por defecto. Las normas de seguridad bloquean toda conexión directa a los sitios de Internet que no se enrutan a través de TOR por razones de seguridad. Es particularmente útil para los periodistas y denunciantes que se evitan la mayoría de la censura de Internet que es administrado por los proveedores de estado y de servicios de Internet en algunos países. El uso de las redes anónimo permite a los visitantes del sitio para ocultar su localización y acceso a los sitios y servicios de Internet que puede ser inaccesible otherwsise. Otra ventaja es que las redes TOR en realidad puede proteger contra ciertos tipos de ataques cibernéticos, debido a la forma en que se establecen las conexiones.

distribución de colas de Linux está configurado para no dejar ningún rastro - incluso si se identifica una partición de intercambio no va a escribir datos en ella con el fin de evitar cualquier forense expertos de ser capaz de decir lo que la distribución se utilizó para. Sólo se ejecuta desde la RAM del ordenador que se borra automáticamente tan pronto como el sistema operativo se detiene.

loro Linux - Una distribución que tenga en cuenta la seguridad

Loro Linux es una distribución basada en Debian que está diseñado para ser un portátil “laboratorio” tanto para los especialistas en seguridad y expertos forenses. Se basa en la rama de pruebas de Debian que asegura que los paquetes de arriba-hasta la fecha se liberan a intervalos regulares con lo que todas las herramientas necesarias con las características adecuadas y que todavía ofrece un funcionamiento estable. La característica distintiva del sistema es que es cajas de arena con dos soluciones, junto con un perfil de seguridad personalizada. Esto significa que las aplicaciones de usuario y los datos están protegidos incluso si el sistema se ve comprometida por hackers.

pruebas de penetración también se beneficiarán de loro Linux ya que integra todas las herramientas de uso común que son pre-configurado con fácil acceso a la raíz y las configuraciones de seguridad pertinentes, de modo que el trabajo puede comenzar inmediatamente. Hay varias características distintas que se encuentran en loro Linux:

- Estrenos Debian Testing Basado - Esta es una de las pocas distribuciones especializadas que se basan en el “Pruebas” rama de Debian. Según la descripción del proyecto en sí este es el estado actual desarrollo de la próxima versión estable. Esto significa que los paquetes contenidos en el repositorio de loro serán más recientes que los que se encuentran en las “estable” y ejecutar sin errores críticos.

- Funciones de montaje automático desactivado por defecto - herramientas forenses avanzados no se altere el contenido del disco duro en modo alguno por lo que las particiones o dispositivos Automounting no se considera un procedimiento adecuado.

- caja de arena para el Medio Ambiente - La distribución ha implementado dos sistemas de recinto de seguridad distintas combinando el uso de Firejail y AppArmor junto con las reglas de seguridad personalizados.

- Servicios de red desactivado por defecto - Esto se hace para mantener un bajo consumo de memoria y evitar la exposición innecesaria a la red en una red dada. Los servicios que requieren la apertura de un puerto tendrán que ser iniciado manualmente.

- Los recordatorios de actualización - Cuando la distribución se instala en un sistema dado se activará un servicio de actualización de encargo del recordatorio que se pedirá al usuario para comprobar si hay actualizaciones del sistema y paquetes a intervalos regulares.

Recomendamos altamente loro Linux para los usuarios aficionados y profesionales, ya que proporciona una plataforma estable para llevar a cabo todo tipo de tareas relacionadas con la seguridad y la privacidad. La distribución abastece a una amplia gama de usuarios, incluyendo la siguiente: expertos en seguridad, expertos forenses digitales, estudiantes de ingeniería y TI, investigadores, periodistas, activistas, piratas del imitador y policías.

BlackArch Linux - una opción versátil pruebas de penetración

BlackArch Linux es uno de los derivados conocidos de Arch Linux que está diseñado con las pruebas de penetración en cuenta. Se pondrá en marcha un entorno personalizado bajos recursos optimizados que incluyen más de 2000 herramientas utilizadas por los expertos en seguridad para prácticamente cualquier situación o tarea. Lo que es interesante es que que está disponible como un repositorio de usuarios no oficial. En efecto, esto significa que los usuarios de Arch Linux pueden transformar fácilmente sus instalaciones existentes en BlackArch mediante la descarga de los paquetes requeridos utilizando la guía disponible en el sitio de la distribución.

Las imágenes de disco BlackArch Linux son de 64 bits que sólo permite a los desarrolladores a paquetes optimizados construidos para todas las computadoras modernas. Convenientemente también han creado una imagen que es compatible con todos los hosts de máquinas virtuales populares. La forma estándar de implementar el sistema operativo es descargar y ejecutar el CD en vivo y desde allí iniciar el procedimiento de instalación.

El sitio web asociado enumera todas las herramientas que vienen con la versión actual junto con una pequeña descripción, número de versión y la categoría en la que se agrupa. Esto es conveniente para los usuarios que deseen comprobar si su paquete necesario está disponible en la distribución.

BlackArch usuarios de Linux también han logrado crear una comunidad acogedora extiende a través de las plataformas más utilizadas: GitHub, Gorjeo, Youtube, IRC, Discordia y el blog del proyecto.

Linux Whonix - Para la navegación anónima

Whonix Linux es una alternativa popular a las colas de Linux, ofreciendo un entorno seguro que permite a los usuarios navegar por Internet a través de la red anónima TOR. La conexión segura no sólo garantiza la privacidad de los usuarios de Internet, sino que también proporciona protección contra ciertos tipos de ataques cibernéticos como man-in-the-middle. El sistema operativo está basado en Debian y el entorno de escritorio se ejecuta desde múltiples máquinas virtuales. Esto asegura que varias capas de protección se añaden para proteger a los usuarios de las fugas de direcciones IP y de malware. Esta característica también se detiene cierta ransomware de funcionamiento - los que incluyen una lista negra para hosts de máquina virtual detectados. Estas amenazas de malware avanzada dejarán de emitirse cuando se detecta un motor de este tipo.

Todas las herramientas populares de Internet serán pre-instalado la imagen de disco en directo en la que los usuarios no tendrán que instalar cualquier paquete. Según los desarrolladores este es el único sistema operativo que está diseñado a medida para ejecutar dentro de una máquina virtual y se combina con el cliente de red anónima TOR. Esto hace prácticamente imposible para causar la fuga de DNS e incluso el malware que han infectado con el sistema de la raíz (administrativo) privilegios no pueden descubrir la verdadera dirección IP.

El motor basado máquina virtual ofrece tanto en la red y el aislamiento de hardware. Lo que es más importante es que una característica instantáneas está disponible, los usuarios pueden fácilmente volver a estados anteriores guardados. varios niveles de seguridad está garantizada, al permitir a los usuarios utilizar múltiples clones OS, máquinas virtuales y desechables, etc..

Las imágenes de disco en vivo se pueden ejecutar en un estado no persistente que significa que todos los contenidos de la memoria se borrarán en cuanto el sistema operativo ha dejado de funcionar. Además, si el sistema operativo se apaga todos los restos de la información crítica Wil ser imposible recuperar.

CAINE Linux - La solución Forense de confianza

La distribución CAINE significa Computer Aided Medio Ambiente de investigación y es uno de los más famosos proyectos forenses digitales. Esto no es una distribución estándar que se ha personalizado con guiones y un cambio de imagen gráfica, en cambio, está hecho para ser una entorno forense completos que integra todas las aplicaciones y módulos necesarios utilizados en esta línea de trabajo. De acuerdo con los objetivos de diseño hay tres objetivos principales en los que CAINE debe aspirar a mantener:

- Un entorno interoperable que soporta el investigador digital durante las cuatro fases de la investigación digitales

- Una interfaz gráfica de usuario fácil de usar

- Herramientas fáciles de usar

Siguiendo la rutina establecida de compromiso la distribución bloqueará permisos de escritura para unidades de disco duro y dispositivos extraíbles. Esto se hace así con el fin de no dañar los archivos y preservar el medio ambiente. Para permitir que los procedimientos de escritura que se ejecuten los usuarios tendrán que desbloquear los dispositivos elegidos utilizando las herramientas gráficas disponibles en el disco.

La distribución incluye secuencias de comandos que se pueden examinar las estructuras de archivos y datos, como tal análisis de los contenidos de interés como la siguiente:

- Bases de datos

- Historia de Internet y datos del navegador Web

- Registro de Windows

- Los archivos borrados

- Datos EXIF partir de las imágenes y archivos de vídeo

El entorno incluye una opción de vista previa en vivo lo que simplifica el acceso a las funciones administrativas y de salida pruebas. Una nueva aportación al CAINE es las herramientas integradas en Windows IR / forenses en vivo con una completa gama de software utilizado para analizar el entorno de sistema operativo.

Conclusión

Sea cual sea la distribución de Linux que se elija de esta lista, Servirá los usuarios así como éstas son las mejores opciones utilizadas por los aficionados y profesionales. Están hechas por los equipos de desarrolladores comprometidos y el simple hecho de que ellos han establecido comunidades de usuarios muestra que estos proyectos seguirán desempeñando un papel importante en la protección de la seguridad y privacidad.

Dependiendo de las necesidades de los usuarios individuales que esta guía le dará una buena base para la construcción de cualquier tipo de herramienta y servicio. La ventaja de utilizar una de estas distribuciones ya hechos es que son hechos a la medida para los casos de uso específicos. guías, cursos y tutoriales suelen centrarse en una sola distribución al realizar pruebas de penetración en comparación con las distribuciones más frecuentes.

Seguimos en 2019 con un sentido aún más alarmante de las debilidades de seguridad y privacidad fugas constantes que generan un interés cada vez mayor en este tipo de distribuciones de Linux. Es importante tener en cuenta que simplemente ejecutando ellas no garantizan que los usuarios estarán protegidos del peligro - que tendrá que mantener las mejores prácticas de seguridad según lo aconsejado por el personal de seguridad y directrices.