En la era digital, Las estafas por correo electrónico han evolucionado rápidamente., Cada vez más sofisticado y difícil de reconocer.. Entre los más alarmantes están los “Hola Perv” estafas por correo electrónico, infundiendo miedo en los corazones de muchos al amenazar con exponer sus actividades en línea.

Esta forma de extorsión digital utiliza tácticas psicológicas para manipular a las víctimas para que paguen, a menudo exigen rescate en Bitcoin. Nuestra guía completa arrojará luz sobre los mecanismos detrás de estas estafas., su evolución, y, Más importante, ¿Cómo puedes protegerte para no convertirte en un objetivo?.

Manteniéndose informado y aprovechando las herramientas de seguridad, como SpyHunter, puede navegar estas amenazas con confianza y mantener su seguridad en línea.

Resumen de estafa HelloPerv

| Escribe | Mensaje de correo electrónico estafa |

| Descripción breve | Una estafa que intenta asustar a usted en el pago de una tarifa de rescate por una supuesta violación de su privacidad. |

| Los síntomas | Recibe un mensaje de correo electrónico que intenta engañarlo haciéndole creer que tienes grabado durante la masturbación. |

| Método de distribución | Los mensajes de correo electrónico de spam, Sitios sospechosos |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

Comprensión “Hola Perv” estafas por correo electrónico: Una breve reseña

Las estafas por correo electrónico han sido un problema persistente en la era digital, evolucionando junto con los avances tecnológicos. Una de esas tácticas engañosas es la “Hola Perv” estafa de correo electrónico, lo que crea una preocupación apremiante para muchas personas en línea.

Esta estafa, como muchos otros, aprovecha el miedo y el potencial de vergüenza pública para extorsionar a las víctimas. Entendiendo la mecánica y las implicaciones de estas estafas., las personas pueden protegerse mejor de ser víctimas de los ciberdelincuentes.

¿Qué es exactamente un “Hola Perv” correo electrónico estafa?

El “Hola Perv” La estafa por correo electrónico es una forma de sextorsión.. En esta estafa, Los ciberdelincuentes envían correos electrónicos amenazantes a sus víctimas., afirmando haber obtenido vídeos o imágenes comprometedoras.

Estos correos electrónicos suelen afirmar que los ciberdelincuentes han grabado a los destinatarios a través de la cámara web de su ordenador mientras visitaban sitios web para adultos..

Los estafadores entonces exigir un rescate, típicamente en Bitcoin, amenazar con revelar el material comprometedor a los contactos de la víctima si no se cumplen sus demandas. Es crucial reconocer que estas afirmaciones casi siempre son infundadas., Diseñado para obligar a las víctimas a pagar por miedo y desesperación..

La evolución de “Hola Perv” Estafas por correo electrónico a lo largo de los años

A traves de Los años, la “Hola Perv” Las estafas por correo electrónico han evolucionado en complejidad y táctica.. Inicialmente, Estas estafas fueron relativamente sencillas., con amenazas generales enviadas en masa, con la esperanza de atrapar a víctimas desprevenidas. Sin embargo, a medida que ha aumentado la conciencia pública, también lo ha hecho la sofisticación de estas estafas.

Las iteraciones modernas pueden incluir información personal., como contraseñas o números de teléfono, obtenido de anteriores las violaciones de datos, para dar credibilidad a las amenazas. Además, El lenguaje y la estructura de los correos electrónicos se han vuelto más convincentes., haciendo cada vez más difícil para los destinatarios distinguirlos de amenazas legítimas.

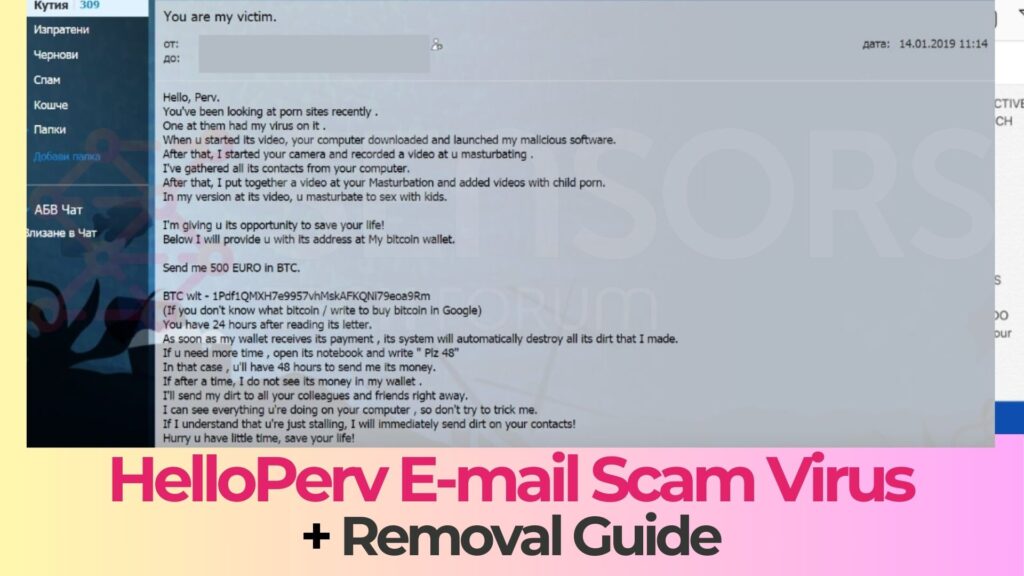

Una de las estafas tiene el siguiente mensaje para las víctimas:

Tema: tu eres mi victima.

¡Hola, pervertido.

Usted ha estado buscando en los sitios de pornografía recientemente .

Uno de ellos tenía mis virus en él .

Cuando u inició su vídeo, su ordenador descargado y puesto en marcha el software malicioso.

Después de esto, Empecé a su cámara y grabó un video en u masturbarse .

He reunido todos sus contactos desde su ordenador.

Después de esto, Monté un video a su masturbación y ha añadido vídeos con pornografía infantil.

En mi versión en su vídeo, u masturbarse hasta el sexo con niños.

Iu estoy dando la oportunidad de salvar su vida!

A continuación voy a proporcionar u con su dirección en mi billetera Bitcoin.

Enviame 500 EURO en BTC.

BTC WLT – 1Pdf1QMXH7e9957vhMskAFKQNi79eoa9Rm, 1JVMTup4zuS1JMGXAYYRgvyr2PUmNnY6g2

(Si usted no sabe lo que Bitcoin / escribir para comprar bitcoin en Google)

Tienes 24 horas después de la lectura de su carta.

Tan pronto como mi billetera recibe su pago , su sistema destruirá automáticamente toda su suciedad que hice.

U Si necesita más tiempo , abrir su cuaderno y escribir ” PLZ 48″

En ese caso , ua tienen 48 horas me envían su dinero.

Si después de un tiempo, No veo su dinero en mi cartera .

Voy a enviar a mi tierra a todos sus colegas y amigos de inmediato.

Puedo ver todo u're haciendo en su computadora , así que no trate de engañarme.

Si entiendo que u're simplemente se cale, Voy a enviar de inmediato la suciedad en los contactos!

Date prisa u tiene poco tiempo, salva tu vida!

Además, Los métodos de distribución se han ampliado más allá de simples envíos masivos de correos electrónicos.. Plataformas de redes sociales y objetivos phishing Las campañas se han convertido en nuevos vectores de estas estafas., Permitir a los delincuentes personalizar su enfoque y potencialmente aumentar su tasa de éxito..

A pesar de estos avances, El consejo principal sigue siendo el mismo.: Los destinatarios de dichos correos electrónicos deben tener cuidado., verificar la legitimidad de cualquier amenaza, y utilizar software de seguridad confiable para proteger sus dispositivos.

Para cualquiera que esté preocupado por ser víctima de esquemas como el “Hola Perv” estafa, emplear una herramienta de seguridad sólida como SpyHunter puede ofrecer una capa adicional de protección. SpyHunter está diseñado para detectar y eliminar amenazas de malware, ofreciendo tranquilidad a los usuarios que navegan en el complejo entorno digital. Manteniéndose informado sobre la naturaleza de estas estafas y protegiendo proactivamente su presencia en línea, puede reducir en gran medida el riesgo de ser extorsionado por campañas maliciosas de este tipo..

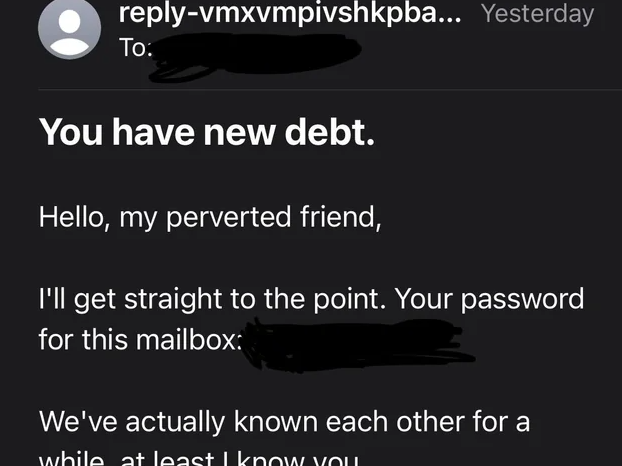

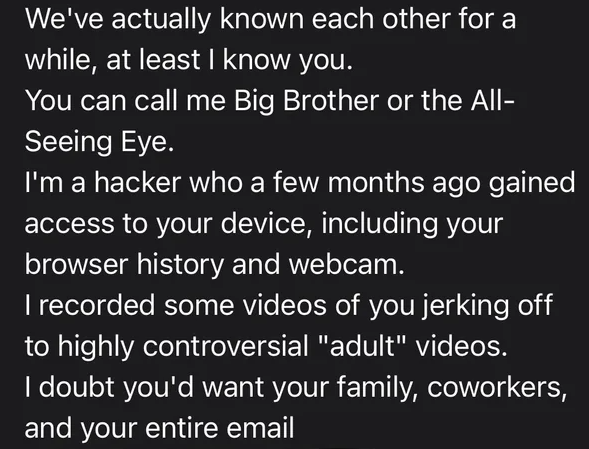

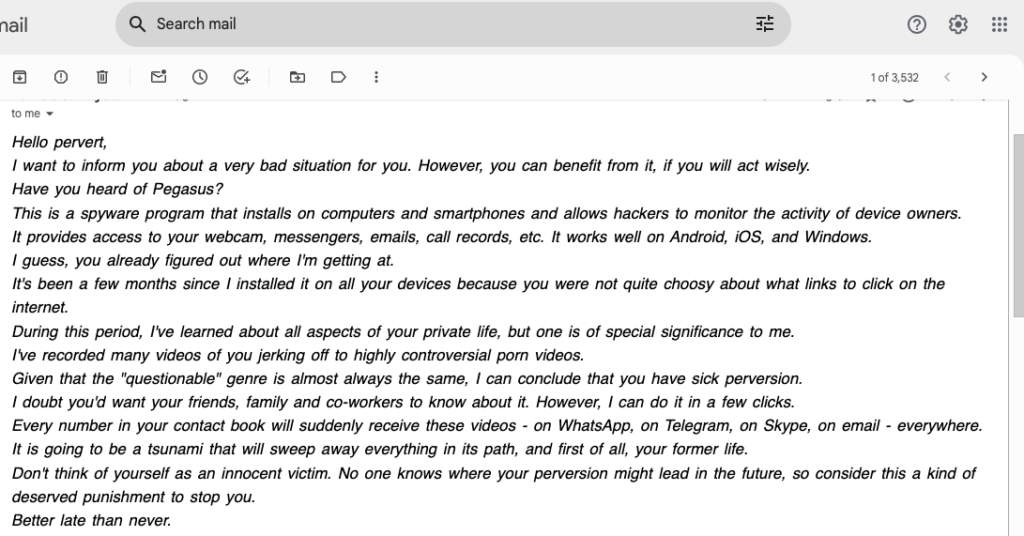

Otra versión de la estafa tiene el siguiente mensaje:

Tema: Hola pervertido. Grabé que masturbándose! He capturado '*********.mp4'!

ATN: *********

ESTO NO ES UNA BROMA – YO SOY serio!

Hola pervertido,

La última vez que visitó un sitio web p0rnographic con los adolescentes,

que ha descargado el software instalado y he desarrollado.Mi programa se ha convertido en su cámara y grabó

el proceso de su masturbación.Mi software también ha descargado todas sus listas de contactos de correo electrónico

y una lista de sus amigos en Facebook.Tengo ambos el '*********.mp4’ con su masturbación

así como un archivo con todos sus contactos en mi disco duro.Eres muy pervertida!

Si quieres que eliminar tanto los archivos y guardar el secreto,

me debe enviar el pago Bitcoin. te doy 72 hora para el pago.Si usted no sabe cómo enviar bitcoins, visitar Google.

Enviar 2.000 USD inmediatamente a esta dirección Bitcoin:

(copiar y pegar)

1 BTC = 3,580 USD ahora, así que envíe exactamente 0.567380 BTC

a la dirección proporcionada anteriormente.

La anatomía de un correo electrónico de estafa de sextorsión

Los correos electrónicos fraudulentos de sextorsión son un tipo de delito cibernético que manipula a las víctimas mediante el miedo al afirmar que tienen información comprometedora.. Estos correos electrónicos suelen seguir un marco detallado diseñado para infundir pánico, lástima, y un sentido de urgencia, empujar al destinatario a realizar un pago apresurado, por lo general en Bitcoin. Comprender la anatomía de estas estafas es crucial para reconocerlas y evitarlas..

Elementos clave que utilizan los estafadores para infundir miedo

Los correos electrónicos de sextorsión más efectivos explotan las emociones humanas con precisión. He aquí un vistazo más de cerca a cómo lo hacen.:

- Provocando emociones: Los estafadores redactan correos electrónicos para aprovechar temores fundamentales sobre la privacidad y la reputación. Al alegar posesión de vídeos o fotografías íntimas y amenazar con distribuirlos, Estos correos electrónicos crean un estado de pánico y angustia..

- Urgencia y demanda: Un correo electrónico fraudulento típico incluirá una solicitud de pago con un plazo ajustado, por lo general 24-48 horas, para impedir la supuesta distribución de material comprometedor. Este sentido de urgencia deja poco tiempo para el pensamiento racional., presionar al destinatario para que actúe apresuradamente.

- Pago de Bitcoins: Las solicitudes de pago a menudo se realizan en Bitcoin para evitar el rastreo.. La especificidad de la dirección de la billetera Bitcoin, junto con un monto de pago preciso, añade una capa engañosa de autenticidad a la estafa.

- confidencialidad: Estos correos electrónicos suelen desaconsejar ponerse en contacto con las autoridades o buscar ayuda., intentar aislar a la víctima y evitar que cuestione la validez de la estafa.

Familiarizándose con estas tácticas comunes, las personas pueden defenderse mejor contra la manipulación emocional empleada por los estafadores de sextorsión.

Características distintivas de estafa vs.. Correos electrónicos legítimos

Puede ser un problema identificar estafas de sextorsión, especialmente cuando contienen información aparentemente personal. Sin embargo, Hay ciertas características que pueden ayudar a diferenciar una estafa de una amenaza legítima.:

- Vaguedad: Si bien un correo electrónico fraudulento puede parecer inicialmente personalizado, normalmente carece de detalles específicos sobre la supuesta evidencia. Esta naturaleza no específica es un sello distintivo de los intentos de estafa producidos en masa..

- Contenido cargado de errores: Los correos electrónicos de sextorsión a menudo contienen errores gramaticales y frases inusuales., que pueden ser señales de alerta. Las empresas o entidades legítimas suelen revisar exhaustivamente sus comunicaciones..

- Archivos adjuntos o enlaces sospechosos: Las entidades legítimas no enviarán correos electrónicos no solicitados con archivos adjuntos o enlaces que exijan una acción inmediata.. En lugar, Proporcionarán un método seguro de verificación.. Correos electrónicos fraudulentos, Por otra parte, puede incluir enlaces peligrosos destinados a infectar su dispositivo con malware.

- Métodos de pago inusuales: Cualquier problema legítimo relacionado con la privacidad o las violaciones de seguridad no exigirá el pago en criptomonedas.. Los estafadores prefieren este método de pago debido a su dificultad de rastrear.

Al tratar con correos electrónicos sospechosos, es esencial para acércate a ellos con escepticismo. Si sospecha de un intento de sextorsión, El uso de software de seguridad como SpyHunter puede proporcionar una capa adicional de defensa al detectar y eliminar malware que podría comprometer su seguridad en línea..

Recuerda, El objetivo de los correos electrónicos fraudulentos es explotar el miedo a la exposición y la vergüenza para extraer dinero. Manteniéndose informado y atento, puedes protegerte de convertirte en una víctima. Verifique la legitimidad de cualquier reclamo alarmante a través del contacto directo con la empresa o entidad supuestamente involucrada y nunca se apresure a realizar un pago en pánico..

Tácticas comunes utilizadas en “Hola Perv” estafas por correo electrónico

El “Hola Perv” estafa de correo electrónico, una forma de sextorsión, emplea una variedad de tácticas diseñado para intimidar, amenazar, y, en última instancia, engañar al destinatario para que pague un rescate, generalmente en forma de Bitcoin.

Estas tácticas aprovechan la manipulación psicológica y explotan los temores de vergüenza pública y repercusiones legales.. Comprender estas estrategias comunes puede capacitar a las personas para reconocer y responder eficazmente a dichas amenazas..

- Apelación al miedo: Los estafadores inventan una narrativa que explota el miedo del destinatario a ser avergonzado o expuesto públicamente por visitar sitios web para adultos.. Afirman haber grabado vídeos o poseer otras pruebas incriminatorias que, si se revela, dañaría la reputación del destinatario.

- Urgencia: Estos correos electrónicos suelen incluir una fecha límite ajustada en la que se debe realizar el pago., inculcar un sentido de urgencia. Esta táctica presiona al destinatario a actuar rápidamente., Idealmente, sin tomarse el tiempo para cuestionar la legitimidad de la estafa o consultar con otros..

- Anonimato: Al exigir el pago en Bitcoin, Los estafadores se esconden detrás del velo del relativo anonimato de las criptomonedas., haciendo difícil rastrear el pago hasta cualquier individuo.

- Fabricación técnica: Los correos electrónicos pueden contener jerga técnica o afirmaciones de capacidades de software sofisticadas para convencer a los destinatarios de que la amenaza es genuina y que el estafador posee la supuesta evidencia basada en malware..

La guerra psicológica detrás de las estafas por correo electrónico

Estafas por correo electrónico como “Hola Perv” Están meticulosamente elaborados para aprovechar la psicología humana en contra de la víctima.. Los estafadores entienden que la mera sugerencia de vigilancia y exposición, junto con la legitimidad percibida de sus afirmaciones, puede ser suficiente para incitar al miedo, lástima, y pánico.

Esta manipulación psicológica es fundamental para el éxito de las estafas de sextorsión., empujando a los individuos hacia acciones irracionales, específicamente, para completar especifico demandas de pago. La clave para frustrar estos intentos radica en reconocer los signos de manipulación y responder con escepticismo informado en lugar de miedo..

¿Por qué los estafadores prefieren Bitcoin como pago??

Bitcoin y otras criptomonedas son los métodos de pago preferidos para las estafas de sextorsión por varias razones, La clave entre ellas es el anonimato que ofrecen.. A diferencia de las transacciones financieras tradicionales, Los pagos de Bitcoin se pueden realizar y recibir sin revelar a los usuarios’ identidades, haciendo extremadamente difícil para las autoridades rastrear a los estafadores.

También, Las transacciones de Bitcoin son irreversibles, asegurando que una vez realizado el pago, la víctima no puede reclamar sus fondos, incluso al darse cuenta de la estafa. Esta combinación de anonimato y finalidad hace de Bitcoin una herramienta atractiva para los estafadores que buscan explotar a sus víctimas sin dejar un rastro en papel hasta ellos mismos..

Pasos a seguir si ha recibido un “Hola Perv” Email

Recibir un “Hola Perv” el correo electrónico puede ser inquietante, provocando miedo y confusión. Si bien la reacción inmediata podría ser de pánico, Es crucial mantener la calma y abordar la situación con la mente clara.. Actuar apresuradamente puede complicar las cosas, haciéndolo vulnerable a más estafas. Siga estos pasos para proteger su información y su tranquilidad.

Acciones Inmediatas para Garantizar su Seguridad

- No responder ni pagar: La primera regla es no involucrarse.. Responder o pagar el rescate exigido solo lo marca como un objetivo susceptible de futuras estafas..

- Eliminar el correo electrónico:

Elimina el correo electrónico fraudulento de tu bandeja de entrada. Esto evita interacciones accidentales en el futuro y le ayuda a superar el intento..

- Escanee su sistema: Utilice una herramienta antimalware confiable como SpyHunter para escanear su sistema en busca de cualquier malware que pueda haberse instalado sin su conocimiento.. Esto garantiza que su sistema esté limpio y protegido contra amenazas ocultas..

- Cambiar contraseñas comprometidas: Si el correo electrónico incluye una contraseña que reconoce, cámbielo inmediatamente junto con cualquier otra cuenta que use contraseñas iguales o similares. Opta por lo fuerte, contraseñas únicas para cada cuenta.

- Contacta con tu banco: Si ha compartido información financiera recientemente o sospecha de transacciones no autorizadas, Comuníquese con su banco para alertarlos sobre un posible fraude.. Esto puede evitar pérdidas financieras y proteger sus cuentas..

Proteger su información personal después de un intento de estafa

Una vez que haya manejado las consecuencias inmediatas de un “Hola Perv” e-mail estafa, es esencial tomar medidas para proteger su información personal de manera más amplia.

- Habilitar la autenticación multifactor (MFA): Activa MFA en todas las plataformas que lo ofrecen. Esto añade una capa extra de seguridad., dificultando que los atacantes obtengan acceso no autorizado.

- Mantente informado: Infórmese sobre las estafas en línea más comunes y las últimas amenazas a la ciberseguridad. El conocimiento es una herramienta poderosa para prevenir futuros ataques.

- Actualizar software periódicamente: Asegúrese de que todo su software esté actualizado, incluyendo sistemas operativos y programas antivirus. El software obsoleto puede ser vulnerable a los ataques.

- Tenga cuidado con las descargas: Evite descargar software o abrir archivos adjuntos de fuentes desconocidas. Estos pueden contener malware destinado a comprometer su sistema o robar información personal..

- Utilice software antivirus confiable: Una solución antivirus sólida como SpyHunter puede proteger su vida digital detectando y eliminando malware, y proporcionar protección en tiempo real contra amenazas.

Siguiendo estos pasos y manteniendo la vigilancia, puede reducir significativamente el riesgo de ser víctima de “Hola Perv” y otras estafas por correo electrónico. Es importante recordar que estas amenazas se basan en provocar pánico para nublar su juicio.. Mantener la calma y tomar medidas decisivas es su mejor defensa.

Medidas preventivas para evitar estafas por correo electrónico

En un mundo en línea repleto de estafas y phishing intentos, Tomar medidas proactivas para proteger su correo electrónico es más importante que nunca.. Implementando algunas estrategias simples, puede reducir significativamente el riesgo de ser víctima de estos esfuerzos maliciosos. Aquí le mostramos cómo protegerse y proteger su identidad digital de intrusiones no deseadas..

Fortalecimiento de la seguridad del correo electrónico: Consejos y trucos

Mejorar la seguridad de su correo electrónico es la primera línea de defensa contra las ciberamenazas. Comience usando contraseñas seguras y únicas para cada una de sus cuentas.. Esto puede parecer un consejo básico., pero es crucial para mantener una seguridad sólida. Opta por contraseñas que combinen letras, números, y símbolos. Igualmente importante es habilitar la autenticación de dos factores (2FA) en todas las cuentas que lo ofrecen. Esto añade una capa extra de protección., dificultando que los piratas informáticos obtengan acceso no autorizado a su información personal.

- Actualizar periódicamente sus contraseñas y evitar el uso de la misma contraseña en varios sitios.

- Tenga cuidado con los correos electrónicos no solicitados, especialmente aquellos que solicitan información personal o financiera.

- Utilice filtros de correo electrónico y configuraciones de seguridad para ayudar a detectar correos electrónicos potencialmente peligrosos..

- Sea selectivo acerca de dónde comparte su dirección de correo electrónico, especialmente en sitios web y foros en línea.

Cómo educar a amigos y familiares sobre las estafas por correo electrónico

Protegerse de las estafas por correo electrónico es una cosa, pero es igualmente importante asegurarse de que sus amigos y familiares también sepan cómo mantenerse seguros en línea.. Comience compartiendo sus conocimientos sobre el reconocimiento intentos de phishing. Los indicadores clave incluyen archivos adjuntos inesperados, URL mal escritas, y solicitudes de información personal. Anímelos a cuestionar la legitimidad de cualquier correo electrónico que parezca "mal".’ y verificar el remitente por otros medios si es necesario.

- Comparta historias de estafas comunes para que los peligros sean más identificables y comprensibles..

- Enséñeles a verificar las URL y las direcciones de correo electrónico de los remitentes antes de hacer clic en enlaces o archivos adjuntos..

- Sugerir instalar software de seguridad confiable, como SpyHunter, que puede ofrecer una capa adicional de protección al identificar y eliminar amenazas maliciosas.

Por qué es crucial actualizar su software periódicamente

Un aspecto de la seguridad digital que a menudo se pasa por alto es la importancia de mantener el software actualizado.. Esto va más allá del sistema operativo; Incluye todas las aplicaciones y especialmente su software antivirus.. Los desarrolladores publican con frecuencia actualizaciones y parches para abordar las vulnerabilidades que los ciberdelincuentes podrían aprovechar.. Configurando su software para que se actualice automáticamente, puedes asegurarte de que siempre estás ejecutando la versión más segura.

- Las actualizaciones periódicas de software ayudan a proteger contra las últimas amenazas al corregir agujeros de seguridad..

- Busque actualizaciones en todos los dispositivos, incluyendo teléfonos inteligentes y tabletas, ya que estos también pueden ser el objetivo de los estafadores.

- Considere utilizar una solución de seguridad dedicada como SpyHunter, que se actualiza constantemente para combatir el panorama de amenazas en constante evolución, garantizar que su sistema permanezca protegido contra posibles estafas por correo electrónico.

Al adoptar estas medidas sencillas pero efectivas, puedes crear un sistema de defensa sólido contra estafas por correo electrónico, salvaguardar tanto su información personal como la de sus seres queridos. Recuerda, mantenerse informado y cauteloso es su mejor arma en la batalla en curso contra las amenazas cibernéticas.

Implementación de prácticas de seguridad sólidas para una protección a largo plazo

En una época en la que las amenazas digitales acechan en cada rincón, Establecer prácticas de seguridad sólidas es crucial para proteger la información personal y confidencial de estafadores y ciberdelincuentes.. Uno de los pasos más simples pero efectivos que puede tomar es asegurarse de que su higiene digital sea impecable.. Esto incluye actualizar periódicamente sus contraseñas., estar atento a los enlaces y archivos adjuntos en los que hace clic, y mantenerse informado sobre las últimas tendencias y amenazas en materia de ciberseguridad. No se trata sólo de protegerse de amenazas inmediatas, sino también de sentar las bases que mantengan segura su presencia digital a largo plazo..

Utilizando la autenticación multifactor: Algo que debes hacer

Autenticación multifactor (MFA) agrega una capa adicional de seguridad que va más allá del modelo tradicional de nombre de usuario y contraseña. Al requerir dos o más métodos de verificación, como una contraseña combinada con un código de mensaje de texto o un factor biométrico, MFA garantiza que incluso si una credencial se ve comprometida, Los usuarios no autorizados no pueden acceder fácilmente a sus cuentas.. Configurar MFA en todas sus cuentas críticas, incluyendo correos electrónicos, bancario, y medios sociales, reduce sustancialmente el riesgo de robo de identidad y acceso no autorizado.

- Comience con cuentas esenciales: Comience por proteger sus cuentas más confidenciales, como correo electrónico y banca en línea, para garantizar que estén protegidos contra el acceso no autorizado.

- Explorar opciones de autenticación: Muchos servicios ofrecen diversas formas de MFA.. Elija uno que equilibre la seguridad con la comodidad, como aplicaciones de autenticación, que generalmente son más seguros que los códigos SMS.

- Revisión y actualización periódicas: Adquiera el hábito de comprobar y actualizar periódicamente la configuración de MFA para defenderse de nuevas vulnerabilidades..

El papel del software antivirus integral en la prevención de estafas

El software antivirus juega un papel fundamental en el mantenimiento de su seguridad en línea. Los programas antivirus eficaces hacen más que simplemente buscar y eliminar malware; Ofrecen protección en tiempo real contra una amplia gama de amenazas., incluyendo virus, spyware, ransomware, y ataques de phishing. Con nuevas amenazas que se desarrollan diariamente, Tener una solución antivirus integral y actualizada periódicamente es innegociable para quien busca proteger su entorno digital..

- Seleccionar el antivirus adecuado: Opte por un software antivirus de buena reputación que brinde protección integral contra amenazas. Considere funciones como el escaneo en tiempo real, actualizaciones automáticas, y la capacidad de detectar y bloquear intentos de phishing.

- Escaneos periódicos: Además de protección en tiempo real, programar análisis periódicos de todo el sistema para detectar cualquier amenaza que pueda haberse escapado.

- Mantenga la protección actualizada: Asegúrese de que su software antivirus esté siempre actualizado a la última versión. Los ciberdelincuentes evolucionan constantemente sus tácticas, y mantenerse actualizado significa que está protegido contra las últimas amenazas.

Para aquellos que buscan una capa avanzada de protección, SpyHunter ofrece una solución robusta diseñada para detectar, retirar, y bloquear malware, programas potencialmente no deseados (PUP), y otros objetos maliciosos. Integrando tecnología de punta, SpyHunter garantiza que su seguridad digital nunca se vea comprometida.

Detectar malware y estafas: Mantenga sus dispositivos seguros

A medida que el entorno digital se vuelve cada vez más complejo, mantenerse a la vanguardia del malware y el fraude es crucial para proteger los datos personales y organizacionales. Estos tipos de software malicioso están diseñados para infiltrarse, dañar, u obtener acceso no autorizado a su sistema informático, a menudo conduce al robo o pérdida de datos. Reconocer los indicadores de malware y estafa puede ayudarle a tomar medidas inmediatas para evitar posibles daños..

El malware puede manifestarse de varias formas., incluyendo virus, lombrices, caballos de Troya, y ransomware. Los signos típicos de una infección incluyen una desaceleración repentina en el rendimiento de la computadora., anuncios emergentes inesperados, y la aparición de aplicaciones o archivos desconocidos. Ventanas emergentes de software fraudulento, A menudo se encuentra a través de correos electrónicos de phishing., engaña a los usuarios para que comprometan su seguridad. Tenga cuidado con los correos electrónicos que solicitan información confidencial, Mensajes amenazantes que exigen acción inmediata., u ofertas que parecen demasiado buenas para ser verdad.

Para detectar eficazmente actividades maliciosas, Esté atento a los cambios en el rendimiento de su sistema y mantenga

- Ventanas

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft Edge

- Safari

- Internet Explorer

- Detener Push Pop-ups

How to Remove Hello Perv from Windows.

Paso 1: Scan for Hello Perv with SpyHunter Anti-Malware Tool

Paso 2: Inicie su PC en modo seguro

Paso 3: Uninstall Hello Perv and related software from Windows

Pasos de desinstalación para Windows 11

Pasos de desinstalación para Windows 10 y versiones anteriores

Aquí es un método en pocos y sencillos pasos que debe ser capaz de desinstalar la mayoría de los programas. No importa si usted está utilizando Windows 10, 8, 7, Vista o XP, esos pasos conseguirán el trabajo hecho. Arrastrando el programa o su carpeta a la papelera de reciclaje puede ser una muy mala decisión. Si lo haces, partes y piezas del programa se quedan atrás, y que puede conducir a un trabajo inestable de su PC, errores con las asociaciones de tipo de archivo y otras actividades desagradables. La forma correcta de obtener un programa de ordenador es de desinstalarla. Para hacer eso:

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Siga las instrucciones anteriores y se le desinstalar correctamente la mayoría de los programas.

Paso 4: Limpiar cualquier registro, Created by Hello Perv on Your PC.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, created by Hello Perv there. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Video Removal Guide for Hello Perv (Ventanas).

Get rid of Hello Perv from Mac OS X.

Paso 1: Uninstall Hello Perv and remove related files and objects

Mac le mostrará una lista de elementos que se inicia automáticamente cuando se conecte. Look for any suspicious apps identical or similar to Hello Perv. Compruebe la aplicación que desea detener la ejecución de forma automática y luego seleccione en el Minus ("-") icono para ocultarlo.

- Ir Descubridor.

- En la barra de búsqueda, escriba el nombre de la aplicación que desea eliminar.

- Por encima de la barra de búsqueda cambiar los dos menús desplegables para "Sistema de Archivos" y "Están incluidos" de manera que se puede ver todos los archivos asociados con la aplicación que desea eliminar. Tenga en cuenta que algunos de los archivos no pueden estar relacionados con la aplicación así que mucho cuidado, que los archivos que elimine.

- Si todos los archivos que están relacionados, sostener el ⌘ + A para seleccionar y luego los llevan a "Basura".

In case you cannot remove Hello Perv via Paso 1 encima:

En caso de que usted no puede encontrar los archivos de virus y objetos en sus solicitudes u otros lugares que hemos mostrado anteriormente, puede buscar manualmente para ellos en las bibliotecas de su Mac. Pero antes de hacer esto, Por favor, lea la declaración de abajo:

Puede repetir el mismo procedimiento con los siguientes Biblioteca directorios:

→ ~ / Library / LaunchAgents

/Library / LaunchDaemons

Propina: ~ es allí a propósito, porque conduce a más LaunchAgents.

Paso 2: Scan for and remove Hello Perv files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Hello Perv, la forma recomendada de eliminar la amenaza es mediante el uso de un programa anti-malware. SpyHunter para Mac ofrece funciones de seguridad avanzadas junto con otros módulos que mejorarán la seguridad de su Mac y la protegerán en el futuro.

Video Removal Guide for Hello Perv (Mac)

Remove Hello Perv from Google Chrome.

Paso 1: Inicie Google Chrome y abra el menú desplegable

Paso 2: Mueva el cursor sobre "Instrumentos" y luego desde el menú ampliado elegir "Extensiones"

Paso 3: Desde el abierto "Extensiones" Menú localizar la extensión no deseada y haga clic en su "Quitar" botón.

Paso 4: Después se retira la extensión, reiniciar Google Chrome cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Erase Hello Perv from Mozilla Firefox.

Paso 1: Inicie Mozilla Firefox. Abra la ventana del menú:

Paso 2: Seleccione el "Complementos" icono en el menú.

Paso 3: Seleccione la extensión no deseada y haga clic "Quitar"

Paso 4: Después se retira la extensión, reinicie Mozilla Firefox cerrando desde el rojo "X" botón en la esquina superior derecha y empezar de nuevo.

Uninstall Hello Perv from Microsoft Edge.

Paso 1: Inicie el navegador Edge.

Paso 2: Abra el menú desplegable haciendo clic en el icono en la esquina superior derecha.

Paso 3: En el menú desplegable seleccione "Extensiones".

Paso 4: Elija la extensión sospechosa de ser maliciosa que desea eliminar y luego haga clic en el ícono de ajustes.

Paso 5: Elimine la extensión maliciosa desplazándose hacia abajo y luego haciendo clic en Desinstalar.

Remove Hello Perv from Safari

Paso 1: Inicie la aplicación Safari.

Paso 2: Después de solo pasar el cursor del ratón a la parte superior de la pantalla, haga clic en el texto de Safari para abrir su menú desplegable.

Paso 3: En el menú, haga clic en "Preferencias".

Paso 4: Después de esto, seleccione la pestaña 'Extensiones'.

Paso 5: Haga clic una vez en la extensión que desea eliminar.

Paso 6: Haga clic en 'Desinstalar'.

Una ventana emergente aparecerá que pide la confirmación para desinstalar la extensión. Seleccionar 'Desinstalar' otra vez, and the Hello Perv will be removed.

Eliminate Hello Perv from Internet Explorer.

Paso 1: Inicie Internet Explorer.

Paso 2: Haga clic en el ícono de ajustes con la etiqueta 'Herramientas' para abrir el menú desplegable y seleccione 'Administrar complementos'

Paso 3: En la ventana 'Administrar complementos'.

Paso 4: Seleccione la extensión que desea eliminar y luego haga clic en 'Desactivar'. Aparecerá una ventana emergente para informarle de que está a punto de desactivar la extensión seleccionada, y algunos más complementos podrían estar desactivadas, así. Deje todas las casillas marcadas, y haga clic en 'Desactivar'.

Paso 5: Después de la extensión no deseada se ha eliminado, reinicie Internet Explorer cerrándolo desde el botón rojo 'X' ubicado en la esquina superior derecha y vuelva a iniciarlo.

Elimine las notificaciones automáticas de sus navegadores

Desactivar las notificaciones push de Google Chrome

Para deshabilitar las notificaciones push del navegador Google Chrome, por favor, siga los siguientes pasos:

Paso 1: Ir Ajustes en Chrome.

Paso 2: En la configuración de, seleccione “Ajustes avanzados":

Paso 3: Haga clic en "Configuración de contenido":

Paso 4: Abierto "Notificaciones":

Paso 5: Haga clic en los tres puntos y elija Bloquear, Editar o quitar opciones:

Eliminar notificaciones push en Firefox

Paso 1: Ir a Opciones de Firefox.

Paso 2: Ir a la configuración", escriba "notificaciones" en la barra de búsqueda y haga clic en "Ajustes":

Paso 3: Haga clic en "Eliminar" en cualquier sitio en el que desee que desaparezcan las notificaciones y haga clic en "Guardar cambios"

Detener notificaciones push en Opera

Paso 1: En ópera, prensa ALT + P para ir a Configuración.

Paso 2: En Configuración de búsqueda, escriba "Contenido" para ir a Configuración de contenido.

Paso 3: Abrir notificaciones:

Paso 4: Haz lo mismo que hiciste con Google Chrome (explicado a continuación):

Elimina las notificaciones automáticas en Safari

Paso 1: Abrir preferencias de Safari.

Paso 2: Elija el dominio desde el que desea que desaparezcan las ventanas emergentes push y cámbielo a "Negar" de "Permitir".

Hello Perv-FAQ

What Is Hello Perv?

The Hello Perv threat is adware or virus de la redirección de navegador.

Puede ralentizar significativamente su computadora y mostrar anuncios. La idea principal es que su información sea probablemente robada o que aparezcan más anuncios en su dispositivo..

Los creadores de dichas aplicaciones no deseadas trabajan con esquemas de pago por clic para que su computadora visite sitios web de riesgo o de diferentes tipos que pueden generarles fondos.. Es por eso que ni siquiera les importa qué tipo de sitios web aparecen en los anuncios.. Esto hace que su software no deseado sea indirectamente riesgoso para su sistema operativo..

What Are the Symptoms of Hello Perv?

Hay varios síntomas que se deben buscar cuando esta amenaza en particular y también las aplicaciones no deseadas en general están activas:

Síntoma #1: Su computadora puede volverse lenta y tener un bajo rendimiento en general.

Síntoma #2: Tienes barras de herramientas, complementos o extensiones en sus navegadores web que no recuerda haber agregado.

Síntoma #3: Ves todo tipo de anuncios, como resultados de búsqueda con publicidad, ventanas emergentes y redireccionamientos para que aparezcan aleatoriamente.

Síntoma #4: Ves aplicaciones instaladas en tu Mac ejecutándose automáticamente y no recuerdas haberlas instalado.

Síntoma #5: Ve procesos sospechosos ejecutándose en su Administrador de tareas.

Si ve uno o más de esos síntomas, entonces los expertos en seguridad recomiendan que revise su computadora en busca de virus.

¿Qué tipos de programas no deseados existen??

Según la mayoría de los investigadores de malware y expertos en ciberseguridad, las amenazas que actualmente pueden afectar su dispositivo pueden ser software antivirus falso, adware, secuestradores de navegador, clickers, optimizadores falsos y cualquier forma de programas basura.

Qué hacer si tengo un "virus" like Hello Perv?

Con pocas acciones simples. Primero y ante todo, es imperativo que sigas estos pasos:

Paso 1: Encuentra una computadora segura y conectarlo a otra red, no en el que se infectó tu Mac.

Paso 2: Cambiar todas sus contraseñas, a partir de sus contraseñas de correo electrónico.

Paso 3: Habilitar autenticación de dos factores para la protección de sus cuentas importantes.

Paso 4: Llame a su banco para cambiar los datos de su tarjeta de crédito (código secreto, etc) si ha guardado su tarjeta de crédito para compras en línea o ha realizado actividades en línea con su tarjeta.

Paso 5: Asegurate que llame a su ISP (Proveedor de Internet u operador) y pedirles que cambien su dirección IP.

Paso 6: Cambia tu Contraseña de wifi.

Paso 7: (Opcional): Asegúrese de escanear todos los dispositivos conectados a su red en busca de virus y repita estos pasos para ellos si se ven afectados.

Paso 8: Instalar anti-malware software con protección en tiempo real en cada dispositivo que tenga.

Paso 9: Trate de no descargar software de sitios de los que no sabe nada y manténgase alejado de sitios web de baja reputación en general.

Si sigue estas recomendaciones, su red y todos los dispositivos se volverán significativamente más seguros contra cualquier amenaza o software invasivo de información y estarán libres de virus y protegidos también en el futuro.

How Does Hello Perv Work?

Una vez instalado, Hello Perv can recolectar datos usando rastreadores. Estos datos son sobre tus hábitos de navegación web., como los sitios web que visita y los términos de búsqueda que utiliza. Luego se utiliza para dirigirle anuncios o para vender su información a terceros..

Hello Perv can also descargar otro software malicioso en su computadora, como virus y spyware, que puede usarse para robar su información personal y mostrar anuncios riesgosos, que pueden redirigir a sitios de virus o estafas.

Is Hello Perv Malware?

La verdad es que los programas basura (adware, secuestradores de navegador) no son virus, pero puede ser igual de peligroso ya que pueden mostrarle y redirigirlo a sitios web de malware y páginas fraudulentas.

Muchos expertos en seguridad clasifican los programas potencialmente no deseados como malware. Esto se debe a los efectos no deseados que pueden causar los PUP., como mostrar anuncios intrusivos y recopilar datos del usuario sin el conocimiento o consentimiento del usuario.

About the Hello Perv Research

El contenido que publicamos en SensorsTechForum.com, this Hello Perv how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el, problema relacionado con el adware, y restaurar su navegador y sistema informático.

How did we conduct the research on Hello Perv?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre el último malware, adware, y definiciones de secuestradores de navegadores.

Además, the research behind the Hello Perv threat is backed with VirusTotal.

Para comprender mejor esta amenaza en línea, Consulte los siguientes artículos que proporcionan detalles informados..