El Razy troyano es un arma peligrosa utilizado en contra de los usuarios de computadoras en todo el mundo. Infecta principalmente a través de instaladores de software infectados. Nuestro artículo da una visión general de su comportamiento en función de las muestras recogidas e informes disponibles, También puede ser útil en el intento de eliminar el virus.

Resumen de amenazas

| Nombre | Los tiempos de Troya |

| Escribe | Trojan |

| Descripción breve | El Razy troyano es un virus informático que está diseñado para infiltrarse en los sistemas informáticos en silencio. |

| Los síntomas | Las víctimas no pueden experimentar síntomas aparentes de infección. |

| Método de distribución | Las vulnerabilidades de software, Instalaciones de dominio público, paquetes combinados, Guiones y otros. |

| Herramienta de detección |

Ver si su sistema ha sido afectado por malware

Descargar

Herramienta de eliminación de software malintencionado

|

| Experiencia de usuario | Unirse a nuestro foro para discutir Razy de Troya. |

Razy de Troya - Métodos de distribución

Se encontró que los ataques Razy de Troya por primera vez en 2018 durante las campañas dirigidas contra sitios web en todo el mundo. Parece ser que el colectivo de hackers detrás de él son el objetivo de infectar a sitios web con el código de Troya y su uso como conductos para la distribución aún mayor.

De acuerdo con el análisis de la seguridad de la carga viral se encuentra en anuncios en varios sitios web y servicios de alojamiento gratuito. Esto significa que el código de instalación se encuentra en las secuencias de comandos interactivos en el contenido - Anuncios, banners, pop-ups y redirecciones. Varios de los navegadores web más populares se han visto afectados: Google Chrome, Mozilla Firefox y el navegador de Yandex. Esto se hace mediante la creación de plugins maliciosos para ellos (llamada “secuestradores”) los cuales se cargan en sus repositorios relevantes. Por lo general, las credenciales de desarrollador falsa o revisiones usuarios son enviados para atraer a las víctimas a instalarlos. Tan pronto como esto se hace el despliegue de virus se llevará a cabo.

También es posible crear copias falsas de los instaladores del navegador, esto se hace mediante la adopción de los archivos de instalación legítimos de sus fuentes oficiales y su modificación con el código.

Otras tácticas de distribución posibles incluyen los siguientes:

- Los documentos infectados - El código de instalación virus puede ser embebido en los documentos en todos los tipos populares: hojas de cálculo, documentos de texto, presentaciones y bases de datos. Siempre que estos archivos se abren por las víctimas aparecerá un mensaje preguntándole a activar el código incorporado. Si esto se hace la Razy troyano se instala en los equipos de destino.

- Campañas de correo electrónico de phishing - Los delincuentes pueden orquestar campañas de spam de correo electrónico que cuentan con elementos de phishing. Se hacen mediante la suplantación de los servicios conocidos o productos que utilizan con frecuencia las víctimas. El contenido del cuerpo incluirán diversos elementos interactivos y enlaces en el texto que puede conducir a la infección. En otros casos las muestras se pueden unir directamente.

- Otras cargas útiles de virus - ransomware y otras amenazas maliciosas pueden ofrecer este troyano como parte de sus operaciones.

Razy de Troya - Descripción detallada

Una vez que el motor se dedica a la infección se iniciará un guión basado en JavaScript que lleva a los comandos de infección. Esta versión en particular se ha encontrado para instalar una componente robar criptomoneda. Se buscará billeteras digitales y software específicos utilizados para administrar la moneda digital. Siempre que se detectan tales casos una abordar reemplazar táctica se utilizará. Cada vez que una transacción es ordenada por los usuarios de la dirección del destinatario será reemplazado por el Razy de Troya automáticamente sin que se den cuenta. Cuando la orden se coloca el dinero se transferirá a los operadores criminales en lugar del destinatario previsto.

El código de Troya es totalmente capaz de Los códigos QR spoofing también. Esto significa que cuando las computadoras leen una determinada dirección codificada en este formato serán redirigidos a otra dirección en lugar de la real.

El Razy troyano también se ha encontrado que tienen la capacidad de modificar las páginas insertando LNKs maliciosos. Esto es particularmente útil cuando se accede a los intercambios donde se realizan las transacciones criptomoneda. Los informes de seguridad muestran que el virus exhibe la capacidad de cambiar los motores de búsqueda mediante la reorientación de los usuarios a páginas de destino de piratas informáticos controlados. Todo esto muestra que hay varios componentes avanzados disponibles en esta versión de software malicioso:

- La recolección de información - Facilitar el sistema cambia de un elaborado mecanismo de recolección de información que se encuentra en las máquinas infectadas. Esto puede incluir tanto la lista de componentes de hardware instalado, la configuración del usuario y los valores del sistema operativo, sino también a los usuarios de las víctimas ellos mismos. Un identificador único se puede asignar a cada máquina infectados gracias a la información recopilada. La información personal obtenida a través de este proceso se utiliza para exponer la identidad de las víctimas.

- Memoria & Manipulación de archivos - El troyano puede conectar a los servicios y aplicaciones del sistema operativo existentes con el fin de permitir que el motor principal para manipular la entrada y salida.

- Acceso a archivos - Al tener acceso a los contenidos de unidad local del Razy troyano puede acceder tanto a datos de los usuarios del sistema y. Si interactúa con el Gestor de volúmenes de Windows será capaz de recuperar archivos de dispositivos extraíbles y recursos compartidos de red, así.

- Registro de Cambios de Windows - Es muy posible que los cambios se realizan en el registro de Windows. Esto puede incluir tanto los cambios, creación de nuevas entradas y la supresión de los ya existentes. Esto puede causar graves problemas de rendimiento y un corte de corriente de aplicaciones y servicios.

- Entrega de carga útil adicional - El troyano puede utilizarse para implantar otros programas maliciosos incluyendo ransomware, mineros y etc..

Tal como aparece la base de código detrás de la Razy troyano está modular que permite el colectivo penal para actualizar con otros módulos.

Retire Razy Troya Troya

Si su sistema informático fue infectado con el Los tiempos de Troya Trojan, usted debe tener un poco de experiencia en la eliminación de software malintencionado. Usted debe deshacerse de este troyano lo más rápido posible antes de que pueda tener la oportunidad de propagarse e infectar más otros ordenadores. Debe eliminar el troyano y seguir la guía de instrucciones paso a paso se proporciona a continuación.

Nota! Su sistema informático puede verse afectada por Los tiempos de Troya y otras amenazas.

Escanear su PC con SpyHunter

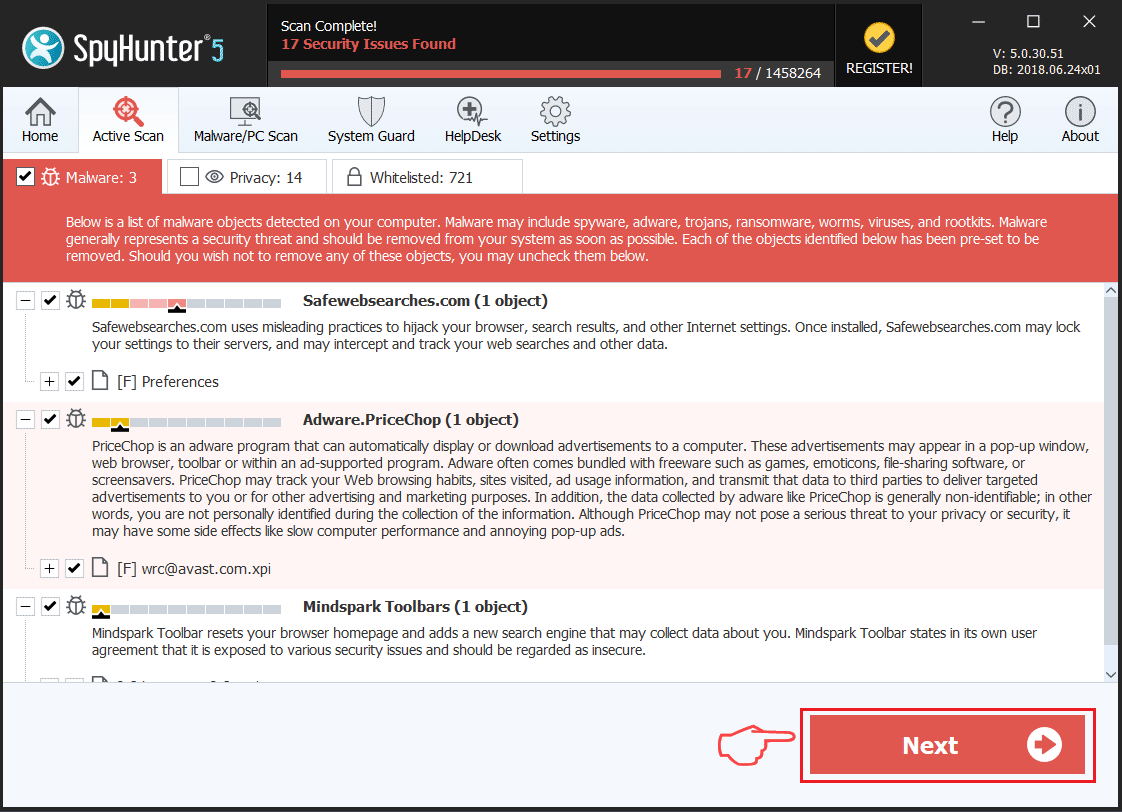

SpyHunter es una poderosa herramienta de eliminación de malware diseñado para ayudar a los usuarios con el análisis de la seguridad del sistema en profundidad, detección y eliminación de Los tiempos de Troya.

Tenga en cuenta, que el escáner del SpyHunter es sólo para la detección de malware. Si SpyHunter detecta malware en su PC, usted tendrá que comprar herramienta de eliminación de malware de SpyHunter para eliminar las amenazas de malware. Leer nuestra SpyHunter 5 opinión. Haga clic en los enlaces correspondientes para comprobar de SpyHunter EULA, política de privacidad y Criterios de evaluación de amenazas.

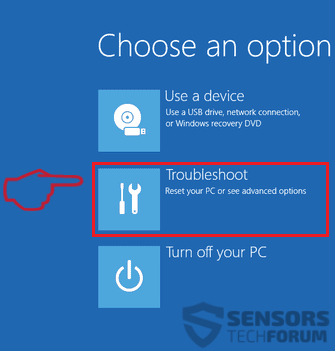

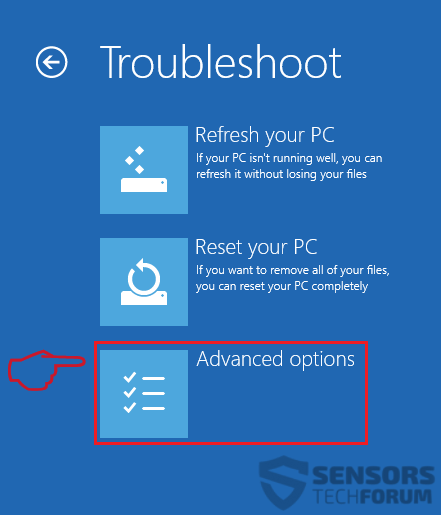

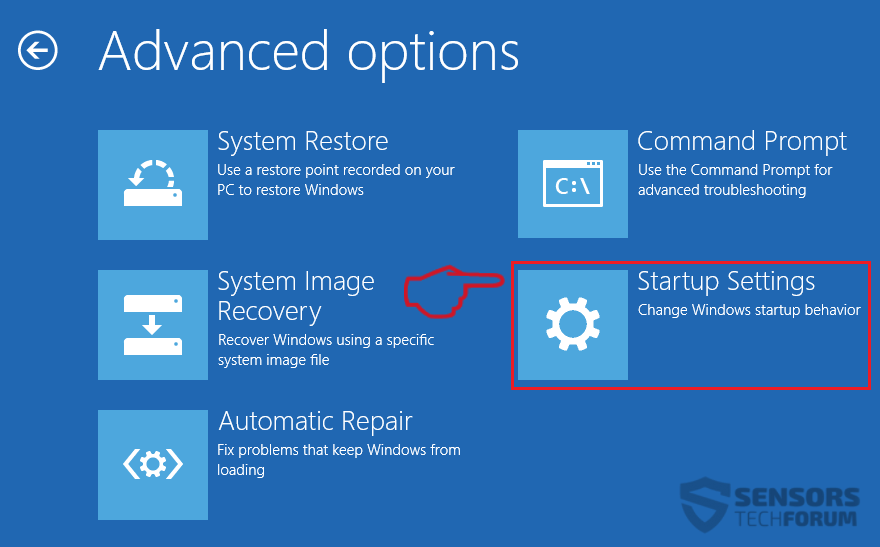

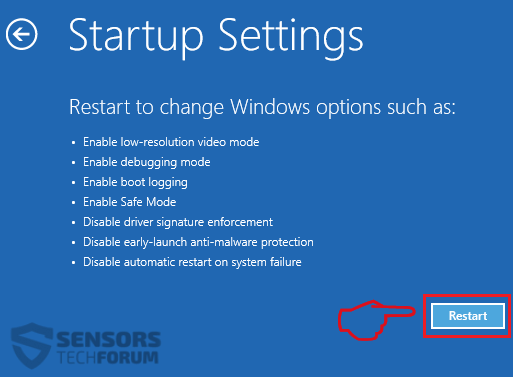

Para eliminar Razy de Troya sigue estos pasos:

Utilizar SpyHunter para detectar programas maliciosos y no deseados

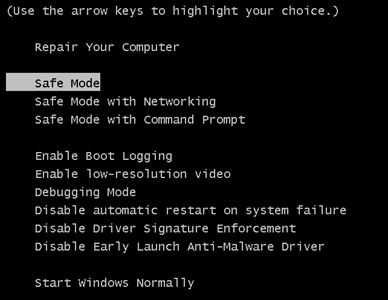

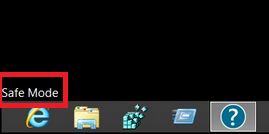

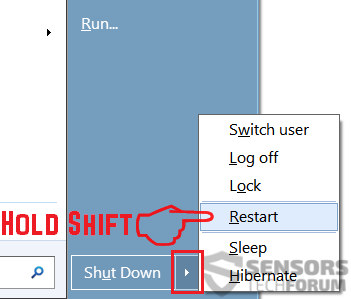

Preparación antes de retirar Razy Trojan.

Antes de iniciar el proceso de eliminación real, se recomienda que usted hace los siguientes pasos de preparación.

- Asegúrate de que tienes estas instrucciones siempre abierto y delante de sus ojos.

- Hacer una copia de seguridad de todos sus archivos, aunque pudieran ser dañados. Debe hacer una copia de seguridad de sus datos con una solución de copia de nube y asegurar sus archivos contra cualquier tipo de pérdida, incluso de las amenazas más graves.

- Ser paciente ya que esto podría tomar un tiempo.

- Escanear en busca de malware

- Arreglar registros

- Eliminar archivos de virus

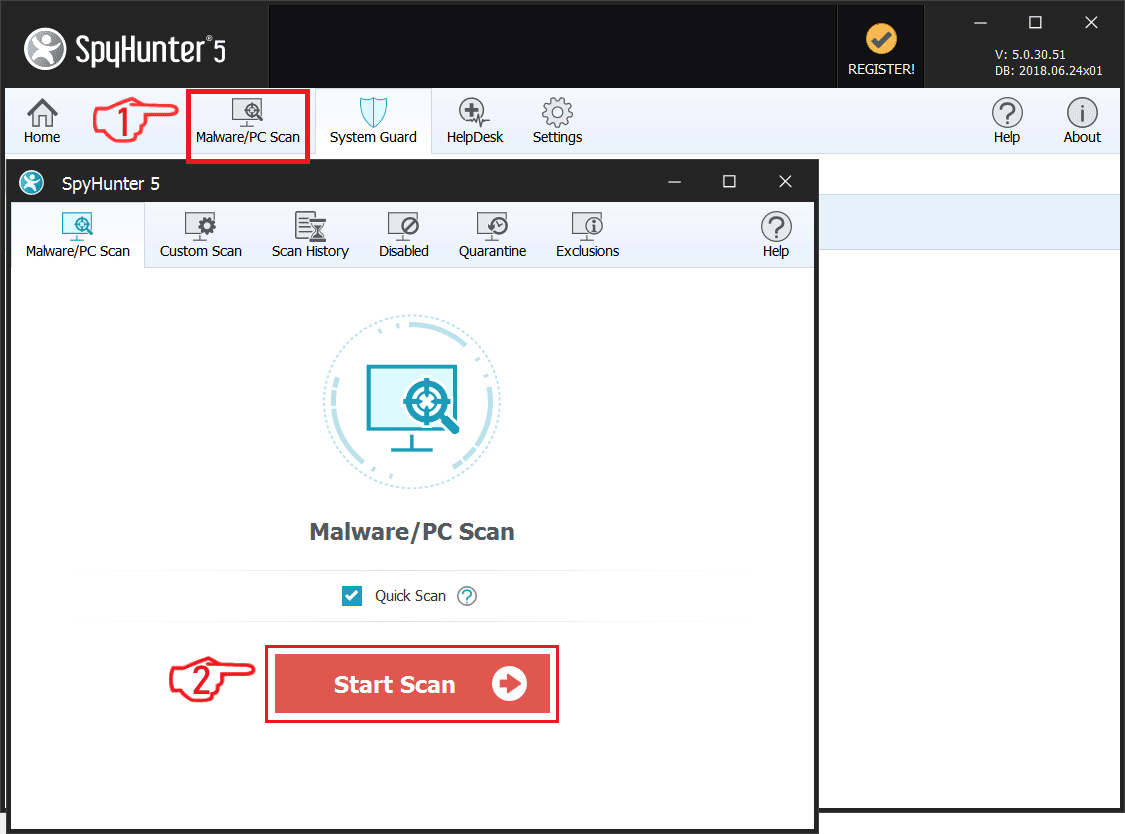

Paso 1: Analizar en busca de Razy de Troya con la herramienta de SpyHunter Anti-Malware

Paso 2: Limpiar los registros, creado por Razy troyano en su ordenador.

Los registros normalmente dirigidos de máquinas Windows son los siguientes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Puede acceder a ellos abriendo el editor del registro de Windows y eliminar cualquier valor, creado por Razy Troya existe. Esto puede ocurrir siguiendo los pasos debajo:

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.

Propina: Para encontrar un valor creado por virus, usted puede hacer clic derecho sobre él y haga clic "Modificar" para ver qué archivo que está configurado para ejecutarse. Si esta es la ubicación del archivo de virus, quitar el valor.Paso 3: Find virus files created by Razy Trojan on your PC.

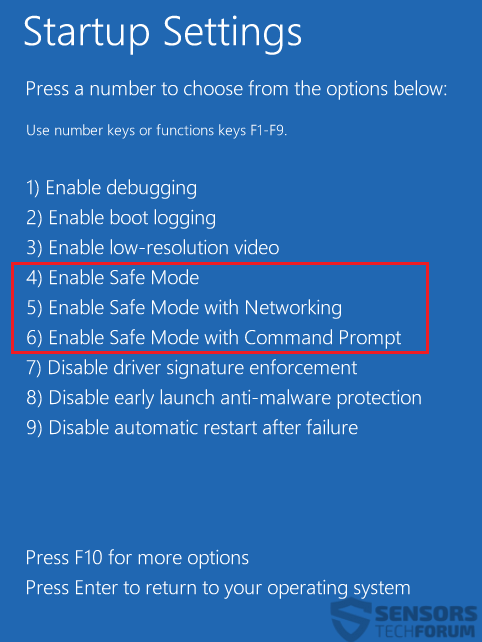

1.Para Windows 8, 8.1 y 10.

Para más nuevos sistemas operativos Windows

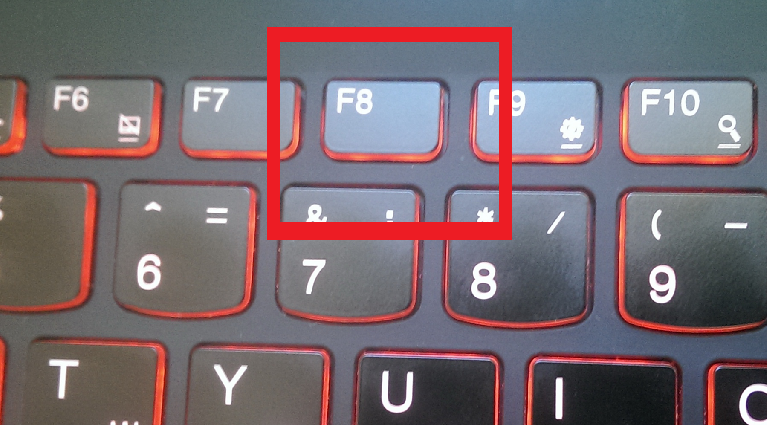

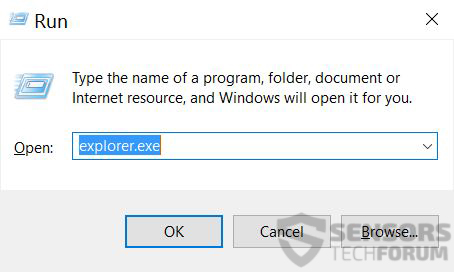

1: En su teclado de prensa + R y escribe explorer.exe en el Carrera cuadro de texto y haga clic en el OK botón.

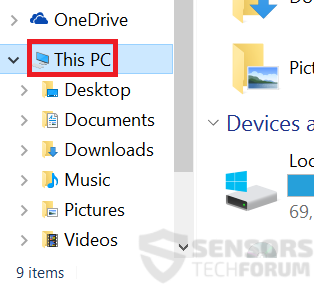

2: Haga clic en su PC en la barra de acceso rápido. Esto suele ser un icono con un monitor y su nombre es ya sea "Mi computadora", "Mi PC" o "Este PC" o lo que sea que usted ha nombrado.

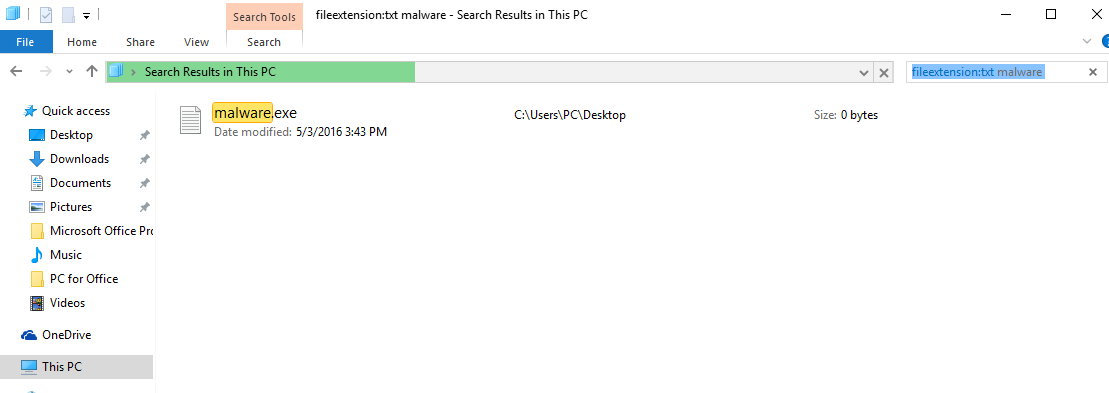

3: Navegue hasta el cuadro de búsqueda en la esquina superior derecha de la pantalla de su PC y escriba "FileExtension:" y después de lo cual escriba la extensión de archivo. Si usted está buscando para ejecutables maliciosos, Un ejemplo puede ser "FileExtension:exe". Después de hacer eso, dejar un espacio y escriba el nombre del archivo que cree que el malware ha creado. Aquí es cómo puede aparecer si se ha encontrado el archivo:

N.B. We recommend to wait for the green loading bar in the navigation box to fill up in case the PC is looking for the file and hasn't found it yet.

2.Para Windows XP, Vista, y 7.

Para más viejos sistemas operativos Windows

En los sistemas operativos Windows más antiguos, el enfoque convencional debería ser el efectivo:

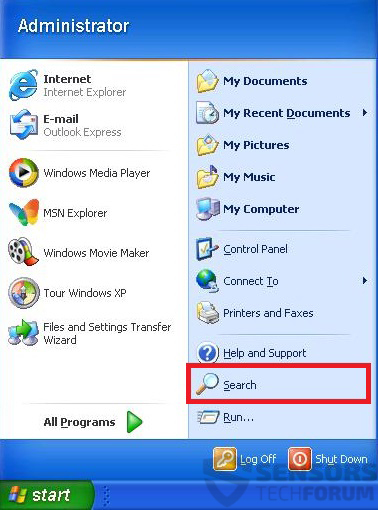

1: Haga clic en el Menu de inicio icono (por lo general en su parte inferior izquierda) y luego elegir el Búsqueda preferencia.

2: Después de que aparezca la ventana de búsqueda, escoger Más opciones avanzadas Del cuadro de asistente de búsqueda. Otra forma es haciendo clic en Todos los archivos y carpetas.

3: Después de ese tipo el nombre del archivo que está buscando y haga clic en el botón Buscar. Esto puede llevar algún tiempo después del cual aparecerán resultados. Si usted ha encontrado el archivo malicioso, usted puede copiar o abrir por su ubicación botón derecho del ratón en eso.

Ahora usted debería ser capaz de descubrir cualquier archivo en Windows, siempre y cuando se encuentra en su disco duro y no se oculta a través de un software especial.

Razy Trojan FAQ

What Does Razy Trojan Trojan Do?

The Razy Trojan Trojan es un programa informático malicioso diseñado para interrumpir, dañar, u obtener acceso no autorizado a un sistema informático. Se puede utilizar para robar datos confidenciales., obtener el control de un sistema, o lanzar otras actividades maliciosas.

¿Pueden los troyanos robar contraseñas??

Sí, Troyanos, like Razy Trojan, puede robar contraseñas. Estos programas maliciosos are designed to gain access to a user's computer, espiar a las víctimas y robar información confidencial como datos bancarios y contraseñas.

Can Razy Trojan Trojan Hide Itself?

Sí, puede. Un troyano puede usar varias técnicas para enmascararse, incluyendo rootkits, cifrado, y ofuscación, para esconderse de los escáneres de seguridad y evadir la detección.

¿Se puede eliminar un troyano restableciendo los valores de fábrica??

Sí, un troyano se puede eliminar restableciendo los valores de fábrica de su dispositivo. Esto se debe a que restaurará el dispositivo a su estado original., eliminando cualquier software malicioso que pueda haber sido instalado. Tenga en cuenta que hay troyanos más sofisticados que dejan puertas traseras y vuelven a infectar incluso después de un restablecimiento de fábrica..

Can Razy Trojan Trojan Infect WiFi?

Sí, es posible que un troyano infecte redes WiFi. Cuando un usuario se conecta a la red infectada, el troyano puede propagarse a otros dispositivos conectados y puede acceder a información confidencial en la red.

¿Se pueden eliminar los troyanos??

Sí, Los troyanos se pueden eliminar. Esto generalmente se hace ejecutando un poderoso programa antivirus o antimalware que está diseñado para detectar y eliminar archivos maliciosos.. En algunos casos, también puede ser necesaria la eliminación manual del troyano.

¿Pueden los troyanos robar archivos??

Sí, Los troyanos pueden robar archivos si están instalados en una computadora. Esto se hace permitiendo que el autor de malware o usuario para obtener acceso a la computadora y luego robar los archivos almacenados en ella.

¿Qué antimalware puede eliminar troyanos??

Programas anti-malware como SpyHunter son capaces de buscar y eliminar troyanos de su computadora. Es importante mantener su anti-malware actualizado y escanear regularmente su sistema en busca de cualquier software malicioso..

¿Pueden los troyanos infectar USB??

Sí, Los troyanos pueden infectar USB dispositivos. Troyanos USB normalmente se propaga a través de archivos maliciosos descargados de Internet o compartidos por correo electrónico, allowing the hacker to gain access to a user's confidential data.

About the Razy Trojan Research

El contenido que publicamos en SensorsTechForum.com, this Razy Trojan how-to removal guide included, es el resultado de una extensa investigación, trabajo duro y la dedicación de nuestro equipo para ayudarlo a eliminar el problema específico de los troyanos.

How did we conduct the research on Razy Trojan?

Tenga en cuenta que nuestra investigación se basa en una investigación independiente. Estamos en contacto con investigadores de seguridad independientes, gracias a lo cual recibimos actualizaciones diarias sobre las últimas definiciones de malware, incluidos los diversos tipos de troyanos (puerta trasera, downloader, Infostealer, rescate, etc)

Además, the research behind the Razy Trojan threat is backed with VirusTotal.

Para comprender mejor la amenaza que representan los troyanos, Consulte los siguientes artículos que proporcionan detalles informados..

1. Para Windows XP, Vista y 7.

1. Para Windows XP, Vista y 7. 2. Para Windows 8, 8.1 y 10.

2. Para Windows 8, 8.1 y 10. entradas de registro Fix creadas por el malware y PUP en su PC.

entradas de registro Fix creadas por el malware y PUP en su PC.

1. Instalar SpyHunter para explorar en busca de Razy de Troya y eliminarlos.

1. Instalar SpyHunter para explorar en busca de Razy de Troya y eliminarlos.