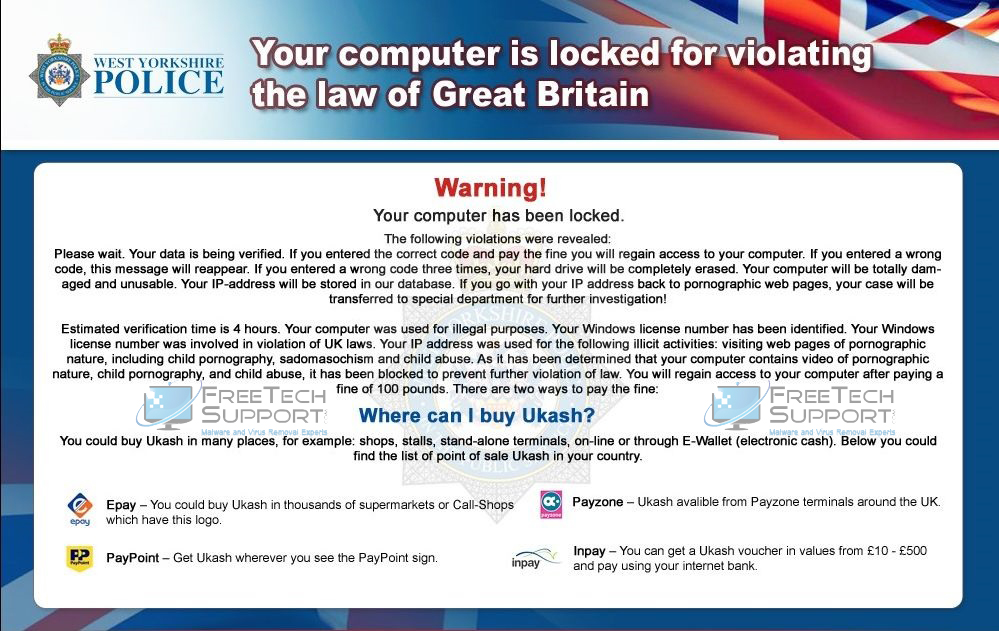

CryptoWall 2.0 Ransomware ciblage Sites populaires

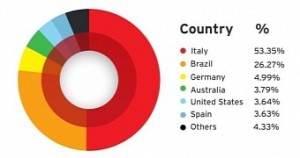

Il a été récemment montré que la CryptoWall 2.0 ransomware faisait partie d'une vaste campagne de malvertising ciblant des sites Web populaires comme 9Gag, AOL, Yahoo, etc. Environ trois millions d'utilisateurs par jour ont été exposés à la dernière version de la…