Cet article est consacré aux différentes manières par lesquelles les escroqueries s'infiltrent dans nos interactions numériques, offrir un aperçu des pratiques frauduleuses courantes et définir des stratégies pratiques de protection. Poursuivez votre lecture pour découvrir comment renforcer vos défenses contre les tromperies sophistiquées des escroqueries en ligne d'aujourd'hui..

Menace Résumé

| Nom | escroquerie en ligne |

| Type | Phishing; Tech Scam Support; Arnaque à l’investissement et à la crypto-monnaie; Escroquerie amoureuse |

| Temps de retrait | Environ 15 minutes pour analyser l'ensemble du système et supprimer toutes les menaces découvertes |

| Detection Tool |

Voir si votre système a été affecté par des logiciels malveillants

Télécharger

Malware Removal Tool

|

Que sont les escroqueries en ligne?

Les escroqueries en ligne sont des stratégies trompeuses exécutées via Internet, visant à inciter les individus à transmettre des informations sensibles ou à voler de l'argent directement. Ces escroqueries ne se limitent pas à une seule méthode mais se manifestent par divers canaux tels que phishing emails, sites Web frauduleux, et des opportunités d'investissement trop belles pour être vraies, en utilisant l'ingénierie sociale exploiter et manipuler les victimes.

Une arnaque en ligne fonctionne en ratissant un large réseau, dans l'espoir d'attraper des individus sans méfiance grâce à des pratiques trompeuses. Il peut s'agir d'e-mails prétendant provenir d'organisations légitimes., messages sur les réseaux sociaux provenant de faux profils, ou des sites Web reflétant des entreprises légitimes. Le but ultime est d'inciter les individus à révéler leurs, financier, ou d'autres informations sensibles ou pour transférer directement de l'argent aux fraudeurs.

Les types de fraudes en ligne les plus courants

L’espace numérique regorge de divers types de fraude en ligne, cibler les utilisateurs de nombreuses manières:

Pourquoi le phishing par courrier électronique est toujours efficace

Le phishing par e-mail reste une méthode répandue pour les fraudeurs, utiliser de faux e-mails pour extraire des informations sensibles des destinataires. Ces e-mails imitent souvent l'apparence et le ton d'e-mails légitimes provenant d'organisations bien connues., exhorter le destinataire à agir de toute urgence – comme la mise à jour des informations de paiement ou la confirmation des détails du compte – les conduisant vers des sites Web frauduleux conçus pour voler leurs informations. Une autre forme populaire de phishing est ce qu'on appelle escroquerie Sextorsion.

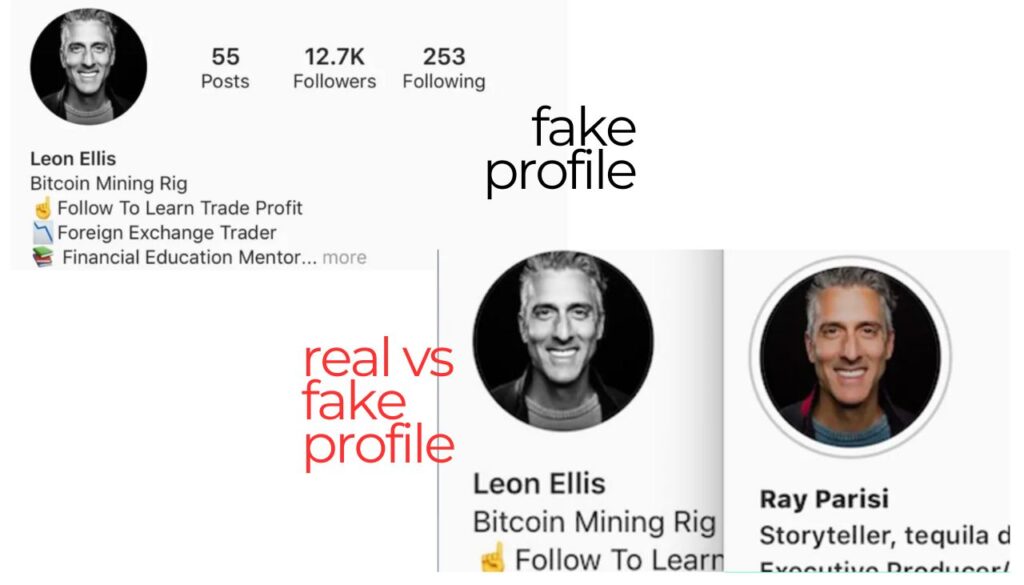

La montée des escroqueries sur les réseaux sociaux

Plateformes de médias sociaux telles que Instagram et Facebook sont devenus un terrain fertile pour les arnaques, avec des fraudeurs créant de faux profils ou détournant des profils existants pour commettre une fraude. Ils se livrent à des actes allant de la diffusion de fausses publicités et de faux profils à la conduite d'escroqueries amoureuses., s'attaquer à la vulnérabilité émotionnelle des utilisateurs. La nature interactive de ces plateformes permet aux fraudeurs d’instaurer plus facilement la confiance et de manipuler les individus pour qu’ils divulguent des informations personnelles ou envoient de l’argent..

Escroqueries liées aux achats en ligne: L'ennemi juré du consommateur moderne

Les escroqueries liées aux achats en ligne trompent les consommateurs en leur promettant des biens de grande valeur à bas prix. sites Web faux ou contrefaits. Ces sites font souvent de la publicité sur des plateformes légitimes et exploitent l'attrait des articles de luxe ou des produits difficiles à trouver pour attirer les acheteurs.. Les victimes peuvent se retrouver avec des produits contrefaits, produits de qualité inférieure, ou, dans certains cas, rien du tout. Modes de paiement demandés par les fraudeurs, comme les virements électroniques ou les crypto-monnaies, sont souvent introuvables, compliquer le processus de récupération et de reporting.

L’attrait dangereux des escroqueries à l’investissement et aux crypto-monnaies

Investissement et escroqueries cryptographiques exploiter l’attrait des rendements élevés avec un risque soi-disant faible. Les fraudeurs utilisent des tactiques sophistiquées, y compris de faux témoignages et des articles de presse manipulés, promouvoir des opportunités d’investissement frauduleux. Ces programmes promettent des rendements importants, exploiter le manque de connaissances en investissement et le désir de gains rapides parmi les victimes potentielles. Au moment où la tromperie est découverte, les escrocs et l'argent ont souvent disparu.

Chacune de ces escroqueries exploite la portée et l'anonymat de la communication numérique, soulignant l’importance de la vigilance et des pratiques sécurisées en ligne. La mise en œuvre de mesures de sécurité, telles que l'utilisation de solutions de sécurité complètes telles que SpyHunter, peut aider à se protéger contre les tentatives malveillantes visant à compromettre les appareils et les données personnelles.. SpyHunter est conçu pour détecter et supprimer les logiciels malveillants, contrecarrer les tentatives de phishing, et protégez votre vie numérique, se prémunir efficacement contre les tactiques utilisées par les fraudeurs pour exploiter les vulnérabilités en ligne.

Exemples concrets d'escroqueries en ligne courantes

Comment les escroqueries romantiques s’attaquent à la vulnérabilité émotionnelle

Les escroqueries amoureuses exploitent le désir naturel de connexion de l’être humain. Les fraudeurs créent de faux profils convaincants sur des sites de rencontres ou des plateformes de réseaux sociaux, puis engagez-vous dans des discussions à long terme pour instaurer la confiance et la proximité émotionnelle. Une fois qu’un lien fort est établi, ils inventent des histoires nécessitant une aide financière, faire appel aux victimes’ empathie et affection. De la couverture des frais médicaux à l'aide aux frais de déplacement pour les retrouvailles, les demandes semblent légitimes mais visent à frauder. Identifier rapidement ces fraudes implique de reconnaître les demandes financières soudaines ou les histoires sanglantes comme des signaux d'alarme., surtout lorsqu'il est associé à une réticence à se rencontrer en personne ou via des appels vidéo.

La psychologie derrière les escroqueries liées aux loteries et aux avances de frais

Les loteries et les escroqueries aux avances de frais exploitent le rêve universel d’une richesse soudaine. Ces stratagèmes promettent souvent de grosses sommes d’argent, récompenses, ou des opportunités exclusives en échange de frais initiaux. L'attrait psychologique ici est double: cupidité et urgence. Les fraudeurs inventent des histoires de paiements importants en attente ou de richesses découvertes, accessible uniquement après avoir payé 'petit’ frais de traitement. Les victimes sont amenées à croire qu’un petit investissement entraînera un gain considérable, négliger l'incohérence de la proposition. Ces escroqueries poussent également la victime à agir rapidement., entraver la prise de décision rationnelle et exploiter les vulnérabilités émotionnelles. La prise de conscience et le scepticisme sont des défenses cruciales, car les entités authentiques n'exigent pas de paiements initiaux pour les prix ou les gains financiers authentiques.

Identifier et éviter les escroqueries en matière d'emploi et d'emploi

Avec la demande croissante de travail à distance et indépendant, les escroqueries au travail et à l'emploi sont en hausse. Ces escroqueries promettent souvent des gains élevés pour peu de travail ou demandent de l'argent d'avance pour une formation., processus de candidature, ou de l'équipement. Les signes de telles escroqueries incluent des offres d'emploi sans entretien, garanties d'emploi, et toute demande d'opérations financières. Pour éviter de devenir une proie, les individus devraient faire des recherches sur l'entreprise, éviter de partager des informations financières personnelles, et méfiez-vous de tout travail nécessitant un paiement pour démarrer. Les employeurs valides ne facturent jamais aux employés la possibilité de travailler. Plutôt, ils investissent dans la croissance et le succès de leur équipe.

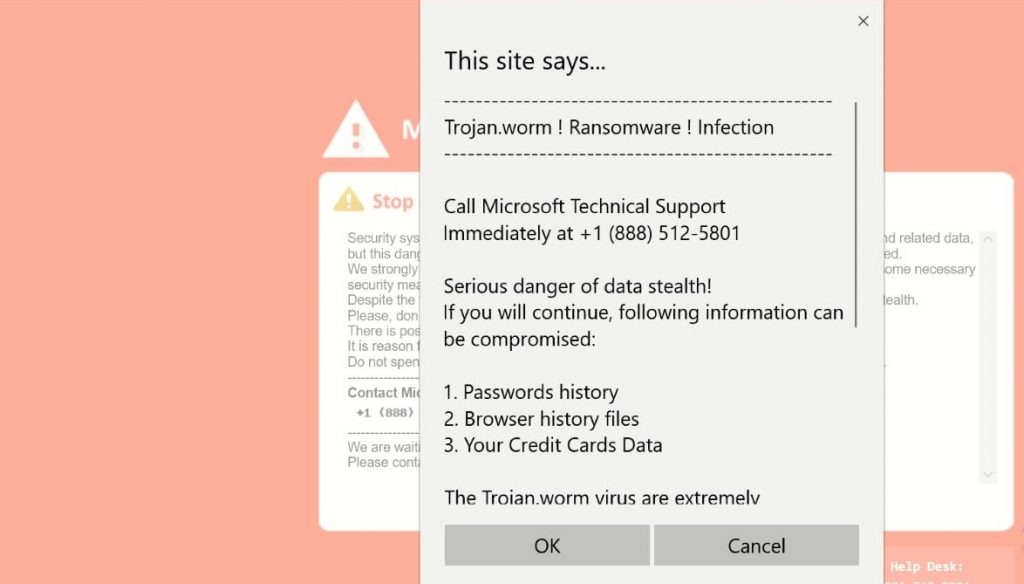

L'évolution des escroqueries au support technique

les escroqueries de soutien Tech ont évolué avec l’ère numérique, devenant de plus en plus sophistiqué. Les fraudeurs se font passer pour des représentants d'entreprises réputées, prétendant avoir détecté un problème inexistant avec votre ordinateur ou vos comptes en ligne. Ces escroqueries impliquent souvent des demandes urgentes d'accès à distance à votre ordinateur, où les fraudeurs peuvent installer des logiciels malveillants, voler Information personnelle, ou vendre des logiciels inutiles. Les principaux indicateurs de ces escroqueries comprennent les appels téléphoniques non sollicités, e-mails, ou des avertissements contextuels invitant à une action immédiate. Pour vous protéger, vérifiez tout contact directement avec l'entreprise impliquée et comptez sur un logiciel de sécurité réputé comme SpyHunter pour vous protéger contre les logiciels malveillants et autres menaces. Rappelez-vous, les véritables équipes d'assistance technique n'initieront jamais de contact non sollicité demandant des informations sensibles ou un accès à vos appareils.

Comment reconnaître une arnaque en ligne

L'identification des escroqueries en ligne dans le monde numérique d'aujourd'hui est cruciale pour protéger vos informations personnelles et financières.. Les fraudeurs trouvent constamment de nouvelles façons de tromper les individus, mais savoir quoi surveiller peut vous aider à rester en sécurité. Voyons comment vous pouvez détecter ces escroqueries et protéger votre vie numérique.

Signes que vous êtes ciblé par un escroc

Reconnaître les signes d'une arnaque potentielle est votre première ligne de défense contre les cybercriminels. Voici les indicateurs clés qui pourraient vous indiquer que vous pourriez être ciblé:

- Offres irréalistes: Si une offre semble trop belle pour être vraie, c'est probablement le cas. Les fraudeurs attirent souvent leurs victimes avec des offres incroyables qui ne semblent pas réalistes..

- Tactiques de pression: Être pressé de prendre une décision devrait être un signe d’avertissement. Les fraudeurs utilisent l'urgence pour pousser leurs cibles à prendre des décisions hâtives sans jugement approprié..

- Demande de renseignements personnels: Les entreprises légitimes ne vous demanderont pas non plus vos informations sensibles telles que vos informations bancaires ou vos mots de passe..

- Méthodes de paiement étranges: Méfiez-vous des demandes de paiement par carte cadeau, virements électroniques, ou crypto-monnaies. De telles méthodes sont privilégiées par les fraudeurs en raison de leur manque de traçabilité..

- Communication hors plateforme: Les fraudeurs peuvent tenter de détourner les conversations des plateformes sécurisées. Ceci afin d'éviter toute détection et de réduire votre sécurité.

Être capable d'identifier ces signes peut augmenter considérablement votre capacité à éviter d'être victime d'escroqueries en ligne..

Pourquoi des e-mails ou des messages étranges devraient déclencher des signaux d'alarme

E-mails ou messages qui semblent étranges, pas à sa place, ou provenant d'expéditeurs inconnus devraient immédiatement éveiller les soupçons. Voici pourquoi:

- Pièces jointes inattendues: Les e-mails non sollicités avec pièces jointes peuvent contenir des logiciels malveillants conçus pour endommager votre ordinateur ou voler des informations personnelles..

- Tentatives de phishing: Les fraudeurs utilisent des e-mails de phishing pour usurper l'identité d'entreprises légitimes. Ils incluent souvent des liens menant vers de faux sites Web pour voler vos informations d'identification..

- Salutations génériques: Les salutations génériques ou impersonnelles sont une caractéristique des e-mails frauduleux envoyés en masse.

- Erreurs d'orthographe et de grammaire: Les entités professionnelles ont des correcteurs. Des erreurs fréquentes dans un e-mail pourraient indiquer une arnaque.

- Demandes d'informations sensibles: Tout message demandant des informations personnelles ou financières doit être considéré avec scepticisme.

Abordez toujours les e-mails ou les messages étranges avec prudence. Vérifier l'adresse e-mail de l'expéditeur, faites attention aux demandes ou aux pièces jointes étranges, et ne cliquez sur aucun lien sans vérifier leur authenticité.

En cas de doute sur la légitimité d'une offre ou d'un message suspect, il est sage de pécher par excès de prudence. Pour ceux qui se soucient de leur sécurité numérique, SpyHunter offre une protection complète contre les logiciels malveillants, les logiciels espions, et d'autres cybermenaces, garantir que votre environnement en ligne reste sécurisé contre les diverses tactiques utilisées par les fraudeurs aujourd'hui.

Être informé des signes courants d'escroquerie et comprendre pourquoi certains e-mails ou messages doivent être traités avec suspicion peut faire toute la différence pour vous protéger en ligne.. Restez vigilant, questions sur les offres qui semblent trop favorables, et protégez votre empreinte numérique avec des solutions de sécurité robustes comme SpyHunter.

Étapes à suivre si vous avez été victime d'une arnaque

Être victime d'une arnaque en ligne peut être une expérience pénible, te laissant te sentir vulnérable et violé. Si vous vous trouvez dans cette situation malheureuse, connaître les mesures immédiates à prendre peut vous aider à atténuer les dégâts et à vous protéger contre d’autres risques. Suivez ces directives pour entamer le processus de rétablissement et reprendre le contrôle de votre sécurité personnelle et financière..

Actions immédiates pour atténuer les dommages

Au moment où vous réalisez que vous avez été victime d'une arnaque, une action rapide peut prévenir d’autres dommages. Voici ce que vous devriez faire immédiatement:

- Coupez tout contact avec l'escroc: Arrêtez toute communication avec le fraudeur. Bloquer son adresse e-mail, numéro de téléphone, et supprimez-les ou bloquez-les sur les plateformes de médias sociaux pour les empêcher de vous contacter à nouveau ou d'obtenir davantage de vos informations personnelles.

- Contactez votre institution financière: Alertez votre banque ou votre fournisseur de carte de crédit de l'arnaque. Ils peuvent vous guider dans le processus de protection de vos comptes, y compris la modification des mots de passe et éventuellement l'annulation des transactions non autorisées.

- Gelez votre crédit: En gelant votre crédit, vous compliquez la tâche d'un escroc qui souhaite ouvrir de nouveaux comptes à votre nom. Contactez les principales agences d'évaluation du crédit pour mettre en œuvre un gel du crédit dès que possible.

- Changez vos mots de passe: Surtout si vous avez partagé des informations sensibles avec l'escroc, changez tous vos mots de passe clés. Cela inclut vos comptes financiers, email, Média social, et tout autre service où des informations personnelles sont stockées.

- Mettez à jour votre logiciel de sécurité: En cas de clic sur des liens malveillants ou de téléchargement de pièces jointes suspectes, assurez-vous de votre logiciel antivirus, comme SpyHunter, est à jour et exécute une analyse complète du système pour détecter et supprimer tout logiciel malveillant.

Prendre ces mesures immédiatement peut vous aider à verrouiller vos informations personnelles et à lancer le processus de récupération de votre présence et de votre sécurité en ligne..

Signaler les escroqueries: Quand et où

Après avoir sécurisé vos comptes et vos informations personnelles, la prochaine étape consiste à signaler l'arnaque. Cela vous aide non seulement à récupérer potentiellement vos pertes financières, mais également à empêcher d'autres personnes d'être victimes de la même arnaque..

- Autorités locales: Signalez l'arnaque à votre commissariat local. Fournir autant d’informations que possible, y compris toute correspondance avec l'escroc, détails de la transaction, et comment vous avez été contacté initialement.

- Les institutions financières: Informez votre banque ou l'émetteur de votre carte de crédit de l'arnaque si vous ne l'avez pas déjà fait dans le cadre de la sécurisation de vos comptes.. Ils peuvent avoir des étapes supplémentaires à suivre pour signaler la fraude.

- La Federal Trade Commission (FTC): Signaler l'arnaque à la FTC via son site Web les aide à suivre les schémas d'escroquerie et à conseiller le public sur la façon d'éviter des escroqueries similaires..

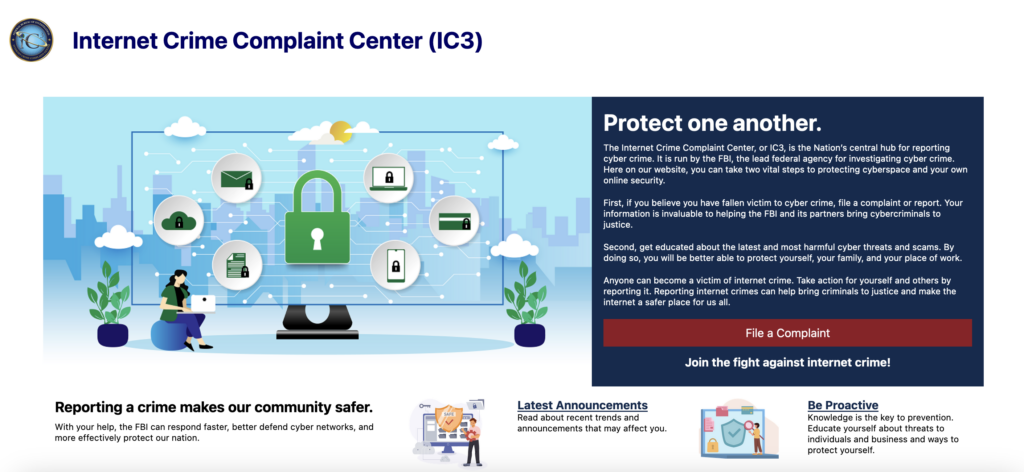

- Centre de plaintes contre la criminalité sur Internet (IC3): L'IC3 est une ressource essentielle pour signaler les crimes sur Internet. Déposer une plainte auprès d'eux ajoute votre rapport à une base de données nationale qui peut vous aider à retrouver et à poursuivre les cybercriminels..

Chaque rapport constitue une étape précieuse dans la lutte contre les fraudeurs et dans la protection de la communauté contre de futures escroqueries.. Même si l’idée de s’engager dans ces processus peut sembler écrasante, n'oubliez pas que vous contribuez à un effort plus vaste visant à lutter contre la fraude en ligne et à aider d'autres personnes susceptibles d'être vulnérables à des menaces similaires..

Bien que les conséquences immédiates d’une arnaque puissent être difficiles, prendre ces mesures mesurées peut aider à atténuer les dégâts et à retrouver une certaine tranquillité d'esprit. N'oubliez jamais de maintenir des pratiques en ligne vigilantes et de mettre régulièrement à jour vos mesures de cybersécurité pour vous protéger contre de futures escroqueries.. Pour une protection complète, envisagez d'utiliser des outils de sécurité comme SpyHunter qui assurent une surveillance active et la suppression des logiciels malveillants pour assurer la sécurité de votre vie numérique.

Stratégies éprouvées pour vous protéger contre les escroqueries en ligne

Avec la montée des escroqueries sophistiquées en ligne, protéger votre présence numérique n’a jamais été aussi crucial. En adoptant une approche proactive en matière de sécurité, vous pouvez réduire considérablement votre risque d'être victime de cybercriminels. Voici plusieurs stratégies efficaces conçues pour renforcer vos défenses contre les escroqueries en ligne.

Le rôle des logiciels de sécurité Internet dans la prévention des arnaques

Les logiciels de sécurité Internet jouent un rôle central dans la défense contre la myriade d'escroqueries circulant en ligne.. Ces programmes constituent la première ligne de défense, protection contre les logiciels malveillants, tentatives de phishing, et diverses formes de cyberextorsion. En surveillant en permanence les activités et menaces suspectes, les solutions de sécurité Internet aident à identifier et à bloquer les contenus potentiellement dangereux avant qu'ils ne causent des dommages. En outre, ils veillent à ce que vos informations personnelles restent sécurisées, se prémunir contre les accès non autorisés et les violations de données.

Pourquoi SpyHunter est votre allié contre les fraudeurs

SpyHunter s'impose comme un allié solide dans la lutte contre les fraudeurs. Conçu avec les dernières technologies de détection, il offre une protection en temps réel contre les logiciels malveillants, ransomware, et tentatives de phishing. SpyHunter est intuitif, le rendant accessible à la fois aux utilisateurs férus de technologie et à ceux qui découvrent la cyberdéfense. Sa base de données de définitions de malwares est régulièrement mise à jour, veiller à ce que même les menaces les plus récentes soient reconnues et neutralisées. Pour ceux qui cherchent à renforcer leur posture de sécurité numérique, SpyHunter présente une solution complète.

Protection de vos informations personnelles en ligne

L’une des tactiques les plus efficaces contre les escroqueries en ligne consiste à rester vigilant quant à vos informations personnelles.. Partager trop en ligne, surtout sur les réseaux sociaux, peut, par inadvertance, fournir aux fraudeurs les données dont ils ont besoin pour vous cibler. Pour maintenir un profil en ligne sécurisé, c'est important de:

- Limitez les informations personnelles que vous partagez sur les réseaux sociaux et autres plateformes en ligne.

- Examinez et ajustez régulièrement vos paramètres de confidentialité sur chaque plateforme pour contrôler qui peut voir vos données.

- Soyez attentif aux tentatives de phishing qui peuvent prendre la forme d'e-mails ou de messages, cherchant à extraire des informations personnelles ou financières.

Prendre ces précautions peut réduire considérablement la probabilité que vos informations soient compromises..

L'importance des mises à jour logicielles régulières et des mots de passe sécurisés

Garder votre logiciel à jour et utiliser des mots de passe sécurisés sont des éléments essentiels d'une stratégie de sécurité en ligne solide.. Les mises à jour logicielles régulières introduisent non seulement de nouvelles fonctionnalités, mais corrigent également des vulnérabilités que les fraudeurs pourraient exploiter.. En outre, des mots de passe complexes et uniques pour chaque compte peuvent rendre l'accès non autorisé beaucoup plus difficile pour les cybercriminels. La mise en œuvre de ces pratiques est essentielle pour protéger votre identité numérique et vos données personnelles..

- Assurez-vous que tous vos appareils et applications sont régulièrement mis à jour avec les dernières versions.

- Utilisez des mots de passe forts qui combinent des lettres, Nombres, et les symboles, et envisagez d'utiliser un gestionnaire de mots de passe réputé.

- Activer l'authentification à deux facteurs (2FA) le cas échéant, pour une couche de sécurité supplémentaire.

En intégrant ces habitudes dans votre routine quotidienne en ligne, vous renforcez vos défenses contre les escroqueries de plus en plus sophistiquées qui menacent la sécurité numérique.

L’avenir des escroqueries en ligne

À mesure que la technologie progresse, il en va de même pour l'ingéniosité des escroqueries en ligne. L’ère numérique a engendré des menaces sophistiquées qui étaient inimaginables il y a à peine dix ans., repousser les limites de ce que nous devons faire pour rester en sécurité en ligne. Comprendre ces risques évolutifs est la première étape pour nous protéger contre les tactiques astucieuses des cybercriminels..

Anticiper les nouvelles techniques d’arnaque

Dans un monde toujours connecté, les techniques utilisées par les escrocs deviennent de jour en jour plus complexes. De la technologie deepfake aux systèmes de phishing sophistiqués qui imitent les communications légitimes émanant d'institutions de confiance, ces escroqueries s'adaptent constamment. Les menaces émergentes incluent également l'utilisation accrue de l'intelligence artificielle par les cybercriminels pour automatiser les messages et les appels frauduleux., les rendant plus convaincants et plus difficiles à détecter.

Pour garder une longueur d'avance, les individus et les organisations doivent rester vigilants, se renseigner continuellement sur les dernières méthodes d'arnaque. Cela implique d'être conscient des signes d'e-mails de phishing, comme des demandes inattendues d'informations personnelles ou de paiements et des e-mails avec une grammaire et une orthographe médiocres. Plus, rester informé des actualités concernant les violations de données peut vous alerter des menaces potentielles liées à vos informations personnelles.

Comment la technologie façonne la lutte contre les escroqueries

Heureusement, à mesure que les techniques d'arnaque ont évolué, il en va de même pour les outils que nous pouvons utiliser pour nous défendre contre eux. Les logiciels antivirus et les pare-feu personnels sont plus sophistiqués que jamais, offrant non seulement une protection contre les logiciels malveillants, mais également des fonctionnalités telles que la navigation sécurisée, analyse des e-mails, et même la sécurité du réseau domestique. Ces outils sont essentiels pour identifier et bloquer les menaces avant qu'elles ne puissent nuire..

L'intelligence artificielle et l'apprentissage automatique jouent également un rôle crucial dans la détection des schémas frauduleux et la protection des informations sensibles.. Par exemple, Les banques et les institutions financières utilisent désormais des algorithmes avancés pour détecter les transactions inhabituelles en temps réel., contribuer à prévenir la fraude financière.

Au niveau individuel, utiliser un complexe, des mots de passe uniques pour différents comptes et l'activation de l'authentification multifacteur dans la mesure du possible ajoute une couche de sécurité supplémentaire. De même, garder le logiciel à jour peut combler les vulnérabilités de sécurité, et être prudent quant aux informations partagées sur les réseaux sociaux peut réduire le risque d'usurpation d'identité.

Lorsqu’il s’agit de lutter contre les escroqueries en ligne, être proactif est la clé. L'installation d'un logiciel de sécurité réputé comme SpyHunter offre une protection complète contre les logiciels malveillants, ransomware, et autres menaces malveillantes. Ses capacités d'analyse en temps réel peuvent identifier et neutraliser les menaces, garantir que votre expérience en ligne reste sûre et sécurisée. En tirant parti des technologies conçues pour améliorer la cybersécurité, les particuliers et les entreprises peuvent réduire considérablement leur vulnérabilité aux escroqueries en ligne.

En conclusion, la lutte contre les arnaques en ligne se poursuit, avec des menaces et des défenses évoluant rapidement. En restant informé, utiliser les bons outils, et pratiquer une bonne cyber-hygiène, nous pouvons nous protéger contre les ruses des cybercriminels et profiter des avantages du monde numérique en toute sérénité.

- Fenêtres

- Mac OS X

- Google Chrome

- Mozilla Firefox

- Microsoft bord

- Safari

- Internet Explorer

- Arrêter les pop-ups push

How to Remove Online Scam from Windows.

Étape 1: Scan for Online Scam with SpyHunter Anti-Malware Tool

Étape 2: Démarrez votre PC en mode sans échec

Étape 3: Uninstall Online Scam and related software from Windows

Étapes de désinstallation pour Windows 11

Étapes de désinstallation pour Windows 10 et versions plus anciennes

Voici une méthode en quelques étapes simples qui devraient pouvoir désinstaller la plupart des programmes. Peu importe si vous utilisez Windows 10, 8, 7, Vista ou XP, ces mesures seront faire le travail. Faire glisser le programme ou de son dossier à la corbeille peut être un très mauvaise décision. Si vous faites cela, des morceaux du programme sont laissés, et qui peut conduire à un travail instable de votre PC, erreurs avec les associations de types de fichiers et d'autres activités désagréables. La bonne façon d'obtenir un programme sur votre ordinateur est de le désinstaller. Pour ce faire,:

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Suivez les instructions ci-dessus et vous désinstaller avec succès la plupart des programmes.

Étape 4: Nettoyer tous les registres, Created by Online Scam on Your PC.

Les registres généralement ciblés des machines Windows sont les suivantes:

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion Run

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run

- HKEY_LOCAL_MACHINE Software Microsoft Windows CurrentVersion RunOnce

- HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion RunOnce

Vous pouvez y accéder en ouvrant l'éditeur de Registre Windows et la suppression de toutes les valeurs, created by Online Scam there. Cela peut se produire en suivant les étapes ci-dessous:

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Pointe: Pour trouver une valeur créée virus, vous pouvez faire un clic droit dessus et cliquez "Modifier" pour voir quel fichier il est configuré pour exécuter. Si cela est l'emplacement du fichier de virus, supprimer la valeur.

Video Removal Guide for Online Scam (Fenêtres).

Get rid of Online Scam from Mac OS X.

Étape 1: Uninstall Online Scam and remove related files and objects

Votre Mac vous affichera une liste des éléments qui démarrent automatiquement lorsque vous vous connectez. Look for any suspicious apps identical or similar to Online Scam. Vérifiez l'application que vous voulez arrêter de courir automatiquement puis sélectionnez sur le Moins ("-") icône pour cacher.

- Aller à Chercheur.

- Dans la barre de recherche tapez le nom de l'application que vous souhaitez supprimer.

- Au-dessus de la barre de recherche changer les deux menus déroulants à "Fichiers système" et "Sont inclus" de sorte que vous pouvez voir tous les fichiers associés à l'application que vous souhaitez supprimer. Gardez à l'esprit que certains des fichiers ne peuvent pas être liés à l'application de manière très attention quels fichiers vous supprimez.

- Si tous les fichiers sont liés, tenir la ⌘ + A boutons pour les sélectionner, puis les conduire à "Poubelle".

In case you cannot remove Online Scam via Étape 1 au dessus:

Si vous ne trouvez pas les fichiers de virus et des objets dans vos applications ou d'autres endroits que nous avons indiqués ci-dessus, vous pouvez rechercher manuellement pour eux dans les bibliothèques de votre Mac. Mais avant de faire cela, s'il vous plaît lire l'avertissement ci-dessous:

Vous pouvez répéter la même procédure avec les autres Bibliothèque répertoires:

→ ~ / Library / LaunchAgents

/Bibliothèque / LaunchDaemons

Pointe: ~ est-il sur le but, car elle conduit à plus LaunchAgents.

Étape 2: Scan for and remove Online Scam files from your Mac

When you are facing problems on your Mac as a result of unwanted scripts and programs such as Online Scam, la méthode recommandée pour éliminer la menace est à l'aide d'un programme anti-malware. SpyHunter pour Mac propose des fonctionnalités de sécurité avancées ainsi que d'autres modules qui amélioreront la sécurité de votre Mac et le protégeront à l'avenir.

Video Removal Guide for Online Scam (Mac)

Remove Online Scam from Google Chrome.

Étape 1: Démarrez Google Chrome et ouvrez le menu déroulant

Étape 2: Déplacez le curseur sur "Outils" et puis dans le menu étendu choisir "Extensions"

Étape 3: De l'ouverture "Extensions" Menu localiser l'extension indésirable et cliquez sur son "Supprimer" bouton.

Étape 4: Une fois l'extension retirée, redémarrer Google Chrome en la fermant du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Erase Online Scam from Mozilla Firefox.

Étape 1: Lancer Mozilla Firefox. Ouvrez la fenêtre de menu:

Étape 2: Sélectionnez le "Add-ons" icône dans le menu.

Étape 3: Sélectionnez l'extension indésirable et cliquez sur "Supprimer"

Étape 4: Une fois l'extension retirée, redémarrer Mozilla Firefox par fermeture du rouge "X" bouton dans le coin supérieur droit et commencer à nouveau.

Uninstall Online Scam from Microsoft Edge.

Étape 1: Démarrer le navigateur Edge.

Étape 2: Ouvrez le menu déroulant en cliquant sur l'icône en haut à droite.

Étape 3: Dans le menu de liste déroulante, sélectionnez "Extensions".

Étape 4: Choisissez l'extension suspecte que vous souhaitez supprimer, puis cliquez sur l'icône d'engrenage.

Étape 5: Supprimez l'extension malveillante en faisant défiler vers le bas puis en cliquant sur Désinstaller.

Remove Online Scam from Safari

Étape 1: Démarrez l'application Safari.

Étape 2: Après avoir plané le curseur de la souris vers le haut de l'écran, cliquez sur le texte Safari pour ouvrir son menu déroulant.

Étape 3: Dans le menu, cliquer sur "Préférences".

Étape 4: Après cela, Sélectionnez l'onglet Extensions.

Étape 5: Cliquez une fois sur l'extension que vous souhaitez supprimer.

Étape 6: Cliquez sur 'Désinstaller'.

Une fenêtre pop-up apparaîtra vous demandant de confirmer désinstaller l'extension. Sélectionner «Désinstaller» encore, and the Online Scam will be removed.

Eliminate Online Scam from Internet Explorer.

Étape 1: Démarrez Internet Explorer.

Étape 2: Cliquez sur l'icône d'engrenage intitulée « Outils » pour ouvrir le menu déroulant et sélectionnez « Gérer les modules complémentaires »

Étape 3: Dans la fenêtre « Gérer les modules complémentaires ».

Étape 4: Sélectionnez l'extension que vous souhaitez supprimer, puis cliquez sur « Désactiver ». Une fenêtre pop-up apparaîtra pour vous informer que vous êtes sur le point de désactiver l'extension sélectionnée, et quelques autres add-ons peuvent être désactivées et. Laissez toutes les cases cochées, et cliquez sur 'Désactiver'.

Étape 5: Après l'extension indésirable a été supprimé, redémarrez Internet Explorer en le fermant à partir du bouton rouge 'X' situé dans le coin supérieur droit et redémarrez-le.

Supprimez les notifications push de vos navigateurs

Désactiver les notifications push de Google Chrome

Pour désactiver les notifications push du navigateur Google Chrome, s'il vous plaît suivez les étapes ci-dessous:

Étape 1: Aller à Paramètres dans Chrome.

Étape 2: Dans les paramètres, sélectionnez «Réglages avancés":

Étape 3: Cliquez sur "Paramètres de contenu":

Étape 4: Ouvert "notifications":

Étape 5: Cliquez sur les trois points et choisissez Bloquer, Modifier ou supprimer des options:

Supprimer les notifications push sur Firefox

Étape 1: Accédez aux options de Firefox.

Étape 2: Aller aux paramètres", saisissez "notifications" dans la barre de recherche et cliquez sur "Paramètres":

Étape 3: Cliquez sur "Supprimer" sur n'importe quel site pour lequel vous souhaitez que les notifications disparaissent et cliquez sur "Enregistrer les modifications"

Arrêter les notifications push sur Opera

Étape 1: À l'opéra, presse ALT + P pour aller dans les paramètres.

Étape 2: Dans la recherche de paramètres, tapez "Contenu" pour accéder aux paramètres de contenu.

Étape 3: Notifications ouvertes:

Étape 4: Faites la même chose que vous avez fait avec Google Chrome (expliqué ci-dessous):

Éliminez les notifications push sur Safari

Étape 1: Ouvrez les préférences Safari.

Étape 2: Choisissez le domaine à partir duquel vous souhaitez que les pop-ups push disparaissent et passez à "Refuser" de "Permettre".

Online Scam-FAQ

What Is Online Scam?

The Online Scam threat is adware or navigateur virus de redirection.

Cela peut ralentir considérablement votre ordinateur et afficher des publicités. L'idée principale est que vos informations soient probablement volées ou que davantage d'annonces apparaissent sur votre appareil.

Les créateurs de ces applications indésirables travaillent avec des systèmes de paiement au clic pour amener votre ordinateur à visiter des sites Web risqués ou différents types de sites Web susceptibles de générer des fonds.. C'est pourquoi ils ne se soucient même pas des types de sites Web qui apparaissent sur les annonces.. Cela rend leurs logiciels indésirables indirectement risqués pour votre système d'exploitation.

What Are the Symptoms of Online Scam?

Il y a plusieurs symptômes à rechercher lorsque cette menace particulière et les applications indésirables en général sont actives:

Symptôme #1: Votre ordinateur peut devenir lent et avoir des performances médiocres en général.

Symptôme #2: Vous avez des barres d'outils, des modules complémentaires ou des extensions sur vos navigateurs Web que vous ne vous souvenez pas avoir ajoutés.

Symptôme #3: Vous voyez tous les types d'annonces, comme les résultats de recherche financés par la publicité, pop-ups et redirections pour apparaître au hasard.

Symptôme #4: Vous voyez les applications installées sur votre Mac s'exécuter automatiquement et vous ne vous souvenez pas de les avoir installées.

Symptôme #5: Vous voyez des processus suspects en cours d'exécution dans votre gestionnaire de tâches.

Si vous voyez un ou plusieurs de ces symptômes, alors les experts en sécurité vous recommandent de vérifier la présence de virus sur votre ordinateur.

Quels types de programmes indésirables existe-t-il?

Selon la plupart des chercheurs en malwares et experts en cybersécurité, les menaces qui peuvent actuellement affecter votre appareil peuvent être logiciel antivirus malveillant, adware, les pirates de navigateur, cliqueurs, faux optimiseurs et toutes formes de PUP.

Que faire si j'ai un "virus" like Online Scam?

Avec quelques actions simples. Tout d'abord, il est impératif que vous suiviez ces étapes:

Étape 1: Trouvez un ordinateur sûr et connectez-le à un autre réseau, pas celui dans lequel votre Mac a été infecté.

Étape 2: Changer tous vos mots de passe, à partir de vos mots de passe de messagerie.

Étape 3: Activer authentification à deux facteurs pour la protection de vos comptes importants.

Étape 4: Appelez votre banque au modifier les détails de votre carte de crédit (code secret, etc) si vous avez enregistré votre carte de crédit pour faire des achats en ligne ou avez effectué des activités en ligne avec votre carte.

Étape 5: Assurez-vous de appelez votre FAI (Fournisseur Internet ou opérateur) et demandez-leur de changer votre adresse IP.

Étape 6: Change ton Mot de passe WiFi.

Étape 7: (En option): Assurez-vous de rechercher les virus sur tous les appareils connectés à votre réseau et répétez ces étapes pour eux s'ils sont affectés.

Étape 8: Installer un anti-malware logiciel avec protection en temps réel sur chaque appareil que vous possédez.

Étape 9: Essayez de ne pas télécharger de logiciels à partir de sites dont vous ne savez rien et restez à l'écart sites Web à faible réputation en général.

Si vous suivez ces recommandations, votre réseau et tous les appareils deviendront beaucoup plus sécurisés contre les menaces ou les logiciels invasifs et seront également exempts de virus et protégés à l'avenir.

How Does Online Scam Work?

Une fois installé, Online Scam can collecter des données en utilisant traqueurs. Ces données concernent vos habitudes de navigation sur le Web, tels que les sites Web que vous visitez et les termes de recherche que vous utilisez. Elles sont ensuite utilisées pour vous cibler avec des publicités ou pour vendre vos informations à des tiers..

Online Scam can also télécharger d'autres logiciels malveillants sur votre ordinateur, tels que les virus et les logiciels espions, qui peut être utilisé pour voler vos informations personnelles et diffuser des publicités à risque, qui peut rediriger vers des sites de virus ou des escroqueries.

Is Online Scam Malware?

La vérité est que les PUP (adware, les pirates de navigateur) ne sont pas des virus, mais peut être tout aussi dangereux car ils peuvent vous montrer et vous rediriger vers des sites Web malveillants et des pages frauduleuses.

De nombreux experts en sécurité classent les programmes potentiellement indésirables comme des logiciels malveillants. Cela est dû aux effets indésirables que les PUP peuvent causer, telles que l'affichage de publicités intrusives et la collecte de données utilisateur à l'insu de l'utilisateur ou sans son consentement.

About the Online Scam Research

Le contenu que nous publions sur SensorsTechForum.com, this Online Scam how-to removal guide included, est le résultat de recherches approfondies, le travail acharné et le dévouement de notre équipe pour vous aider à éliminer les, problème lié aux logiciels publicitaires, et restaurez votre navigateur et votre système informatique.

How did we conduct the research on Online Scam?

Veuillez noter que notre recherche est basée sur une enquête indépendante. Nous sommes en contact avec des chercheurs indépendants en sécurité, grâce auquel nous recevons des mises à jour quotidiennes sur les derniers malwares, adware, et définitions des pirates de navigateur.

En outre, the research behind the Online Scam threat is backed with VirusTotal.

Pour mieux comprendre cette menace en ligne, veuillez vous référer aux articles suivants qui fournissent des détails bien informés.

Cette information a été très utile, merci beaucoup..