FriedEx – Furtif Ransomware Fabriqué par Dridex Auteurs

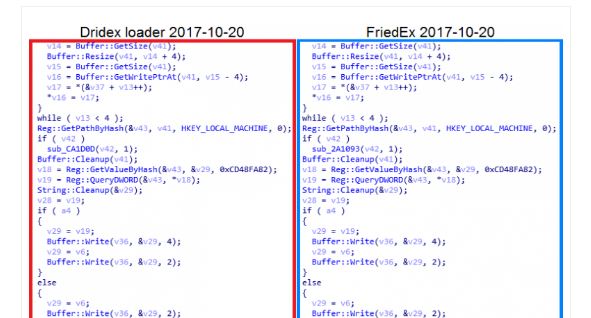

La banque d'Dridex tristement célèbre cheval de Troie a maintenant évolué vers ransomware dans son FriedEx (également connu sous le nom BitPaymer) une variante. Image Source: ESET Histoire connexes: Dridex se propagent via Compromis onedrive pour les comptes d'entreprises « Dridex a été un cauchemar pour les utilisateurs d'ordinateurs, entreprises…