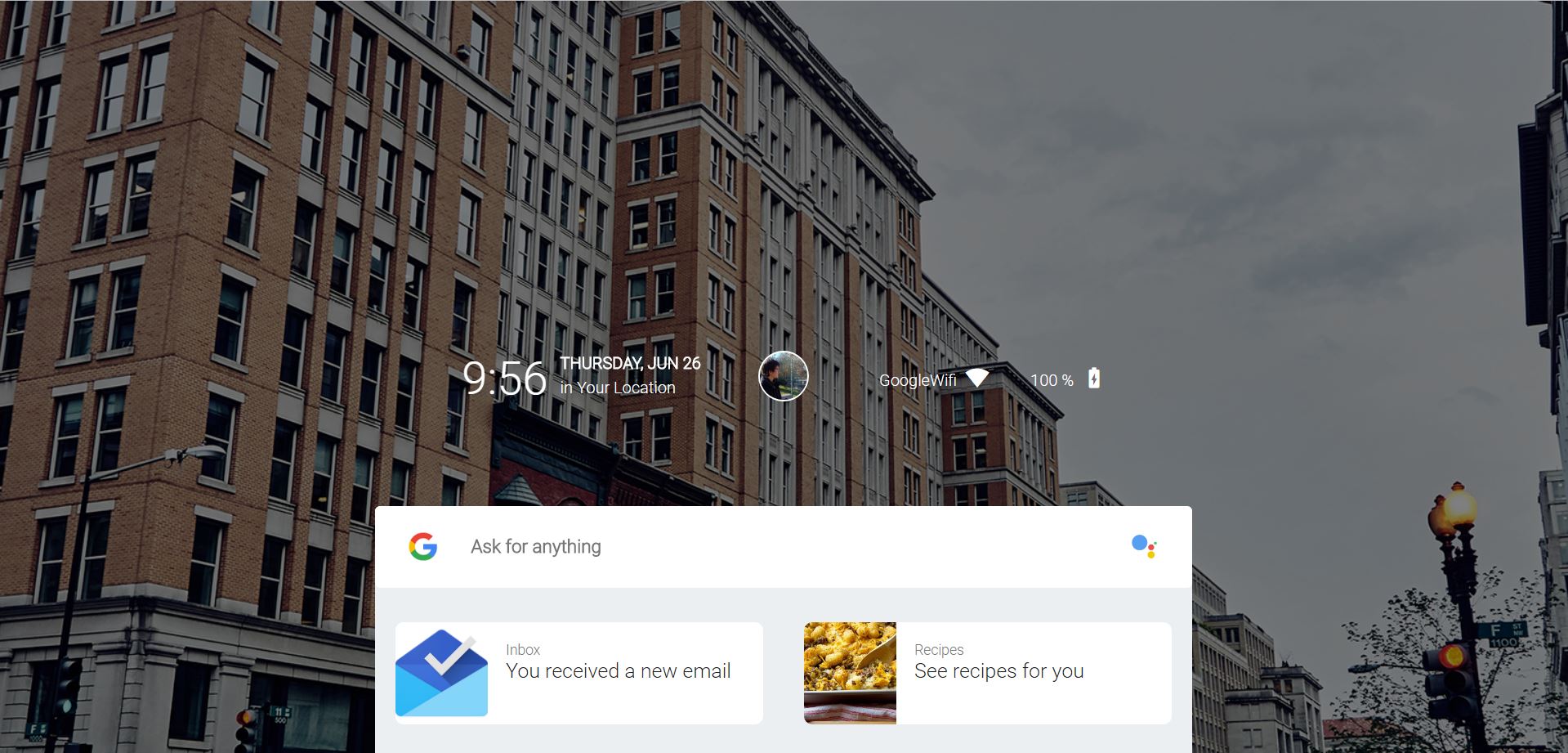

Fuchsia – le nouveau système d'exploitation par Google devrait remplacer Android

Il a été deux ans à partir de maintenant depuis Google téléchargé Fuchsia en ligne et l'a rendu public. Fuchsia est un nouveau système d'exploitation créé à partir de zéro. Il est destiné à surmonter certaines des limitations Android. Les ingénieurs derrière le projet croient que…