KB4056892 – urgence de Windows 10 Mise à jour du processeur Adresse Flaws

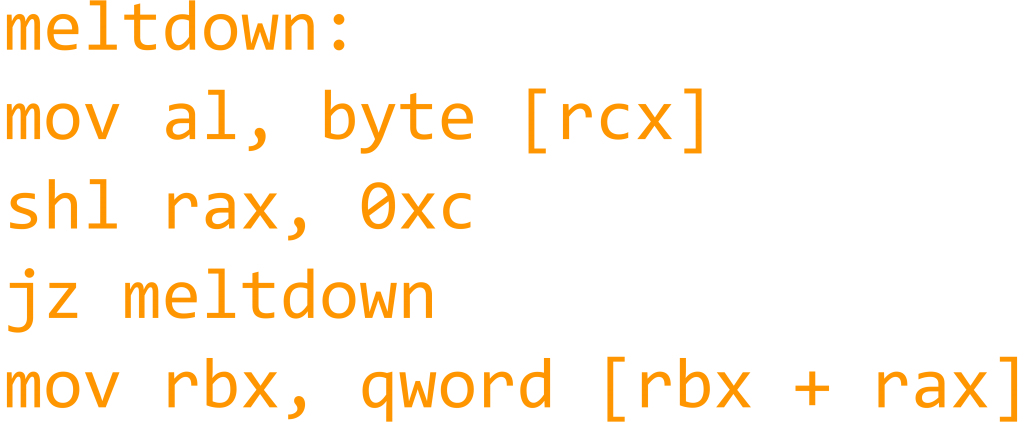

La 2018 année a commencé avec une assez grande exploitation découvertes. Nommé Meltdown et Specter, ces exploits sont peut-être les défauts de traitement les plus dangereuses qui affectent presque tous les processeurs modernes. Les failles de sécurité affectent des générations entières d'ordinateurs et de périphériques de…