Digmine Facebook Messenger Miner Malware - Comment faire pour supprimer ce

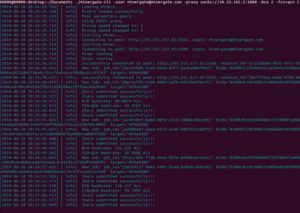

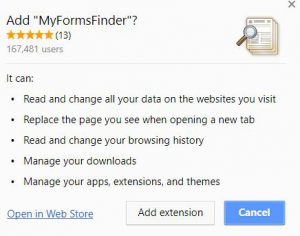

Cet article a été créé pour expliquer ce qui est exactement la menace des logiciels malveillants Digmine et comment le supprimer de votre ordinateur de façon permanente. Malware a évolué de façon spectaculaire surtout avec la dernière tendance et crypto-monnaie nouveau type de virus qui sont…