Virus UltimateBackup – Comment faire pour supprimer ce [résolu]

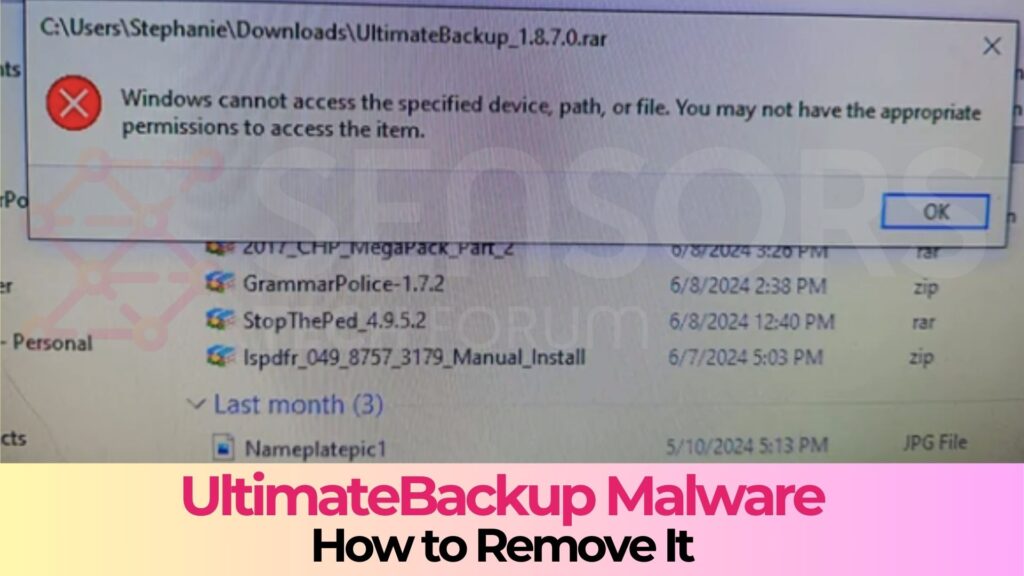

Le virus UltimateBackup Le virus UltimateBackup est un cheval de Troie dangereux qui s'infiltre dans votre ordinateur et effectue diverses actions nuisibles. Ces tâches peuvent dégrader les performances de votre ordinateur et entraîner un vol ou une perte de données. Ce malware ne cause pas seulement des problèmes; il…

![TroyeneVirus Win32/Mafemmer supprimer ce Trojan:Win32/Mywife Virus - How to Remove It [Fix]](https://cdn.sensorstechforum.com/wp-content/uploads/2024/06/Trojan-Win32Mywife-1024x576.jpg)

![Virus MoziirTroyen supprimer ce Mozi Virus [Trojan] - How to Remove It](https://cdn.sensorstechforum.com/wp-content/uploads/2024/06/mozi-virus-remove-1024x576.jpg)

![Virus Bin.shpes pour le supprimer Bin.sh Virus - Steps To Remove It [Fix]](https://cdn.sensorstechforum.com/wp-content/uploads/2024/06/bih-sh-virus-remove-1024x576.jpg)

![Virus WatchDog.exere pour supprimer ce WatchDog.exe Virus - How to Remove It [Solved]](https://cdn.sensorstechforum.com/wp-content/uploads/2024/06/WatchDog.exe-virus-remove-1024x576.jpg)

![TroyenaLogiciel malveillant Win32/StartPage.TC Trojan:Win32/StartPage.TC Malware - Removal Steps [Tutorial]](https://cdn.sensorstechforum.com/wp-content/uploads/2024/06/Trojan-Win32StartPage.TC-ads-virus-1024x576.jpg)